ESET-Forscher haben entdeckt, dass die Chat-Software Able Desktop, die Teil einer in der Mongolei beliebten Business-Management-Suite ist und von 430 mongolischen Behörden verwendet wird (laut Angabe von Able), für einen Supply-Chain-Angriff missbraucht wurde. Dabei wurde die HyperBro-Backdoor (die üblicherweise von der LuckyMouse-Gruppe verwendet wird), der Korplug RAT, (auch als PlugX bekannt) und ein RAT namens Tmanger verbreitet. Tmanger wurde zuerst von NTT Security dokumentiert und während der von Proofpoint TA428 zugeschriebenen IT-Kampagnen von Operation Lagtime verwendet. Des Weiteren wurde eine Verbindung mit der ShadowPad-Backdoor gefunden, die derzeit von mindestens fünf verschiedenen Bedrohungsakteuren verwendet wird.

Zwei verschiedene trojanisierte Installationsprogramme und wahrscheinlich ein kompromittiertes Update-System wurden dazu verwendet, um die Malware bereitzustellen. Aufgrund der Daten unserer Telemetrie nehmen wir an, dass das Able-Update-System seit mindestens Juni 2020 kompromittiert war und trojanisierte Installer seit mindestens Mai 2018 ausgeliefert hat.

Zusätzlich hat Avast in einem letzte Woche veröffentlichten Blogpost, eine Angriffsserie gegen Regierungsbehörden und ein nationales Rechenzentrum der Mongolei beschrieben. Während dieser Kampagne haben die Angreifer auch ein unbekanntes Unternehmen kompromittiert, das mit Regierungsinstitutionen in Ostasien zusammenarbeitete, und darüber HyperBro per E-Mail versendet. Wir glauben, dass dieses gehackte Unternehmen Able war, da der in diesem bösartigen E-Mail-Anhang verwendete Dateiname wahrscheinlich AbleTimeAccess_Update.exe ist. Außerdem konnten wir beobachten, dass eine solche Datei zur Auslieferung des HyperBro-Malware-Samples genutzt worden ist, so wie in Avasts Blogpost beschrieben.

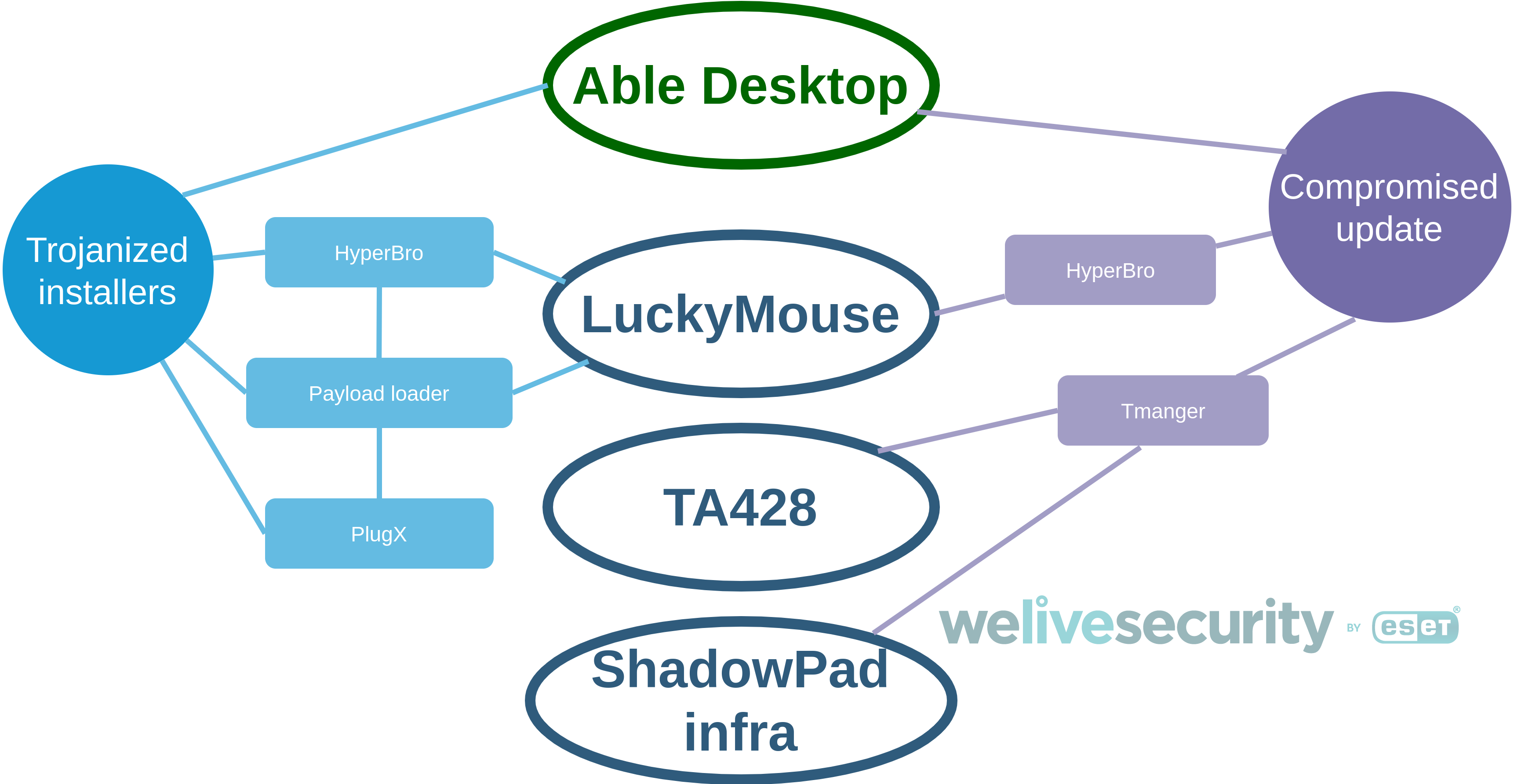

Ein Diagramm, das die Verbindungen zwischen LuckyMouse, TA428 und der C&C-Infrastruktur der ShadowPad-Backdoor zusammenfasst, ist in Abbildung 1 dargestellt.

Abbildung 1. Zusammenfassung der Verbindungen zwischen LuckyMouse, TA428 und der ShadowPad-Backdoor

In Bezug auf die Attribution von Operation StealthyTrident gibt es mehrere konkurrierende Hypothesen, wenn man in Betracht zieht, dass HyperBro häufig LuckyMouse zugeordnet wird, dass Tmanger TA428 zugeordnet wird und dass einer der ShadowPad C&C-Server verwendet wird:

- LuckyMouse hat Zugriff auf Tmanger und ShadowPad.

- LuckyMouse teilt seinen Zugriff auf den gefährdeten Able Desktop-Update-Server mit der TA428-Gruppe oder einer anderen Gruppe, die Zugriff auf Tmanger hat.

- HyperBro wird jetzt mit TA428 oder einer anderen Gruppe geteilt, die Zugriff auf Tmanger und ShadowPad hat.

- LuckyMouse und TA428 sind Untergruppen desselben Bedrohungsakteurs.

Obwohl die Backdoor ShadowPad ursprünglich nur von der Winnti-Gruppe verwendet wurde, ist hier anzumerken, dass die Hintertür seit mindestens Oktober 2019 von mehreren Akteuren gemeinsam genutzt wird, dazu gehören die Winnti-Gruppe, CactusPete, TICK, IceFog and KeyBoy.

Zusätzliche Erkenntnisse hinsichtlich der Verbindung zwischen Tmanger und TA428 werden in einem zweiten Blogpost veröffentlicht, bei der es um eine weitere Kampagne geht, in der die Angreifer sowohl Tmanger als auch ShadowPad verwendeten.

Wir nennen die hier beschriebene Kampagne Operation StealthyTrident, weil die Angreifer ausgiebig eine dreizackige Side-Loading-Technik verwenden.

Able Desktop kompromittiert

Able Desktop ist als Chat-Software Teil der in der Mongolei verwendeten Able Business-Management-Suite. Es handelt sich um eine Chromium-basierte JavaScript-App, die die NodeJS-Bibliothek verwendet. Laut Able wird ihre Software-Suite von 430 Regierungsbehörden in der Mongolei verwendet.

Mitte 2018 beobachteten wir einen ersten Vorfall, bei dem die echte Able Desktop-Anwendung zum Herunterladen und Ausführen von HyperBro verwendet wurde. HyperBro ist eine Backdoor, die üblicherweise der Gruppe LuckyMouse zugeschrieben wird (die auch als Emissary Panda oder APT27 bekannt ist). Able Desktop wurde auch zum Herunterladen und Ausführen von Tmanger verwendet. In diesem Fall war die Able Desktop-Software selbst nicht trojanisiert (d. h. sie enthielt keinen Schadcode). Die wahrscheinlichste Hypothese ist daher, dass das Able Desktop-Update-System kompromittiert wurde.

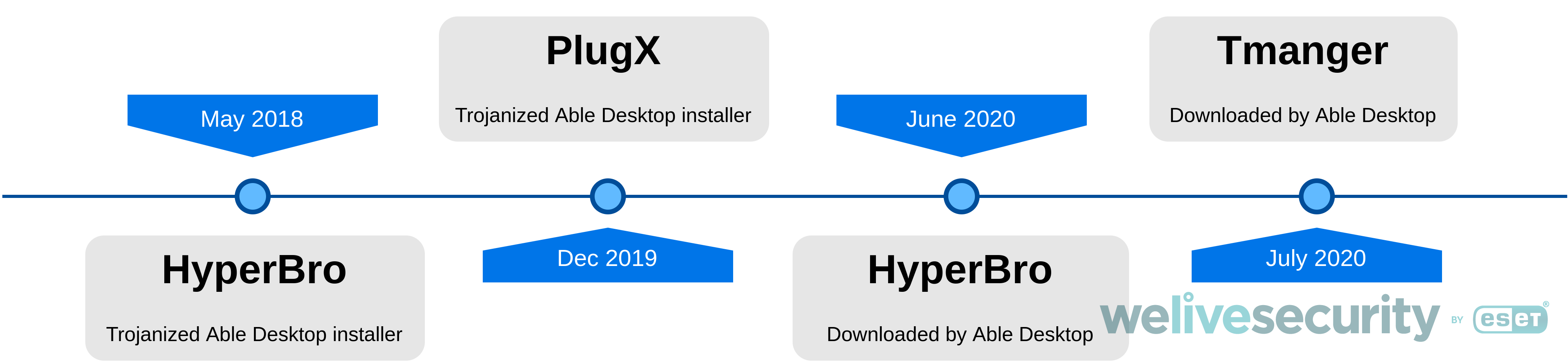

Zusätzlich zu den legitimen Able Desktop-Anwendungen, die zum Droppen und Ausführen von HyperBro verwendet wurden, wahrscheinlich unter Verwendung des Update-Systems, haben wir auch zwei Able Desktop-Installationsprogramme gefunden, die tatsächlich trojanisiert waren. Sie enthielt die HyperBro-Backdoor und den Korplug-RAT. Dieses trojanisierte Able Desktop-Installationsprogramm trat zum ersten Mal im Dezember 2017 auf. Eine Zeitleiste dieser Ereignisse ist in Abbildung 2 dargestellt.

Abbildung 2. Zeitleiste der verschiedenen Implantate, die mit einem trojanisierten Able Desktop-Installationsprogramm verwendet oder wahrscheinlich über das Able Desktop-Update bereitgestellt wurden.

Wir haben Able über diese Kompromittierungen informiert.

Able Desktop-Update-Mechanismus

Zur eigenen Aktualisierung lädt Able Desktop den Update-Installer über HTTPS herunter. Der für das Update verantwortliche Code ist in Abbildung 3 dargestellt.

Abbildung 3. JavaScript-Code für die Updates von Able Desktop.

Der heruntergeladene Update-Installer wird in %USERPROFILE%\Documents\Able\Able Desktop.exe gespeichert. Nach dem Herunterladen wird das Programm ausgeführt. Im Falle eines legitimen Update-Installers wird eine neue Version von Able Desktop installiert. Wir haben jedoch festgestellt, dass die heruntergeladene ausführbare Datei ab Mitte 2018 kein legitimes Installationsprogramm mehr war, sondern die HyperBro-Backdoor. Da es sich in diesem Fall bei der ausführbaren Datei nicht um ein Able Desktop-Installer handelt, sondern um reine Malware, findet auch keine Update-Installation statt. Stattdessen wird HyperBro ausgeführt und Able Desktop wird nicht mehr aktualisiert.

Mehrere Elemente unterstützen die Hypothese von einer Kompromittierung des Update-Servers:

- Der Dateiname und der Pfad zum Herunterladen von HyperBro sind der Dateiname und der Pfad, die vom Update-System verwendet werden.

- Das Update wird über HTTPS heruntergeladen, sodass ein Man-in-the-Middle-Angriff unwahrscheinlich ist.

- HyperBro wurde auf allen Computern, die Able Desktop verwenden, im selben Zeitraum gelöscht wie frühere legitime Updates.

- Die bösartige Able Desktop.exe wird von der echten Able Desktop-Software gedroppt und ist keine Malware, die sich als Able Desktop tarnt.

- Seit Beginn der Kampagne wurden keine legitimen Updates mehr installiert.

Wir glauben, dass dies ausreicht, um von einer Kompromittierung des Aktualisierungsmechanismus auszugehen. Es sollte beachtet werden, dass Able Desktop über mehrere Update-Server verfügt, von denen einige in den Organisationen von Kunden gehostet werden. Da wir keine Informationen darüber haben, welcher Update-Server von diesen Opfern verwendet wurde, wissen wir nicht, ob Able kompromittiert wurde oder ein Update-Server ihrer Kunden.

Die Liste der von Able Desktop verwendeten Update-Server ist in Abbildung 4 dargestellt. Aus dieser Liste geht hervor, dass Able Desktop tatsächlich von mehreren Regierungsstellen wie der Mineral Resource Authority der Mongolei, dem Ministerium für Justiz, dem Außenministerium und dem Ministerium für Bau und Stadtentwicklung verwendet wird, sowie von der mongolischen Entwicklungsbank und der staatlichen Mongolischen Universität für Erziehung.

var urls = [

'https://able[.]mn:8989',

'https://www.able[.]mn:8989',

'https://develop.able[.]mn:8989',

'https://release.able[.]mn:8989',

'https://mail.able[.]mn:8989',

'http://eoffice.police[.]gov:8000',

'http://e-office.dbm[.]mn:8000',

'http://192.168.10[.]37:8000', // Хөгжлийн банк

'http://172.16.200[.]16:8000', // Тээвэр хөгжлийн банк

'http://192.168.10[.]62:8000', // Миний локал

'https://eoffice.president[.]mn:8000',

'https://intranet.gov[.]mn:8000',

'https://intranet.mrpam.gov[.]mn:8080', // Ашигт малтмал

'https://able.audit[.]mn:8989', // Audit

'https://intranet.mojha.gov[.]mn:8989', // Хууль зүйн яам

'https://office.msue.edu[.]mn:8989',

'https://mcud.able[.]mn:8989', //Барилга хот байгуулалтын яам

'https://able.tog[.]mn:8989' // Улаанбаатар цахилгаан түгээх сүлжээ ХК

Abbildung 4. Liste der Update-Server, die mit Able Desktop verwendet werden können.

Im Juli 2020 sahen wir dann einen Wechsel von HyperBro, was über das Update-System bereitgestellt wurde, zur Backdoor Tmanger, die TA428 zugeschrieben wird.

Trojanisierter Able Desktop

Zusätzlich zu den Downloads Herunterladen von HyperBro und Tmanger durch die legitime Able Desktop-Software haben wir zwei verschiedene trojanisierte Installationsprogramme gefunden. Es ist uns nicht bekannt, ob diese Installationsprogramme von der Able-Website oder von einer anderen Quelle heruntergeladen wurden.

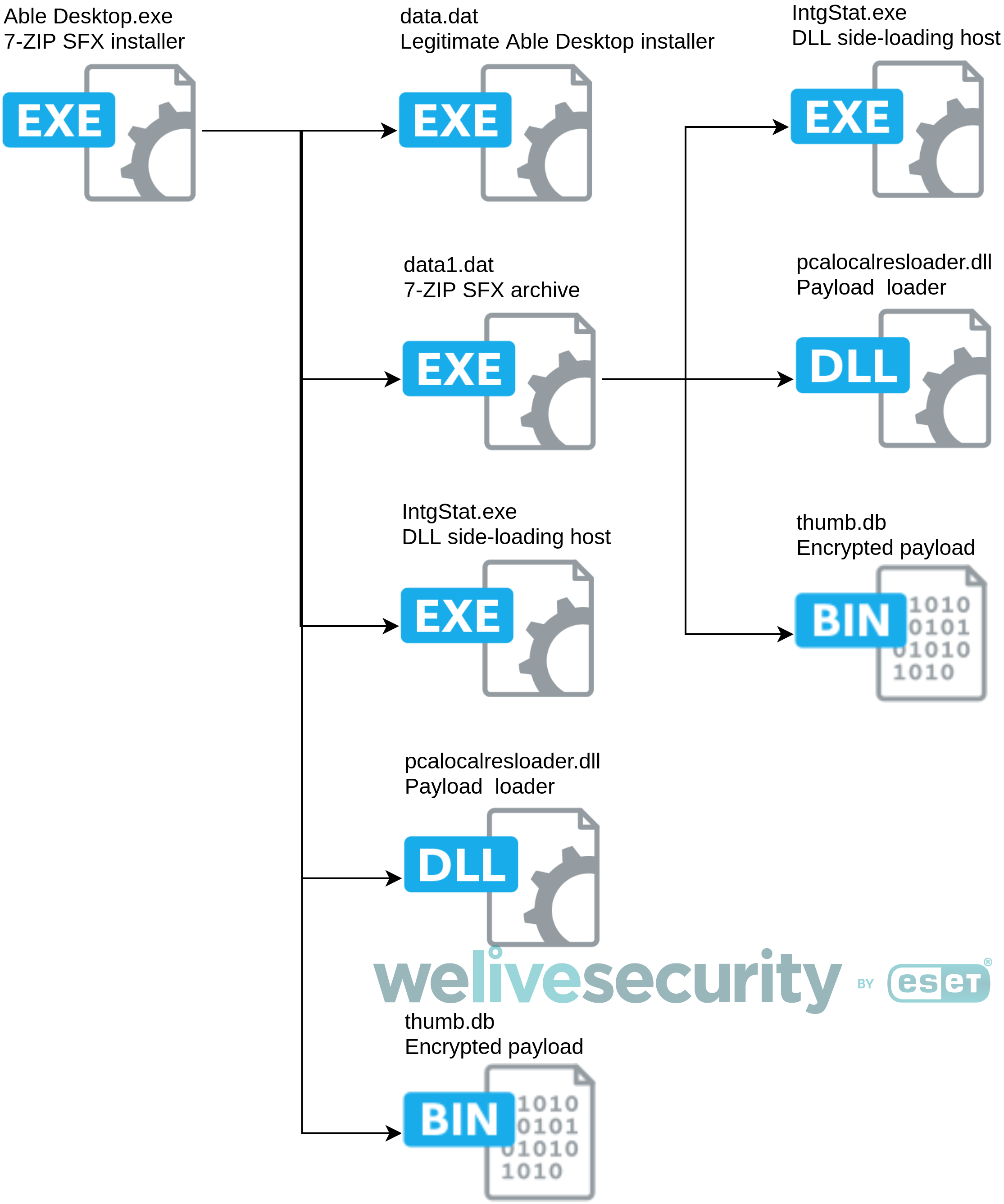

Able Desktop-Installer, sowohl legitim als auch trojanisiert, sind 7-Zip SFX-Installer und nicht signiert. Bei trojanisierten Installern wird die legitime Able Desktop-Software entweder mit HyperBro oder Korplug gebündelt. Die Payload und ihr Side-Loading-Host sind in einer data1.dat-Datei gepackt, die ein 7-Zip-SFX-Archiv ist, während Able Desktop in einer data.dat-Datei enthalten ist, die ein Advanced Installer ist. Der Inhalt des trojanisierten Installers ist in Abbildung 5 zusammengefasst. Derselbe IntgStat.exe Side-Loading-Host und dieselbe Datei pcalocalresloader.dll werden sowohl im Root-Verzeichnis des Archivs von Able Desktop.exe als auch im Archiv von data1.dat verwendet.

Abbildung 5. Inhalt des trojanisierten Able Desktop-Installationsprogramms

Der 7-Zip SFX-Installer führt zuerst IntgStat.exe aus, eine legitime ausführbare Symantec-Datei, die ein DLL-Side-Loading-Host zum Laden pcalocalresloader.dll ist. Diese DLL wird zum Entschlüsseln und Laden der in thumb.db gespeicherten XOR-codierten Nutzdaten verwendet. Diese mit 0x04 codierte XOR Payload dekomprimiert und führt eine eingebettete, LZNT1-komprimierte PE-ausführbare Datei aus, sobald sie vom Payload Loader im Speicher abgebildet wird. Sie wird zum Umbenennen von data.dat (dem legitimen Installationsprogramm) und data1.dat (der böswilligen Payload) verwendet wird ) und führt sie dann als Able Desktop.exe bzw. data1.exe aus.

Nach der Ausführung extrahiert das neu umbenannte data1.exe 7-Zip SFX-Archiv seinen Inhalt und führt den zweiten Side-Loading-Host IntgStat.exe aus, der dann pcalocalresloader.dll lädt. Wiederum wird pcalocalresloader.dll verwendet, um die in der Datei thumb.db gespeicherte XOR-codierte Payload zu laden. Wie vorher dekomprimiert diese Nutzlast eine eingebettete LZNT1-komprimierte ausführbare PE-Datei, bei der es sich um HyperBro handelt.

Beachten Sie, dass im Fall des mit Korplug trojanisierten Able Desktop-Installers derselbe Side-Loading-Host und dieselbe DLL zum Ausführen von data1.dat verwendet werden, während der Side-Loading-Host, der zum Ausführen von Korplug selbst verwendet wird, nicht IntgStat.exe, sondern siteadv.exe ist - eine legitime ausführbare Datei von McAfee - und die Loader-DLL heißt siteadv.dll. Abgesehen von dieser Änderung des Side-Loading-Hosts ist der Auslieferungsmechanismus der gleiche.

HyperBro

Die HyperBro-Backdoor ist die angepasste Backdoor von LuckyMouse, die mindestens seit 2013 verwendet und ständig weiterentwickelt wird. Die hier verwendete Variante ähnelt der von Palo Alto Networks und Kaspersky beschriebenen Variante. HyperBro wurde bei den Opfern sowohl von der legitimen Able Desktop-Software als auch von einem trojanisierten Able Desktop-Installationsprogramm bereitgestellt.

Ähnlich wie bei der in Zusammenhang mit dem trojanisierten Able Desktop-Installer verwendeten Version, besteht die erste Stufe des HyperBro-Implantats, das vom legitimen Able Desktop heruntergeladen wurde, aus einer 7-Zip-SFX, die Folgendes enthält:

- thinprobe.exe, eine legitime ausführbare Symantec-Datei, die zum Laden von DLL-Seiten verwendet wird

- thinprobe.dll, ein HyperBro-Loader

- thumbs.db, die XOR-codierte Nutzlast

Die Loader-DLL von HyperBro, thinprobe.dll, wird durch DLL-side-loading mittels der ausführbaren Datei thinprobe.exe ausgeführt, einer legitimen, signierten Symantec-Datei. Während der mit dem heruntergeladenen HyperBro verwendete Side-Loading-Host unterschiedlich ist, ist die DLL, die zum Dekodieren und Ausführen der thumbs.db Payload verwendet wird, genau gleich.

Diese Technik ist dem dreizackigen Dreizack-Angriff sehr ähnlich, von dem ein Kaspersky-Forscher berichtet. Sowohl die Side-Loading-Hosts thinprobe.exe als auch Intgstat.exe wurden zuvor von LuckyMouse zum Laden von HyperBro verwendet.

Beachten Sie jedoch, dass im Gegensatz zu zuvor dokumentierten HyperBro-Droppern, die einen solchen Dreizack verwenden, die Nutzlast hier nicht Shikata Ga Nai-codiert, sondern XOR-codiert ist, mit dem Wert 0x04.

Die C&C-Server-URL des HyperBro-Implantats, das mit dem trojanisierten Able Desktop-Installationsprogramm verwendet wird, lautet https://developer.firefoxapi[.]com/ajax, während die C&C-URL, die von der vom legitimen Able Desktop heruntergeladenen Version verwendet wird, https://139.180.208[.]225/ajax.

In Anbetracht der Kompilierungszeitstempel von HyperBro wurde die mit dem trojanisierten Installer verwendete Version am 08. Dezember, 05:22:23 Uhr 2017 kompiliert, während die von Able Desktop heruntergeladene Version am 11. März, 03:23:54 Uhr 2019 kompiliert wurde. Dies deutet darauf hin, dass der trojanisierte Installer vor der vom Able Desktop-Updater heruntergeladenen Version benutzt wurde. Der trojanisierte Installer wurde erstmals im Mai 2018 von unserer Telemetrie gesehen, während die von Able Desktop heruntergeladene Version erstmals im Juni 2020 angezeigt wurde (siehe Zeitleiste in Abbildung 2).

Korplug

Der Korplug RAT (auch als PlugX bekannt) wird von vielen verschiedenen Bedrohungsgruppen verwendet. In diesem Fall wurde er nur über den trojanisierten Able Desktop-Installer ausgeliefert. Korplug wurde nicht in Zusammenhang mit dem Download über den legitimen Able Desktop-Installer festgestellt.

Wie bereits erwähnt, wird Korplug im Installer mit dem legitimen Able Desktop gebündelt und zweimal über das Dreizack-Modell durch DLL-Side-Loading unter Verwendung von IntgStat.exe als ausführbare Hostdatei und dann siteadv.exe ausgeführt. Das geschieht genauso wie bei HyperBro. Die identische DLL wird zum Dekodieren und Ausführen der XOR-codierten Payload von thumbs.db verwendet, was die starke Verbindung zwischen diesen beiden trojanisierten Installern zeigt.

Die von Korplug verwendete C&C-Adresse lautet 45.77.173 [.] 124: 443. Interessanterweise wurde diese Adresse im gleichen Zeitraum auch von einem CobaltStrike-Implantat verwendet, das auf eine Schule in der Mongolei abzielte.

Der Kompilierungszeitstempel (Sun Dec 08 06:22:34 2019) sowie der Kompilierungszeitstempel des Installers (Mi Sep 04 16:52:04 2019) legen nahe, dass er nach dem mit HyperBro trojanisierten Able Desktop-Installer verwendet wurde und bevor HyperBro von legitimer Able Desktop-Software heruntergeladen wurde. Siehe auch in der Zeitleiste in Abbildung 2.

Tmanger

Tmanger ist ein RAT (Remote Access Trojaner), der zuerst von NTT Security dokumentiert wurde und in Operation Lagtime IT verwendet wurde, die von Proofpoint der Gruppe TA428 zugeordnet wurde. Er heißt Tmanger, weil es anscheinend der Name ist, den ihm sein Entwickler gegeben hat, wie wir aus seinem PDB-Pfad ersehen können:

c:\users\waston\desktop\20190403_tmanger\20191118 tm_new 1.0\release\mloaddll.pdb

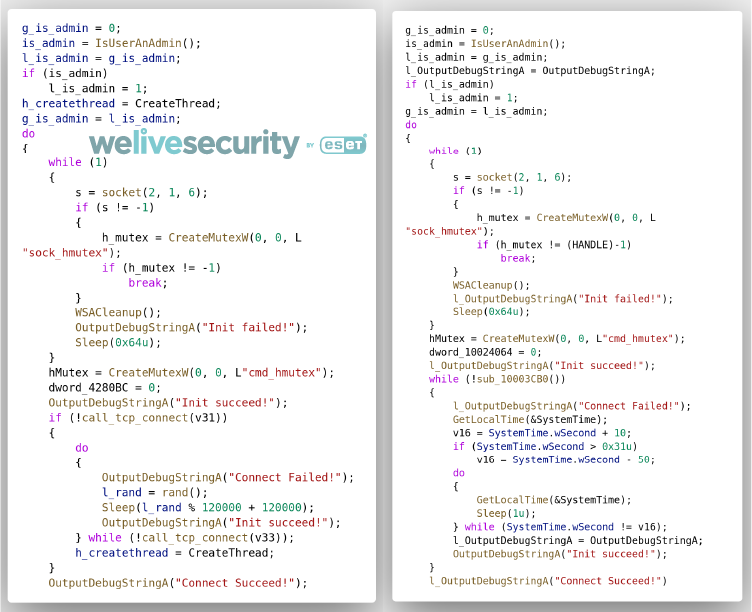

In der Variante, die wir während der Operation StealthyTrident beobachtet haben, war kein PDB-Pfad vorhanden, sie ist trotzdem der von NTT Security dokumentierten Variante sehr ähnlich. Ein Beispiel für die Ähnlichkeit der beiden Samples ist das Verbindungsverfahren, das von einem der von NTT Security dokumentierten Tmanger-Beispiele (14140782A68FF20000C7E9F58336620A65D4D168) und dem von Able Desktop gedroppten verwendet wird (nebeneinander dargestellt in Abbildung 6).

Abbildung 6. Vergleich der Verbindungsroutinen im Tmanger-Sample, vom legitimen Able Desktop (links) und von NTT Security

Ein bemerkenswerter Unterschied besteht darin, dass im Fall der Able Desktop-Variante Tmanger als eine einzige ausführbare Datei verpackt ist, während die von NTT Security beschriebene Variante aus drei DLLs besteht.

Die ESET-Telemetrie zeigt den ersten Download dieser Tmanger-Variante durch die legitime Able Desktop-Software im Juli 2020. Tmanger ersetzte HyperBro auf diesem System, und HyperBro wurde danach nicht mehr heruntergeladen.

Die von diesem Tmanger-Implantat verwendeten C&C-Adressen, die von Able Desktop heruntergeladen wurden, werden in einer RC4-verschlüsselten Konfiguration gespeichert und lauten wie folgt:

- 45,77,55 [.] 145: 80

- 45,77,55 [.] 145: 443

- 45,77,55 [.] 145: 8080

Das Kommunikationsprotokoll ist TCP und die Nachrichten sind RC4-verschlüsselt.

Interessanterweise ist die erste Adresse Teil der ShadowPad-Netzwerkinfrastruktur, und nach unserem Kenntnisstand überschneidet sich keine dieser Adressen mit der LuckyMouse-Infrastruktur.

Fazit

ESET Research hat eine gegen mongolische Behörden gerichtete Kampagne entdeckt, die sich auf kompromittierte Able Desktop-Installer und ein kompromittiertes Able-Update-System gestützt hat, um die Malware-Programme HyperBro, Korplug und Tmanger zu auszuliefern.

Diese Kampagne zeigt eine Verbindung mit der ShadowPad-Backdoor, da wir festgestellt haben, dass sich die Netzwerkinfrastruktur zwischen der ShadowPad C&C-Netzwerkinfrastruktur und einer der Tmanger C&C-Adressen überschneidet.

Abgesehen von der Verwendung von HyperBro, das von LuckyMouse entwickelt und häufig verwendet wird, haben wir keine signifikante Überschneidung mit dem LuckyMouse-Toolset oder der Netzwerkinfrastruktur festgestellt. Bedeutet dies, dass LuckyMouse Zugriff auf ShadowPad und Tmanger hat, oder hat LuckyMouse den Zugriff auf einen kompromittierten Able Desktop-Update-Server mit der TA428-Gruppe geteilt? Eine weitere Hypothese könnte sein, dass HyperBro, ähnlich wie ShadowPad, jetzt mit anderen Bedrohungsakteuren geteilt wird. Schließlich könnte es auch sein, dass es sich bei LuckyMouse und TA428 um eng verwandte oder tatsächlich die gleichen Bedrohungsakteure handelt.

Kompromissindikatoren (IoC) finden Sie auch auf GitHub. Wenn Sie Fragen haben oder Samples zu diesem Thema einreichen möchten, wenden Sie sich über die folgende E-Mail-Adresse an uns: threatintel@eset.com.

Danksagung

Der Autor bedankt sich bei Matthieu Faou für seinen Beitrag zu diesem Forschungsbericht.

IoCs

ESET detection names

Win32/HyperBro.AD

Win32/LuckyMouse.BL

Win32/Korplug.ND

Win32/Korplug.QD

Win64/Spy.Tmanger.A

Trojanized Able Desktop

0B0CF4ADA30797B0488857F9A3B1429F44335FB6

B51835A5D8DA77A49E3266494A8AE96764C4C152

Payload loader

23A227DD9B77913D15735A25EFB0882420B1DE81

2A630E25D0C1006B6DBD7277F8E52A3574BEFFEC

HyperBro

8FFF5C6EB4DAEE2052B3578B73789EB15711FEEE

0550AAE6E3CEABCEF2A3F926339E68817112059A

Korplug

5D066113534A9E31F49BEFDA560CF8F8890496D0

Tmanger

ED6CECFDAAEB7F41A824757862640C874EF3F7AE

C&C domains

developer.firefoxapi[.]com

C&C IP addresses

45.77.173[.]124

45.77.55[.]145

139.180.208[.]225

C&C URLs

https://developer.firefoxapi[.]com/ajax

https://139.180.208[.]225/ajax

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1195.002 | Supply Chain Compromise: Compromise Software Supply Chain | One of the Able update servers was likely compromised in order to deploy HyperBro and Tmanger. |

| Execution | T1204.002 | User Execution: Malicious File | Able Desktop trojanized installer is executed by the user. |

| Persistence | T1574.002 | Hijack Execution Flow: DLL Side-Loading | HyperBro, Korplug and Tmanger are executed via DLL side-loading. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | HyperBro and Korplug payloads are XOR encoded. |

| #rowspan# | #rowspan# | Tmanger configuration is RC4 encrypted. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | HyperBro and Korplug side-loading hosts are legitimate, signed executables from trusted security vendors. | |

| Collection | T1056.001 | Input Capture: Keylogging | Tmanger supports keylogging. |

| T1113 | Screen Capture | Tmanger supports screen capture. | |

| Command And Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | Tmanger messages are RC4 encrypted. |

| T1008 | Fallback Channels | Tmanger can fallback to a secondary C&C. | |

| T1095 | Non-Application Layer Protocol | Tmanger communicates using raw TCP. | |

| T1071.001 | Application Layer Protocol: Web Protocols | HyperBro communication protocol is HTTP. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Tmanger can exfiltrate files via a dedicated command. |

Note: This table was built using version 8 of the MITRE ATT&CK framework.