ESET-Forscher analysierten eine extrem gefährliche Android-App mit Malware-Funktionen. Diese war imstande, Bankkonten oder das Krypto-Wallet zu leeren sowie E-Mail- und Social Media Accounts zu übernehmen. Noch während der Untersuchung war der Banken-Trojaner – „DEFENSOR ID“ getauft – im Google Play Store verfügbar. Die Malware-App wurde mit Standardfunktionen zum Informationsdiebstahl ausgestattet. Allerdings ist diese jedoch insofern außergewöhnlich heimtückisch, als dass direkt nach der App-Installation eine folgenschwere Berechtigung vom User eingeholt wird. Mithilfe der Android-Bedienungshilfen entfaltet die Malware ihr volles Potenzial.

Die DEFENSOR ID App schaffte es nur durch den Einsatz einer enormen Stealth-Fertigkeit in den stark geschützten Google Play Store. Die DEFENSOR ID Entwickler reduzierten die offensichtliche Bösartigkeit der App bis auf ein Minimum. Übrig geblieben ist die Möglichkeit des Ausnutzens der Android-Bedienungshilfen.

Die Bedienungshilfen sind seit einiger Zeit dafür berüchtigt, die Achilles-Ferse des Android-Betriebssystems zu sein. Security Software kann unzählige, damit in Kombination auftauchende verdächtige Berechtigungsanforderungen oder Funktionen erkennen – ohne diese, wie bei DEFENSOR ID, wird jedoch von keiner Sicherheitslösung ein Alarm ausgelöst.

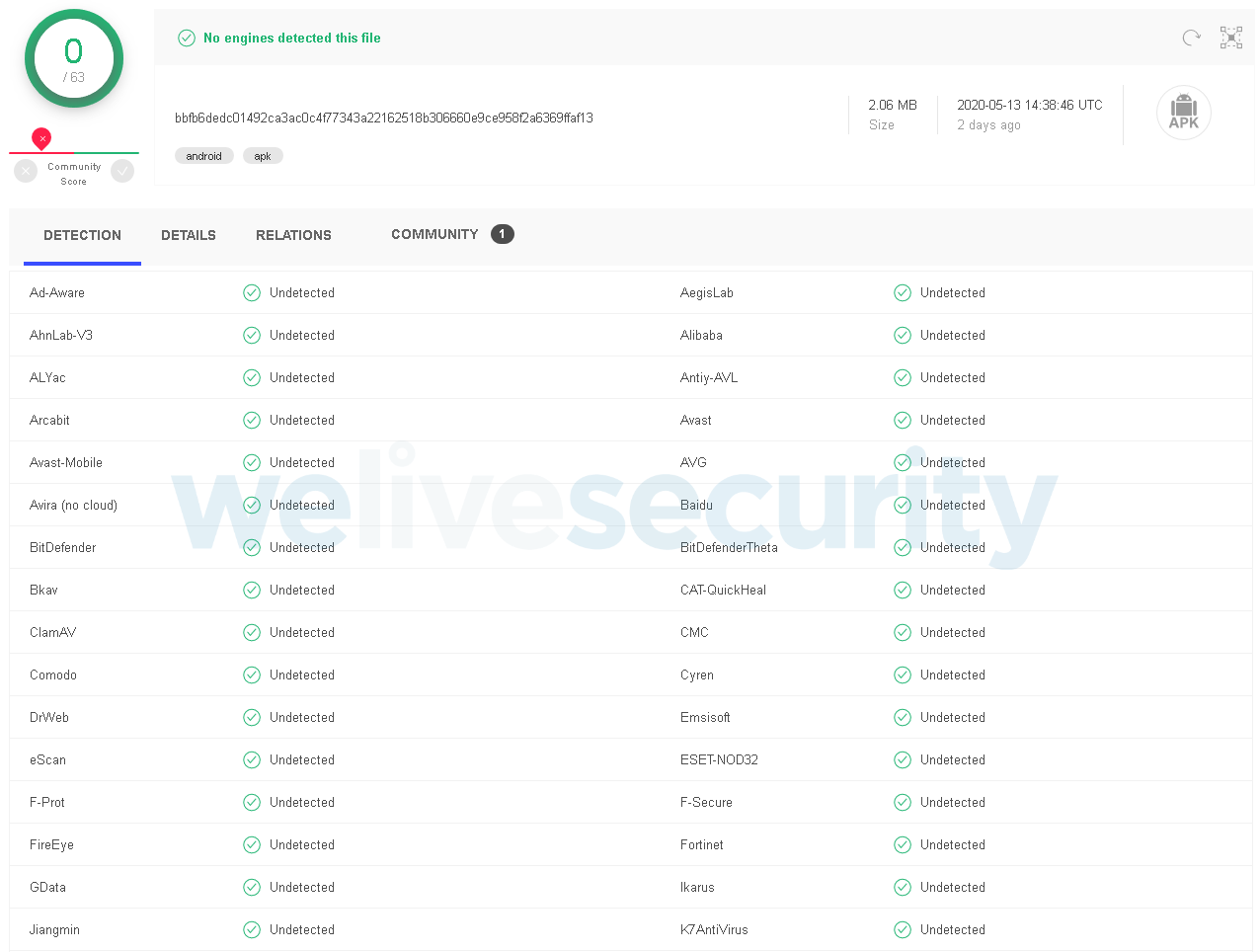

Dabei beziehen wir uns auf alle Sicherheitsmechanismen, die den offiziellen Android App Store beschützen (inklusive der Detection Engines der Mitglieder der App Defense Alliance) und alle Security Software Anbieter, die am VirusTotal-Programm partizipieren (Abb. 1).

Abbildung 1: Laut dem VirusTotal-Service konnte kein Sicherheitsanbieter die DEFENSOR ID App entdecken, bis diese aus dem Google Play Store entfernt wurde.

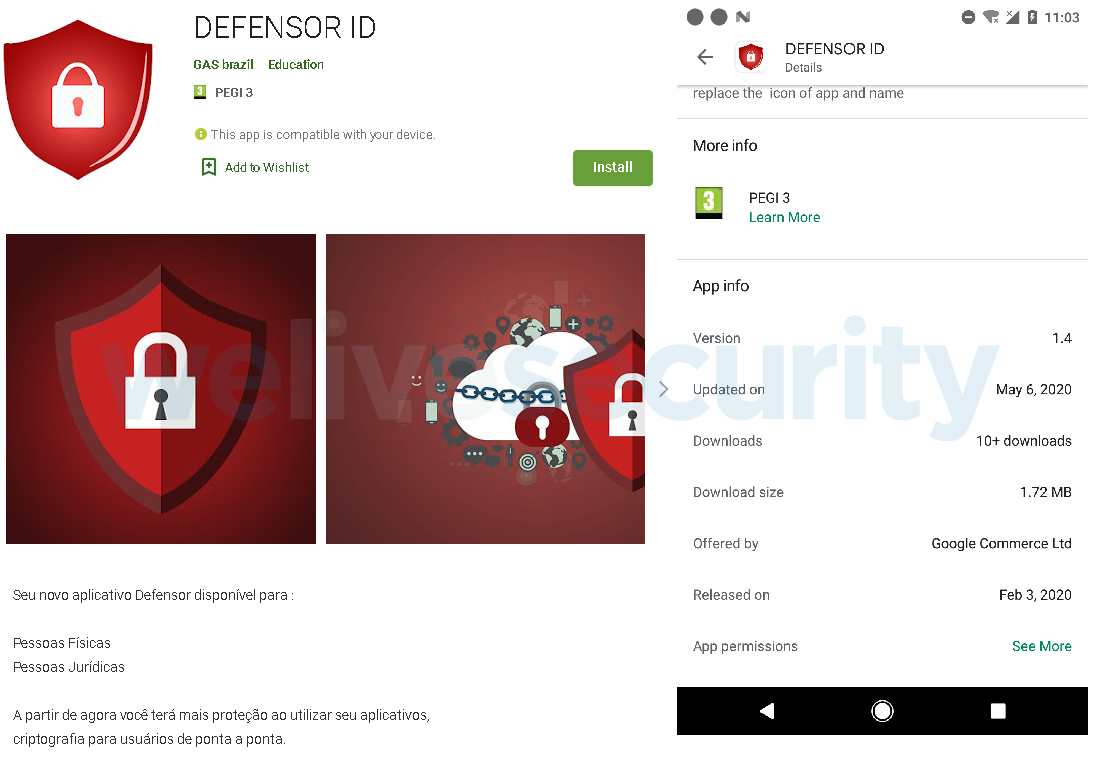

DEFENSOR ID wurde am 3. Februar 2020 veröffentlicht und zuletzt am 6. Mai 2020 auf v1.4 aktualisiert. Dieser Artikel behandelt die neuste Version. Es ist nicht bekannt, ob auch die früheren Varianten dieselben Malware-Funktionen innehatten. Gemäß den Play Store Daten erreichte die App lediglich 10+ Downloads. Wir meldeten Google am 16. Mai 2020 die schädliche Android-Anwendung, und seit dem 19. Mai 2020 ist die App nicht mehr bei Google Play verfügbar.

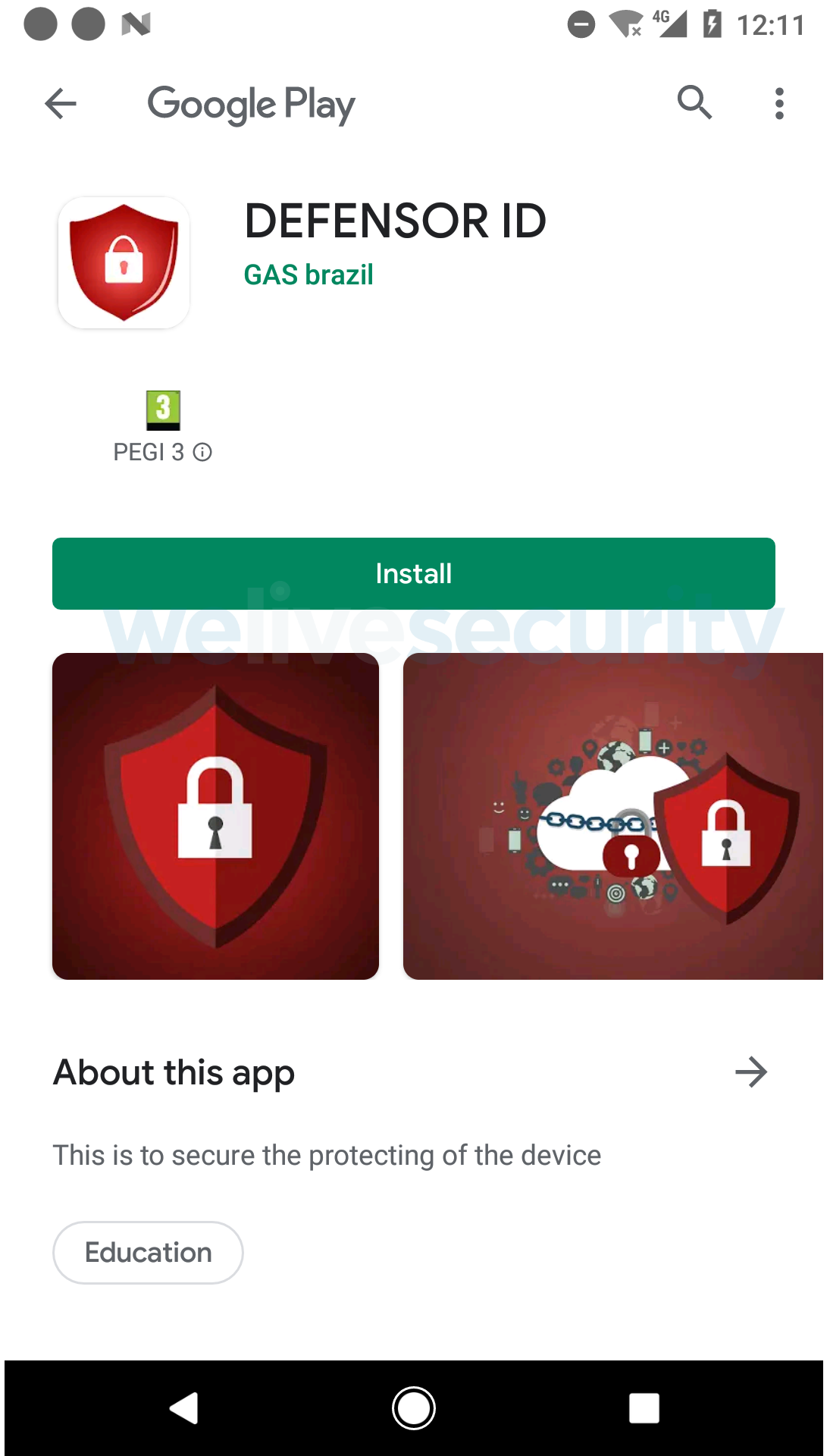

Der Entwicklername GAS Brazil lässt vermuten, dass die Kriminellen hinter der App auf brasilianische Benutzer abzielten. Abgesehen davon, soll der App-Name wahrscheinlich eine Beziehung zu der Antifraud Solution GAS Tecnologia implizieren. Die sich dahinter verbergende Sicherheitssoftware findet man in Brasilien auf vielen Computern wieder, da einige Banken diese für die Online-Banking-Anmeldung einsetzen. Allerdings gibt es neben der portugiesischen auch eine englische Version der DEFENSOR-ID App (siehe Abb. 3), ohne geographische oder sprachliche Einschränkungen.

Die portugiesische App-Version verspricht mehr Sicherheit für ihre Nutzer. In der Beschreibung heißt es: mehr Schutz für die Anwendungen des Users, inklusive End-to-End-Verschlüsselung. Die Malware-App-Entwickler versteckten die Android-Anwendung auf tückische Weise in der Education-Kategorie.

Funktionen der Android-Malware-App

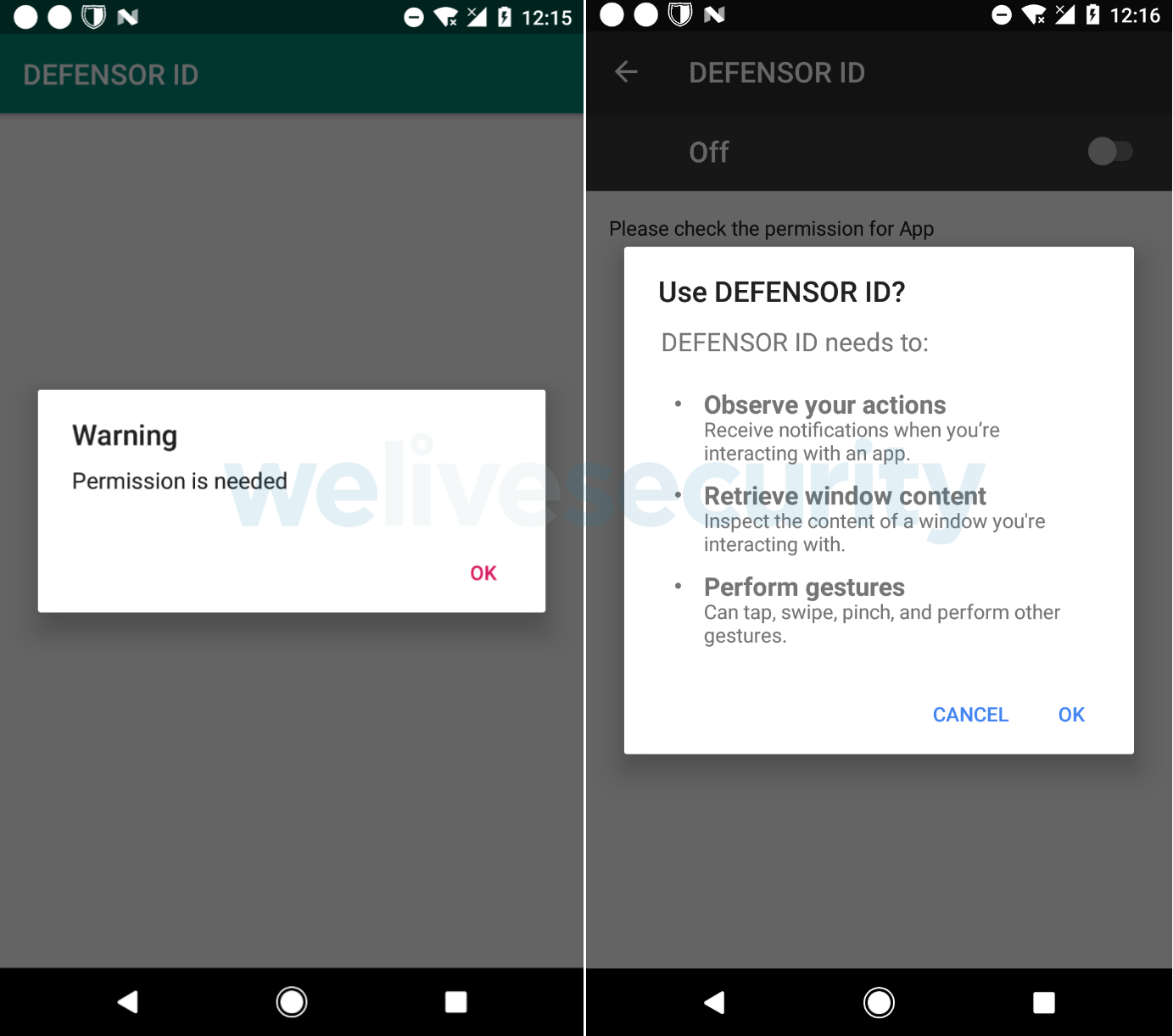

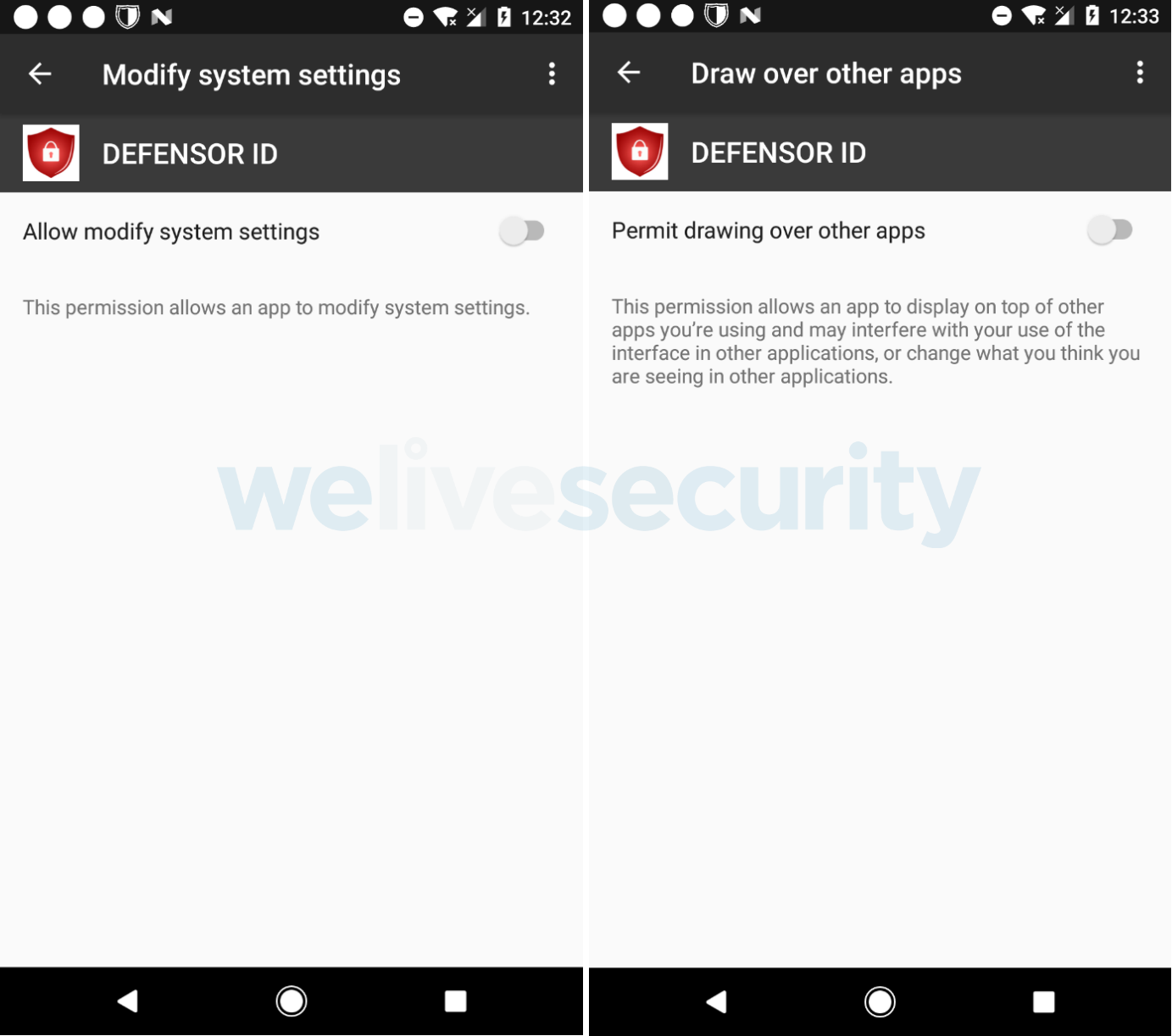

Nach dem Start fordert DEFENSOR ID die folgenden Berechtigungen ein:

- Ändern von Systemeinstellungen

- Einblendungen über andere Apps

- Aktivierung der Bedienungshilfe

Erteilt ein ahnungsloser User diese Berechtigungen (siehe Abb. 4), kann der Trojaner jeden Text lesen, der in jeder vom Benutzer gestarteten Anwendung angezeigt wird - und ihn an die Angreifer senden. Das bedeutet, dass die Angreifer imstande sind, die Zugangsdaten des Opfers zum Einloggen in Anwendungen, SMS- und E-Mail-Nachrichten, private Schlüssel in Kryptowährung und sogar softwaregenerierte 2FA-Codes zu stehlen.

Die Tatsache, dass der Trojaner sowohl die Zugangsdaten des Opfers stehlen als auch dessen SMS-Nachrichten und generierte 2FA-Codes kontrollieren kann, bedeutet, dass die DEFENSOR ID Operatoren die Zwei-Faktor-Authentifizierung umgehen können. Damit erlangen die Cyberkriminellen die vollständige Kontrolle über das Bankkonto des Opfers.

Um sicherzustellen, dass der Banken-Trojaner auch nach einem Neustart des Android-Geräts funktioniert, macht er sich die Android-Bedienungshilfen zunutze. Auf diese Weise startet die Malware-App gleich nach dem Start des Geräts.

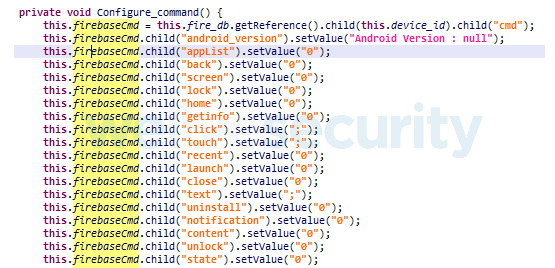

Unsere Analyse zeigt, dass der DEFENSOR-ID Trojaner 17 Befehle ausführen kann. Diese erhält er von dem C&C-Server der Angreifer. Dazu gehören z. B. die Deinstallation einer Anwendung, das Starten einer Anwendung und die anschließende Ausführung einer vom Angreifer ferngesteuerten Klick/Tap-Action (siehe Abb. 5).

Im Jahr 2018 beobachteten wir ein ähnliches Verhalten. Allerdings wurden die Klick-Aktionen damals fest in die Malware einprogrammiert und waren nur für die vom Angreifer gewählte Anwendung geeignet. Bei dem neuen Banken-Trojaner besorgen sich die Malware-Operatoren zunächst alle auf dem Android-Gerät des Opfers verfügbaren Apps. Damit können sie dann ganz bequem von der Ferne aus beliebige Apps starten, Anmeldedaten stehlen oder andere bösartige Aktionen durchführen (wie z.B. Geldüberweisungen tätigen).

Wir glauben, dass das der Grund dafür ist, dass der DEFENSOR ID Trojaner den Android-Benutzer dazu auffordert, die Änderung von Systemeinstellungen zuzulassen. Außerdem setzt die Malware die Abschaltzeit des Bildschirms auf 10 Minuten. Das bedeutet, dass der Malware genügend Zeit bleibt, bösartige, interne Operationen aus der Ferne auszuführen, es sei denn, die Opfer sperren ihre Geräte über den Hardware-Knopf.

Wenn das Gerät gesperrt wird, kann die Malware es nicht entsperren.

Malware-Datenleck

Bei der Analysierung der Samples stellte man fest, dass die Malware-Operatoren die Remote-Datenbank mit einigen Daten der Opfer ohne jegliche Authentifizierung frei zugänglich hinterließen. Die Datenbank enthielt die letzte Aktivität, die auf rund 60 kompromittierten Geräten durchgeführt wurde. Darüber hinaus fanden wir keine anderen frei zugänglichen Informationen über die Opfer.

Dank dieses Datenlecks konnten die ESET-Forscher bestätigen, dass die Malware wie vorgesehen funktionierte. Die Angreifer hatten Zugang zu den eingegebenen Anmeldedaten der Opfer und zu angezeigten oder geschriebenen E-Mails, Nachrichten, usw.

Einmal in der Datenbank angelangt, konnte man das bösartige Verhalten der Malware-App direkt beobachten. Um den Grad der Bedrohung durch die DEFENSOR-ID-App zu veranschaulichen, führten die ESET-Forscher drei Tests durch.

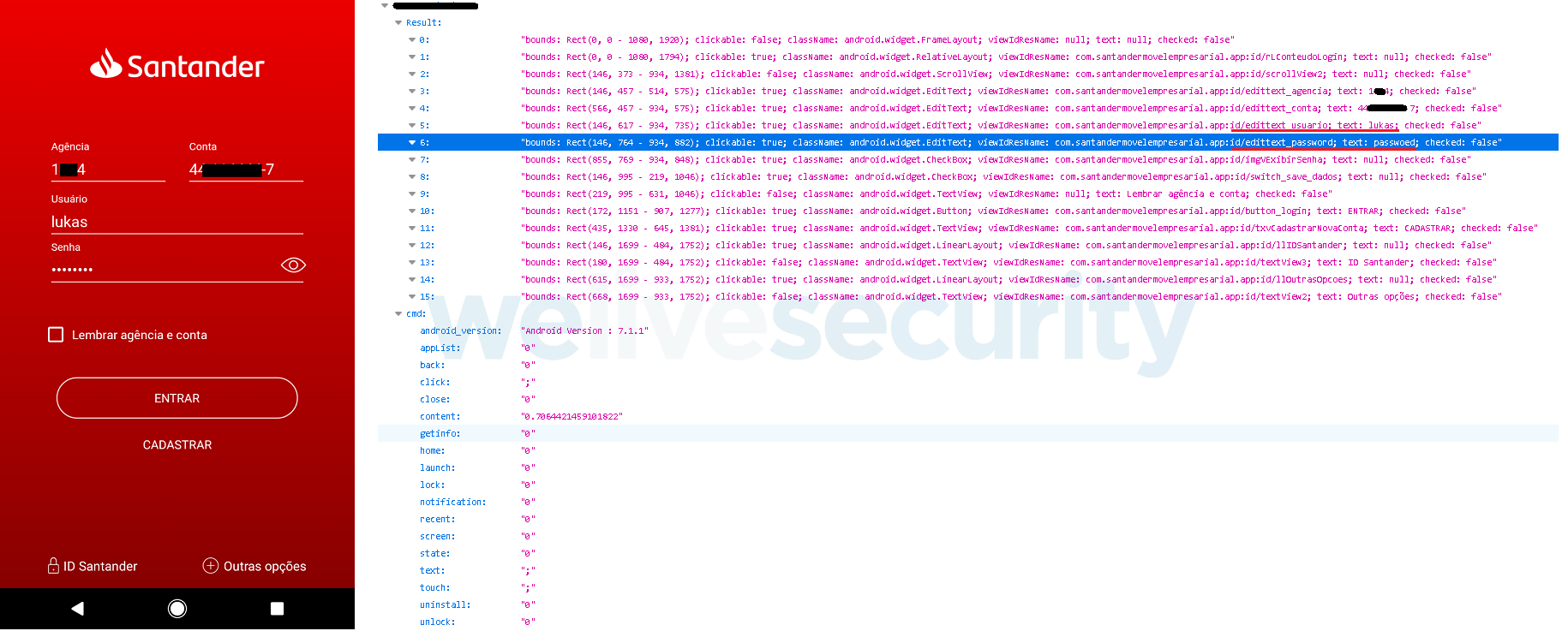

Zuerst startete man eine Banking-App und gab dort die Zugangsdaten ein. Die Anmeldedaten waren sofort in der Datenbank verfügbar - siehe Abb. 6.

Abbildung 6: Der Banking-App-Test: Die Anmeldedaten wie eingegeben (links) und wie sie danach in der Datenbank vorlagen (rechts).

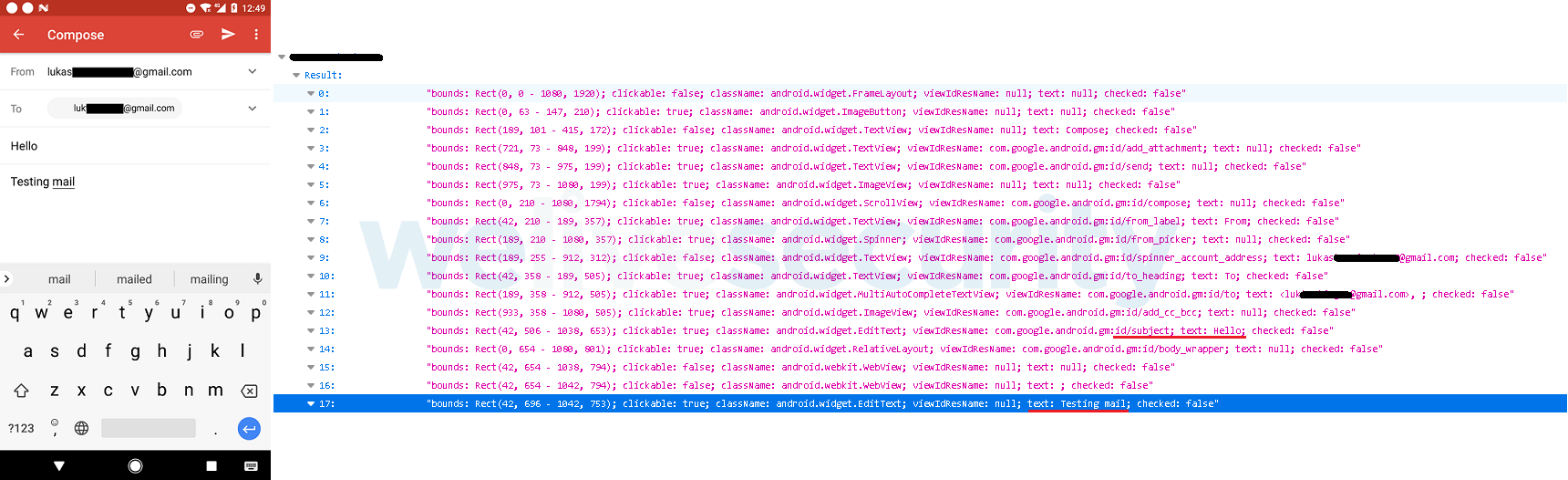

Dann wurde eine Testnachricht in einem E-Mail-Client geschrieben. Wir sahen, wie die Nachricht innerhalb einer Sekunde auf den Server der Angreifer hochgeladen waren - siehe Abb. 7.

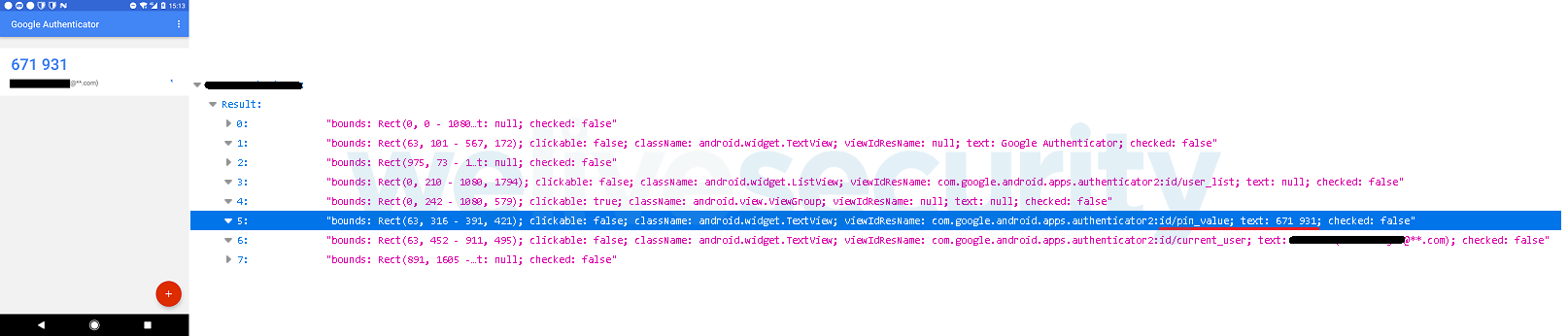

Zu guter Letzt dokumentierte man, wie der Banken-Trojaner einen Google Authenticator 2FA Code abfing - siehe Abbildung 8.

Abbildung 8. Die Software erzeugte einen 2FA-Code, wie er auf dem Display des Geräts (links) und wie dieser in der Datenbank (rechts) zu sehen war.

Neben der bösartigen Anwendung DEFENSOR ID wurde eine weitere namens Defensor Digital entdeckt. Beide Anwendungen nutzten denselben C&C-Server, aber letztere konnte man nicht untersuchen, da sie bereits aus dem Google Play Store entfernt worden war.

Indicators of Compromise (IoCs)

| Package Name | Hash | ESET detection name |

|---|---|---|

| com.secure.protect.world | F17AEBC741957AA21CFE7C7D7BAEC0900E863F61 | Android/Spy.BanBra.A |

| com.brazil.android.free | EA069A5C96DC1DB0715923EB68192FD325F3D3CE | Android/Spy.BanBra.A |

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1475 | Deliver Malicious App via Authorized App Store | Impersonates security app on Google Play. |

| T1444 | Masquerade as Legitimate Application | Impersonates legitimate GAS Tecnologia application. | |

| Discovery | T1418 | Application Discovery | Sends list of installed apps on device. |

| Impact | T1516 | Input Injection | Can enter text and perform clicks on behalf of user. |

| Collection | T1417 | Input Capture | Records user input data. |

| Command and Control | T1437 | Standard Application Layer Protocol | Uses Firebase Cloud Messaging for C&C. |