Das ging schnell! Schon das ganze Wochenende berichten die Medien über eine Malware-Flutwelle, die Länder überall auf der Erde überrascht hat. Unternehmen und die IT-Sicherheitswelt sind in heller Aufregung. Daran Schuld ist eine Ransomware. Bei ESET nennt man sie WannaCryptor; in den Medien auch WannaCry oder Wcrypt. Die Malware breitete sich rasant aus und benutzte geleakte NSA-Dateien; auch bekannt als KMU Eternalblue Exploit.

Anders als andere Verschlüsselungs-Malware, besitzt WannCryptor die Eigenschaften eines Computer-Wurms. Die Ransomware kann sich nämlich selbst verbreiten. Genau das haben wir am Wochenende gesehen.

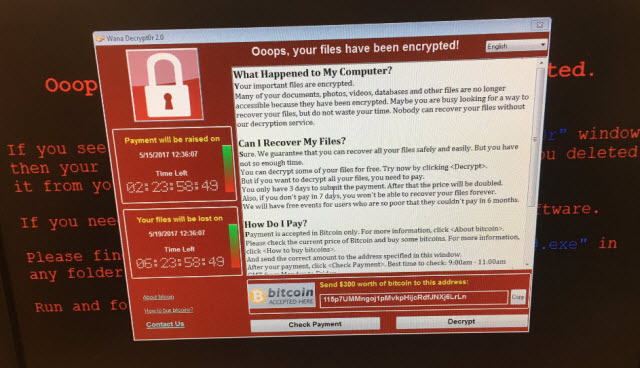

So sah die Meldung der Kompromittierung mit WannaCryptor in englischer Sprache aus:

Abb. 1: Danke an @fendifille für das Teilen des Screenshots

Die Geschichte beginnt im spanischen Telekommunikationssektor und schreitet von dort an schnell voran. Dann tauchten Berichte über betroffenen Organisationen im englischen Gesundheitswesen auf, dazu kamen gewerbliche und ganze Unternehmenswebseiten. Menschen aus der ganzen Welt posteten Screenshots der Malware von Computern in Büros, Krankenhäusern und Schulen. Hier ist die Ransomware-Meldung auf Deutsch:

"Die Angriffe sind ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen", so Arne Schönbohm: https://t.co/tcy1wXHbFc pic.twitter.com/cVIulJUccE

— BSI (@BSI_Presse) 13. Mai 2017

Das Schlimmste für die Opfer ist die Tatsache, dass von dem Angriff betroffene Dateien verschlüsselt werden und nur der Angreifer die einzige Quelle für einen Entschlüsselungsschlüssel darstellt. Das ist vor allem für das Gesundheitswesen dramatisch, denn verschlüsselte Patientenakten, ärztliche Dateien oder andere wichtige Informationen könnten für immer verloren sein. Es sei denn, es gibt ein vernünftiges Backup.

WannaCryptor fordert von seinen Opfern ein Lösegeld in Höhe von 300 Euro. Tatsächlich fällt das Lösegeld etwas niedriger aus als bei anderer Ransomware. Der wahre Schaden dürfte aber im potentiellen Dateiverlust stecken.

Derweil beschäftigen sich die Medien schon mit einem anderen Thema, dass mit der weltweiten Verbreitung einhergeht – Es geht um die Verantwortung. Der von der Ransomware benutzte Exploit Eternalblue steht bei einigen Foren zum Download bereit.

Ich bin sehr für Forschung – aber das Herausgeben eines gut-funktionierenden Exploits, der Hunderttausende aktive Rechner kompromittieren kann, ist dann doch zu viel des Guten. Was ist mit der Übernahme von Verantwortung passiert?

Die verantwortungsbewusste Antwort

Glücklicherweise gibt es viele Sicherheitsvorkehrungen, die besser früh als spät in Betracht gezogen werden sollten:

- Anti-Malware Sicherheitslösung – vielleicht hört man das immer und immer wieder und selbst auf die Gefahr hin, dass ich mich wiederhole: Hätte ich nicht schon auf mehreren Instanzen Sätze gehört wie "Es ist ein Server, und wir haben Firewalls, also werde ich die Anti-Malware Software auf dieser Maschine weglassen" oder "Ich habe zu viele Probleme mit der Installation des Antivirus auf diesem Server", würde ich es nicht erwähnen. Aber es ist passiert. Also: Besser einen vertrauenswürdigen Virenschutz installieren und der Chance einer Kompromittierung entgehen.

- ESETs Netzwerkangriffsschutz blockierte Versuche, die Sicherheitslücke auf Netzwerkebene auszubeuten, bereits bevor die spezielle Malware überhaupt erschaffen wurde. ESET erhöhte die Sicherheitsstufe für die spezifische Bedrohung Win32/Filecoder.WannaCryptor.D im Update 15404 der Erkennungs-Engine (12-Mai-2017, 13:20 UTC/GMT +02:00). Davor schützte bereits das ESET LiveGrid gegen diesen Angriff um 11:26 Uhr (UTC / GMT +02: 00).

- Windows Betriebssystem aktualisieren – Ich weiß, dass es manchmal sehr schwierig sein kann, Sicherheits-Patches im gesamten Netzwerk zu verteilen. Dieses Mal ist es aber praktisch Pflicht. Seit mindestens Mitte-April ist das Patch mittlerweile verfügbar. Es ist in der Lage, dass Sicherheitsleck zu schließen. Die Patch-Auflistung für die gesamte Auflistung der Equation Group -Dateien kann hier gefunden werden.

- Erst denken, dann Handeln – Als Forscher, der nach neusten Kompromittierungen, Exploits und anderen sicherheitsrelevanten Informationen sucht, weiß ich, dass Wissen die halbe Miete ist. Das gilt insbesondere dann, wenn neue Tools erscheinen. Durch den Einsatz von Threat Intelligence war ich in der Lage, angemessene YARA-Regeln zu erschaffen, die die Dropper, Dateien und Charakteristiken von der Equation Group veröffentlichten Files offenbaren. Auf diese Weise konnten viele der bösartigen Objekte erkannt werden. Mein Dashboard blinkte die letzten Wochen wie ein Weihnachtsbaum. Diese Art von Intelligence und noch wichtiger, die Feeds, die zur Verfügung gestellt werden, können dabei helfen, bessere Entscheidungen zu treffen, was und wie es geschützt werden soll (ähnlich dem Annehmen von MS Patches – Wird mein Business angegriffen, etc.).

Updates & mehr Informationen zu WannaCryptor

Mehr Informationen über die WannaCryptor-Bedrohung und ESET-spezifische Schutzstrategien sind in diesem ESET Knowledge Base-Artikel zu finden. Über diesen Link kann der Erlös der Malware-Entwickler aus der Verbreitung der Ransomware verfolgt werden.

Update 2 – 14. Mai:

Offenbar ist es jemanden gelungen, die Angriffswelle zu stoppen, indem er eine Domain registriert hat. Link zum englischen Artikel: ‘How to accidentally stop a global cyber-attack‘. Es scheint, als ob sich die Welt kurz erholen könne. Das bedeutet aber nicht, dass die Attacke schon vorbei sei. In der Tat gibt es bereits Berichte über Updates der Malware, die keinen "Kill Switch" enthalten. Mit anderen Worten, wer immer noch nicht gepatched hat, sollte das nun dringend erledigen!

Update 1 – 13. Mai:

Wer Windows XP, Windows 8 oder Windows Server 2003 Systeme betreibt hat nun Glück. Microsoft hat schnell reagiert und auch für diese Versionen einen Patch veröffentlicht. Derartige Updates werden normalerweise nur für solche mit benutzerdefinierten Support-Vereinbarungen zur Verfügung gestellt. Sie ermöglichen, weiterhin Updates für OS-Versionen zu erhalten, die nicht mehr offiziell unterstützt werden. Wer solche Systeme betreibt, aber sie aus regulatorischen oder Compliance-Gründen nicht aktualisieren kann, sollte sorgfältig prüfen, wie man diese Systeme langfristig aus dem Netzwerk isoliert.