Wie man überprüft, ob der eigene Computer gegen EternalBlue gesichert ist.

Mittlerweile haben wohl die Meisten von dem weltweiten Ransomware-Angriff vom Freitag dem 12. Mai 2017 gehört. Es handelte sich um eine neue Variante von WannaCryptor, die auch als WannaCry und WannaCrypt bekannt ist und von ESET als Win32/Filecoder.WannaCryptor.D erkannt wird. Interessanterweise besitzt WannaCryptor die Eigenschaften eines Wurms, der in der Lage ist, auch andere Computer im Netzwerk zu beeinträchtigen.

Die noch nicht abgeschlossene Angriffswelle – jetzt mit weniger Einfluss als zuvor – hat einen neuen Meilenstein in der Geschichte von Malware-Angriffen erreicht. Eine Kombination von unterschiedlichen Faktoren sowie Nachlässigkeit führten zu massiven Einschränkungen.

In diesem Beitrag geht es darum, was wir aus dem weltweiten WannaCryptor-Angriff lernen können und was uns in Zukunft erwartet. Wir bieten zudem ein einfaches Skript, mit dem man überprüfen kann, ob der eigene Windows PC gegen EternalBlue sicher ist.

EternalBlue und WannaCryptors Wurmeigenschaften

EternalBlue ist der Name des Exploits, welcher die Wurmeigenschaft der Replikation mit sich bringt. Damit konnte die sehr schnelle weltweite Verbreitung realisiert werden.

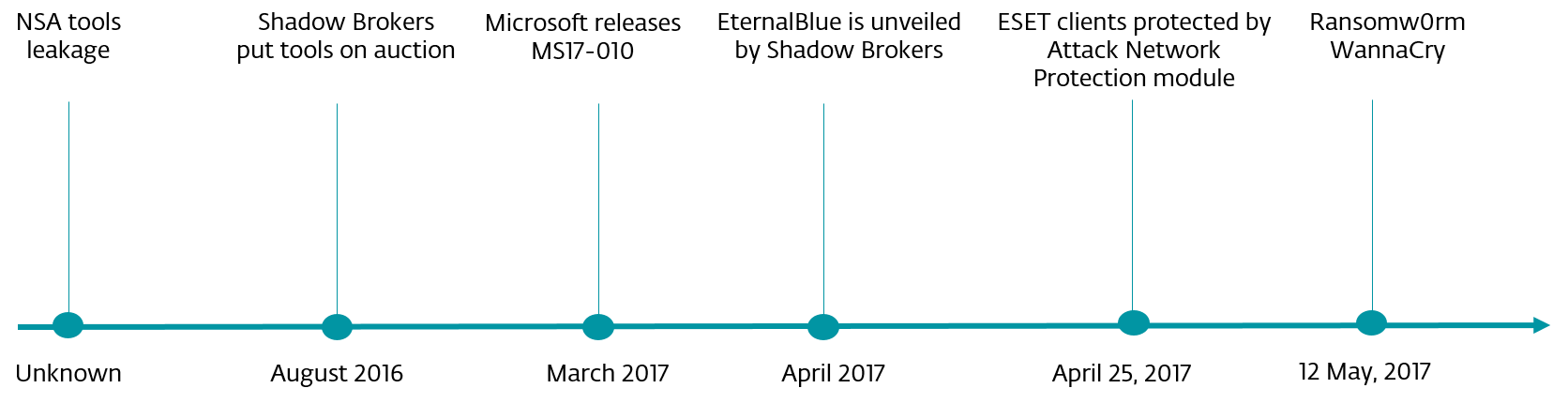

Dass der Exploit erst an die Öffentlichkeit gelangte, ist einem Leck aus dem Cyberwaffen-Arsenal der NSA geschuldet. Angeblich soll EternalBlue von der Shadow-Broker-Gang gestohlen worden sein. Die Gruppe hatte zunächst erfolglos versucht, die Cyberwaffen zu versteigern; Da die Bemühung jedoch nicht rentabel waren, beschlossen sie, die NSA-Werkzeuge einzeln zu verkaufen.

Am 14. März 2017 veröffentlichte Microsoft den MS17-010 Patch, der wichtige KMU-Schwachstellen schließen sollte. Zu der Zeit war überhaupt nicht bekannt, dass der Patch in irgendeinem Zusammenhang mit NSA-Cyberwaffen steht. Zumindest nicht bis zum 14. April – dem Tag, an dem die Shadow-Broker-Gang viele der gestohlenen Werkzeuge veröffentlichte.

Das Timing zwischen dem Patching und dem Release der Exploits rief einige Spekulationen über die Umstände der Ereignisse hervor. Die Situation schildert sich nichtsdestotrotz wie folgt: Die von EternalBlue ausgenutzte Schwachstelle wurde gesichert und über Windows Updates zur Verfügung gestellt; zeitgleich ging der Exploit öffentlich.

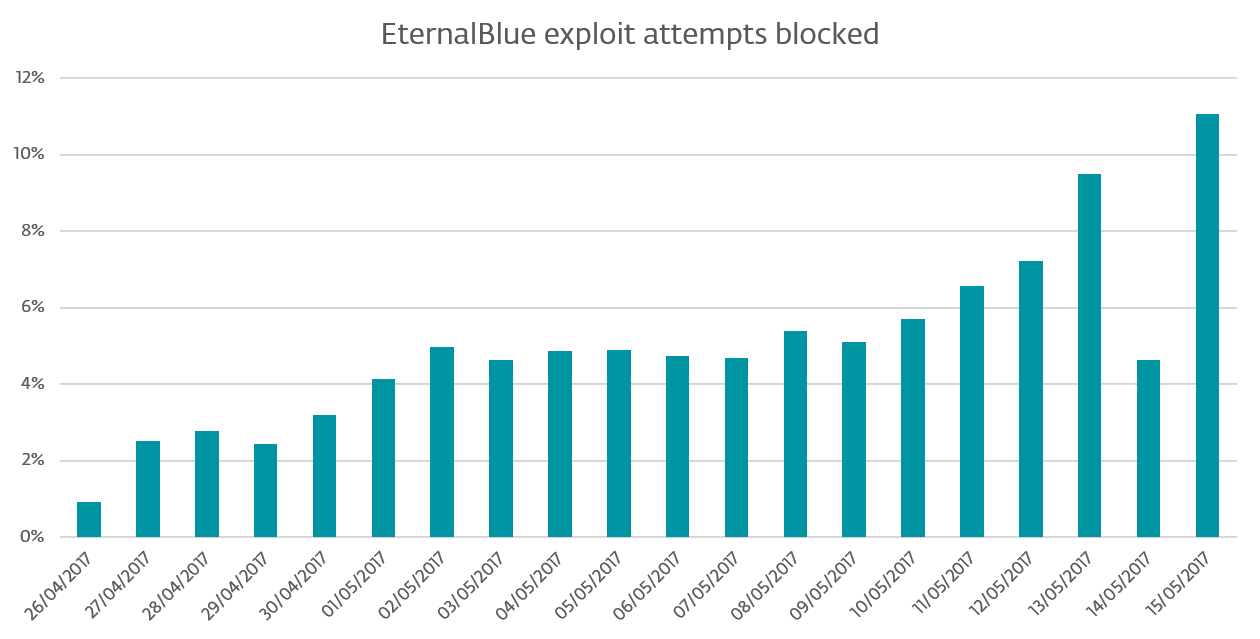

Das Rennen zwischen Schließung der Sicherheitslücke und dem Missbrauch dieser begann, und so ist es kein Zufall, dass die Nutzungszahlen des EternalBlue-Exploits seitdem steigen.

Am 12. Mai spielte EternalBlue bei dem bereits erwähnten weltweiten Cyber-Angriff dann eine entscheidende Rolle. Die Cyber-Kriminellen hatten sowohl handhabe über die Ransomware – WannaCryptor ist seit Anfang April aktiv – als auch über den Exploit EternalBlue.

Dennoch konnten Heimanwender und vor allem Unternehmen den Erfolg dieses Ransomworms in vielerlei Hinsicht umgehen. Zwei Monate vorher wurde der Patch für EternalBlue zur Verfügung gestellt.

Obwohl dieser Fix nicht mit den Verschlüsselungsroutinen von Ransomware vertraut ist, wandte er Schäden, die durch andere im Netzwerk kompromittierte Computer hätten verursacht werden können, ab. Darüber hinaus könnten proaktive Schutzvorrichtungen (wie beispielsweise ein Exploit-Blocker oder ein aktueller Virenschutz), die auf dem Host installiert waren, Kompromittierungsversuche blockiert und den Angriff bei Fällen gestoppt haben, in denen die Malware die Netzwerkverteidigung versuchte zu durchbrechen.

Schließlich könnte auch ein gewisses Maß an Kontrolle über den Datentransfer in und aus einem Host hilfreich gewesen sein. Viele Unternehmen beschlossen vorsichtshalber, Computer auszuschalten und Mitarbeiter nach Hause zu schicken. Auch extremere Maßnahmen wie die Isolierung der Hosts im Netzwerk und die Aufstockung von Erkennungsressourcen kann zur Vermeidung einer Kompromittierung beigetragen haben.

Was kommt als nächstes?

Noch am Freitagabend kamen Gerüchte über eine "Kill Switch"-Funktion in der Ransomware auf. @MalwareTech bemerkte, dass die Malware eine HTTP-Anforderung anstieß, die vor dem Fortfahren mit der Verschlüsselungsroutine fehlschlagen sollte.

Da die Domain zuvor nicht registriert wurde, waren alle Anfragen fehlgeschlagen, so dass die Ransomware begann Dateien zu verschlüsseln. Nach der Registrierung der angeforderten Domain war @MalwareTech jedoch in der Lage, Anfragen an die Antwort-Server weiterzuleiten und die Ausbreitung (der ersten Variante) des Ransomworm vorerst zu stoppen.

Es dauerte nicht lange, bis andere Varianten auftauchten. Zuerst erschienen neue Versionen, bei denen die vorherige Domain ausgewechselt wurde. Das gelang durch das Überschreiben der Binärdaten der ersten Version (mit Tools wie HEXEdit). Später wurden auch Versionen ohne "Kill Switch"-Funktion veröffentlicht.

Bisher betragen die Einnahmen aus der Angriffswelle nicht mehr als 50.000 US-Dollar. Im Vergleich zu den durch den Angriff verursachten Schäden ist das fast vernachlässigbar. Einmal mehr wurde uns vor Augen geführt, dass die Ausnutzung von Schwachstellen (nicht unbedingt Zerodays) einen großen Einfluss auf den normalen Geschäftsbetrieb haben kann.

Die schnellen Reaktionen der Cyber-Kriminellen zeigen, dass die Bekämpfung von Malware keine leichte Aufgabe ist. Heutige Malware kann sehr schnell zuschlagen und ist extrem anpassungsfähig. Nach einem solchen erfolgreichen Angriff erwarten wir eine Replikation von Werkzeugen und der Methodik, und jeder sollte auf Cyber-Angriffe in naher Zukunft vorbereitet sein.

Langfristig werden wir wahrscheinlich mehr Malware mit Wurmeigenschaften zu Gesicht bekommen. Kurzfristig könnten wir intensivere Malware-Angriffswellen erleben, welche die Züge vom EternalBlue-Exploit tragen. Deshalb sollte jeder das Betriebssystem seines Computers aktualisieren!

Ist mein System gegen EternalBlue gesichert?

Jenseits dieses speziellen Ransomworm-Falls fragte ich mich, ob mein Computer bereits gegen EternalBlue gesichert ist – bedenkt man, dass weitere Arten oder Familien von Malware mit dem EternalBlue-Exploit in naher Zukunft auftauchen könnten.

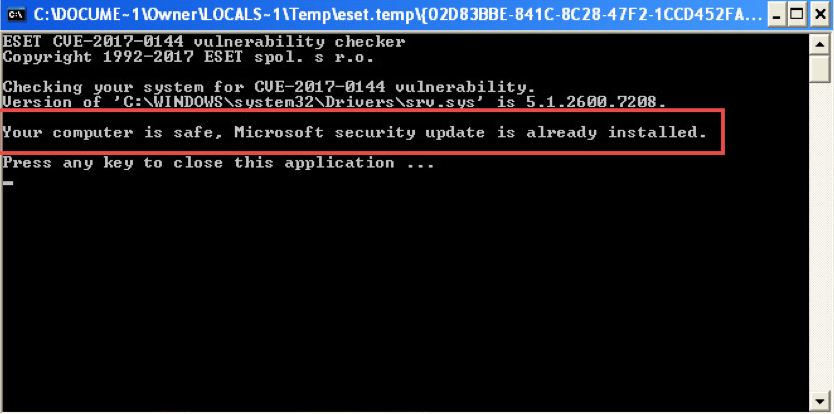

Für die lokale Nachprüfung: ESET hat ein kostenloses Tool veröffentlicht, um zu ermitteln, ob das eigene Windows-Betriebssystem gegen EternalBlue gepatcht ist.

Zur Überprüfung des Systems auf Schwachstellen befolgt man einfach die Schritte im ESET Knowledge Base-Artikel. Dort findet sich auch der ESET EternalBlue Checker.

Für die ferngesteuerte Überprüfung: Zu nmap wurde ein neues Skript hinzugefügt, mit dem die Anfälligkeit einen Hosts für EternalBlue testen kann. Wie im Code kommentiert, versucht das Skript, zu erkennen, ob ein Microsoft SMBv1-Server anfällig für eine Sicherheitslücke in der Remotecodeausführung (ms17-010) ist.

In NMAP v7.40 (oder höher) sollte der folgende Befehl funktionieren:

nmap -sC -p445 --open --max-hostgroup 3 --script smb-vuln-ms17-010.nse X.X.X.X/X

Letztendlich ist Patching die beste Maßnahme der Ursachenbekämpfung, um das EternalBlue-Sicherheitsleck zu schließen.

Mehr Informationen zum WannaCryptor aka WannaCry Ransomware-Angriff finden sich hier: