Nach einem Tipp von ESET nahm das Hosting-Unternehmen die Botnet steuernden C&C-Server vom Netz.

Anlass ist eine neue Android-Malware, die ESET erst vor kurzem im Google Play Store, als Wetter-App getarnt, entdeckte. Die App wurde nach einer Meldung von ESET an Google vom Play Store entfernt. Daran anknüpfende Untersuchungen zeigen aber nun, dass der Schadcode weiter sein Unwesen treibt. Der Dafür verwendete Source Code wurde bereits vor einigen Monaten veröffentlicht.

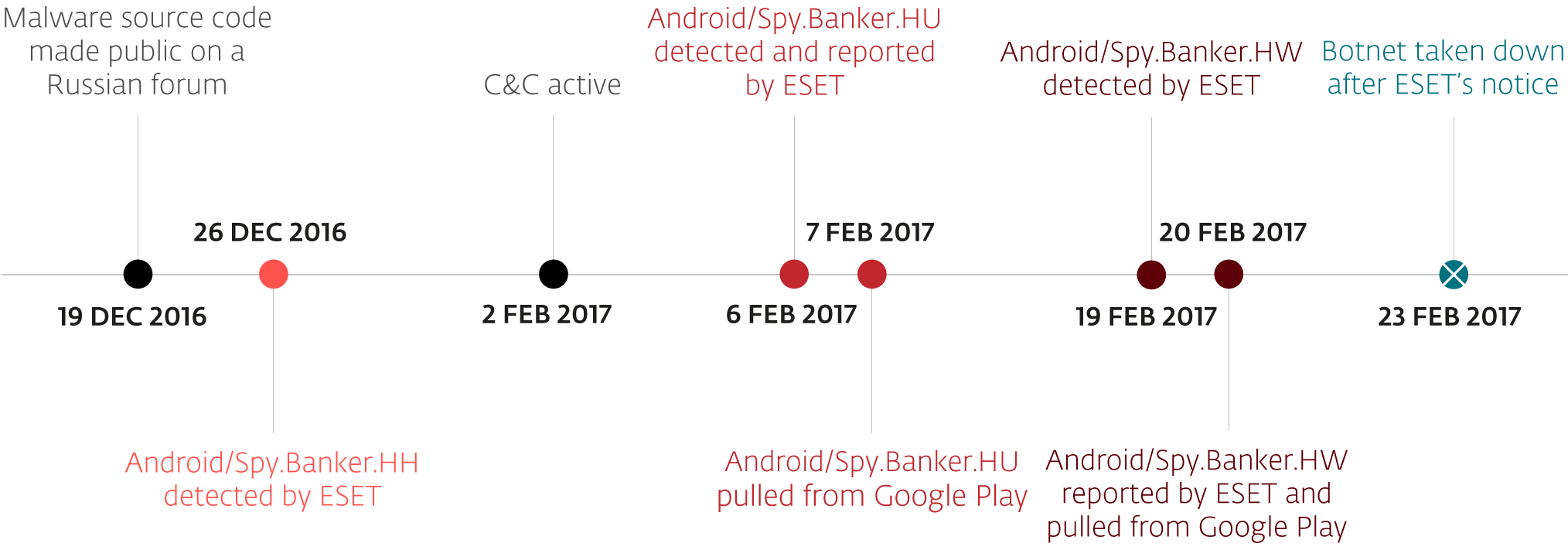

Die ursprüngliche Version wurde von ESET als Trojan.Android/Spy.Banker.HU enttarnt und bereits am 6. Februar gemeldet. Die Malware verbreitete sich als gefälschte Wetter-App „Good Weather“ im Google Play Store. Der eingeschleuste Trojaner hatte es auf die Anmeldeinformationen von 22 türkischen Banken abgesehen. Außerdem konnte das Android-Smartphone ferngesteuert gesperrt und SMS-Kurznachrichten abgehört werden.

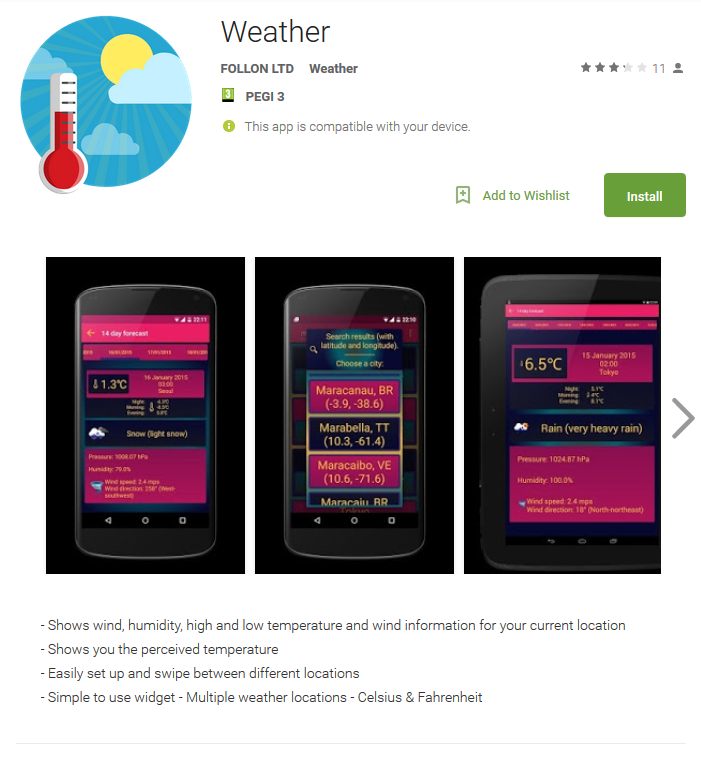

Am letzten Sonntag stellten wir dann zu unserer Überraschung fest, dass sich ein neuer Trojaner im Google Play Store versteckte. Auch dieser tarnte sich als gefälschte Wetter-App. Sie versuchte „World Weather“ zu imitieren. ESET entdeckt die Malware als Trojan.Android/Spy.Banker.HW. Bis zur Entfernung der Fake-App am 20. Februar durch den Hinweis von ESET vergingen sechs Tage.

Verbindungen in die Vergangenheit

Die zweite Entdeckung veranlasste ESET zu weiteren Untersuchungen. Wir konnten einige interessante Verbindung herstellen.

Wie sich herausstellte, basierten beide Android-Trojaner auf einem im Internet frei verfügbaren öffentlichen Quellcode. Dieser „Template-Code“ und der Web Control Code des C&C-Servers waren seit dem 19. Dezember 2016 in einem russischen Forum zu finden.

Abbildung 1 - Quellcode der Android-Malware und des C&C-Codes veröffentlicht in einem russischen Forum

Anschließende Betrachtungen brachten uns zu den Ergebnissen der Dr. Web Webseite. Dort wurden frühere Varianten des Trojaners schon etwas eher ausführlicher analysiert (Von unseren Systemen seit dem 26. Dezember 2016 als Android / Spy.Banker.HH erkannt).

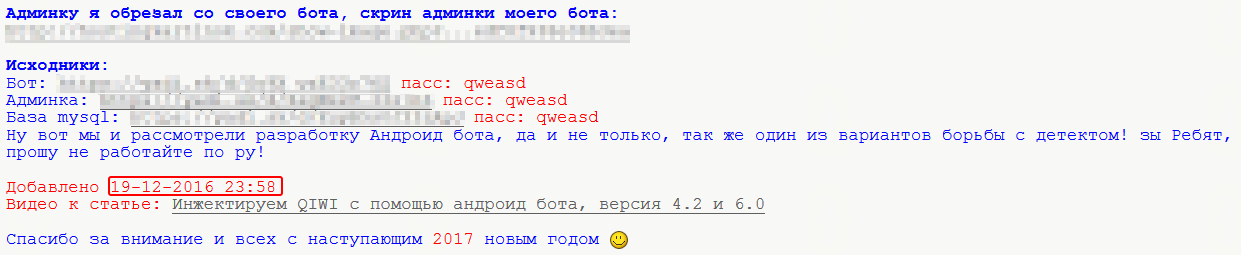

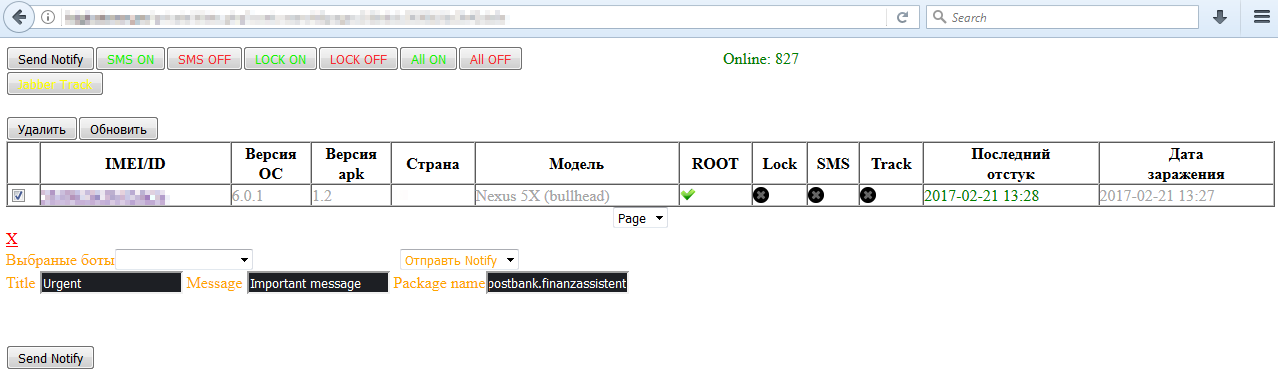

Allerdings steht diese Variante nicht im unmittelbaren Zusammenhang mit der im Google Play Store gefundenen. Die Bestätigung dafür erhielten wir, nachdem wir Zugang zum Web Control Panel des C&C-Servers hatten. Dieser war glücklicherweise während unseres Untersuchungszeitraumes online und mit den Bots verbunden. Durch das Control Panel waren wir in der Lage, an Informationen zur Malware-Version und allen 2800+ angeschlossen Bots zu gelangen.

Abbildung 2 - C&C Web Control Panel: Auflistung der Opfer der Malware

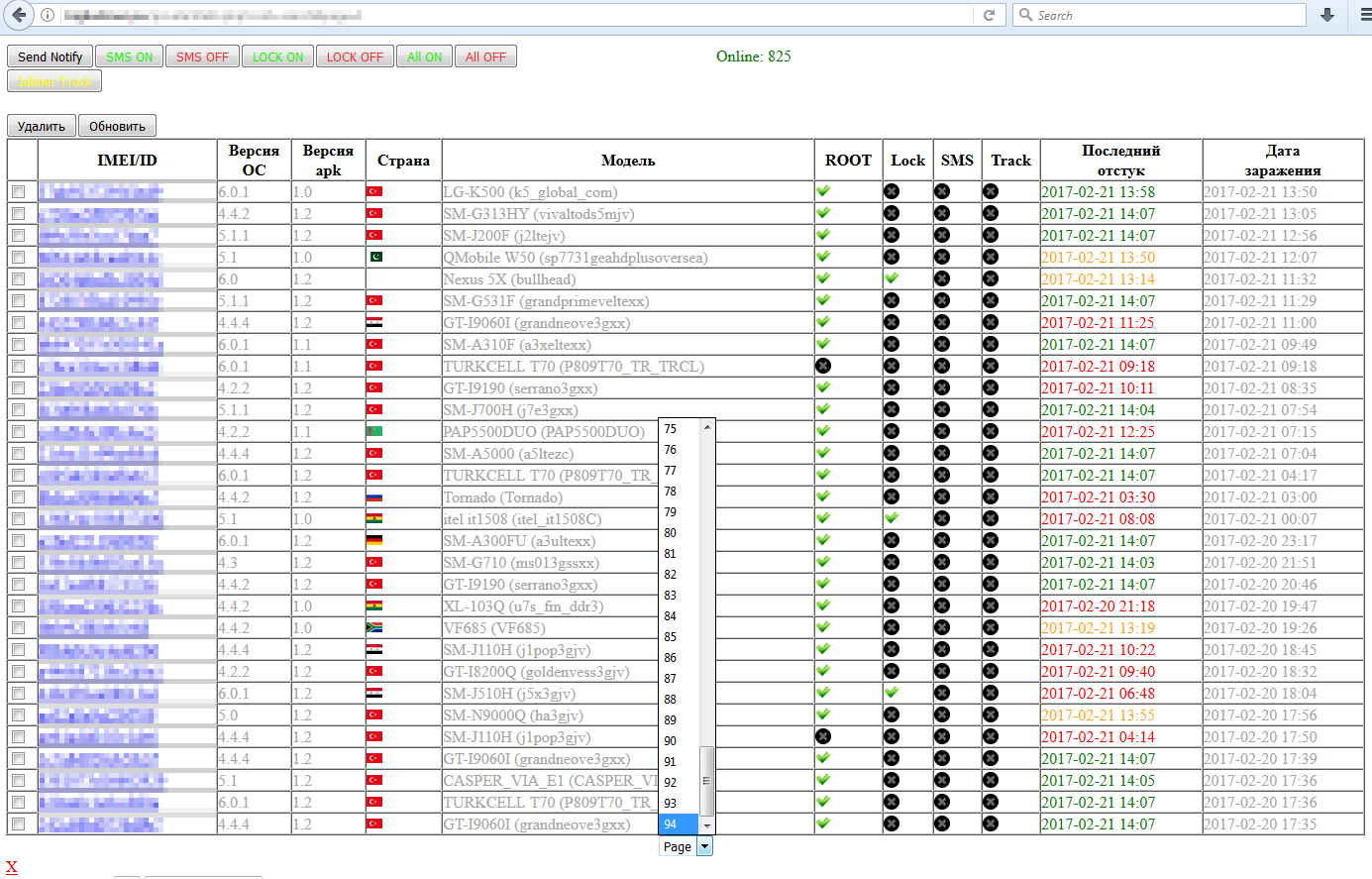

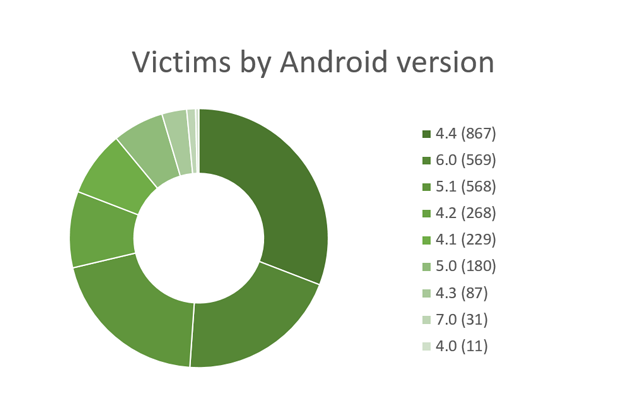

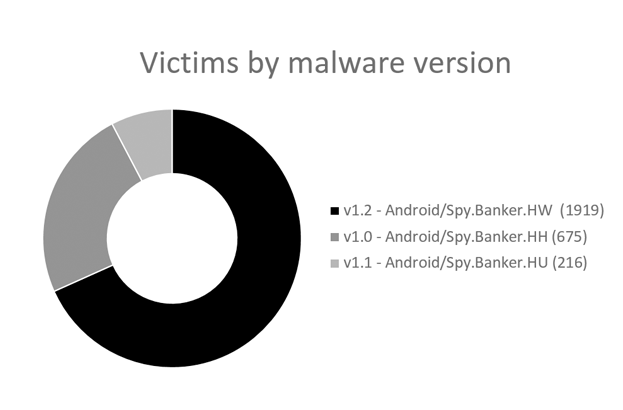

Im Folgenden zeigt eine Übersicht von der Malware betroffenen Benutzergruppen, basierend auf den im C&C Control Panel aufgeführten Botnet-Daten.

Besonders interessant finden wir die Tatsache, dass jeder, der die URL zum Web Control Panel kennt, praktisch uneingeschränkten Zugriff auf die genannten Informationen hat. Es gibt keinen Login, der jemanden daran hindern könnte.

Abbildung 3 – Untersuchungszeitraum

Wie funktioniert der Trojaner?

Der zuletzt entdeckte Android-Trojaner besitzt in etwa die gleichen Features wie sein Vorgänger. Neben der Funktion der Wettervorhersage, die der originalen Anwendung nachempfunden sind, ermöglicht der Trojaner Trojan.Android/Spy.Banker.HW aber auch das ferngesteuerte Sperren und Freigeben kompromittierter Geräte und das Abfangen von SMS-Kurznachrichten.

Der einzige Unterschied liegt in der nun größeren Zielgruppe. Die Malware befällt in der zweiten Variante Benutzer von 69 britischen, österreichischen, deutschen und türkischen Banken und kann ihre heimtückischen Hintergrund-Aktivitäten noch besser verschleiern.

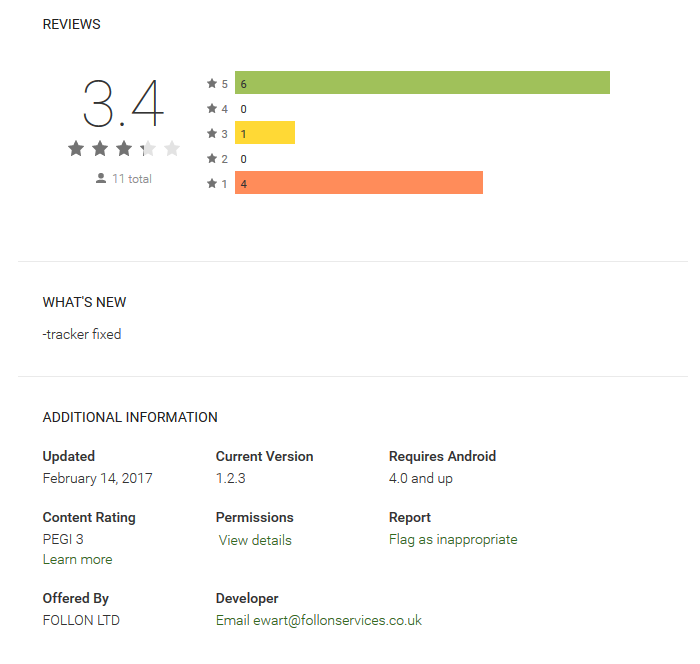

Abbildung 4 - Die bösartige App im Google Play Store

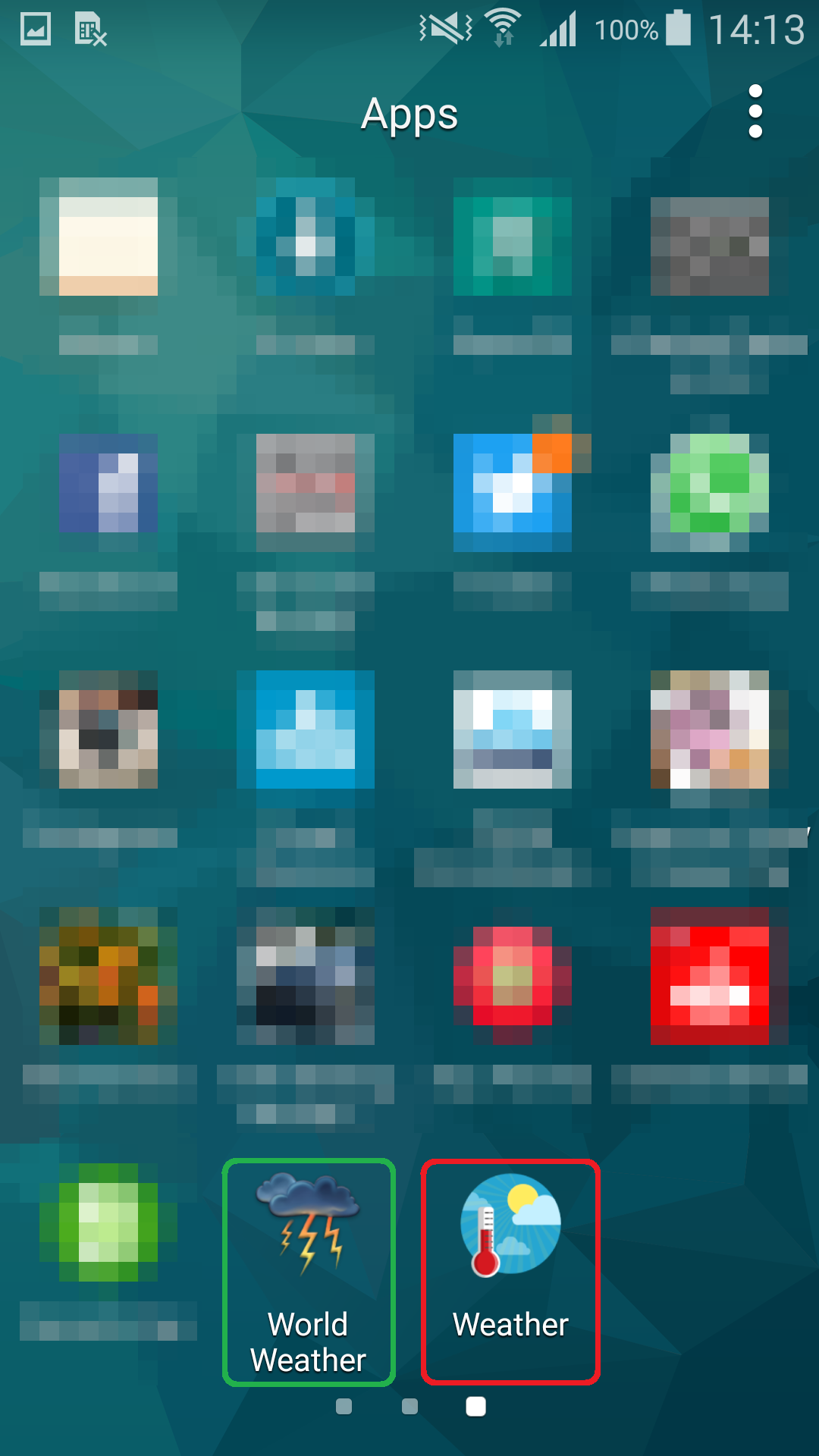

Abbildung 5 - Grün - legitime World Weather App; Rot - bösartige Version

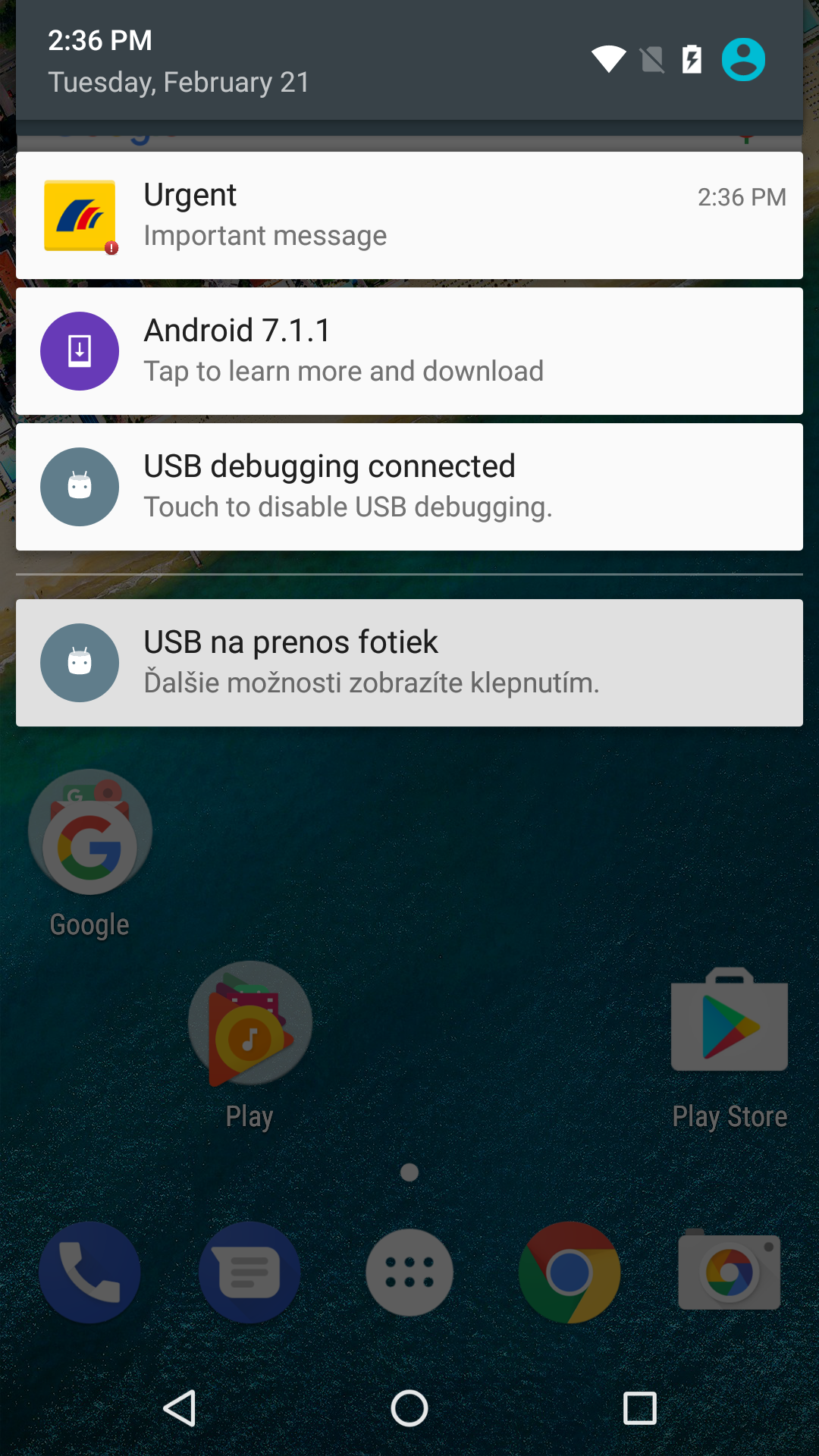

Der Trojaner besitzt sogar eine eingebaute Benachrichtigungsfunktion. Deren Zweck konnten wir mit Hilfe des Web Control Panels überprüfen. Es stellte sich heraus, dass die Android-Malware in der Lage ist, gefälschte Benachrichtigungen auf den kompromittierten Geräten anzuzeigen. Benutzer werden durch das Einblenden einer angeblichen wichtigen Nachricht ihrer Banking-App zum Klicken animiert. Dadurch startet ein gefälschter Login-Screen.

Abbildung 6 - C&C-Server sendet gefälschte Benachrichtigung an infiziertes Gerät

Abbildung 7 - gefälschte Banking-App Benachrichtigung vom C&C-Server

Wenn mein Gerät betroffen ist, wie kann ich es vom Trojaner befreien?

Wer vor Kurzem eine Wetter-App aus dem Google Play Store installiert hat, sollte vielleicht überprüfen, ob er/sie dem Banking-Trojaner nicht zum Opfer gefallen ist.

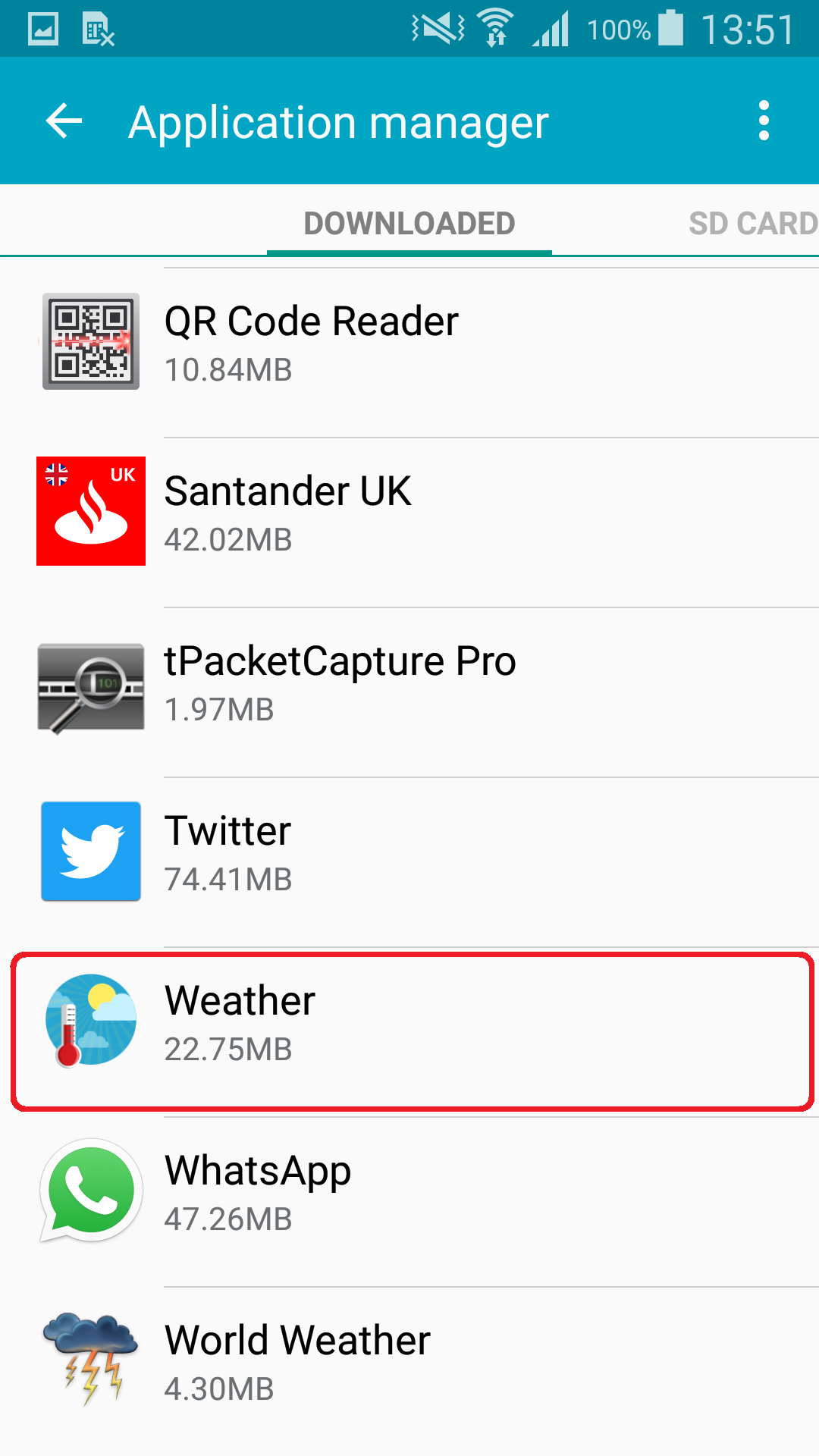

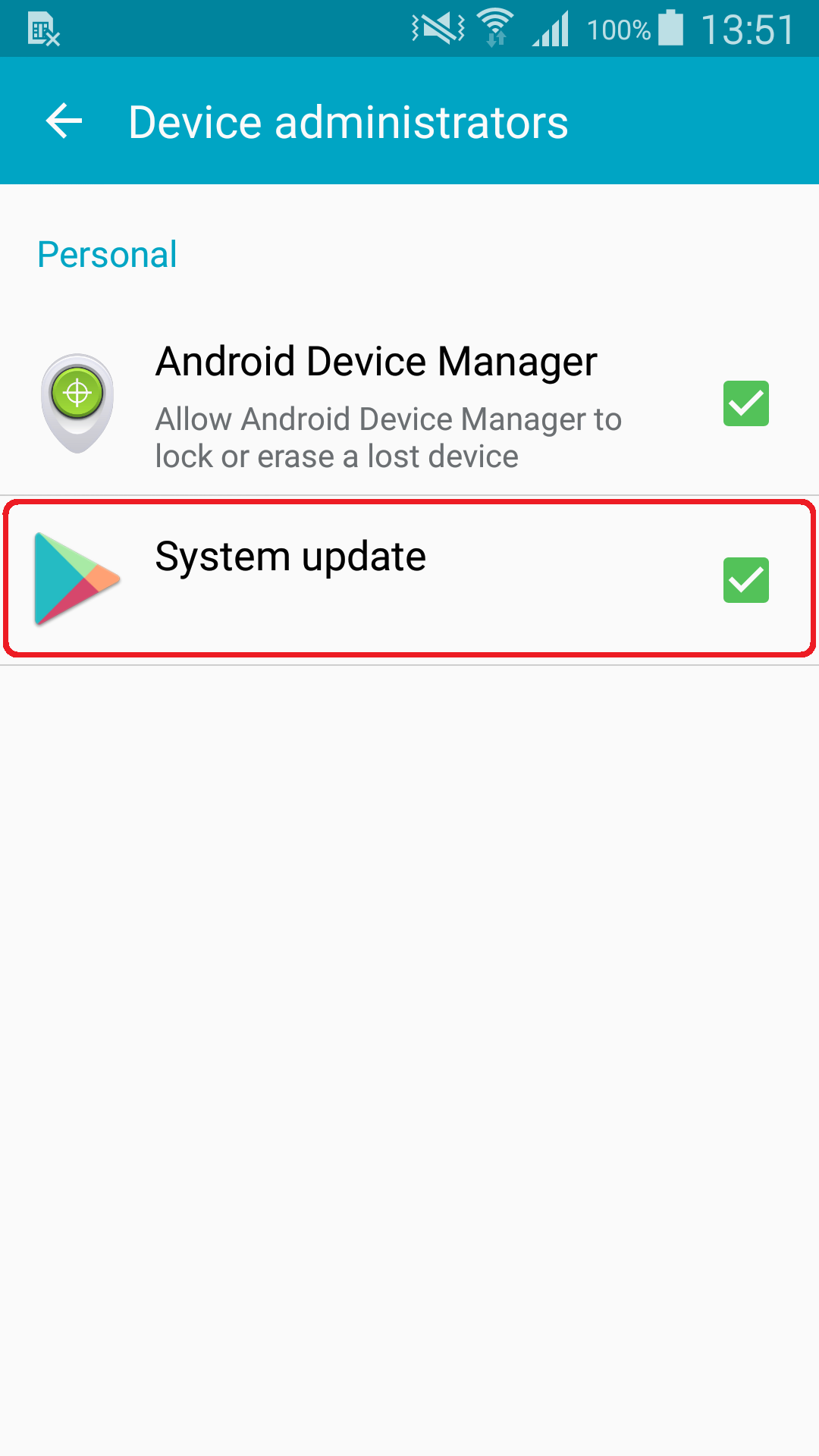

Eine Überprüfung sieht wie folgt aus. Wir suchen beispielsweise nach der „Weather“-App wie in Abbildung 8 gezeigt. Dazu navigieren wir in den Einstellungen zum Anwendungsmanager. Wer die Anwendung dort angezeigt bekommt und zusätzlich unter Einstellungen > Sicherheit > Geräteadministrator (Abbildung 9) System update findet, ist höchstwahrscheinlich vom Trojaner kompromittiert.

Mobile Security Lösungen erledigen das Entfernen mit nur einem Klick. Aber wir können die Schädlinge auch manuell entfernen.

Um den Trojaner zu deinstallieren, müssen wir System update die Geräteadministrator-Rechte entziehen. Dazu navigieren wir zu Einstellungen > Sicherheit > System update. Danach entfernen wir die Fake-Wetter-App indem wir zu Einstellungen > Anwendungsmanager > Weather navigieren.

Abbildung 8: Der Trojaner im Anwendungsmanager

Abbildung 9: Malware als Systemaktualisierung getarnt unter aktiven Geräteadministratoren

Wie ich mich vor der Bedrohung schützen kann

Wir können mit Sicherheit sagen, dass eine Gruppe von Angreifern den oben erwähnten Schadcode als Trojaner in gefälschte Wetter-Apps implementierten und diese im Google Play Store einschleusten. Sie hatten es auf die unten aufgelisteten Banken abgesehen. Wir müssen allerdings auch davon ausgehen, dass der Code in einer anderen Form an anderer Stelle wiederauftauchen kann.

Diese Gedanken im Hinterkopf behaltend, möchten wir unseren Lesern ein paar grundlegende Prinzipien darlegen, wie man sich vor Mobile Malware besser schützen kann.

Google Play setzt ausgefeilte Sicherheitsmechanismen ein, um Malware aus dem Play Store auszuschließen. Leider gelingt das nicht immer lückenlos. Alternative App-Stores oder gar unbekannte Quellen besitzen überhaupt keine oder nur geringe Sicherheitsvorkehrungen. Insofern es möglich ist, empfehlen wir deshalb immer den Einsatz des Google Play Stores.

Vor dem Herunterladen sollten immer die von der App eingeforderten Berechtigungen genau angesehen werden. Anstelle der eingeblendeten Übersicht automatisch zuzustimmen, sollte man die Forderungen kurz auf Verhältnismäßigkeit überprüfen. Bei Unsicherheit lohnt sich ein kurzer Blick in die Bewertungen der Anwendung. Besonders hilfreich sind die negativen Erfahrungsberichte, denn positive Berichte könnten gekauft sein.

Nur besondere Anwendungen benötigen Geräteadministrator-Rechte – eine Wetter-App allerdings nicht. Hier darf man ruhig stutzig werden.

Mobile Security Software bietet oft eine zuverlässige Schutzbarriere gegen Android-Malware. Außerdem bildet sie das letzte Sicherheitsnetz, wenn die menschlichen Fähigkeiten versagen.

Wer mehr über Android-Malware erfahren möchte, kann einen Blick in unser neustes Whitepaper werfen.

Ab der nächsten Woche ist ESET auch auf dem Mobile World Congress 2017 zu finden und stellt sich den Fragen des Publikums.

Samples

| Package Name | Hash | Detection |

|---|---|---|

| goodish.weather | CA2250A787FAC7C6EEF6158EF48A3B6D52C6BC4B | Android/Spy.Banker.HH |

| goodish.weather | A69C9BAD3DB04D106D92FD82EF4503EA012D0DA9 | Android/Spy.Banker.HU |

| follon.weather | F533761A3A67C95DC6733B92B838380695ED1E92 | Android/Spy.Banker.HW |

Betroffene Anwendungen

Android/Spy.Banker.HH und Android/Spy.Banker.HU:

com.garanti.cepsubesi

com.garanti.cepbank

com.pozitron.iscep

com.softtech.isbankasi

com.teb

com.akbank.android.apps.akbank_direkt

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet

com.ykb.androidtablet

com.ykb.android.mobilonay

com.finansbank.mobile.cepsube

finansbank.enpara

com.tmobtech.halkbank

biz.mobinex.android.apps.cep_sifrematik

com.vakifbank.mobile

com.ingbanktr.ingmobil

com.tmob.denizbank

tr.com.sekerbilisim.mbank

com.ziraat.ziraatmobil

com.intertech.mobilemoneytransfer.activity

com.kuveytturk.mobil

com.magiclick.odeabank

Android/Spy.Banker.HW:

com.garanti.cepsubesi

com.garanti.cepbank

com.pozitron.iscep

com.softtech.isbankasi

com.teb

com.akbank.android.apps.akbank_direkt

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet

com.ykb.android

com.ykb.androidtablet

com.ykb.android.mobilonay

com.finansbank.mobile.cepsube

finansbank.enpara

com.tmobtech.halkbank

biz.mobinex.android.apps.cep_sifrematik

com.vakifbank.mobile

com.ingbanktr.ingmobil

com.tmob.denizbank

tr.com.sekerbilisim.mbank

com.ziraat.ziraatmobil

com.intertech.mobilemoneytransfer.activity

com.kuveytturk.mobil

com.magiclick.odeabank

com.isis_papyrus.raiffeisen_pay_eyewdg

at.spardat.netbanking

at.bawag.mbanking

at.volksbank.volksbankmobile

com.bankaustria.android.olb

at.easybank.mbanking

com.starfinanz.smob.android.sfinanzstatus

com.starfinanz.smob.android.sbanking

de.fiducia.smartphone.android.banking.vr

com.db.mm.deutschebank

de.postbank.finanzassistent

de.commerzbanking.mobil

com.ing.diba.mbbr2

de.ing_diba.kontostand

de.dkb.portalapp

com.starfinanz.mobile.android.dkbpushtan

de.consorsbank

de.comdirect.android

mobile.santander.de

de.adesso.mobile.android.gad

com.grppl.android.shell.BOS

uk.co.bankofscotland.businessbank

com.barclays.android.barclaysmobilebanking

com.barclays.bca

com.ie.capitalone.uk

com.monitise.client.android.clydesdale

com.monitise.coop

uk.co.northernbank.android.tribank

com.firstdirect.bankingonthego

com.grppl.android.shell.halifax

com.htsu.hsbcpersonalbanking

com.hsbc.hsbcukcmb

com.grppl.android.shell.CMBlloydsTSB73

com.lloydsbank.businessmobile

uk.co.metrobankonline.personal.mobile

co.uk.Nationwide.Mobile

com.rbs.mobile.android.natwest

com.rbs.mobile.android.natwestbandc

com.rbs.mobile.android.rbsm

com.rbs.mobile.android.rbsbandc

uk.co.santander.santanderUK

uk.co.santander.businessUK.bb

com.tescobank.mobile

uk.co.tsb.mobilebank

com.rbs.mobile.android.ubn

com.monitise.client.android.yorkshire