ESET-Forscher entdeckten eine Ballistic Bobcat-Kampagne, die auf verschiedene Einrichtungen in Brasilien, Israel und den Vereinigten Arabischen Emiraten abzielt und eine neuartige Backdoor verwendet, die wir Sponsor nennen.

Wir entdeckten Sponsor, nachdem wir ein interessantes Sample analysiert hatten, das wir im Mai 2022 auf dem System eines Opfers in Israel entdeckten, und die Opfergruppe nach Ländern untersuchten. Bei der Untersuchung wurde uns klar, dass es sich bei dem Sample um eine neuartige Backdoor handelte, die von der APT-Gruppe Ballistic Bobcat eingesetzt wurde.

Ballistic Bobcat, früher von ESET Research als APT35/APT42 (auch bekannt als Charming Kitten, TA453 oder PHOSPHORUS) verfolgt, ist eine mutmaßlich mit dem Iran verbündete Gruppe für hochentwickelte, anhaltende Bedrohungen (APT), die es auf Bildungs-, Regierungs- und Gesundheitsorganisationen sowie Menschenrechtsaktivisten und Journalisten abgesehen hat. Sie ist vor allem in Israel, im Nahen Osten und in den Vereinigten Staaten aktiv. Während der Pandemie hatte sie es vor allem auf Organisationen abgesehen, die mit COVID-19 in Verbindung stehen, darunter die Weltgesundheitsorganisation und Gilead Pharmaceuticals, sowie auf medizinisches Forschungspersonal.

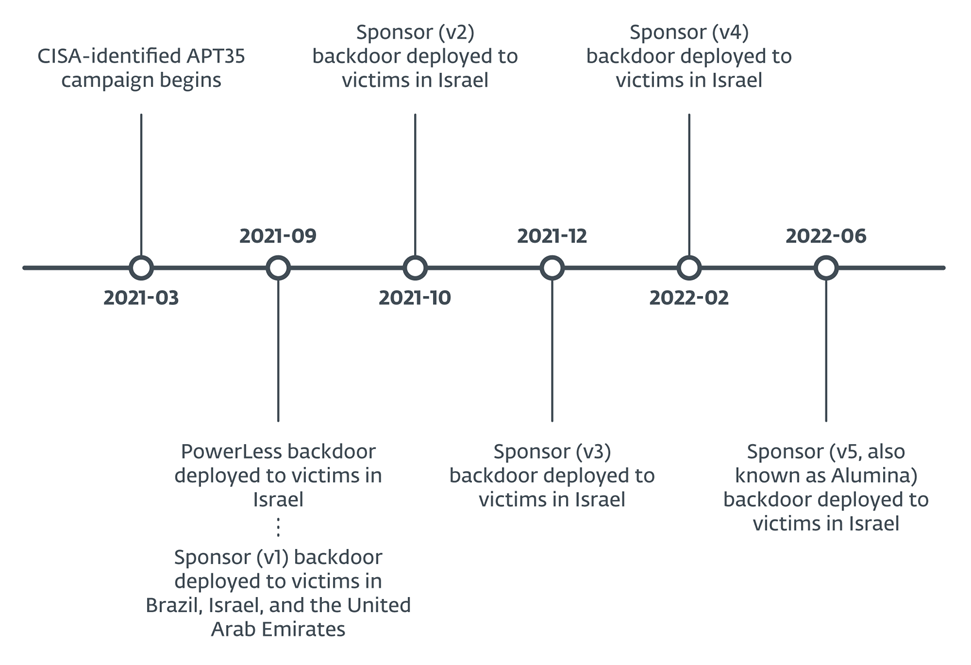

Die Überschneidungen zwischen den Ballistic Bobcat-Kampagnen und den Sponsor-Backdoor-Versionen zeigen ein ziemlich klares Muster der Tool-Entwicklung und des Einsatzes mit eng begrenzten Kampagnen, die jeweils nur von kurzer Dauer sind. In der Folge entdeckten wir vier weitere Versionen der Sponsor-Backdoor. Insgesamt sahen wir, dass Sponsor bei mindestens 34 Opfern in Brasilien, Israel und den Vereinigten Arabischen Emiraten eingesetzt wurde, wie in Abbildung 1dargestellt .

Die wichtigsten Punkte dieses Blogposts:

- Wir entdeckten eine neue Backdoor, die von Ballistic Bobcat eingesetzt wurde und die wir im Folgenden Sponsor nannten.

- Ballistic Bobcat stellte die neue Backdoor im September 2021 bereit, während es die in der CISA-Warnung AA21-321A und der PowerLess-Kampagne dokumentierte Kampagne abschloss.

- Die Sponsor-Backdoor verwendet Konfigurationsdateien, die auf der Festplatte gespeichert sind. Diese Dateien werden diskret über Batch-Dateien bereitgestellt und absichtlich so gestaltet, dass sie harmlos erscheinen, um so die Erkennung durch Scan-Engines zu umgehen.

- Sponsor wurde bei mindestens 34 Opfern in Brasilien, Israel und den Vereinigten Arabischen Emiraten eingesetzt; wir haben diese Aktivität als Sponsoring Access-Kampagne bezeichnet.

Erster Zugang

Ballistic Bobcat verschaffte sich den ersten Zugang, indem es bekannte Schwachstellen in über das Internet zugänglichen Microsoft Exchange-Servern ausnutzte, indem es zunächst sorgfältige Scans des Systems oder Netzwerks durchführte, um potenzielle Schwachstellen oder Sicherheitslücken zu ermitteln und anschließend diese Schwachstellen gezielt ansteuerte und ausnutzte. Die Gruppe ist seit einiger Zeit dafür bekannt, dass sie auf diese Weise vorgeht. Viele der 34 Opfer, die in den ESET-Telemetriedaten identifiziert wurden, sind jedoch eher als Gelegenheitsopfer zu bezeichnen als als vorausgewählte und ausgespähte Opfer, da wir vermuten, dass Ballistic Bobcat das oben beschriebene Scan- und Exploit-Verhalten anwenden konnte, weil es nicht der einzige Bedrohungsakteur mit Zugang zu diesen Systemen war. Wir haben diese Aktivitäten von Ballistic Bobcat unter Verwendung der Sponsor-Backdoor als Sponsoring Access-Kampagne bezeichnet.

Die Sponsor-Backdoor verwendet Konfigurationsdateien auf der Festplatte, die von Batch-Dateien abgelegt werden, und beide sind so harmlos, dass sie Scan-Engines umgehen könnten. Dieser modulare Ansatz wurde von Ballistic Bobcat in den letzten zweieinhalb Jahren recht häufig und mit mäßigem Erfolg eingesetzt. Auf kompromittierten Systemen setzt Ballistic Bobcat auch weiterhin eine Reihe von Open-Source-Tools ein, die wir - zusammen mit der Sponsor-Backdoor - in diesem Blogpost beschreiben.

Viktimologie

Die große Mehrheit der 34 Opfer befand sich in Israel, nur zwei in anderen Ländern:

- Brasilien, bei einer medizinischen Genossenschaft und einem Krankenversicherungsunternehmen und

- die Vereinigten Arabischen Emirate, bei einer nicht identifizierten Organisation.

Tabelle 1 beschreibt die Branchen und die organisatorischen Details der Opfer in Israel.

Tabelle 1. Vertikale und organisatorische Details für die Opfer in Israel

Vertical Details Automotive · An automotive company specializing in custom modifications. · An automotive repair and maintenance company. Communications · An Israeli media outlet. Engineering · A civil engineering firm. · An environmental engineering firm. · An architectural design firm. Financial services · A financial services company that specializes in investment counseling. · A company that manages royalties. Healthcare · A medical care provider. Insurance · An insurance company that operates an insurance marketplace. · A commercial insurance company. Law · A firm specializing in medical law. Manufacturing · Multiple electronics manufacturing companies. · A company that manufactures metal-based commercial products. · A multinational technology manufacturing company. Retail · A food retailer. · A multinational diamond retailer. · A skin care products retailer. · A window treatment retailer and installer. · A global electronic parts supplier. · A physical access control supplier. Technology · An IT services technology company. · An IT solutions provider. Telecommunications · A telecommunications company. Unidentified · Multiple unidentified organizations.

Attribution

Im August 2021 wurde das oben genannte israelische Opfer, das einen Versicherungsmarktplatz betreibt, von Ballistic Bobcat mit den von CISA im November 2021 gemeldeten Tools angegriffen. Die von uns beobachteten Indikatoren für eine Kompromittierung (IoC) sind:

MicrosoftOutlookUpdateSchedule,MicrosoftOutlookUpdateSchedule.xml,GoogleChangeManagementundGoogleChangeManagement.xml.

Die Ballistic Bobcat-Tools kommunizierten mit demselben Command-and-Control-Server (C&C) wie im CISA-Bericht: 162.55.137[.]20.

Im September 2021 erhielt dasselbe Opfer die nächste Generation der Ballistic Bobcat-Tools: die PowerLess-Backdoor und das dazugehörige Toolset. Die von uns beobachteten Indikatoren für eine Kompromittierung waren:

http://162.55.137[.]20/gsdhdDdfgA5sS/ff/dll.dll,windowsprocesses.exeundhttp://162.55.137[.]20/gsdhdDdfgA5sS/ff/windowsprocesses.exe.

Am 18. November 2021 setzte die Gruppe dann ein weiteres Tool (Plink) ein, das im CISA-Bericht als MicrosoftOutLookUpdater.exe beschrieben wurde . Zehn Tage später, am 28. November 2021, setzte Ballistic Bobcat den Merlin-Agenten ein (den Agent-Teil eines in Go geschriebenen Open-Source-Post-Exploitation-C&C-Servers und -Agenten). Auf der Festplatte trug dieser Merlin-Agent den Namen googleUpdate.exe, wobei die gleiche Namenskonvention wie im CISA-Bericht verwendet wurde, um sich unauffällig zu verstecken.

Der Merlin-Agent führte eine Meterpreter-Reverse-Shell aus, die einen neuen C&C-Server unter 37.120.222[.]168:80 aufrief. Am 12. Dezember 2021 legte die Reverse-Shell eine Batch-Datei, install.bat, ab , und innerhalb weniger Minuten nach der Ausführung der Batch-Datei setzten die Betreiber von Ballistic Bobcat ihre neueste Backdoor, Sponsor, ein. Dabei handelte es sich um die dritte Version der Backdoor.

Technische Analyse

Erster Zugriff

Bei 23 der 34 Opfer, die wir in der ESET-Telemetrie beobachtet haben, konnten wir eine wahrscheinliche Methode für den Erstzugang identifizieren. Ähnlich wie in den Berichten über PowerLess und von der CISA nutzte Ballistic Bobcat wahrscheinlich eine bekannte Schwachstelle (CVE-2021-26855) in Microsoft Exchange-Servern aus, um auf diesen Systemen Fuß zu fassen.

Bei 16 der 34 Opfer war Ballistic Bobcat offenbar nicht der einzige Bedrohungsakteur mit Zugang zu den Systemen. Dies könnte zusammen mit der großen Vielfalt der Opfer und dem Fehlen eines offensichtlichen Informationswerts bei einigen Opfern darauf hindeuten, dass Ballistic Bobcat eher ein Scan-and-Exploit-Verhalten an den Tag gelegt hat als eine gezielte Kampagne gegen vorher ausgewählte Opfer.

Toolset

Open-Source-Tools

Ballistic Bobcat setzte während der Sponsoring-Access-Kampagne eine Reihe von Open-Source-Tools ein. Diese Tools und ihre Funktionen sind in Tabelle 2aufgeführt .

Tabelle 2. Von Ballistic Bobcat verwendete Open-Source-Tools

Filename Description host2ip.exe Maps a hostname to an IP address within the local network. CSRSS.EXE RevSocks, a reverse tunnel application. mi.exe Mimikatz, with an original filename of midongle.exe and packed with the Armadillo PE packer. gost.exe GO Simple Tunnel (GOST), a tunneling application written in Go. chisel.exe Chisel, a TCP/UDP tunnel over HTTP using SSH layers. csrss_protected.exe RevSocks tunnel, protected with the trial version of the Enigma Protector software protection. plink.exe Plink (PuTTY Link), a command line connection tool. WebBrowserPassView.exe A password recovery tool for passwords stored in web browsers. sqlextractor.exe A tool for interacting with, and extracting data from, SQL databases. procdump64.exe ProcDump, a Sysinternals command line utility for monitoring applications and generating crash dumps.

Batch-Dateien

Ballistic Bobcat hat kurz vor der Installation der Sponsor-Backdoor Batch-Dateien auf den Systemen der Opfer installiert. Die uns bekannten Dateipfade sind:

C:\inetpub\wwwroot\aspnet_client\Install.bat%USERPROFILE%\Desktop\Install.bat%WINDOWS%\Aufgaben\Install.bat

Leider waren wir nicht in der Lage, an diese Batchdateien zu gelangen. Wir glauben jedoch, dass sie harmlose Konfigurationsdateien auf die Festplatte schreiben, die die Sponsor-Backdoor benötigt, um vollständig zu funktionieren. Die Namen dieser Konfigurationsdateien wurden von den Sponsor-Backdoors übernommen, aber nie gesammelt:

config.txtnode.txterror.txtUninstall.bat

Wir glauben, dass die Batch-Dateien und Konfigurationsdateien Teil des modularen Entwicklungsprozesses sind, den Ballistic Bobcat in den letzten Jahren bevorzugt hat.

Sponsor-Backdoor

Sponsor-Backdoors sind in C++ geschrieben, mit Zeitstempeln für die Kompilierung und Pfaden zur Programmdatenbank (PDB), wie in Tabelle 3 dargestellt. Ein Hinweis zu den Versionsnummern: Die Spalte Version steht für die Version, die wir intern verfolgen, basierend auf der linearen Entwicklung der Sponsor-Backdoors, bei der Änderungen von einer Version zur nächsten vorgenommen werden. Die Spalte Internal version enthält die Versionsnummern, die in den einzelnen Sponsor-Backdoors beobachtet wurden, und dient der besseren Vergleichbarkeit bei der Untersuchung dieser und anderer potenzieller Sponsor Samples.

Tabelle 3. Zeitstempel der Sponsor-Kompilierung und PDBs

|

Version |

Internal version |

Compilation timestamp |

PDB |

|

1 |

1.0.0 |

2021-08-29 09:12:51 |

D:\Temp\BD_Plus_Srvc\Release\BD_Plus_Srvc.pdb |

|

2 |

1.0.0 |

2021-10-09 12:39:15 |

D:\Temp\Sponsor\Release\Sponsor.pdb |

|

3 |

1.4.0 |

2021-11-24 11:51:55 |

D:\Temp\Sponsor\Release\Sponsor.pdb |

|

4 |

2.1.1 |

2022-02-19 13:12:07 |

D:\Temp\Sponsor\Release\Sponsor.pdb |

|

5 |

1.2.3.0 |

2022-06-19 14:14:13 |

D:\Temp\Alumina\Release\Alumina.pdb |

Die anfängliche Ausführung von Sponsor erfordert das Laufzeitargument install, ohne welches Sponsor ordnungsgemäß beendet wird - wahrscheinlich eine einfache Anti-Emulation/Anti-Sandbox-Technik. Wenn dieses Argument übergeben wird, erstellt Sponsor einen Dienst namens SystemNetwork (in v1) und Update (in allen anderen Versionen). Er setzt den Starttyp des Dienstes auf Automatisch und legt fest, dass er seinen eigenen Sponsor-Prozess ausführt, und gewährt ihm vollen Zugriff. Dann wird der Dienst gestartet.

Sponsor, der nun als Dienst läuft, versucht, die oben erwähnten Konfigurationsdateien zu öffnen, die zuvor auf der Festplatte abgelegt wurden. Er sucht nach config.txt und node.txt, die sich beide im aktuellen Arbeitsverzeichnis befinden. Fehlt die erste Datei, setzt Sponsor den Dienst auf "Angehalten" und beendet sich selbsttätig.

Backdoor-Konfiguration

Die Konfiguration von Sponsor, die in config.txt gespeichert ist, enthält zwei Felder:

- Ein Aktualisierungsintervall in Sekunden, in dem der C&C-Server regelmäßig nach Befehlen gefragt wird.

- Eine Liste von C&C-Servern, die in den Binärdateien von Sponsor als

relaysbezeichnet werden.

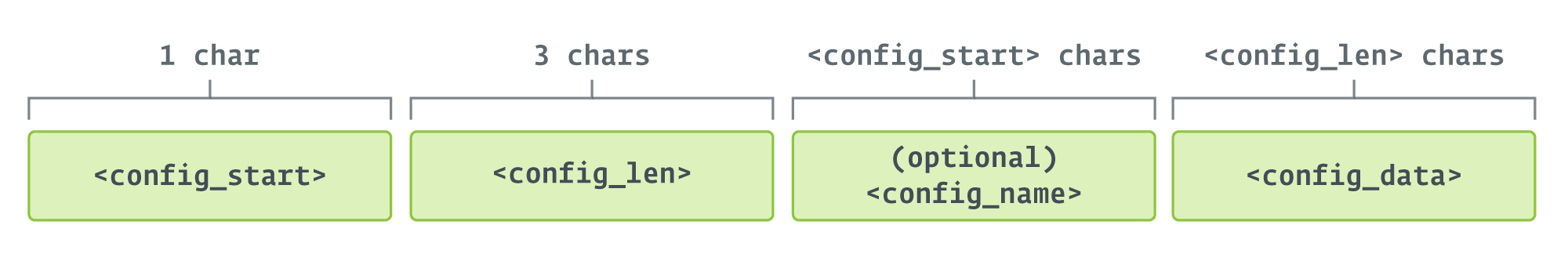

Die C&C-Server werden verschlüsselt gespeichert (RC4), und der Entschlüsselungsschlüssel befindet sich in der ersten Zeile von config.txt. Jedes der Felder, einschließlich des Entschlüsselungsschlüssels, hat das in Abbildung 3 dargestellte Format .

config.txtDiese Unterfelder sind:

config_start: gibt die Länge vonconfig_namean , falls vorhanden, oder Null, falls nicht. Wird von der Backdoor verwendet, um zu wissen, woconfig_databeginnt.config_len: Länge vonconfig_data.config_name: optional, enthält einen Namen, der dem Konfigurationsfeld gegeben wird.config_data: die Konfiguration selbst, verschlüsselt (im Falle von C&C-Servern) oder unverschlüsselt (alle anderen Felder).

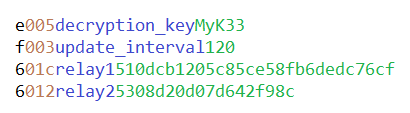

Abbildung 4 zeigt ein Beispiel mit farbkodiertem Inhalt einer möglichen config.txt Datei. Beachten Sie, dass es sich nicht um eine tatsächliche Datei handelt, die wir beobachtet haben, sondern um ein erfundenes Beispiel.

config.txtDie letzten beiden Felder in config.txt werden mit RC4 verschlüsselt, wobei die String-Darstellung des SHA-256-Hashes des angegebenen Entschlüsselungsschlüssels als Schlüssel für die Verschlüsselung der Daten verwendet wird. Die verschlüsselten Bytes werden hexadezimal kodiert als ASCII-Text gespeichert.

Sammeln von Host-Informationen

Sponsor sammelt Informationen über den Host, auf dem er läuft, meldet alle gesammelten Informationen an den C&C-Server und erhält eine Node-ID, die in node.txt geschrieben wird. Tabelle 4 listet die Schlüssel und Werte in der Windows-Registrierung auf, die Sponsor zum Abrufen der Informationen verwendet, und enthält ein Beispiel für die gesammelten Daten.

Tabelle 4. Von Sponsor gesammelte Informationen

Registry key Value Example HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters Hostname D-835MK12 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TimeZoneInformation TimeZoneKeyName Israel Standard Time HKEY_USERS\.DEFAULT\Control Panel\International LocaleName he-IL HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\BIOS BaseBoardProduct 10NX0010IL HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0 ProcessorNameString Intel(R) Core(TM) i7-8565U CPU @ 1.80GHz HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion ProductName Windows 10 Enterprise N CurrentVersion 6.3 CurrentBuildNumber 19044 InstallationType Client

Sponsor sammelt auch die Windows-Domäne des Hosts, indem er den folgenden WMIC-Befehl verwendet:

wmic computersystem get domain

Schließlich verwendet Sponsor Windows-APIs, um den aktuellen Benutzernamen zu ermitteln (GetUserNameW), festzustellen, ob der aktuelle Sponsor-Prozess als 32- oder 64-Bit-Anwendung läuft (GetCurrentProcess, dann IsWow64Process(CurrentProcess)), und um festzustellen, ob das System im Batteriebetrieb läuft oder an eine Wechsel- oder Gleichstromquelle angeschlossen ist (GetSystemPowerStatus).

Eine Merkwürdigkeit bezüglich der Überprüfung von 32- oder 64-Bit-Anwendungen ist, dass alle beobachteten Smaples von Sponsor 32-Bit waren. Dies könnte bedeuten, dass einige der Tools der nächsten Stufe diese Informationen benötigen.

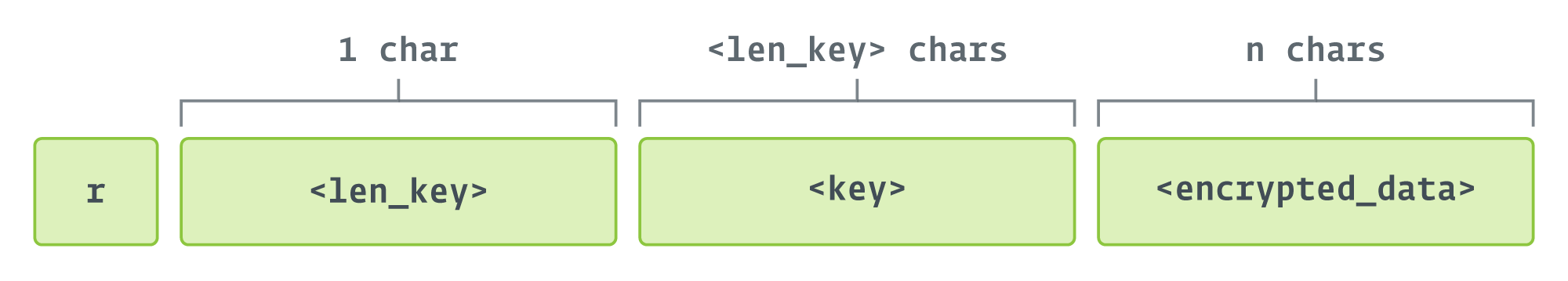

Die gesammelten Informationen werden in einer base64-kodierten Nachricht gesendet, die vor der Kodierung mit r beginnt und das in Abbildung 5 gezeigte Format hat .

Die Informationen werden mit RC4 verschlüsselt, und der Verschlüsselungsschlüssel ist eine vor Ort generierte Zufallszahl. Der Schlüssel wird mit dem MD5-Algorithmus gehasht, nicht mit SHA-256, wie zuvor erwähnt. Dies ist bei allen Kommunikationen der Fall, bei denen der Sponsor verschlüsselte Daten senden muss.

Der C&C-Server antwortet mit einer Nummer, die zur Identifizierung des betroffenen Computers in späteren Kommunikationen verwendet und in die Datei node.txt geschrieben wird. Beachten Sie, dass der C&C-Server nach dem Zufallsprinzip aus der Liste ausgewählt wird, wenn die r-Nachricht gesendet wird, und dass derselbe Server in allen nachfolgenden Kommunikationen verwendet wird.

Befehlsverarbeitungsschleife

Sponsor fordert Befehle in einer Schleife an, die entsprechend dem in config.txt festgelegten Intervall schläft . Die Schritte sind:

- Wiederholtes Senden einer

chk=Test-Nachricht, bis der C&C-Server mitOkantwortet . - Senden einer

c (IS_CMD_AVAIL)-Nachricht an den C&C-Server und Empfangen eines Operator-Befehls. - Verarbeiten des Befehl

- Wenn eine Ausgabe an den C&C-Server zu senden ist, senden einer

a (ACK)-Nachricht, einschließlich der Ausgabe (verschlüsselt), oder - Wenn die Ausführung fehlgeschlagen ist, senden einer

f (FAILED)-Nachricht. Die Fehlermeldung wird nicht gesendet.

- Wenn eine Ausgabe an den C&C-Server zu senden ist, senden einer

- Schlafen.

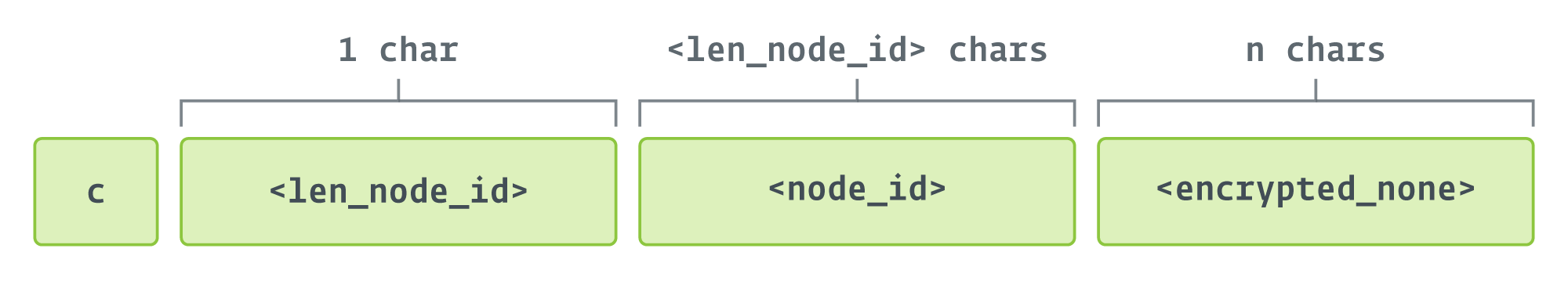

Die c-Nachricht wird gesendet, um die Ausführung eines Befehls anzufordern, und hat das in Abbildung 6 dargestellte Format (vor der base64-Kodierung) .

Das Feld encrypted_none in der Abbildung ist das Ergebnis der Verschlüsselung der hartcodierten Zeichenfolge None mit RC4. Der Schlüssel für die Verschlüsselung ist der MD5-Hash von node_id.

Die URL, die zur Kontaktaufnahme mit dem C&C-Server verwendet wird, lautet: http://<IP_oder_domain>:80. Dies könnte darauf hindeuten, dass 37.120.222[.]168:80 der einzige C&C-Server ist, der während der Sponsoring Access-Kampagne verwendet wurde, da dies die einzige IP-Adresse war, an die sich die Opferrechner über Port 80 gewandt haben.

Operator-Befehle

Die Operator-Befehle sind in Tabelle 5 beschrieben und erscheinen in der Reihenfolge, in der sie im Code zu finden sind. Die Kommunikation mit dem C&C-Server erfolgt über Port 80.

Tabelle 5. Operator-Befehle und Beschreibungen

Command Description p Sends the process ID for the running Sponsor process. e Executes a command, as specified in a subsequent additional argument, on the Sponsor host using the following string: c:\windows\system32\cmd.exe /c <cmd> > \result.txt 2>&1 Results are stored in result.txt in the current working directory. Sends an a message with the encrypted output to the C&C server if successfully executed. If failed, sends an f message (without specifying the error). d Receives a file from the C&C server and executes it. This command has many arguments: the target filename to write the file into, the MD5 hash of the file, a directory to write the file to (or the current working directory, by default), a Boolean to indicate whether to run the file or not, and the contents of the executable file, base64-encoded. If no errors occur, an a message is sent to the C&C server with Upload and execute file successfully or Upload file successfully without execute (encrypted). If errors occur during execution of the file, an f message is sent. If the MD5 hash of the contents of the file does not match the provided hash, an e (CRC_ERROR) message is sent to the C&C server (including only the encryption key used, and no other information). The use of the term Upload here is potentially confusing as the Ballistic Bobcat operators and coders take the point of view from the server side, whereas many might view this as a download based on the pulling of the file (i.e., downloading it) by the system using the Sponsor backdoor. u Attempts to download a file using the URLDownloadFileW Windows API and execute it. Success sends an a message with the encryption key used, and no other information. Failure sends an f message with a similar structure. s Executes a file already on disk, Uninstall.bat in the current working directory, that most likely contains commands to delete files related to the backdoor. n This command can be explicitly supplied by an operator or can be inferred by Sponsor as the command to execute in the absence of any other command. Referred to within Sponsor as NO_CMD, it executes a randomized sleep before checking back in with the C&C server. b Updates the list of C&Cs stored in config.txt in the current working directory. The new C&C addresses replace the previous ones; they are not added to the list. It sends an a message with i Updates the predetermined check-in interval specified in config.txt. It sends an a message with New interval replaced successfully to the C&C server if successfully updated.

New relays replaced successfully (encrypted) to the C&C server if successfully updated.

Aktualisierungen für Sponsor

Die Programmierer von Ballistic Bobcat haben den Code zwischen Sponsor v1 und v2 überarbeitet. Die beiden wichtigsten Änderungen in letzterer sind:

- Optimierung des Codes, wobei mehrere längere Funktionen in Funktionen und Unterfunktionen minimiert wurden, und

- Tarnung von Sponsor als Aktualisierungsprogramm durch Aufnahme der folgenden Meldung in die Dienstkonfiguration:

App updates are great for both app users and apps – updates mean that developers are always working on improving the app, keeping in mind a better customer experience with each update. "App-Updates sind sowohl für die App-Benutzer als auch für die Apps von Vorteil - Updates bedeuten, dass die Entwickler ständig an der Verbesserung der App arbeiten und bei jedem Update ein besseres Kundenerlebnis im Auge behalten."

Netzwerk-Infrastruktur

Ballistic Bobcat nutzte nicht nur die in der PowerLess-Kampagne verwendete C&C-Infrastruktur, sondern führte auch einen neuen C&C-Server ein. Die Gruppe nutzte außerdem mehrere IPs, um während der Sponsoring Access-Kampagne Support-Tools zu speichern und zu liefern. Wir haben bestätigt, dass derzeit keine dieser IPs in Betrieb ist.

Fazit

Ballistic Bobcat arbeitet weiterhin mit einem Scan-and-Exploit-Modell und sucht nach Gelegenheitszielen mit ungepatchten Sicherheitslücken in Microsoft Exchange-Servern, die dem Internet ausgesetzt sind. Die Gruppe verwendet weiterhin ein vielfältiges Open-Source-Toolset, das durch mehrere benutzerdefinierte Anwendungen ergänzt wird, darunter auch ihre Sponsor-Backdoor. Verteidiger sind gut beraten, alle Geräte, die dem Internet ausgesetzt sind, mit Patches zu versehen und auf neue Anwendungen zu achten, die in ihren Unternehmen auftauchen.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Studie haben, kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

|

SHA-1 |

Filename |

Detection |

Description |

098B9A6CE722311553E1D8AC5849BA1DC5834C52

|

N/A |

Win32/Agent.UXG |

Ballistic Bobcat backdoor, Sponsor (v1). |

5AEE3C957056A8640041ABC108D0B8A3D7A02EBD

|

N/A |

Win32/Agent.UXG |

Ballistic Bobcat backdoor, Sponsor (v2). |

764EB6CA3752576C182FC19CFF3E86C38DD51475

|

N/A |

Win32/Agent.UXG |

Ballistic Bobcat backdoor, Sponsor (v3). |

2F3EDA9D788A35F4C467B63860E73C3B010529CC

|

N/A |

Win32/Agent.UXG |

Ballistic Bobcat backdoor, Sponsor (v4). |

E443DC53284537513C00818392E569C79328F56F

|

N/A |

Win32/Agent.UXG |

Ballistic Bobcat backdoor, Sponsor (v5, aka Alumina). |

C4BC1A5A02F8AC3CF642880DC1FC3B1E46E4DA61

|

N/A |

WinGo/Agent.BT |

RevSocks reverse tunnel. |

39AE8BA8C5280A09BA638DF4C9D64AC0F3F706B6

|

N/A |

clean |

ProcDump, a command line utility for monitoring applications and generating crash dumps. |

A200BE662CDC0ECE2A2C8FC4DBBC8C574D31848A

|

N/A |

Generik.EYWYQYF |

Mimikatz. |

5D60C8507AC9B840A13FFDF19E3315A3E14DE66A

|

N/A |

WinGo/Riskware.Gost.D |

GO Simple Tunnel (GOST). |

50CFB3CF1A0FE5EC2264ACE53F96FADFE99CC617

|

N/A |

WinGo/HackTool.Chisel.A |

Chisel reverse tunnel. |

1AAE62ACEE3C04A6728F9EDC3756FABD6E342252

|

N/A |

N/A |

Host2IP discovery tool. |

519CA93366F1B1D71052C6CE140F5C80CE885181

|

N/A |

Win64/Packed.Enigma.BV |

RevSocks tunnel, protected with the trial version of the Enigma Protector software protection. |

4709827C7A95012AB970BF651ED5183083366C79

|

N/A |

N/A |

Plink (PuTTY Link), a command line connection tool. |

99C7B5827DF89B4FAFC2B565ABED97C58A3C65B8

|

N/A |

Win32/PSWTool.WebBrowserPassView.I |

A password recovery tool for passwords stored in web browsers. |

E52AA118A59502790A4DD6625854BD93C0DEAF27

|

N/A |

MSIL/HackTool.SQLDump.A |

A tool for interacting with, and extracting data from, SQL databases. |

Dateipfade

Im Folgenden finden Sie eine Liste der Pfade, in denen die Sponsor-Backdoor auf den betroffenen Computern bereitgestellt wurde.

%SYSTEMDRIVE%\inetpub\wwwroot\aspnet_client\

%USERPROFILE%\AppData\Local\Temp\file\

%USERPROFILE%\AppData\Local\Temp\2\low\

%USERPROFILE%\Desktop\

%USERPROFILE%\Downloads\a\

%WINDIR%\

%WINDIR%\INF\MSExchange Delivery DSN\

%WINDIR%\Tasks\

%WINDIR%\Temp\%WINDIR%\Temp\crashpad\1\Files

Netzwerk

IP

Provider

First seen

Last seen

Details

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

PowerLess C&C.

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

Sponsor C&C.

198.144.189[.]74

Colocrossing

2021-11-29

2021-11-29

Support tools download site.

5.255.97[.]172

The Infrastructure Group B.V.

2021-09-05

2021-10-28

Support tools download site.

IP

Provider

First seen

Last seen

Details

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

PowerLess C&C.

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

Sponsor C&C.

198.144.189[.]74

Colocrossing

2021-11-29

2021-11-29

Support tools download site.

5.255.97[.]172

The Infrastructure Group B.V.

2021-09-05

2021-10-28

Support tools download site.

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 13 des MITRE ATT&CK-Frameworks erstellt.

Tactic ID Name Description Reconnaissance Active Scanning: Vulnerability Scanning Ballistic Bobcat scans for vulnerable versions of Microsoft Exchange Servers to exploit. Resource Development Develop Capabilities: Malware Ballistic Bobcat designed and coded the Sponsor backdoor. Obtain Capabilities: Tool Ballistic Bobcat uses various open-source tools as part of the Sponsoring Access campaign. Initial Access Exploit Public-Facing Application Ballistic Bobcat targets internet-exposed Microsoft Exchange Servers. Execution Command and Scripting Interpreter: Windows Command Shell The Sponsor backdoor uses the Windows command shell to execute commands on the victim’s system. System Services: Service Execution The Sponsor backdoor sets itself as a service and initiates its primary functions after the service is executed. Persistence Create or Modify System Process: Windows Service Sponsor maintains persistence by creating a service with automatic startup that executes its primary functions in a loop. Privilege Escalation Valid Accounts: Local Accounts Ballistic Bobcat operators attempt to steal credentials of valid users after initially exploiting a system before deploying the Sponsor backdoor. Defense Evasion Deobfuscate/Decode Files or Information Sponsor stores information on disk that is encrypted and obfuscated, and deobfuscates it at runtime. Obfuscated Files or Information Configuration files that the Sponsor backdoor requires on disk are encrypted and obfuscated. Valid Accounts: Local Accounts Sponsor is executed with admin privileges, likely using credentials that operators found on disk; along with Ballistic Bobcat’s innocuous naming conventions, this allows Sponsor to blend into the background. Credential Access Credentials from Password Stores: Credentials from Web Browsers Ballistic Bobcat operators use open-source tools to steal credentials from password stores inside web browsers. Discovery Remote System Discovery Ballistic Bobcat uses the Host2IP tool, previously used by Agrius, to discover other systems within reachable networks and correlate their hostnames and IP addresses. Command and Control Data Obfuscation The Sponsor backdoor obfuscates data before sending it to the C&C server.