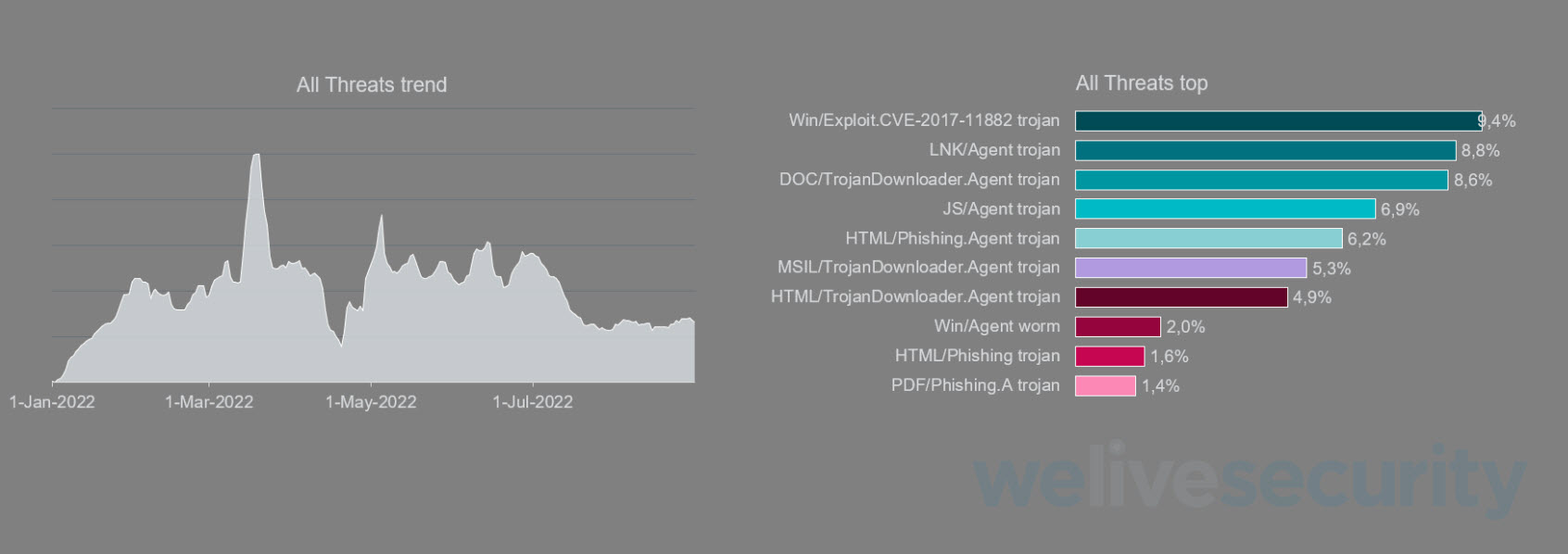

Globalmente, depois de grandes picos em maio e julho deste ano, as detecções de ameaças digitais em todo o mundo tiveram uma diminuição significativa. Na América Latina, o comportamento foi bem semelhante.

Imagem 1. Detecções de ameaças digitais em todo o mundo tiveram uma queda significativa até agosto de 2022.

De acordo com a nossa telemetria, os operadores do Emotet, um dos mais influentes downloaders dos últimos tempos, deram uma pausa em suas atividades em agosto deste ano. O grupo criminoso por trás deste código malicioso também se adaptou à decisão da Microsoft de desativar os macros VBA em documentos vindos da Internet e concentrou suas campanhas no uso malicioso de arquivos da Microsoft Office e arquivos LNK (também conhecido como links de shell).

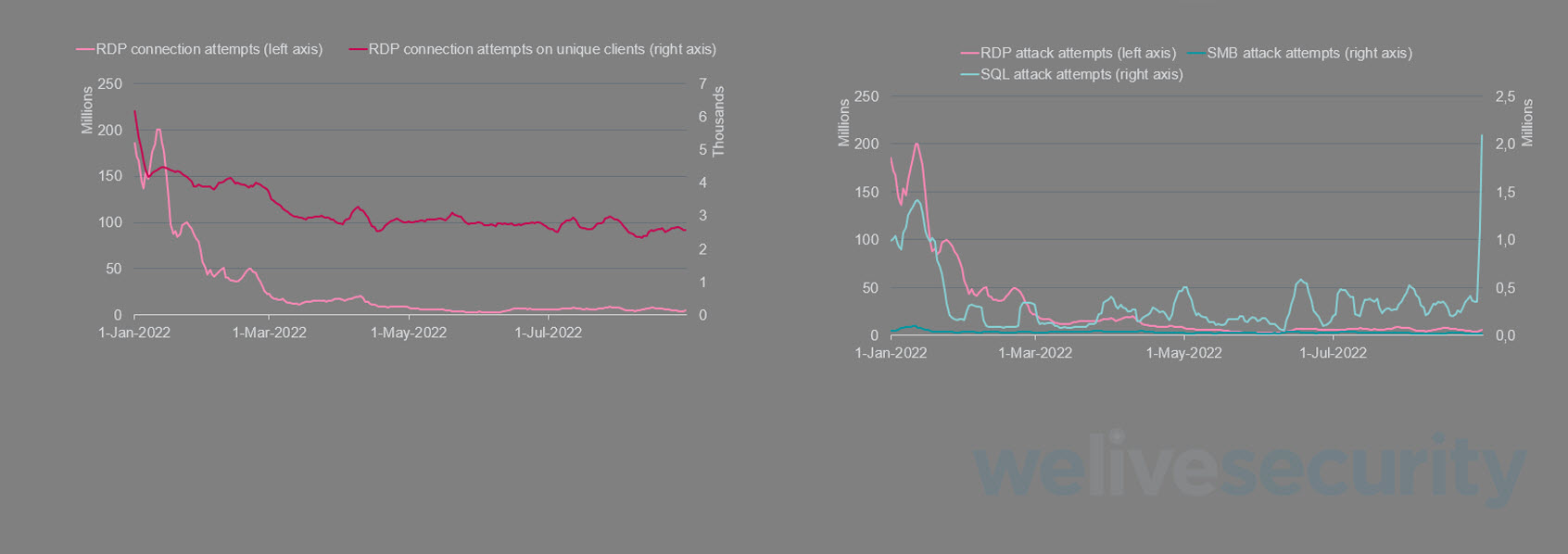

No segundo quadrimestre de 2022, observamos que o declínio significativo dos ataques de força bruta ao Remote Desktop Protocol (RDP) continuou em todo o mundo. Considerando que em edições anteriores do ESET Threat Report uma alta porcentagem de ataques ao RDP teve origem em endereços IP russos, é provável que esta queda esteja relacionada à guerra entre a Rússia e a Ucrânia, juntamente com o retorno das atividades nos escritórios de empresas após a Covid-19 e o aumento da segurança proporcionada pelos ambientes corporativos.

No entanto, na América Latina o comportamento foi diferente, pois embora os números tenham sido mais estáveis ao longo de 2022, depois de maio houve um aumento na quantidade de tentativas de ataques ao RDR que permaneceram estáveis até o final de agosto.

Veja mais: RDP no radar: a evolução das ameaças que visam o acesso remoto

Por outro lado, as tentativas de ataque ao protocolo SMB (Server Message Block) (cor turquesa no gráfico das Imagens 3 e 4) permaneceram estáveis com uma queda de 9% entre o primeiro e o segundo quadrimestre, passando de 356 milhões de tentativas de conexões bloqueadas no primeiro terço do ano para 324 milhões no segundo. Neste contexto, o México foi globalmente o país que recebeu a maior porcentagem (35%) de tentativas de ataques ao SMB, seguido pela França (16%) e pelos Estados Unidos (9%).

Imagem 4. Na América Latina, houve um aumento nas tentativas de ataques ao RDR depois de maio de 2022.

Os ataques de força bruta representam o vetor de intrusão mais utilizado por cibercriminosos para obter acesso a uma rede com 41%, igual ao último quadrimestre. O segundo vetor mais utilizado com 13% foi a exploração da vulnerabilidade do Log4J, e em terceiro lugar a vulnerabilidade Follina. Esta última atingiu seu pico entre maio e junho e no final de agosto havia caído consideravelmente.

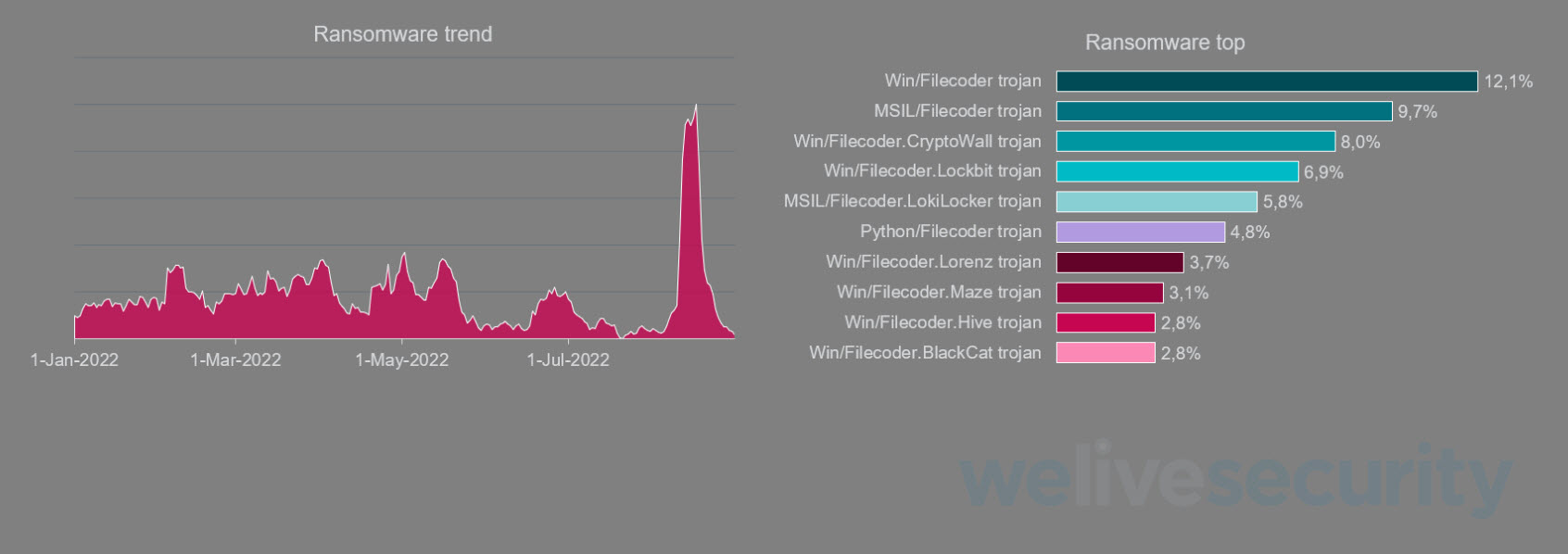

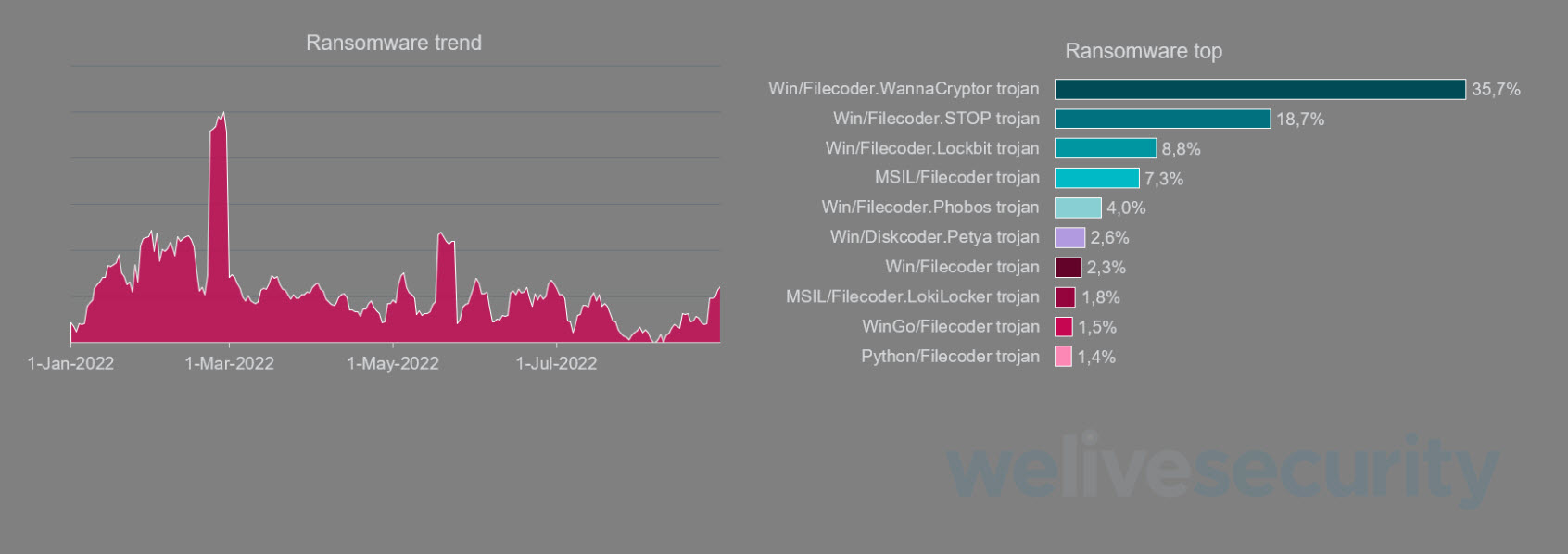

Apesar da queda nos números e do conflito bélico, os endereços IP russos continuaram sendo responsáveis pela maioria dos ataques ao RDP. No primeiro quadrimestre de 2022, a Rússia foi também o país mais visado por ataques de ransomware, com alguns dos ataques motivados política ou ideologicamente pela guerra. Entretanto, conforme informações do ESET Threat Report sobre o segundo quadrimestre de 2022, esta onda de hacktivismo diminuiu no segundo terço do ano, com os operadores de ransomwares voltando sua atenção para os Estados Unidos, China e Israel ou o Reino Unido. Entretanto, é importante mencionar que esta realidade foi matizada em cada região.

Nos Estados Unidos, por exemplo, a atividade do ransomware atingiu um pico significativo depois de julho de 2022, enquanto que a América Latina teve os números mais baixos no mesmo período.

Imagem 5. Detecções de ransomware nos Estados Unidos aumentaram significativamente a partir de julho de 2022.

Imagem 6: A atividade do ransomware teve uma queda na América Latina durante o segundo quadrimestre de 2022.

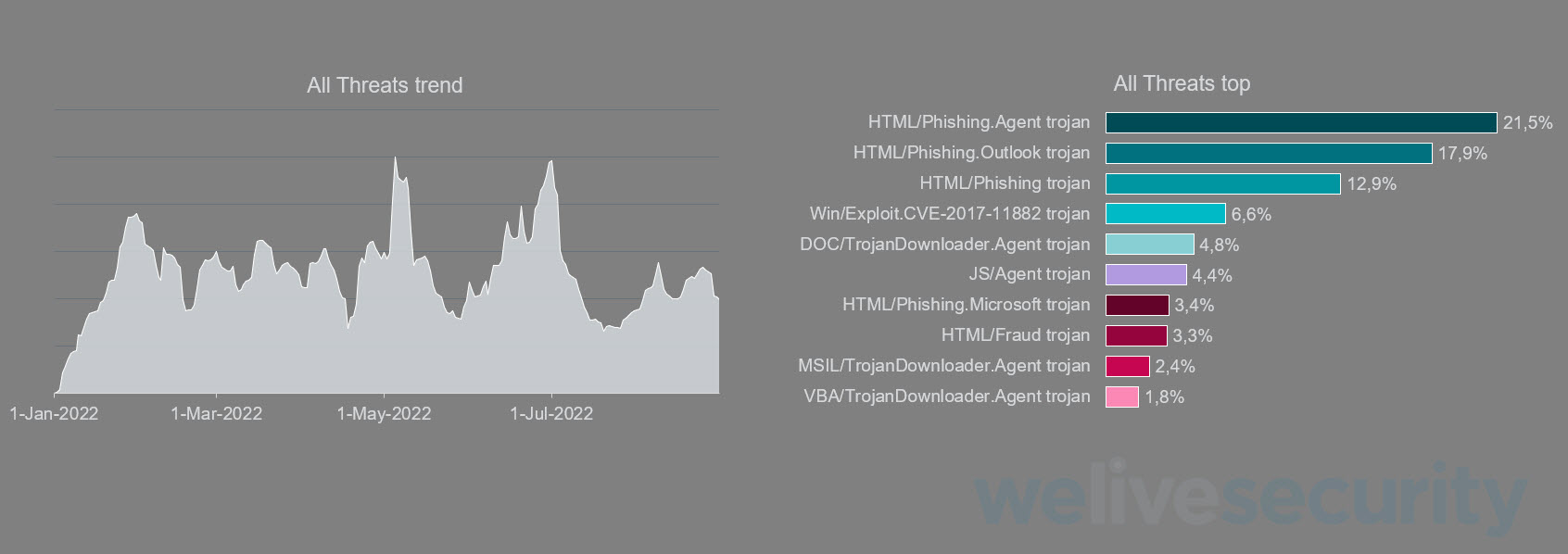

Em termos de ameaças como o phishing, houve um aumento de seis vezes nas detecções de e-mails maliciosos que usavam como isca assuntos relacionados ao envio de encomendas. Na maioria das vezes estes e-mails de phishing se apresentavam às vítimas na forma de pedidos falsos em nome da DHL e USPS, solicitando às pessoas que verificassem os endereços de recebimento das encomendas.

Na América Latina, mais de 20% das detecções de e-mails de phishing correspondem à exploração de uma vulnerabilidade de 2017 (CVE-2017-11882) no Microsoft Office, que é usada para distribuir trojans, ransomwares, mineradores de criptomoedas ou outros malwares. Por outro lado, quanto ao tipo de arquivo mais utilizado nestes e-mails de phishing, 47% das detecções correspondem a scripts, 35% a arquivos executáveis e 13% a documentos do office infectados.

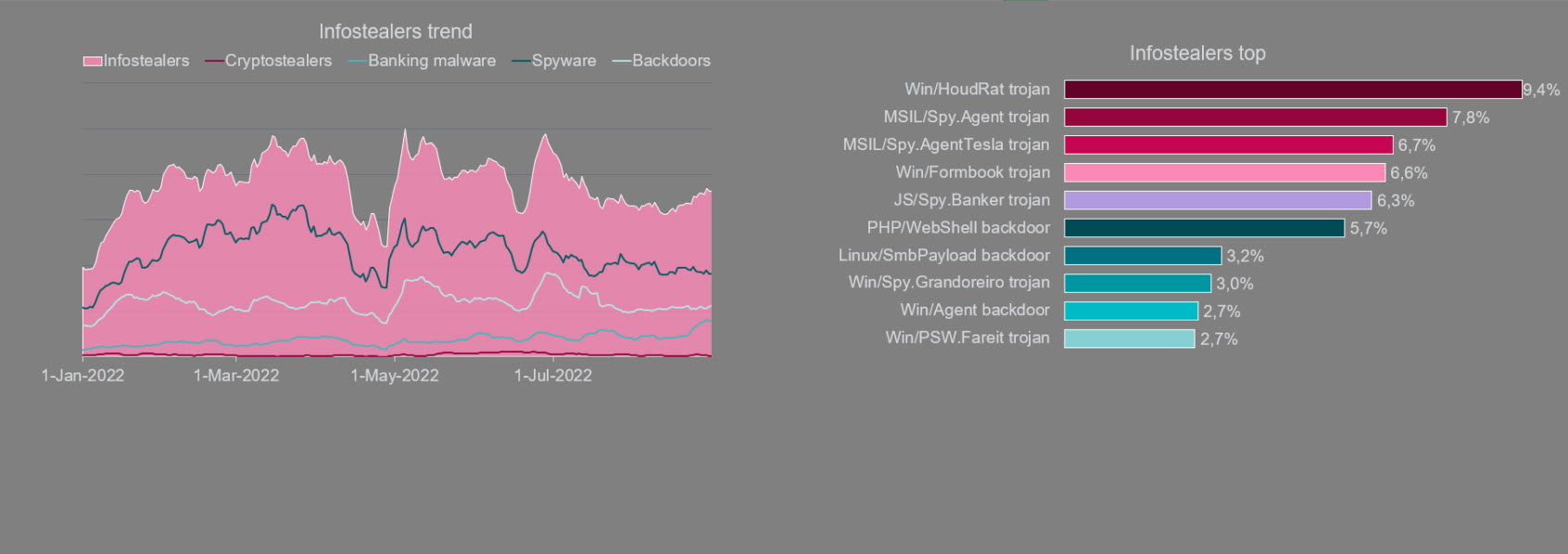

Com relação ao malware do tipo infostealer, uma categoria que pode incluir diferentes tipos de malware que têm a capacidade de roubar dados de acesso e informações do computador da vítima e enviá-las aos atacantes, globalmente a tendência de queda continuou, embora com alguns picos em julho e agosto. Na América Latina, o comportamento desta categoria de ameaça foi semelhante, com códigos maliciosos como o HoudRAT, o AgentTesla e o Formbook - exemplos de alguns dos malwares mais utilizados para roubar informações e dados de acesso à carteiras de criptomoedas.

Veja mais: Mais de 1,7 milhão de dados de acesso a serviços públicos foram roubados através de malware

Imagem 7. Detecções de malwares do tipo infostealer na América Latina durante o segundo quadrimestre de 2022.

Resultados de nossas pesquisas e investigações

Nossa equipe de pesquisa e investigação revelou descobertas interessantes e importantes durante os últimos quatro meses de 2022. Por exemplo, com a descoberta do CloudMensis, um backdoor macOS antes desconhecido que foi posteriormente atribuído ao ScarCruft, bem como a descoberta de uma versão atualizada do loader ArguePatch utilizado pelo grupo APT Sandworm, ou a descoberta de payloads do grupo Lazarus em aplicativos trojanizados, e a análise de uma instância utilizada pelo Lazarus como parte da campanha Operation In(ter)ception direcionada a dispositivos macOS propagada através de falsas ofertas de vagas de emprego. Por último, a descoberta de vulnerabilidades do tipo buffer overflow no firmware UEFI da Lenovo e uma nova campanha que utilizava uma falsa atualização da Salesforce como isca.

Nos últimos meses, compartilhamos nosso conhecimento em várias conferências de segurança cibernética, incluindo Virus Bulletin, Black Hat USA, RSA, CODE BLUE, SecTor, REcon, LABSCon e BSides Montreal, onde divulgamos nossas descobertas sobre as campanhas desenvolvidas pelo OilRig, APT35, Agrius, Sandworm, Lazarus e POLONIUM. Também discutimos o futuro das ameaças UEFI, analisamos o loader único que chamamos de Wslink e explicamos como a equipe de pesquisa da ESET atribui ameaças e campanhas maliciosas.

Esperamos que você aproveite o ESET Threat Report - edição segundo quadrimestre de 2022:

Siga a conta da Equipe de Pesquisa da ESET no Twitter e fique por dentro das novas descobertas e informações sobre as principais ameaças digitais.