Como a pandemia de Covid-19 se propagou pelo mundo, muitos de nós, inclusive eu mesmo, recorremos ao home office em tempo integral. Muitas pessoas que fazem parte da ESET já estavam acostumadas a trabalhar de forma remota em uma parte da jornada laboral, e em grande parte foi apenas uma questão de expandir os recursos existentes para lidar com o influxo de novos trabalhadores remotos, tais como a compra de mais alguns laptops e licenças para a VPN.

Entretanto, esta não era a mesma realidade em muitas empresas ao redor do mundo, pois para permitir que sua força de trabalho trabalhasse remotamente, elas tiveram que configurar desde zero o acesso remoto - ou pelo menos aumentar significativamente os servidores do Remote Desktop Protocol (RDP) - para que muitas pessoas pudessem trabalhar de forma remota simultaneamente.

Veja mais: Coronavírus (Covid‑19): dicas de segurança para o trabalho remoto

Em 2020, quando a ESET reintroduziu os relatórios sobre ameaças em todo o mundo (ESET Threat Report), uma das coisas que notamos foi que os ataques ao RDP continuaram crescendo. De acordo com o relatório de ameaças dos primeiros quatro meses de 2022, foram detectadas mais de 100 bilhões de tentativas de ataque desse tipo, sendo que mais da metade deles correspondiam a endereços IP russos.

Estes números fizeram com que fosse necessário rever os ataques e os exploits que tinham sido desenvolvidos contra o RDP nos últimos dois anos para entender melhor os registros que constam nos relatórios de inteligência de ameaças e da telemetria da ESET. Isto nos levou a publicar uma nova versão (em inglês) do documento que produzimos originalmente em 2020, agora intitulado Remote Desktop Protocol: Configuring remote access for a secure workforce. Confira o documento completo logo abaixo.

O que tem acontecido com o RDP?

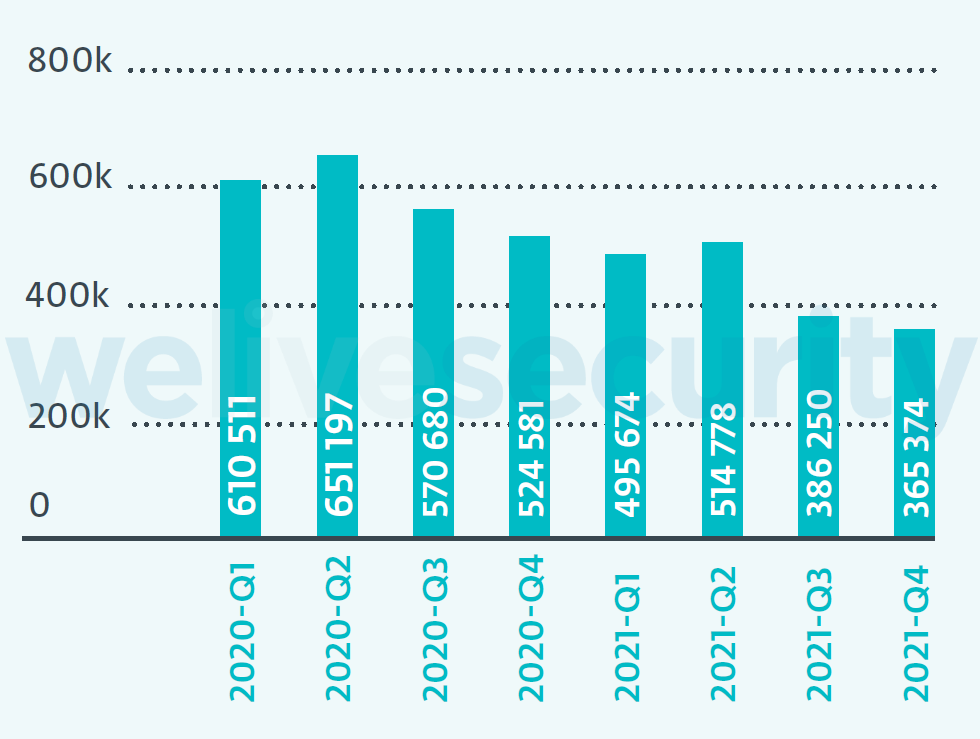

Na primeira parte deste documento, analisamos como os ataques evoluíram nos últimos dois anos. Uma coisa que eu gostaria de compartilhar é que nem todos os ataques tiveram um aumento. Para um tipo de vulnerabilidade, a ESET viu uma diminuição acentuada nas tentativas de exploração:

- As detecções do exploit BlueKeep (CVE-2019-0708) no Remote Desktop Services diminuíram 44% em relação ao seu pico em 2020. Atribuímos esta diminuição a um aumento do número de máquinas parcheadas contra esta vulnerabilidade e mais proteção contra exploits no perímetro da rede.

Veja mais: Saiba o que é um exploit e como funciona

Uma das reclamações mais frequentes feitas às empresas de segurança digital é que elas passam muito tempo falando que a segurança piora e que nunca melhora, e que as boas notícias são pouco frequentes e transitórias. Algumas destas críticas são válidas, mas a segurança é sempre um processo contínuo: novas ameaças estão sempre surgindo. Neste caso, ver tentativas de explorar uma vulnerabilidade como o BlueKeep diminuir com o tempo parece ser uma boa notícia. O serviço RDP ainda é amplamente utilizado, o que significa que os atacantes continuarão procurando vulnerabilidades que possam ser exploradas.

Para que uma classe de exploits desapareça, tudo o que é vulnerável a elas devem deixar de ser usado. A última vez que me lembro de ver uma mudança tão generalizada foi quando a Microsoft lançou o Windows 7, em 2009, e, nesta nova versão do sistema operacional, o suporte para o AutoRun (AUTORUN.INF) estava desativado. A Microsoft então realizou esta mudança em todas as versões anteriores do Windows, embora não perfeitamente na primeira vez. Isto foi importante porque desde o lançamento do Windows 95 em 1995, a funcionalidade AutoRun foi utilizada para propagar Worms como o Conficker. Em algum momento, os worms baseados no AUTORUN.INF foram responsáveis por quase um quarto das ameaças detectadas pelas soluções de segurança da ESET. Hoje, eles representam menos de um décimo de um por cento das detecções.

Ao contrário do AutoPlay, o RDP ainda é um recurso usado regularmente no Windows e o fato de ter registrado uma diminuição no uso de apenas um exploit não significa que os ataques contra o protocolo de desktop remoto como um todo estão diminuindo. De fato, os ataques que exploram vulnerabilidades no RDP aumentaram drasticamente, o que levanta outra possível interpretação para a diminuição das detecções do BlueKeep: outras vulnerabilidades presentes no serviço RDP podem ser muito mais eficazes e os atacantes estão a procura delas.

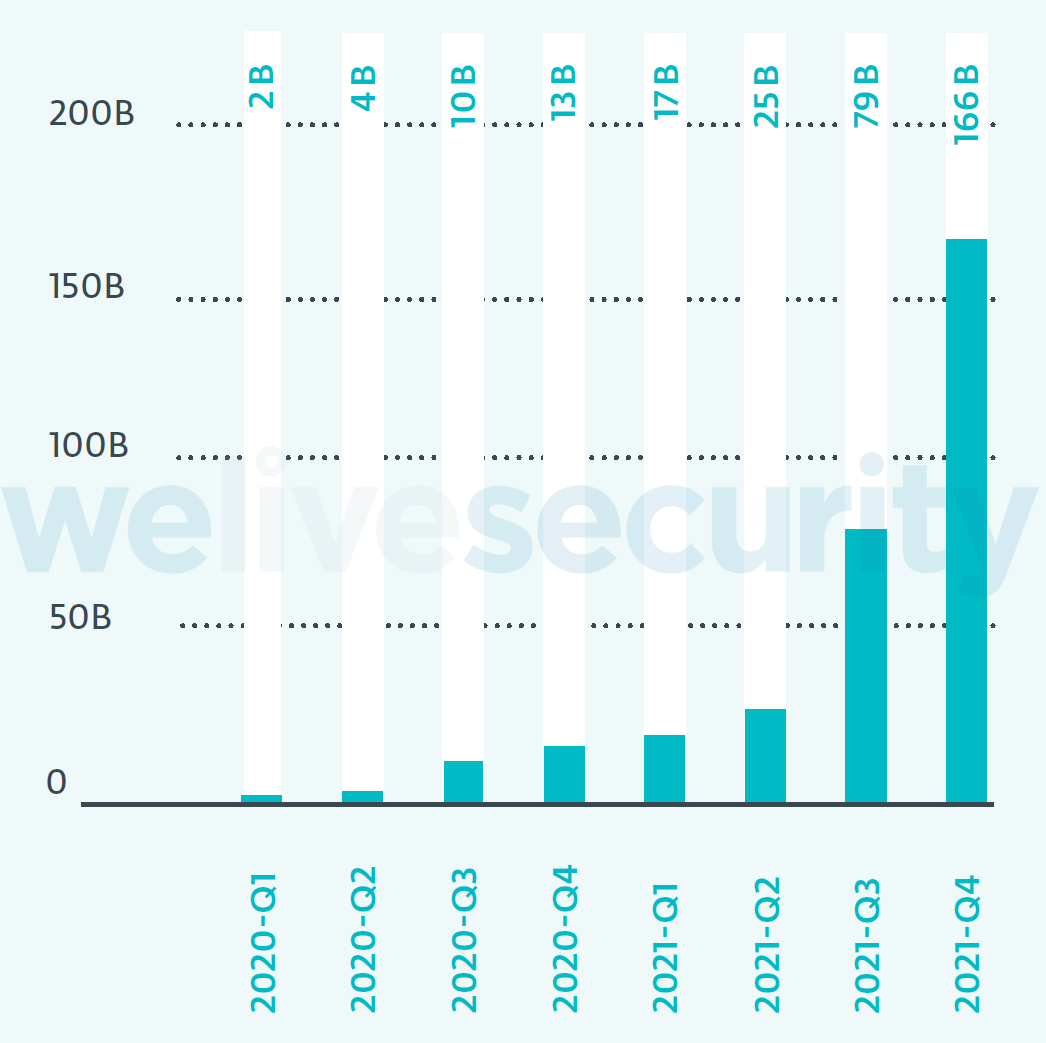

Basta olhar para os dados do início de 2020 até o final de 2021 para comprovar isso. Durante este período, a telemetria da ESET mostrou um aumento massivo de tentativas maliciosas de conexão ao RDP. Qual foi o tamanho do salto? No primeiro trimestre de 2020, registramos 1970 milhões de tentativas de conexão. No quarto trimestre de 2021, o número tinha atingido 166,37 bilhões de tentativas de conexão, um aumento de mais de 8.400%!

Figura 2. Tentativas de conexão maliciosas ao RDP detectadas em todo o mundo (Fonte: Telemetria ESET). Os números absolutos foram arredondados.

Visivelmente, os atacantes estão lucrando com a capacidade de se conectar aos computadores das empresas, seja para realizar ações de espionagem, implantar ransomwares ou realizar algum outro tipo de atividade criminosa. Mas também é possível defender-se contra estes ataques.

A segunda parte deste documento atualizado fornece orientações sobre como se proteger contra ataques que visam o serviço RDP. Embora muitas das dicas sejam mais voltadas para profissionais de TI que não estão acostumados a tornas uma rede mais robusta, o documento também contém informações que podem ser úteis para os membros mais experientes da equipe.

Novos dados sobre ataques ao protocolo SMB

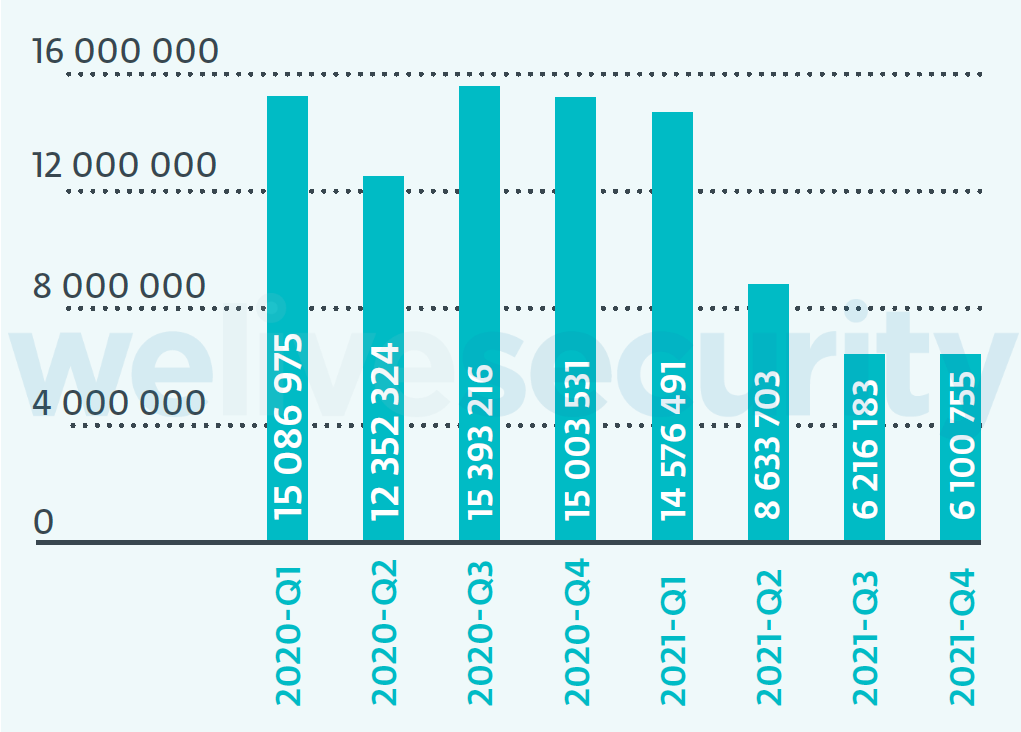

A este conjunto de dados atualizados sobre os ataques ao RDP foram adicionadas informações inesperadas extraídas da telemetria da ESET sobre tentativas de ataques ao protocolo SMB (Server Message Block). Lendo as informações, considero que são o suficientemente interessantes para acrescentar um novo capítulo ao documento sobre os ataques ao SMB e como se proteger contra este tipo de incidente.

O SMB pode ser considerado como um protocolo complementar ao RDP, pois permite o acesso remoto a arquivos, impressoras e outros recursos da rede durante uma sessão do RDP. Em 2017, veio a público o exploit EternalBlue (CVE-2017-0144) utilizado para ataques ao SMB que pode ser aproveitado por malwares com características de worm. E de acordo com a telemetria da ESET, o uso deste exploit continuou crescendo durante 2018, 2019 e 2020.

A vulnerabilidade explorada pelo EternalBlue está presente apenas no SMBv1, uma versão do protocolo que remonta aos anos 90. Entretanto, o SMBv1 foi amplamente implantado em sistemas operacionais e dispositivos em rede por décadas. Em 2017, a Microsoft começou a distribuir versões do Windows com o SMBv1 desabilitado por padrão.

No final dos anos 2020 e até 2021, a ESET viu uma diminuição acentuada nas tentativas de explorar a vulnerabilidade do EternalBlue. Assim como no caso do BlueKeep, a ESET atribui esta redução do número de detecções às práticas de aplicação de patches, melhor proteção da rede e redução do uso do SMBv1.

Considerações finais

É importante observar que as informações apresentadas neste documento atualizado foram baseadas em dados obtidos através da Telemetria da ESET. Sempre que se trabalha com dados de telemetria de ameaças, há certas condições que devem ser consideradas na hora de interpretá-los:

- Para um cliente, o compartilhamento de dados com a telemetria de ameaças da ESET é opcional; se o cliente não se conectar ao sistema LiveGrid® da ESET ou não compartilhar dados estatísticos anônimos com a ESET, não teremos nenhum dado encontrado pela solução ESET.

- A detecção de atividade maliciosa contra RDPs e SMBs é feita através de várias camadas de tecnologias de proteção da ESET, incluindo proteção contra botnets, proteção contra ataques de força bruta, proteção contra ataques de rede, e assim por diante. Nem todas as soluções ESET possuem estas camadas de proteção. Por exemplo, o ESET NOD32 Antivírus fornece um nível básico de proteção contra malwares para usuários domésticos e não possui estas camadas de proteção. Estas camadas estão presentes no ESET Internet Security e no ESET Smart Security Premium, bem como nas soluções ESET para usuários comerciais.

- Embora não tenham sido usados para a produção do documento, os Relatórios de Ameaças da ESET fornecem dados geográficos por região ou país.

- Além disso, a ESET é um dos diversos fornecedores de soluções de segurança. A telemetria nos dá dados sobre o que os produtos ESET instalados estão bloqueando, mas a ESET não tem informações sobre o que os clientes de outros produtos de segurança estão encontrando.

Devido a todos esses fatores, o número absoluto de ataques será superior ao que a telemetria da ESET nos mostra. Dito isto, acreditamos que nossa telemetria é uma representação precisa da situação geral. Em termos percentuais, o aumento e a diminuição das detecções de vários ataques em geral, assim como as tendências de ataque observadas pela ESET, provavelmente serão semelhantes em toda a indústria de segurança.

Agradeço especialmente aos meus colegas Bruce P. Burrell, Jakub Filip, Tomáš Foltýn, Rene Holt, Előd Kironský, Ondrej Kubovič, Gabrielle Ladouceur-Despins, Zuzana Pardubská, Linda Skrúcaná e Peter Stančík pela ajuda na revisão deste documento.