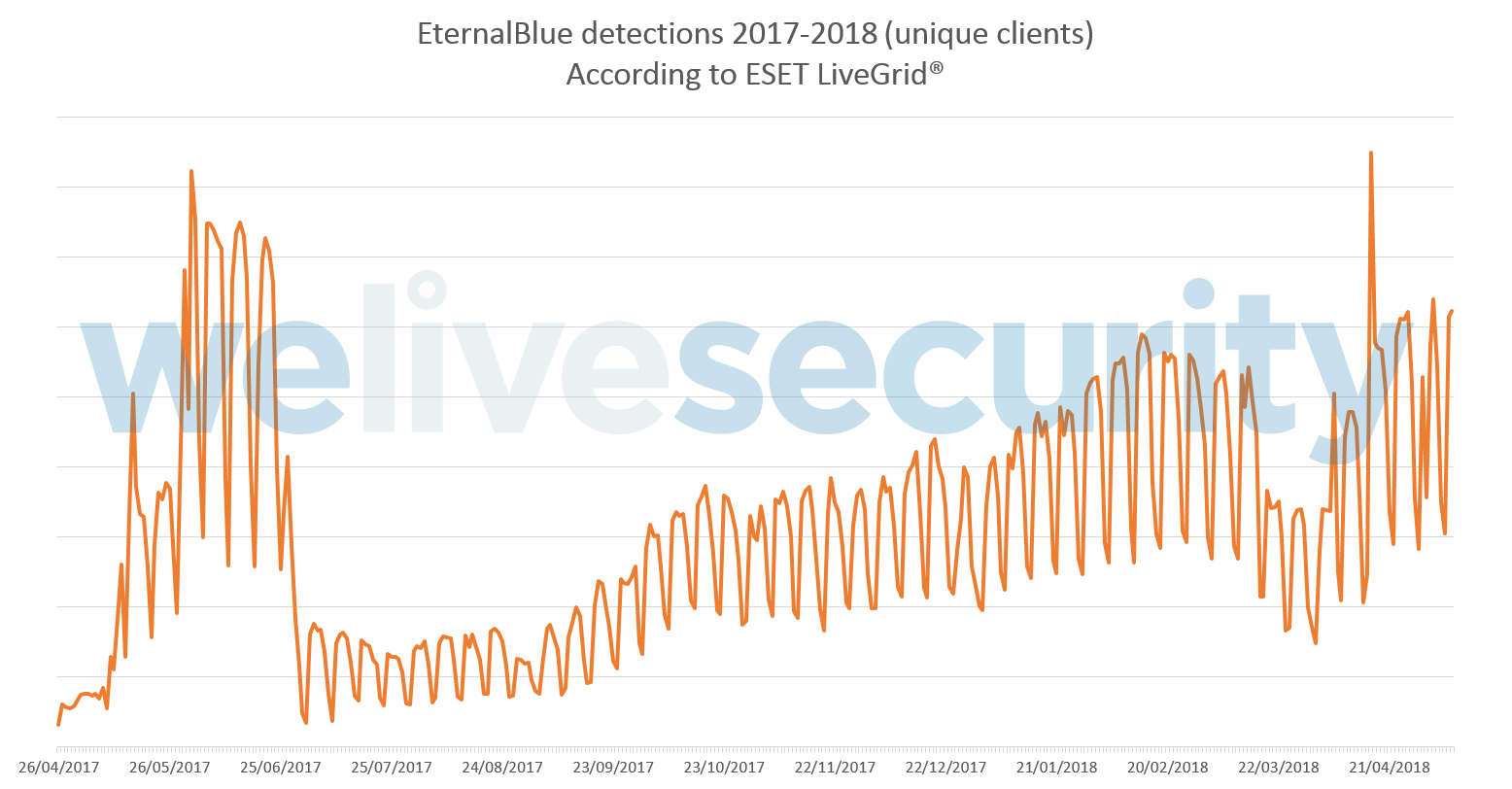

Já passou um ano desde que o ransomware WannaCryptor.D (também conhecido como WannaCry ou WCrypt) causou um dos maiores ciberataques da história. E apesar da ameaça em si não está causando grandes prejuízos ao redor do mundo, o exploit que desencadeou o surto, conhecido como EternalBlue, ainda está ameaçando sistemas desprotegidos e sem patches. De acordo com os dados telemétricos da ESET, sua popularidade cresceu nos últimos meses e, inclusive, foram detectados picos de atividade que superaram os números registrados em 2017.

O EternalBlue explora uma vulnerabilidade (localizado no Microsoft Security Bulletin MS17-010) da Microsoft na implementação de uma versão obsoleta do protocolo Server Message Block (SMB), através da porta 445. Em um ataque, os cibercriminosos examinam a Internet em busca de portas SMB expostas e, caso sejam encontradas, lançam o código do exploit. Quando conseguem explorar essa vulnerabilidade, o cibercriminoso executará um payload escolhido no dispositivo infectado. Este foi o mecanismo usado para a efetiva propagação do ransomware WannaCryptor.D pelas redes.

Um fato interessante é que, de acordo com telemetria da ESET, o EternalBlue teve uma queda imediata após a campanha do WannaCryptor em 2017: uma vez que nos meses seguintes as tentativas de uso do exploit EternalBlue caíram para "apenas" centenas de detecções diárias. No entanto, desde setembro do ano passado, o uso do exploit pouco a pouco começou a aumentar seu ritmo, crescendo de forma constante e alcançando novos picos em meados de abril de 2018.

Uma possível explicação para este aumento nas detecções é o surgimento da campanha do ransomware Satan, que foi detectada mais ou menos nessas datas, embora aparentemente também estivesse relacionada a outras campanhas maliciosas.

É importante ressaltar que o método de infiltração utilizado pelo EternalBlue não ocorre em dispositivos protegidos pela ESET, considerando que uma das múltiplas camadas de proteção - Network Attack Protection module da ESET - bloqueia a ameaça no ponto de entrada. Isso pode ser comparado a alguém que, às 2 horas da madrugada, bate suavemente em um porta tentando descobrir se alguém ainda está acordado. Como essa atividade é mais frequentemente feita por alguém com más intenções, a entrada é fechada para manter o intruso do lado de fora.

Isso ocorreu durante o surto do WannaCryptor em 12 de maio de 2017, assim como em todos os ataques anteriores e posteriores realizados por atores e grupos mal-intencionados.

O EternalBlue permitiu a realização de ataques cibernéticos em larga escala. Além do WannaCryptor, o exploit também impulsionou o ataque Diskcoder.C (também conhecido como Petya, NotPetya e ExPetya) em Junho de 2017, bem como a campanha de ransomware BadRabbit durante os últimos meses de 2017. Como se isso não fosse pouco, também foi usado pelo grupo de ciberespionagem Sednit (conhecido como APT28, Fancy Bear and Sofacy) para atacar redes Wi-Fi em hotéis europeus.

O exploit também foi identificado como um dos mecanismos de propagação de mineradores de criptomoedas maliciosos. E, recentemente, foi usado para distribuir a campanha do ransomware Satan, descrito apenas alguns dias após a telemetria da ESET detectar os picos do EternalBlue em meados de abril de 2018.

Especula-se que o exploit EternalBlue tenha sido roubado da NSA em 2016 e, posteriormente, foi vazado na web, em 14 abril de 2017, por um grupo chamado Shadow Brokers. A Microsoft emitiu atualizações que corrigiram a vulnerabilidade SMB em 14 de março de 2017, mas muitos computadores continuam sem os patches até hoje.

Esse exploit e todos os ataques realizados até agora, nos faz pensar na importância de contar com patches antes que qualquer vulnerabilidade possa ser explorada, bem como a necessidade de uma solução de segurança confiável com várias camadas de proteção e, além disso, capaz de impedir as ameaças digitais escondidas.