Faz um tempo que eu queria falar sobre o Shodan. Esse mecanismo é um exemplo perfeito de ferramenta, e assim como ocorre com diversas delas, quem a utiliza é quem estipula a finalidade que será dada a ela.

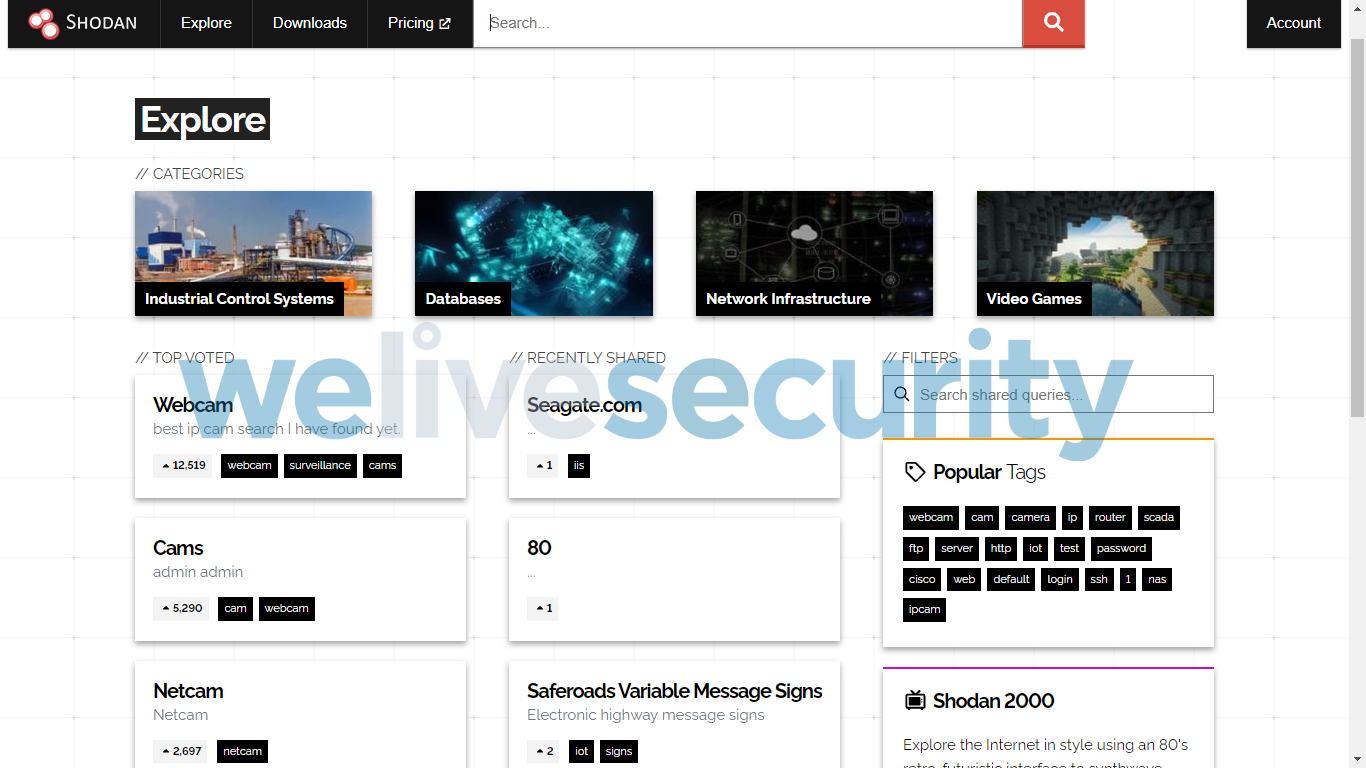

Para os que ainda não o conhecem o Shodan, a ferramenta se popularizou como um site no qual é possível fazer buscas de dispositivos conectados à internet. Dentre as muitas buscas que podem ser realizadas no site, utilizando os parâmetros que destacarei a seguir, há categorias que separam os dispositivos mais buscados, dentre elas estão: sistemas de automação industrial, bases de dados, infraestrutura de rede de um modo geral e jogos. Um dos pontos que fez o site se tornar popular foi a possibilidade de exibição de câmeras IP ao redor do mundo - e está ainda é uma opção muito buscada, estando sempre entre as buscas mais votadas.

Imagem 1: Categorias exibidas na opção Explore.

Pelas características apresentadas pelo Shodan, a ferramenta infelizmente também é utilizada para cometer crimes. Os robôs que realizam as buscas dos IPs também fazem validações de usuários e senhas padrão de cada sistema e, caso não tenham sido alteradas por quem colocou aquele equipamento na internet, o Shodan consegue exibir o conteúdo daquele servidor, e isso serve para os mais variados serviços, desde uma webcam colocada dentro de uma casa para ficar de olho no cachorro até um serviço de acesso remoto disponibilizado por uma empresa.

Mesmo que pessoas utilizem a ferramenta com intuitos maliciosos, ela dispõe de recursos valiosos para melhorar a segurança de qualquer ambiente, como, por exemplo, a ferramenta de busca.

Existem diversas possibilidades de filtros para buscar resultados, como, por exemplo, país, cidade, porta, IP e muitas outras. No entanto, se nos atermos a estes quatro filtros já conseguimos filtrar de forma bem granular os resultados que serão exibidos, permitindo que descubramos serviços fisicamente próximos de determinada localidade ou até mesmo descobrir se um determinado IP está sendo visto pela ferramenta.

Observação: caso queira mais possibilidades de filtros para utilizar no Shodan, acesse este link.

Como usar o Shodan para se proteger?

O site disponibiliza recursos como o Monitor, que permite que IPs sejam cadastrados e constantemente monitorados para identificação de serviços mal configurados e vulneráveis; e o Threat Hunting, que identifica servidores de comando e controle (C&C ou C2) de ameaças. Ambos são recursos que exigem assinatura para serem utilizados e o foco é falar sobre o que qualquer pessoa/empresa possa utilizar mesmo antes de qualquer tipo de investimento inicial, por isso focarei nas buscas.

A ideia é realizar um mapeamento de todos os serviços que permitem comunicação com a internet* para dentro da rede e buscar individualmente os IPs que estão sobre controle da empresa e buscá-lo no Shodan com o parâmetro IP. Caso o serviço identifique serviços disponíveis e vulneráveis, possibilidades de conexão serão exibidas, muitas vezes bastando apenas um click para que o acesso ocorra.

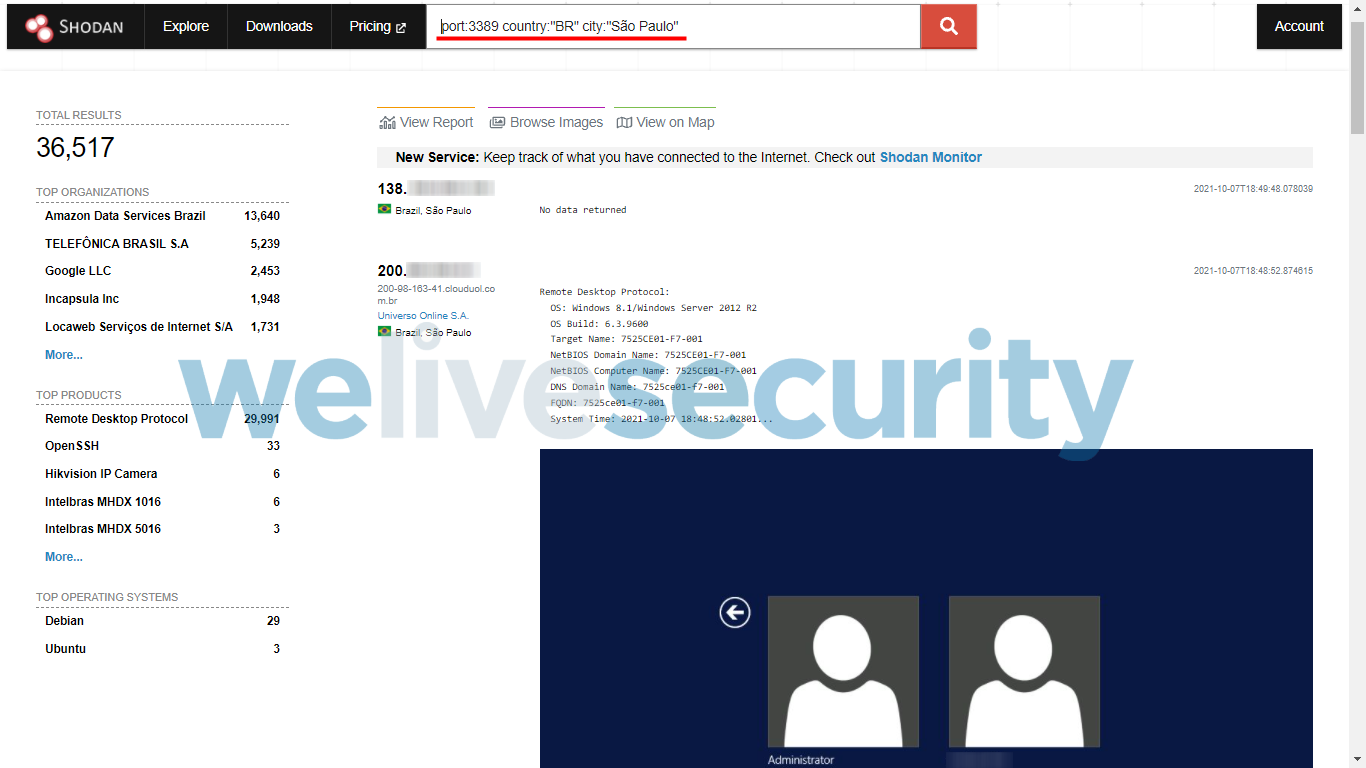

Imagem 2: Resultado de busca do shodan exibindo serviços disponíveis.

No exemplo acima, busquei servidores no Brasil, no estado de São Paulo, que estivessem com a porta 3389 aberta. Caso queira monitorar todos os serviços que possam estar expostos, basta remover este parâmetro das buscas, ou buscar diretamente pelo seu IP. O mesmo serve para quando um serviço precisa de fato estar totalmente exposto. Caso não queira listá-lo nos resultados, basta colocar um hífen na frente do parâmetro, por exemplo: -port:3389.

Usuários domésticos: basta buscar diretamente pelo IP do local que querem analisar. Os filtros são mais úteis para ambientes corporativos e não se fazem tão necessários quando se trata de uso doméstico.

Após realizar uma busca, alguns resultados são listados e seu IP aparece no site. E agora? O que é necessário fazer?

As possibilidades de remediação listadas abaixo podem ser aplicadas em ambientes corporativos e domésticos.

É necessário manter aquele serviço no ar e exposto à internet? - Essa questão legítima pode auxiliar seu ambiente a ter a menor superfície de ataque possível. Caso um serviço não seja necessário, desabilite-o. É interessante refazer essa pergunta periodicamente, pois algumas das características que levaram aquele servidor a ser configurado já podem ter sido satisfeitas e ele pode ser desativado.

Atualização – Se seu servidor foi encontrado em uma busca na plataforma de pesquisa de dispositivos conectados à internet mais famosa do mundo, sugiro mantê-lo devidamente atualizado. Atualize o sistema operacional e o serviço para a versão mais recente, sempre que possível. Esta ação ajuda a evitar que criminosos consigam, eventualmente, explorar vulnerabilidades amplamente conhecidas.

Roteador também deve ser atualizado – Se você tem um ambiente de rede corporativa mais simples, ou se publica algum serviço em sua residência, há grandes chances do seu roteador realizar essa tarefa para você. Se este for seu caso, lembre-se de que os roteadores também precisam ser atualizados, pois eles também costumam ter portas abertas e podem ser usados como ponte em caso de tentativas de comprometimento do ambiente.

Gestão de acesso – Independente de qual serviço você disponibilize, ele deve ter uma gestão de acesso adequada. Usuários únicos para cada pessoa que acessa ao serviço, com senhas complexas e, se possível, com duplo fator de autenticação habilitado. Os acessos devem ser geridos também quando determinada pessoa não precisar mais usar o serviço, realizando todas as revogações necessárias.

Usuário e senha de fábrica - Muitos equipamentos e serviços possuem um usuário e senha padrões, configurados pelo fabricante para que possam ser acessados mesmo antes de quaisquer configurações. Nenhum equipamento ou serviço deve permanecer com senhas padrão quando disponibilizado na internet. Tais usuários e senhas são normalmente informados pelo fabricante em seus manuais de configuração e qualquer pessoa que tenha lido o manual poderá tentar utilizá-los e, como o ponto anterior já reforçou, os acessos devem ser adequadamente controlados.

Proteja o sistema – É imprescindível ter um antivírus em todos os equipamentos. Isto é fato! Mas torna-se ainda mais importante quando esse equipamento está diretamente ligado à internet. Um antivírus robusto e que atue em diversas camadas de proteção ajuda a impedir diversos tipos de ameaças e até tentativas de exploração de vulnerabilidades que ainda não são conhecidas. Tenha uma proteção adequada e proteja todos os seus equipamentos.

Caso tenha ficado com alguma dúvida ou queira enviar sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.

Veja mais: O seu dispositivo está disponível no buscador Shodan?