O pesquisador de malware da ESET, Lukas Stefanko, descobriu que cibercriminosos estão tentando tirar proveito da popularidade do Clubhouse para distribuir um malware que visa roubar as informações de login de diversos serviços on-line de usuários.

Fingindo ser a versão para Android (ainda inexistente) do Clubhouse, o aplicativo de conteúdo de áudio que só pode ser acessado por meio de um convite, o pacote malicioso é distribuído a partir de um site que se parece com o site legítimo do Clubhouse. O trojan, chamado de “BlackRock” pelo ThreatFabric e detectado por produtos ESET como Android/TrojanDropper.Agent.HLR, tem a capacidade de roubar as informações de login das vítimas em nada menos que 458 serviços on-line.

O malware pode roubar as credenciais de acesso de uma lista de serviços que inclui aplicativos de exchange de criptomoedas, aplicativos financeiros e de compras, bem como redes sociais e plataformas de mensagens. Para começar, serviços como Twitter, WhatsApp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Cash App, BBVA e Lloyds Bank estão presentes na lista.

“O site é muito semelhante ao legítimo. Para ser franco, é uma cópia bem feita do site legítimo do Clubhouse. No entanto, assim que o usuário faz clique em “Adquira no Google Play”, o aplicativo será baixado automaticamente para o dispositivo do usuário. É importante ter em conta que sites legítimos sempre redirecionam o usuário para o Google Play em vez de baixar diretamente o Android Package Kit (APK)”, disse Stefanko.

Mesmo antes de apertar o botão, podemos encontrar alguns indícios de que algo está errado, como o fato de que a conexão não é feita de forma segura (HTTP em vez de HTTPS) ou que o site usa o domínio de nível superior “.mobi” (TLD), em vez de ".com". tal como é usado pelo aplicativo legítimo (veja a Figura 1). Outro sinal de alerta é que, embora o Clubhouse esteja planejando lançar a versão do app para Android em breve, a plataforma ainda está disponível apenas para iPhones.

Figura 1. Observe a diferença entre a URL do site falso (à esquerda) e a do site legítimo (à direita).

Depois que a vítima cai na armadilha, baixa e instala o BlackRock, o trojan tenta roubar suas credenciais usando um ataque de sobreposição, conhecido como overlay attack. Em outras palavras, toda vez que um usuário inicia um aplicativo de um serviço listado em seu telefone, o malware cria uma tela que se sobrepõe ao aplicativo original e solicita que o usuário faça login. Mas, em vez de entrar no serviço, o usuário terá inadvertidamente entregue suas credenciais aos cibercriminosos.

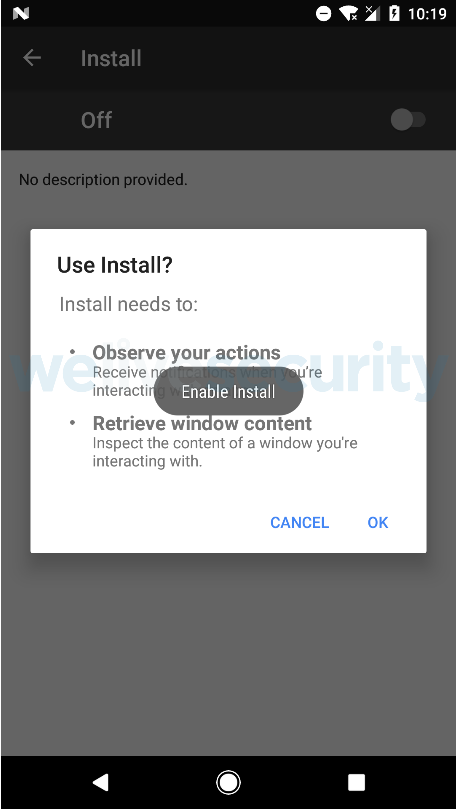

Usar a autenticação de dois fatores (2FA) via SMS para evitar que alguém acesse a nossas contas não ajudaria necessariamente neste caso, uma vez que o malware também pode interceptar mensagens de texto. O aplicativo malicioso também pede à vítima para habilitar os serviços de acessibilidade, permitindo efetivamente que os criminosos assumam o controle do dispositivo.

Existem outras formas de detectar que o app se trata de um golpe além do que indicamos na Figura 1. Stefanko aponta que o fato do nome do aplicativo baixado ser "Install" em vez de "Clubhouse" deve servir como um alerta instantâneo. “Embora isso mostre que o criador do malware provavelmente foi um pouco preguiçoso em disfarçar adequadamente o aplicativo baixado, também pode significar que cópias ainda mais sofisticadas podem ser descobertas no futuro”, alertou.

Figura 2. Processo de instalação.

Esta talvez também seja uma boa oportunidade para relembrar as melhores práticas de segurança para dispositivos móveis:

- Use apenas lojas oficiais para baixar aplicativos em seus dispositivos.

- Tenha cuidado com os tipos de permissões concedidas aos aplicativos.

- Mantenha seu dispositivo atualizado, se possível, configure-o para instalar atualizações automaticamente.

- Se possível, use tokens de senha de uso único (OTP) baseados em hardware ou software em vez de SMS.

- Antes de baixar um aplicativo, faça pesquisas sobre o desenvolvedor e as avaliações e análises que outros usuários do aplicativo postaram.

- Use uma solução de segurança móvel confiável.