Depois de investigar as denúncias feitas por vários usuários que disseram que seu navegador abriu um site por conta própria, que, em nome da Organização Mundial da Saúde (OMS), oferecia um aplicativo para download com o intuito de informar sobre a Covid-19, especialistas descobriram que os cibercriminosos estavam realizando ataques DNS hijacking para distribuir malware, explicou o portal Bleepingcomputer em um artigo publicado na última segunda-feira (23).

Um ataque DNS hijacking, também conhecido como sequestro de DNS, é aquele em que um atacante consegue modificar servidores DNS para redirecionar usuários para sites de interesse do próprio atacante. Dessa forma, quando um usuário digita no navegador o nome de um domínio, como: exemplo.com, o DNS malicioso responderá essa busca com um site malicioso.

Esses ataques recentemente detectados modificam os servidores DNS dos roteadores D-Link e Linksys. Embora os usuários que relataram o incidente tenham dito que contam com a opção de administração remota do dispositivo ativa (algo não recomendado do ponto de vista da segurança) e com uma senha fraca, “até o momento não se sabe como os cibercriminosos conseguiram atacar os roteadores para alterar a configuração dos DNS”, esclareceu o portal Bleepingcomputer.

Para verificar se o computador está conectado à Internet, a Microsoft usa uma função chamada "Network Connectivity Status Indicator (NCSI)". No caso do Windows 10, um desses testes trata-se de conectar-se ao site http://www.msftconnecttest.com/connecttest.txt e verificar se a URL mostra a mensagem "Microsoft Connect Test", que indica que o computador está efetivamente conectado à Internet.

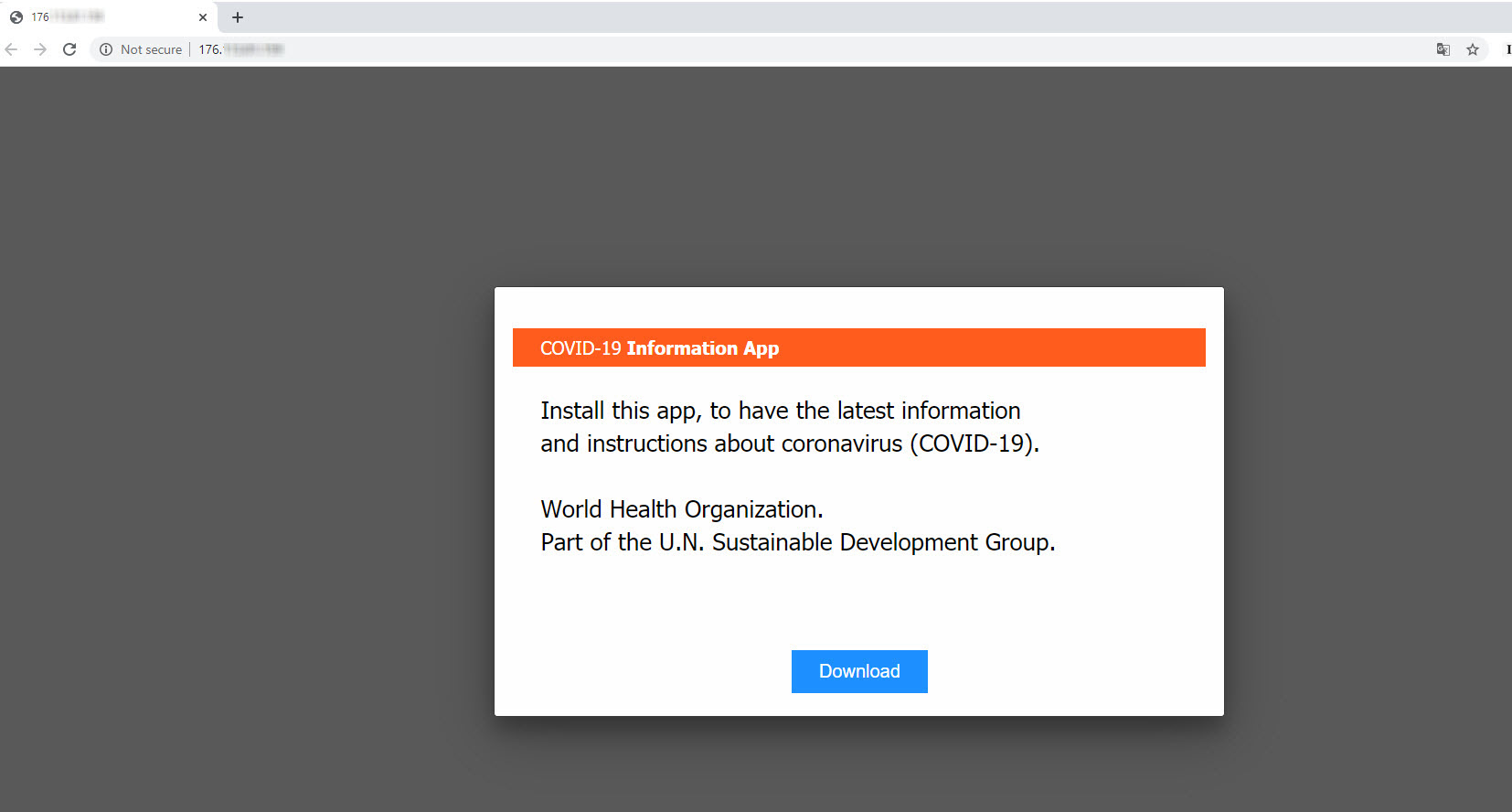

No entanto, no caso de usuários que foram comprometidos por esse ataque de sequestro de DNS, em vez de se conectarem ao IP legítimo da Microsoft para realizar esse processo, servidores maliciosos redirecionavam as vítimas para um site com outro IP (controlado pelos atacantes) que, em vez de exibir uma mensagem indicando o status de conexão, exibia uma mensagem em nome da OMS, instigando a vítima para baixar um aplicativo e, dessa forma, estar informado sobre a Covid-19 e receber orientações sobre a doença.

Como o artigo explica, no caso do download do aplicativo, o que a vítima terá baixado para o seu computador será o trojan bancário Oski, que uma vez executado rouba as credenciais de acesso armazenadas, dados financeiros armazenados no navegador, carteiras de criptomoedas, o histórico do navegador e as cookies, arquivos de texto, as informações que o navegador armazena para preencher automaticamente o formulário, entre outras informações.

Depois que essas informações são coletadas, elas são carregadas em um servidor para que possam ser entregues posteriormente aos cibercriminosos, que podem usá-las para roubar dinheiro da conta bancária da vítima ou aprimorar ataques direcionados de phishing, entre outras coisas.

Como saber se sou vítima de DNS hijack

Em um artigo publicado pela pesquisadora da ESET, Cecilia Pastorino, intitulado “Como detectar se o seu roteador foi afetado pelo sequestro de DNS”, a especialista explica como um usuário pode verificar se está sendo vítima desse tipo de ataque. A publicação recomenda que o usuário faça uma consulta pública para verificar quais servidores estão respondendo. Para isso, é possível usar sites de verificação de DNS, como DNS Leak Test ou What´s my DNS Server. Da mesma forma, "para que o atacante altere o DNS, outra falha de segurança existente deve ser explorada, por isso é importante verificar se o roteador está bem configurado e seguro", explica Pastorino.

Por outro lado, é importante proteger a rede. Para isso, é fundamental contar com um roteador configurado de forma segura e atualizado. Isso dependerá se o usuário tiver controle do roteador ou se estiver sob o comando do provedor de Internet (ISP).

Para obter mais detalhes sobre como configurar seu roteador com segurança, leia as seguintes publicações: