Geralmente, os roteadores domésticos possuem recursos que, quando configurados corretamente, aumentam bastante a segurança de nossa rede. Neste post, vamos nos enfocar em explicar alguns deles.

Para melhorar a segurança de nossa rede, é essencial levar em consideração um dos princípios fundamentais da segurança digital: a defesa em profundidade. Esse princípio baseia-se na ideia de implementar várias medidas de segurança simultaneamente, embora não sejam de grande ajuda individualmente. Com isso, busca-se que um eventual atacante tenha que evitar vários obstáculos, aumentando a probabilidade de que um deles possa detê-lo ou que notemos sua presença antes que ele atinja seu objetivo malicioso. Seguindo essa ideia, procuraremos tirar o máximo proveito das ferramentas oferecidas pelo nosso roteador, a fim de usar o maior número possível delas simultaneamente.

É importante ter em conta que nem todos os roteadores têm as mesmas funcionalidades e, dependendo da marca e modelo, o nome e a seção na qual podemos encontrá-los podem variar. Por sua vez, é possível que os modem-roteadores fornecidos pelos ISP (Internet Service Providers) tenham recursos de configuração muito limitados. Nesses casos, é uma prática muito boa de segurança usar nosso próprio roteador atrás do modem-roteador fornecido pelo nosso ISP, pois é a única maneira de ter controle total sobre nossa rede, garantindo que nenhum operador externo possa configurá-lo remotamente.

Portanto, este artigo se concentra em possíveis configurações de maneira geral; isto é, sem mencionar uma marca ou modelo específico, para que qualquer pessoa possa procurá-los e tentar reproduzi-los na página de configuração de seu próprio roteador.

Como obter o endereço IP do meu roteador

O primeiro passo para iniciar esta tarefa será acessar a configuração do nosso roteador. Isso é possível inserindo o endereço IP do roteador em um navegador web. Para obter esse IP, basta seguir estes passos:

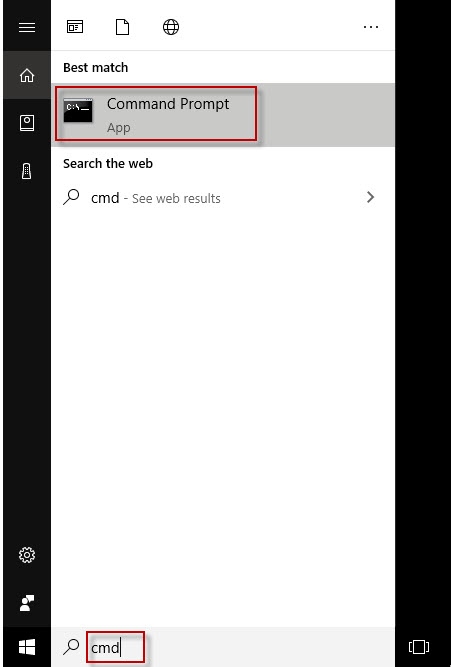

1. Digite cmd no Windows / terminal no Linux.

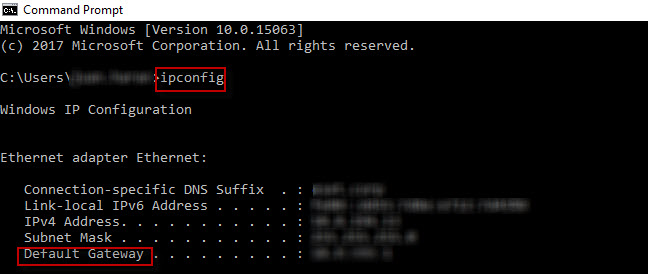

2. Escreva "ipconfig" no Windows / "ip r" no Linux.

3. Procure o " default Gateway " do nosso adaptador de rede.

4. Copie o IP e digite-o no navegador web.5. Digite o nome de usuário e a senha padrão (ou a sua, caso tenha modificado a senha anteriormente). Estas senhas podem ser encontradas procurando o modelo do roteador no site do fabricante. Este passo pode não ser necessário em alguns modelos.

Passo 2: escreva ipconfig, pressione enter e o endereço IP aparecerá para que você possa entrar no site de configuração do nosso roteador.

Também é muito provável que o fabricante tenha incluído instruções equivalentes no manual do dispositivo.

Depois de entrar na página de configuração, você pode começar a fazer as seguintes alterações:

Modifique o nome de usuário e a senha padrão para a página de configuração

Os roteadores geralmente são configurados de fábrica com um nome de usuário e senha padrão, para que os usuários entrem na página de configuração e os alterem por conta própria. Se não fizermos essa modificação, qualquer atacante que conseguir acessar nossa rede poderá acessar as configurações do roteador simplesmente procurando as senhas padrão no site do fabricante do roteador, portanto, este passo é essencial para a segurança da nossa rede.

Use senhas complexas na interface de configuração do roteador

No caso do site de acesso à configuração do roteador e do acesso às próprias redes Wi-Fi, é sempre conveniente usar senhas complexas, com pelo menos 14 caracteres alfanuméricos que incluem letras maiúsculas e símbolos e que não estão relacionados a nosso nome, profissão, endereço, idade, aniversário, animal de estimação, etc. Ou seja, siga as boas práticas para escolher senhas.

Controle de acesso à rede: filtragem de dispositivos através do endereço MAC

Essa prática consiste em filtrar quais dispositivos podem se conectar à nossa rede, mesmo se eles tiverem uma conexão física ou a senha correta no caso da conexão Wi-Fi. Essa restrição geralmente é aplicada aos endereços MAC e existem duas maneiras de implementá-la:

- Blacklist: todos os dispositivos incluídos nesta lista não poderão acessar a rede.

- Whitelist: todos os dispositivos incluídos nesta lista poderão acessar a rede.

Como regra geral, em aplicativos de segurança, geralmente é conveniente filtrar usando a whitelist. Isso faz sentido, pois você conhece todos os dispositivos que possui, mas não conhece todos os dispositivos que não possui. Então, o objetivo desta regra é restringir o acesso à rede, permitindo apenas os dispositivos que conhecemos e que sabemos que são confiáveis. Isso é muito útil no caso em que um atacante obteve a senha da nossa rede Wi-Fi e tem a intenção de entrar para continuar seu ataque internamente.

Desative a opção de gerenciamento remoto do roteador

Essa configuração permite que um dispositivo dentro da rede acesse a página web de configuração do roteador via Wi-Fi. Embora nem sempre seja possível, é recomendável que essa configuração seja desativada, para que apenas os dispositivos fisicamente conectados ao roteador por meio de um cabo possam configurá-lo. O objetivo é que, se um atacante puder violar a segurança de nossa rede Wi-Fi, ele não poderá acessar essas configurações, a menos que comprometa um dispositivo que pertence à rede com fio.

Alguns roteadores têm a capacidade de filtrar ainda mais esse acesso, especificando exatamente quais dispositivos com fio eles podem acessar, o que adicionaria ainda mais segurança. Essa configuração geralmente é feita através de uma whitelist com os endereços MAC dos dispositivos permitidos.

Protocolo de segurança da rede Wi-Fi

Se você deseja proteger nossa rede Wi-Fi com uma senha, tanto para impedir atacantes quanto para maximizar nossa segurança e privacidade, será necessário escolher o protocolo de segurança a ser usado. As opções normalmente disponíveis nos roteadores domésticos são três: WEP, WPA e WPA2. Atualmente, o uso de WEP e WPA é desencorajado, pois esses protocolos não são tão seguros quanto o WPA2 e existem até vários ataques contra eles. No caso de não ter a opção WPA2, a opção WPA seria a segunda melhor, pois o WEP é muito inseguro.

Depois de escolhermos o WPA2, podemos encontrar duas opções: pessoal e enterprise. Para uso doméstico, a versão pessoal é aconselhável, pois a versão enterprise exige a instalação de um servidor Radius para administrar as senhas.

Depois de escolhermos a WPA2 pessoal, podemos encontrar duas outras opções relacionadas ao algoritmo de criptografia que nossa rede usará: AES ou TKIP. Como o TKIP é um algoritmo mais antigo e considerado menos seguro, é aconselhável usar o AES.

Isolar dispositivos conectados via Wi-Fi

Muitos roteadores contam com a funcionalidade de isolar dispositivos que se conectam à rede Wi-Fi, para que eles não possam se comunicar, mas podem se conectar à Internet. É recomendável ativar essa configuração, pois representa um grande obstáculo para um atacante que consegue se conectar à rede e deseja comprometer outros dispositivos conectados a mesma.

Deve-se notar que essa configuração pode limitar certas funcionalidades legítimas, por exemplo, acessar uma impressora para imprimir documentos através da rede Wi-Fi. Nesse tipo de caso, deve-se avaliar se deseja priorizar a funcionalidade ou segurança fornecida por esta configuração.Rede oculta / SSiD oculto Embora a ativação dessa configuração não forneça segurança contra um atacante experiente, ela ajuda nossa rede a passar mais despercebida e adiciona outro obstáculo para quem deseja entrar de maneira não autorizada. Lembre-se de que usuários legítimos que desejam fazer login devem executar alguns passos extras, portanto, não é uma configuração conveniente para usar em redes de convidados.

Desativar WPS

O WPS ou Wi-Fi Protected Setup é um padrão desenvolvido pela Wi-Fi Alliance para facilitar a configuração de redes Wi-Fi pelos usuários. Atualmente, seu uso não é aconselhável, uma vez que são conhecidas vulnerabilidades sérias em alguns mecanismos usados por esse padrão que podem ser usados por um atacante para acessar facilmente a rede. Portanto, é recomendável procurar as configurações correspondentes e desativar o WPS.

Configurar uma rede de convidados

A maioria dos roteadores domésticos modernos oferece a possibilidade de criar uma rede de convidados. Basicamente, seu objetivo é configurar uma rede paralela à principal para que todos os usuários visitantes se conectem a ela. Essa rede geralmente pode ser configurada com seus próprios protocolos de segurança, SSID, senha, etc. Além disso, é conveniente seguir o maior número possível de recomendações mencionadas neste post.

Este item é extremamente importante do ponto de vista da segurança digital, pois responde a um de seus princípios básicos: que cada usuário possa acessar apenas a quantidade mínima de recursos necessários. Imagine a seguinte situação:

Organizamos uma festa em nossa casa e convidamos muitos amigos, que por sua vez trazem seus amigos e outros colegas que não conhecemos. Como todos desejam acessar a Internet, compartilhamos a senha da nossa rede Wi-Fi.

Se não tivermos uma rede de convidados, todas essas pessoas que não conhecemos terão acesso ilimitado à rede em que nossos dispositivos estão localizados. Ou seja, à rede em que poderíamos ter informações confidenciais, onde realizamos atividades bancárias etc. Isso representa um risco muito grande, já que qualquer uma dessas pessoas pode ter intenções maliciosas e, mesmo que essa pessoa não realize nenhuma naquele momento, poderá voltar mais tarde e conectar-se à nossa rede de fora de nossa casa sem o nosso conhecimento. Mesmo que todas essas pessoas sejam totalmente confiáveis, não temos garantia de que seus dispositivos não tenham sido comprometidos anteriormente e estejam sendo usados como uma plataforma para lançar novos ataques.

O principal benefício da rede de convidados será separar e compartimentar os dispositivos em que confiamos daqueles em que não confiamos. Portanto, essa configuração é essencial para a segurança de qualquer rede doméstica (no caso de redes corporativas, existem configurações ainda mais sofisticadas).

Nome genérico da rede

É muito conveniente, além do item anterior, usar nomes de rede genéricos que não podem ser associados ao local, endereço, proprietários ou membros da rede. Embora esse ponto não forneça segurança por si só, é útil nos casos em que o atacante pode ser um vizinho, alguém que nos conhece ou alguém que está tentando nos atacar de maneira direcionada. Por exemplo, se moramos em um prédio e temos um vizinho chamado João, que conhecemos; ao observar que existe uma rede Wi-Fi chamada Rede_Do_João, pode-se tentar entrar nessa rede através de um ataque que usa senhas geradas a partir de informações relacionadas com o João: aniversário, nome de seus filhos, número do apartamento, etc (o que não seria possível se João tivesse usado boas práticas para escolher uma senha). O objetivo do uso de nomes genéricos de rede é não fornecer informações adicionais a um eventual atacante.

ARP binding / Ligação ARP

As tabelas ARP são usadas para associar um endereço IP a um endereço MAC e são extremamente necessárias para a operação de protocolos de comunicação; portanto, cada dispositivo de rede possui sua própria tabela ARP e o roteador não é uma exceção.

Como sabemos, o protocolo ARP é usado para comunicar informações que serão armazenadas nas tabelas ARP. No entanto, ele não realiza nenhum tipo de autenticação ou verificação da integridade das informações que administra, portanto, um atacante pode alterar arbitrariamente as informações nessas tabelas. Esse é um grande problema de segurança, pois alterar essas informações pode levar a ataques de DoS, MITM, etc.

Como essas tabelas podem mudar dinamicamente com base nas informações recebidas e que essas informações podem ser maliciosas, uma possível medida a ser tomada é definir tabelas ARP nas quais algumas entradas são estáticas e não são alteradas dinamicamente. Essa medida é conhecida como ligação ARP ou "ARP binding" e consiste em vincular um endereço MAC a um endereço IP para que a entrada da tabela não possa ser modificada e, portanto, nenhum dos endereços possa ser associado a outro endereço dinamicamente.

Portanto, é recomendável vincular o endereço MAC dos dispositivos conhecidos ao endereço IP para evitar que sejam vítimas de ataques MITM ou outros ataques baseados em ARP poisoning.

Firewall e proteção DoS

Muitos roteadores possuem recursos como Firewall SPI e mecanismos de controle de ataques DoS. O firewall SPI é usado para controlar o tráfego que passa pela rede, analisando o estado das conexões e suas características. No caso de encontrar tráfego incomum ou malicioso, são tomadas medidas para interromper ou bloquear essas comunicações. É conveniente que essa funcionalidade seja ativada, pois representa mais uma medida de proteção contra um eventual atacante.

O controle anti-DoS funciona monitorando o tráfego em busca de floodings ou inundações de pacotes, ou seja, para um ou mais hosts que estão enviando um número muito grande de pacotes em um período muito curto para saturar a rede. Algumas variantes de ataques DoS que geralmente são contempladas em roteadores domésticos são:

- ICMP flood: a rede é inundada com pacotes ICMP.

- UDP flood: a rede é inundada com pacotes UDP.

- SYN flood: a rede é inundada com pacotes TCP SYN.

Geralmente, quando um host de rede é encontrado realizando um desses ataques, ele é bloqueado automaticamente.

Deve-se considerar que, embora essa funcionalidade também seja muito positiva em termos de segurança, dependendo da sua configuração, ela pode consumir muitos recursos do roteador. Por sua vez, se a rede em questão for uma rede doméstica segura e controlada, esses ataques podem não ser o habitual. Portanto, será necessário levar em consideração o custo/benefício e, se você optar por usá-lo, esteja atento ao desempenho durante o processo de configuração para encontrar um que não cause impacto negativo.

Desativar serviços não utilizados

Todos os serviços ou configurações que não são usados devem ser desativados. Isso ocorre porque cada serviço que abre uma porta, aceita conexões externas ou permite algum tipo de acesso pode se tornar um eventual vetor de ataque à nossa rede. Portanto, quanto menor a quantidade de serviços e portas abertos, as opções que um atacante terá para comprometer a rede também serão menores. Alguns exemplos disso são: UPnP, zonas DMZ, NAT forwarding, etc.

Atualizar firmware

É uma boa prática manter o firmware do nosso roteador atualizado para a versão mais recente. Isso é importante, pois quando novas versões são lançadas, os fabricantes tendem a corrigir falhas, adicionar novos recursos, aprimorar os existentes e corrigir vulnerabilidades de segurança. É importante observar que as novas versões de firmware devem ser baixadas exclusivamente do site oficial do fabricante do roteador, pois, caso contrário, não teremos garantias de sua integridade.