Não é de hoje que falamos de dispositivos IoT e quão presentes eles estão se tornando em nossas vidas. Tais dispositivos tem as mais variadas aplicações, como adaptadores de tomada, lâmpadas, fechaduras, relógios, anéis e assistentes pessoais como o Google Home, Echo Dot, entre outros. Todos têm o propósito de facilitar a vida de seus usuários, no entanto, nem sempre as preocupações quanto a segurança estão diretamente ligadas às inovações que os produtos trazem, e isso é sempre muito preocupante.

Além do fato de que os fabricantes nem sempre se atentam tanto à segurança, as pessoas mal intencionadas e criminosos ainda contam com uma série de fatores que as auxiliam a roubar informações ou até mesmo controlar estes dispositivos. Um desses fatores é que a grande maioria dos usuários não possui conhecimento sobre as formas de proteção destes dispositivos - boa parte dos usuários apenas abre o produto, liga o dispositivo na saída de energia, conectá-o à internet e sai por aí utilizando-o. É necessário sempre configurar o dispositivo antes de usá-lo, atribuir uma senha diferente da de fábrica, conectá-lo a uma rede wi-fi segura, desabilitar funções do dispositivo que não serão utilizadas e mantê-lo SEMPRE atualizado.

Outro erro comumente cometido pelos usuários é achar que como o dispositivo não é constantemente manipulado por alguém, como um computador ou smartphone, esses dispositivos não podem ser encontrados ou manipulados por terceiros, e é ai que entram ferramentas como kamerka, shodan, maltego e várias outras.

O Kamerka (câmera, em polonês), disponível no GitHub, é uma ferramenta OSINT (Open Source Intelligence) de reconhecimento poderosa, que combina diversas fontes de informação para trazer resultados cada vez mais completos às suas pesquisas. A ferramenta foi criada por um pesquisador de segurança polonês e permite que as organizações examinem suas redes e identifiquem equipamentos vulneráveis em um mapa. Sua interface gráfica web permite ao usuário pesquisar três categorias de dispositivos: Sistemas industriais, Internet das Coisas (IoT) e dispositivos da área da saúde.

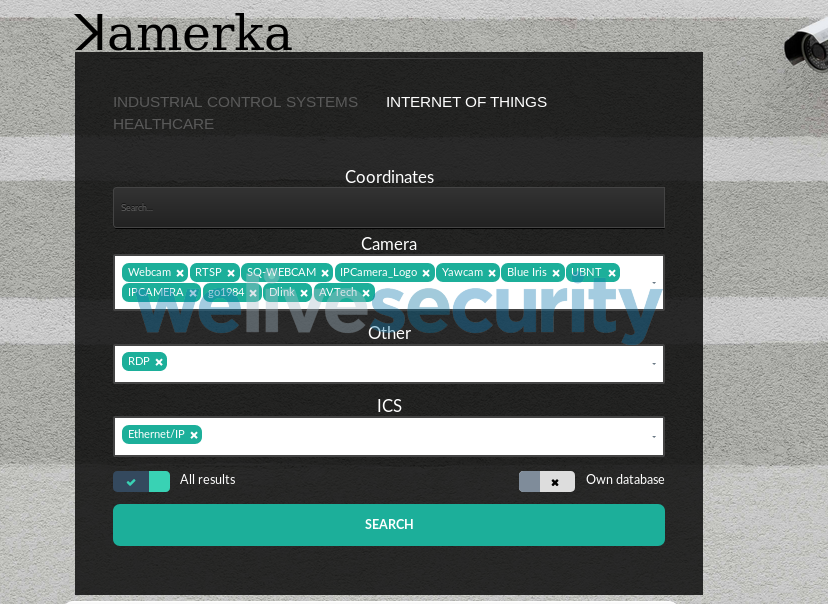

Seguindo a opção de IoT, é possível estipular as coordenadas do local a ser pesquisado utilizando a Latitude e Longitude e, além disso, há a opção de selecionar diversos dispositivos em uma lista para refinar ainda mais a pesquisa. Mas é importante estar atento, pois o Kamerka também tem seu lado obscuro, pois pode ser usada por atacantes para atingir organizações com menos esforço do que nunca. A ferramenta efetivamente permite que o usuário veja o que um cibercriminoso vê ao pesquisar ou estudar um alvo.

A ferramenta se utiliza de algumas das principais fontes de informações sobre dispositivos disponíveis atualmente, conforme imagem abaixo:

Imagem 1. Chaves.

A integração com todas as fontes de consulta é feita através da chave API de cada uma delas, e cada uma tem seu propósito específico:

- Shodan

Poderoso varredor que busca uma vasta lista de dispositivos conectados, mas não se limita apenas aos dispositivos IoT.

- Binary Edge

Mapeia superfície de ataque nos alvos encontrados.

- Google Maps

Sistema de mapeamento do google que provê informações sobre a localização geográfica dos dispositivos, baseando-se nas informações encontradas sobre eles.

- WhoisXMLAPI

Traz informações de Whois dos resultados encontrados.

- Flickr

Utilizado para popular com imagens os eventuais resultados de locais ou dispositivos pesquisados baseado em geolocalização.

Procura por tweets próximos à região pesquisada, baseando-se na geolocalização.

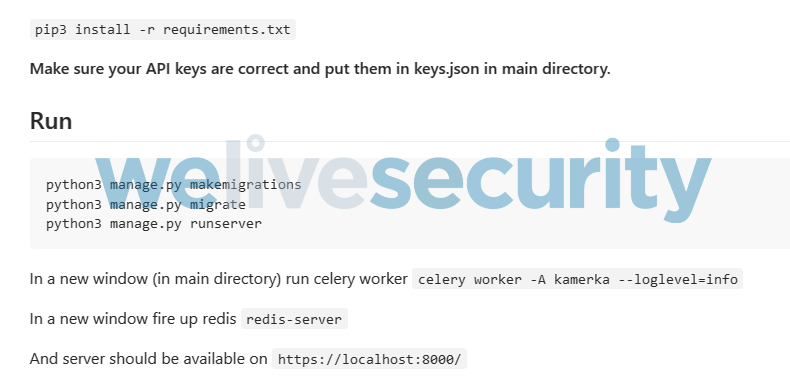

Next, next, finish. Ou quase isso.

Um engano comumente cometido por pessoas que não tem conhecimentos específicos relacionados a segurança da informação é o de imaginar que por ser uma ferramenta para este fim, que se integra a diversos recursos e serviços, ela seria complexa e exigiria um conhecimento técnico muito grande para poder instalá-la.

Boa parte das ferramentas disponibilizadas atualmente estão no GitHub, e há uma série de facilidades atreladas a isso, como a descrição completa da ferramenta e sua instalação no arquivo README, que normalmente se resume em poucas linhas de comando.

Imagem 2. Instala e roda.

A parte mais “complexa” do processo é que depois da instalação o usuário da ferramenta terá que editar o arquivo de chaves e inserir todas as API Keys dos serviços que ele desejar integração. Depois disso, é como navegar numa página Web.

Utilização

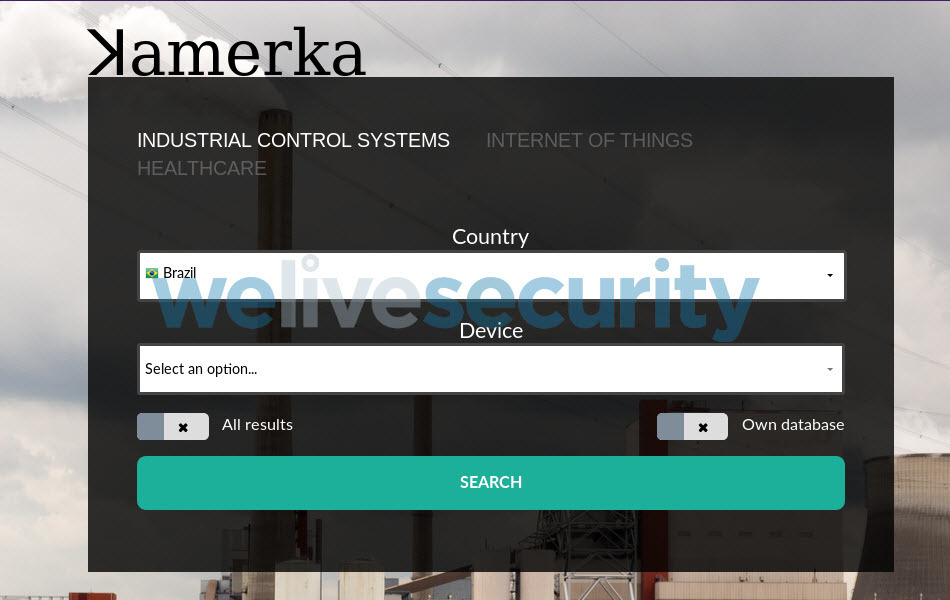

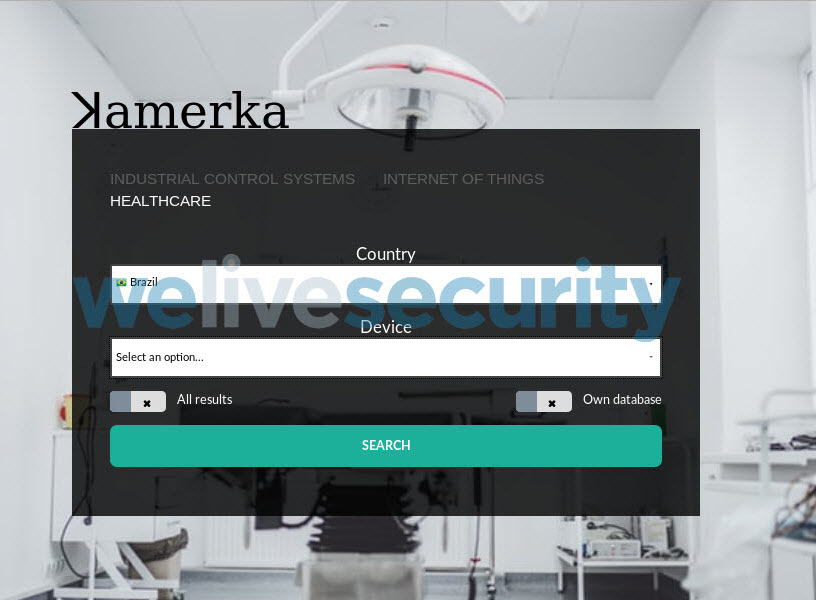

Como a adminsitração é feita em uma página HTTP sem senha, assim que o endereço é digitado no navegador, a ferramenta já exibe suas possibilidades de uso através dos três menus:

Imagem 3. ICS.

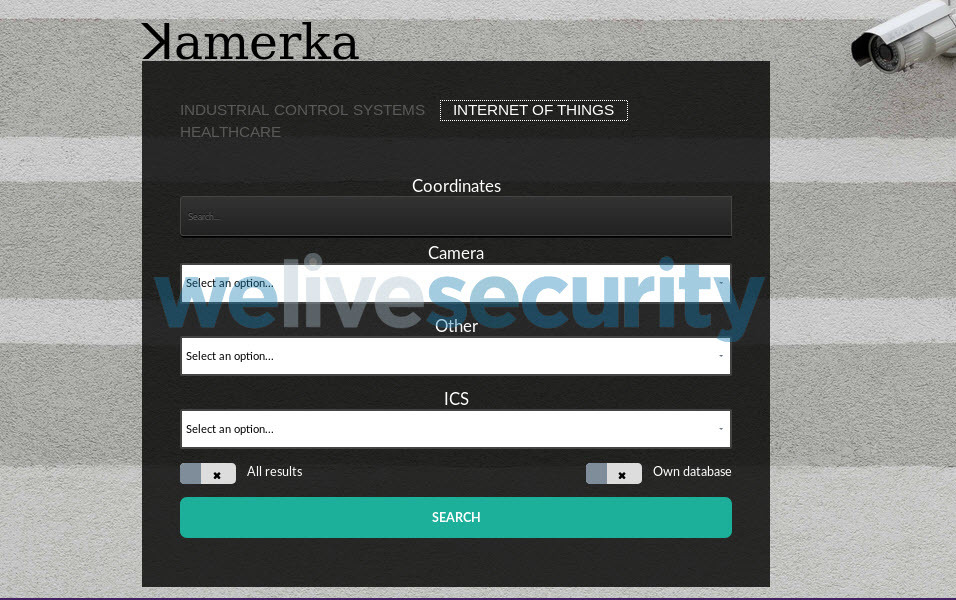

Imagem 4. IoT.

Imagem 5. Healthcare.

A opção mais completra é a de IoT, permitindo que uma coordenada (latitude e longitude) seja inserida e diversos dispositivos sejam pesquisados. Os dispositivos que a ferramenta pode pesquisar já estão definidos para escolha dentro das categorias Câmera, Other e ICS.

Após a escolha de dispositivos, é possivel habilitar as opções:

All results – Habilitando esta opção, a ferramenta traz todos os resultados do Shodan. Caso esteja desabilitada, apenas os primeiros 100 resultados serão baixados.

Own Database – Opção ainda em desenvolvimento que permitirá integração com uma base local de geolocalização.

Imagem 6. Busca IoT.

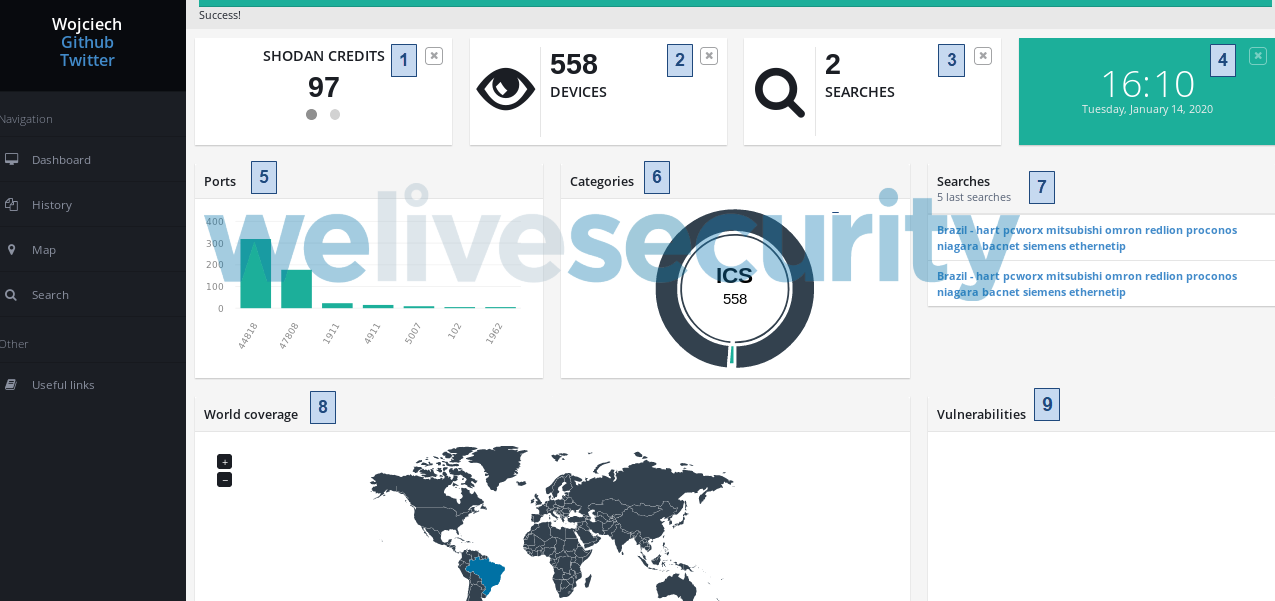

Selecionando o botão Search, a ferramenta exibe seu dashboard onde uma barra de progresso é exibida na parte superior da tela. Após a conclusão, é possível ver as informações sobre o sistema e os dispositivos pesquisados.

Imagem 7. Main.

- Exibe os créditos utilizados para integração de pesquisas com o Shodan e o BinaryEdge

- Quantidade de dispositivos localizados

- Buscas efetuadas

- Data e hora (mediante configuração do sistema)

- Portas pesquisadas

- Gráfico demonstrando os diferentes tipos de dispositivos

- Últimas buscas realizadas

- Gráfico referente a países relacionados às pesquisas

- Vulnerabilidades atreladas aos dipositivos encontrados

A navegação pelo menu situado na lateral esquerda também é intuitiva, permitindo que o usuário volte ao Dashboard, veja o histórico das buscas que já realizou, acesse o Mapa descrevendo os locais onde os dispositivos foram identificados, tenha disponível um histórico dos resultados de pesquisas encontrados e links úteis referentes à temas pertinentes aos dispositivos pesquisados pela ferramenta.

Ter um olhar atento e crítico no que tange a segurança da informação para os dispositivos que colocamos em nossas casas e escritórios sempre permitirá que estes não fiquem tão vulneráveis a ações maliciosas de terceiros. Recomendamos que todos sejam devidamente configurados, considerando os critérios que apresentamos neste artigo.