Com a liberação de saques do FGTS, que teve início na última sexta-feira (13), estão surgindo uma série de ataques visando se aproveitar da falta de atenção dos usuários. Como já publicamos anteriormente, campanhas maliciosas referentes ao próprio FGTS e diversas outras costumam atuar de forma bem parecida.

Normalmente, essas campanhas se aproveitam de um assunto que esteja em alta no momento e os criminosos criam sites parecidos com o das empresas que eles fingem ser e, dessa forma, começam a espalhar um link malicioso.

Os ataques que mais temos visto nos últimos tempos são disseminados por WhatsApp e possuem a seguinte estrutura:

- A vítima recebe o link malicioso.

- O site é aberto e geralmente há um questionário de três perguntas para ser respondido.

- Após enviar as respostas do questionário, a vítima é incentivada a compartilhar esse mesmo link com mais 10 contatos.

- A vítima é direcionada a um site que normalmente nada tem a ver com a campanha maliciosa.

IMPORTANTE: Normalmente o site que as vítimas são redirecionadas, após terem passado por todas as etapas do Phishing, não tem qualquer vínculo com a campanha feita pelos criminosos. Em alguns desses enganos relacionados ao FGTS a vítima é redirecionada para o site oficial da Caixa Econômica Federal. Isso é feito para dar às vítimas a falsa impressão de que a fraude se tratava de um conteúdo legítimo.

Para as campanhas de phishings relacionadas ao saque do FGTS, identificamos uma abordagem diferente: os SCAMs, que foram configurados para coletar diretamente os dados das vítimas.

Veja abaixo alguns deles.

Imagem 1: Exemplo de Campanha

Imagem 2: Exemplo de Campanha

Imagem 3: Exemplo de Campanha

Os pontos comuns em todas as campanhas é a tentativa de obter os dados de CPF, Data de Nascimento, e Senha. Após a inserção desses dados, os sites maliciosos agem de forma diferente, descreveremos abaixo como se comportam.

O primeiro deles possui uma estrutura interna mais simples, apesar dos pontos na estrutura visual e letras lembrarem o site da Caixa. A página não faz nenhum tipo de validação nos dados inseridos pelo usuário e aceita qualquer tipo de informação em seus campos. Após o preenchimento dos dados uma mensagem de erro é exibida. Após uma das mensagens de erro, a vítima é direcionada ao site verdadeiro da Caixa.

Imagem 4: Suposta mensagem de erro

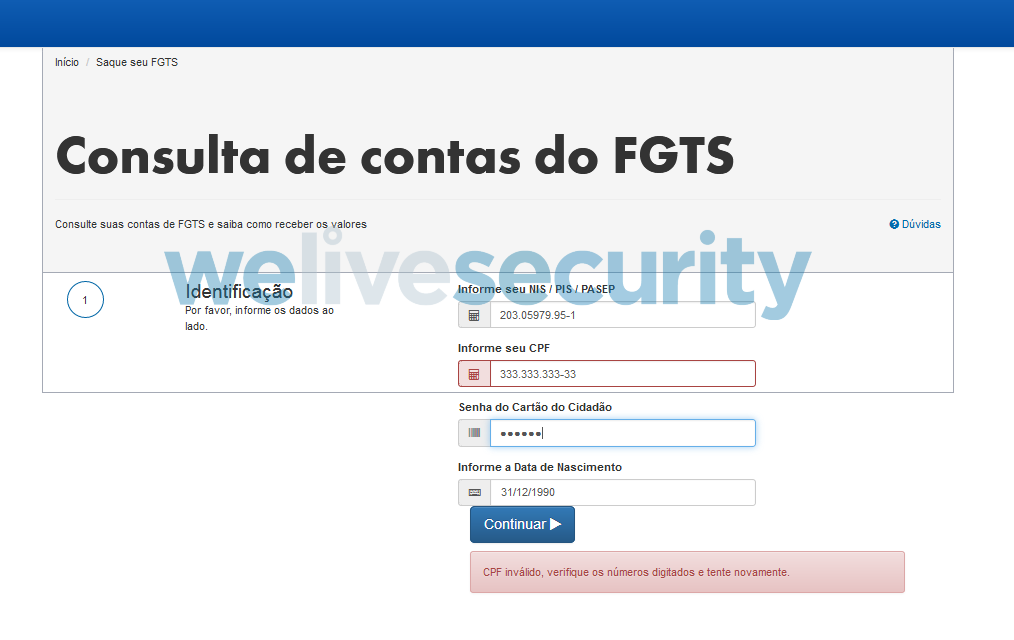

O segundo site malicioso não tem uma aparência tão similar ao site da Caixa, mas possui elementos que atribuem credibilidade a página, como por exemplo uma validação nos campos de PIS e CPF em que a vítima não consegue prosseguir com o processo caso não insera números válidos.

Imagem 5: Identificação

Imagem 6: Identificação

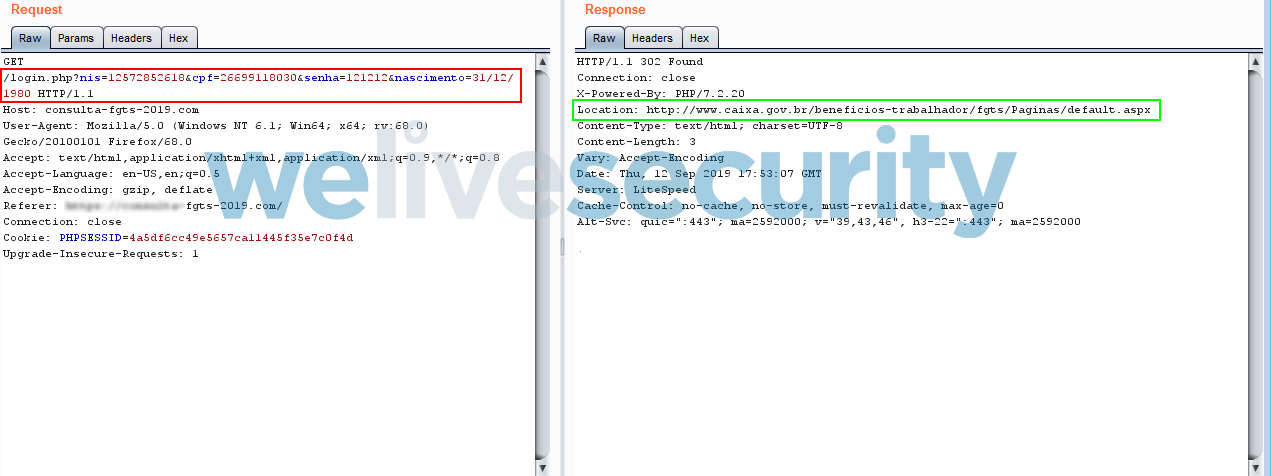

Analisando como a estrutura interna do site funciona vimos que, após o preenchimento, os dados são enviados para o servidor de forma não segura, conforme destacado em vermelho na imagem e, em seguida, o próprio site já redireciona a vítima para a página oficial da Caixa - destacado em verde.

Imagem 7: Redirecionamento

A terceira campanha maliciosa que tivemos acesso é a mais simples entre as citadas.

O site não se assemelha em nada ao site oficial e os campos aceitam quaisquer caracteres. Assim que esses campos são preenchidos, o site os armazena como parâmetros no servidor e exibe uma mensagem informando que a página está fora do ar e pede que a vítima tente novamente mais tarde.

Imagem 8: Dados solicitados

Imagem 9: Mensagem apresentada

Mesmo que todos os phishings e campanhas maliciosas se assemelhem em 100% ao site oficial das empresas que tentam se fazer passar, no caso da Caixa, há uma coisa que os criminosos não conseguem forjar: o nome do site. Nos exemplos que citamos, e em diversos outros, os sites enviados às vítimas tem nomes que tentam se parecer com os verdadeiros, mas nunca será idêntico ao site oficial.

Para que estes tipos de golpe sejam cada vez menos efetivos, separamos algumas das dicas de segurança mais eficientes para auxiliá-los na prevenção contra este e outros tipos de fraude:

Desconfie: Esse é a nossa dica de segurança mais recorrente para este tipo de ameaça. Caso receba ofertas de passagens aéreas gratuitas ou por um valor muito atrativo, a possibilidade de ganhar produtos que serão ou foram lançados a pouquíssimo tempo, ou uma forma muito rápida de obter algum benefício ou retorno financeiro, são sinais que sempre devem soar como um alerta, pois boa parte das vezes se trata de um golpe.

Não preencha dados cadastrais em sites não confiáveis: E como identificar um site não confiável? Parta do princípio que se um link que você recebeu tem instruções para que preencha um cadastro este site não é confiável, não importando muito se o site está hospedado no Brasil (.com.br), na Europa (.uk) ou em qualquer outro lugar do mundo. Quando uma atualização cadastral se faz necessária, em geral, as empresas enviam um e-mail apenas informando essa necessidade a seus clientes e pede que eles entrem através do site oficial e atualizem seu cadastro, e não por meio de um link direto recebido por e-mail ou mensagem.

Pesquise: Às vezes desprender um tempo para pesquisar sobre a informação que se recebe poupa muitas dores de cabeça. Uma breve pesquisa sobre o benefício do FGTS, por exemplo, sempre conduzirá ao site da Caixa, onde todas as informações podem ser obtidas. Como foi o caso dos golpes que citamos, essa breve pesquisa evitará que os criminosos possam ter acesso direto a sua conta bancária e que façam quaisquer transações que desejarem.

Faça atualizações: Mantenha todos os softwares/aplicativos atualizados - alguns desses golpes se aproveitam de versões desatualizadas de programas presentes nos equipamentos das vítimas para conseguir ter acesso às informações que desejam. Tê-los atualizados e com as últimas funcionalidades de segurança instaladas auxiliará na prevenção desse tipo de ameaça.

Proteja-se: Tenha soluções de segurança que consigam analisar não apenas os arquivos que entram e saem do dispositivo, mas também os sites que são acessados. Isso evitará que scripts maliciosos sejam executados independente da forma como são recebidos. Mantenha todas as soluções de segurança também atualizadas, ativas e configuradas para bloquear ameaças.