Os pesquisadores da ESET descobriram o primeiro spyware criado com base no malware de código aberto AhMyth, até então conhecido, que escapou do processo de teste de aplicativos do Google. O aplicativo malicioso, chamado Radio Balouch, também conhecido como RB Music, é na verdade um aplicativo de transmissão de rádio totalmente funcional para os fãs da música Balouchi, exceto pelo fato de que ele vem com uma funcionalidade adicional escondida: o roubo de dados pessoais de seus usuários. O aplicativo conseguiu passar pelos filtros e entrar na loja oficial de aplicativos Android duas vezes, mas o Google removeu o app rapidamente em ambas as ocasiões depois do caso ser reportado.

AhMyth, a Ferramenta de Acesso Remoto de código aberto da qual o aplicativo Radio Balouch emprestou sua funcionalidade maliciosa, está disponível publicamente desde o final de 2017. Desde então, temos testemunhado vários aplicativos maliciosos baseados nele - no entanto, o aplicativo Radio Balouch é o primeiro a aparecer na loja oficial de aplicativos Android.

A solução da ESET mobile security vem protegendo os usuários do AhMyth e seus derivados desde janeiro de 2017, mesmo antes do AhMyth se tornar público. Como a funcionalidade maliciosa do AhMyth não está oculta, protegida ou ofuscada, é simples identificar o aplicativo Radio Balouch e outros derivados como maliciosos e classificá-los como pertencentes à família AhMyth.

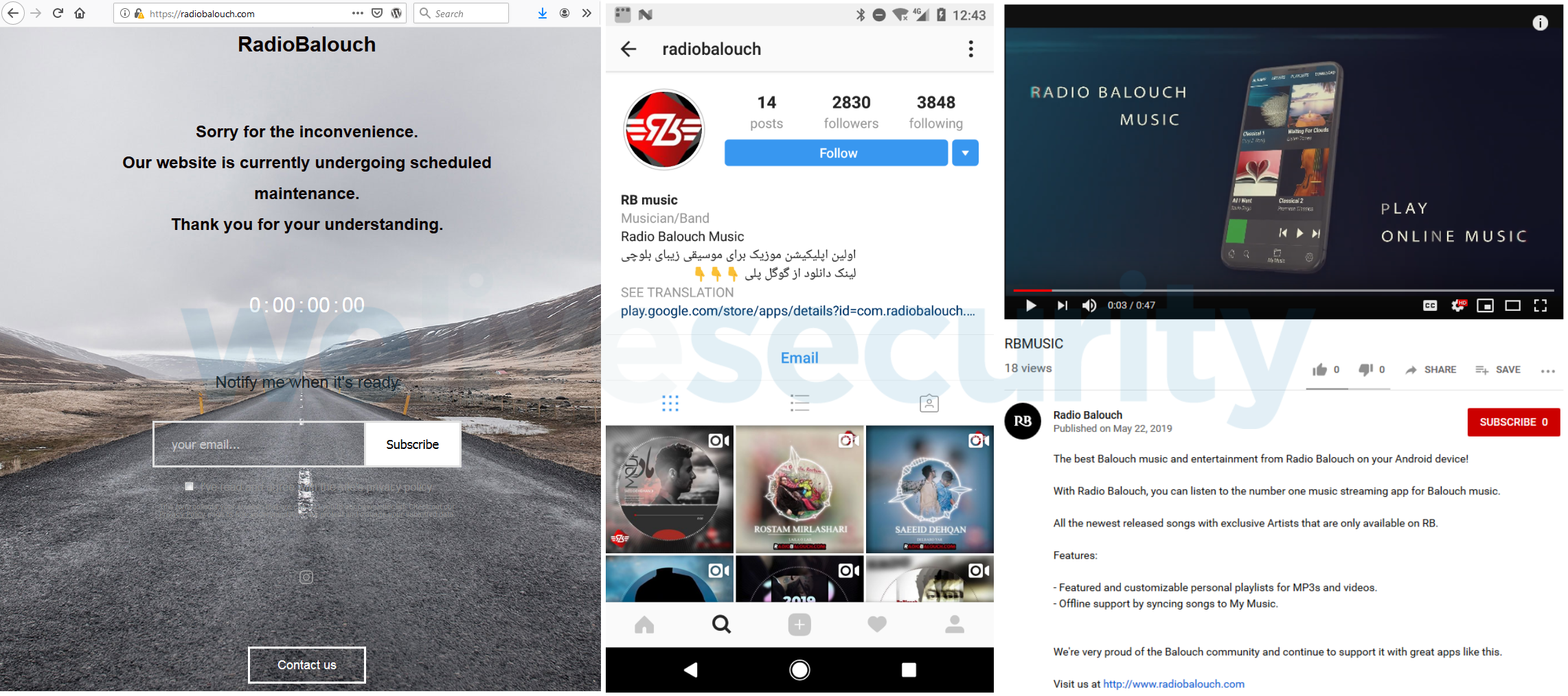

Além da Google Play, o malware, detectado pela ESET como Android/Spy.Agent.AOX, tem estado disponível em lojas de aplicativos alternativos. Além disso, a ameaça foi promovida em um site, através do Instagram e também no YouTube. Informamos os respectivos provedores de serviços sobre a natureza maliciosa da campanha, mas não recebemos nenhuma resposta.

A Radio Balouch é um aplicativo de rádio em streaming para música específica da região de Balouchi (por uma questão de coerência, seguimos a ortografia usada na campanha; a transcrição mais comum é "Balochi" ou "Baluchi"). No fundo, no entanto, o aplicativo espiona suas vítimas.

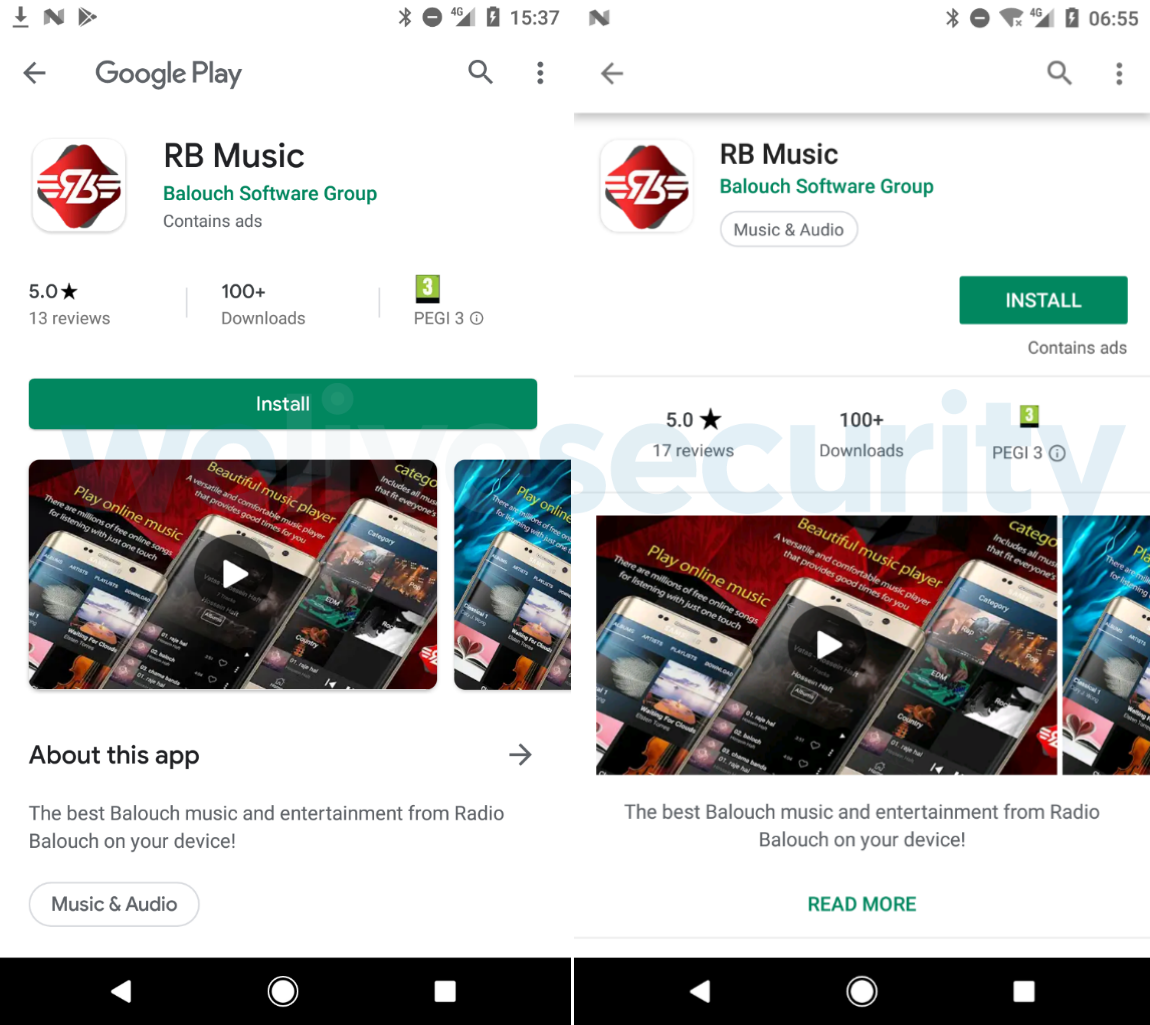

Na Google Play descobrimos duas versões diferentes do aplicativo malicioso Radio Balouch, e em cada caso, o aplicativo tinha mais de 100 instalações. Em 2 de julho de 2019, relatamos à equipe de segurança do Google a primeira aparição desse aplicativo na loja oficial do Android e ele foi removido em 24 horas.

O aplicativo malicioso Radio Balouch reapareceu na Google Play em 13 de julho de 2019. Este, também, foi imediatamente reportado pela ESET e rapidamente removido pelo Google.

Após ser removido da Google Play, o aplicativo de rádio malicioso só esteve disponível em lojas de aplicativos de terceiros. Também foi distribuído a partir de um site específico, radiobalouch[.]com e através de um link promocionado a partir de uma conta do Instagram relacionada ao site. Este servidor também foi utilizado para comunicações de spyware com a C&C (ver abaixo). O domínio foi registrado em 30 de março de 2019, e logo após ser reportado, o site foi desativado e ainda continua, pelo menos até o momento em que publicamos este post.

No entanto, a conta Instagram dos atacantes ainda serve um link para o aplicativo que foi removido da Google Play. Eles também criaram um canal no YouTube com um vídeo apresentando o aplicativo, embora aparentemente não estejam promovendo o conteúdo, já que o vídeo tem pouco mais de 20 acessos.

Imagem 2. Site da Radio Balouch (esquerda), conta no Instagram (centro) e vídeo promocional no YouTube (direita).

Funcionalidade

O aplicativo malicioso Radio Balouch funciona no Android 4.2 e em versões posteriores. Sua funcionalidade de rádio por Internet vem empacotada junto com a funcionalidade do AhMyth dentro do aplicativo malicioso.

Após a instalação, o componente de rádio por Internet é totalmente funcional e reproduz uma trasmissão de música Balouchi. No entanto, a funcionalidade maliciosa adicionada permite que o aplicativo roube contatos, colete arquivos armazenados no dispositivo e envie mensagens SMS do dispositivo afetado.

A funcionalidade para roubar mensagens SMS armazenadas no dispositivo também está presente. No entanto, essa funcionalidade não pode ser usada porque as restrições recentes do Google só permitem que o aplicativo de SMS padrão acesse essas mensagens.

Como o AhMyth tem mais variantes cujas funcionalidades variam, o aplicativo Radio Balouch e qualquer outro malware baseado nesta ferramenta de espionagem de código aberto pode obter mais funções no futuro através de uma atualização.

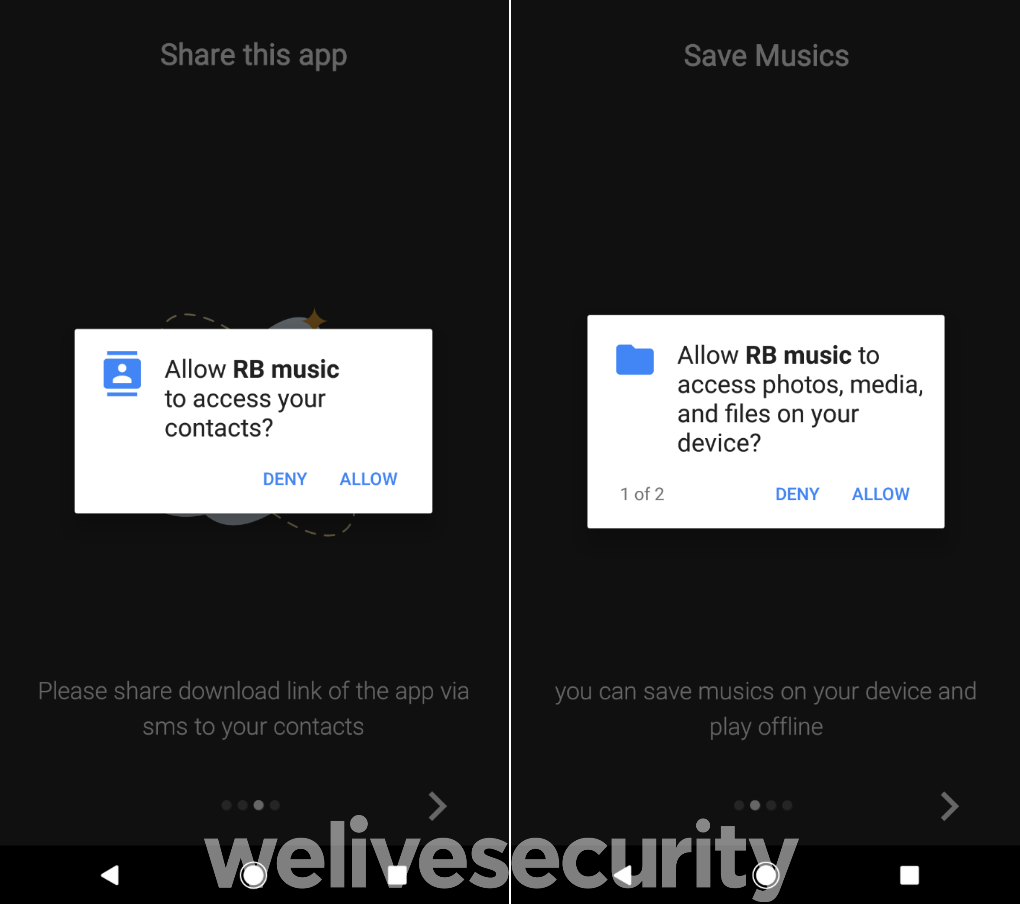

Após a execução, os usuários escolhem seu idioma preferido (inglês ou farsi). No próximo passo, o aplicativo começa a pedir permissões. Primeiro, o app solicita acesso aos arquivos no dispositivo, que é uma permissão legítima para que um aplicativo de rádio habilite sua funcionalidade - caso rejeitado, o rádio não funcionará.

Em seguida, o aplicativo solicita a permissão para acessar contatos. Aqui, para camuflar seu pedido de permissão, o app sugere que essa funcionalidade é necessária caso o usuário decida compartilhar o aplicativo com amigos em sua lista de contatos. Se o usuário se recusar a conceder as permissões de contato, o aplicativo funcionará independentemente.

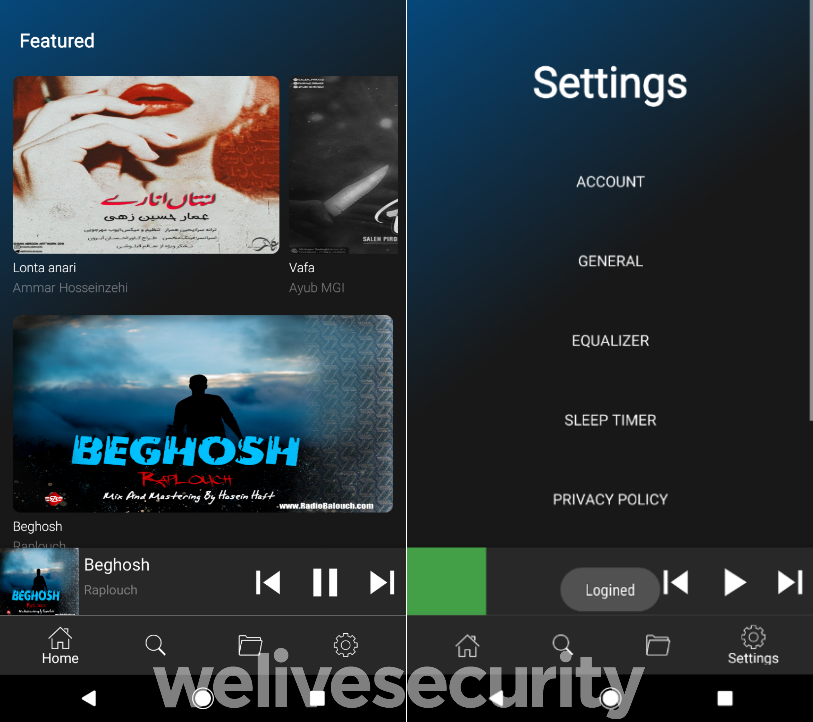

Após a configuração, o aplicativo abre sua tela inicial com opções de música e oferece a opção de registro e login. No entanto, não importa quais dados serão introduzidos, o que for digitado levará o usuário ao estado "conectado". Este passo foi provavelmente adicionado para obter os dados de acesso das vítimas e tentar acessar outros serviços usando as senhas obtidas, um lembrete para nunca reutilizar senhas entre serviços. Em uma nota lateral: as credenciais são transmitidas sem criptografia, através de uma conexão HTTP.

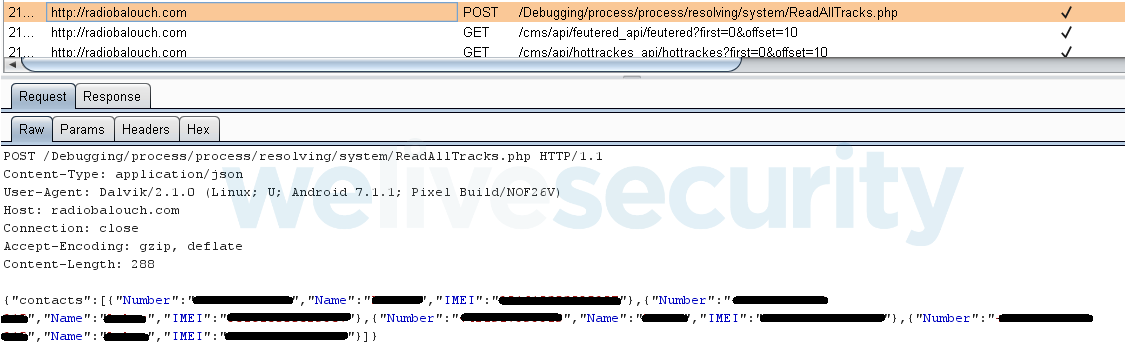

Para a comunicação com o C&C, o Radio Balouch conta com seu domínio radiobalouch[.]com (agora extinto). É aqui que enviaria as informações que coletou sobre as vítimas, especialmente informações sobre dispositivos comprometidos e listas de contatos das vítimas. Tal como acontece com as credenciais da conta, o tráfego C&C é transmitido sem encriptação através de uma conexão HTTP.

Conclusão

A (repetida) aparição do malware Radio Balouch na Google Play deve servir como um alerta tanto para a equipe de segurança do Google quanto para os usuários do Android. A menos que o Google melhore suas capacidades de proteção, um novo clone do Radio Balouch ou qualquer outro derivado do AhMyth pode aparecer na Google Play.

Embora a recomendação de baixar aplicativos de fontes oficiais seja mantida, isso também não garante total segurança. Portanto, é altamente recomendável que os usuários analisem cada aplicativo que pretendem instalar em seus dispositivos e usem uma solução de segurança móvel confiável.

Indicadores de Comprometimento (IoCs)

| Hash | ESET detection name |

|---|---|

| F2000B5E26E878318E2A3E5DB2CE834B2F191D56 | Android/Spy.Agent.AOX |

| AA5C1B67625EABF4BD839563BF235206FAE453EF | Android/Spy.Agent.AOX |