Atualizado em 02 de março de 2017: A ferramenta de descriptografia para o Crysis foi atualizada para uma nova versão.

A ESET lançou hoje uma nova versão atualizada da ferramenta gratuita para as vítimas do ransomware Crysis, adicionando uma nova variante da ameaça (.dharma) na lista de detecções. A atual versão pode ajudar as vítimas de seis variantes do Crysis com as seguintes extensões: .xtbl, .crysis, .crypt, .lock, .crypted e .dharma.

Para mais informações sobre como usar a ferramenta, acesse a base de conhecimento da ESET (artigo em inglês).

Desde as primeiras aparições até hoje e, certamente, no futuro bem próximo, o lucrativo negócio de ransomware continua crescendo a passos gigantescos, comprometendo informações das empresas e usuários com o intuito de solicitar um pagamento em troca da restauração dos arquivos infectados.

Uma das ameaças que alcançou grande impacto e infectou a uma considerável quantidade de usuários ao redor do mundo foi a família detectada pelas soluções da ESET como Win32/Filecoder.Crysis. No entanto, felizmente, a ESET já desenvolveu uma ferramenta gratuita para descriptografar os arquivos e recuperar a informação que pode chegar a ser comprometida. Continue lendo o nosso post de hoje e saiba mais!

O que é o Crysis?

É um código malicioso do tipo Filecoder que, assim como sua assinatura indica, tem como finalidade criptografar informação e, em seguida, solicitar o pagamento de um resgate financeiro para restaurá-la. O Crysis utiliza as criptografias RSA e AES com longas chaves de criptografia, o que faz com que seja quase impossível recuperar os arquivos processados.

Essa família de malware começou a ganhar protagonismo depois que o TeslaCrypt, outro ransomware que também teve uma ampla propagação, encerrou suas atividades (no início deste ano) depois do lançamento de uma ferramenta para combatê-lo.

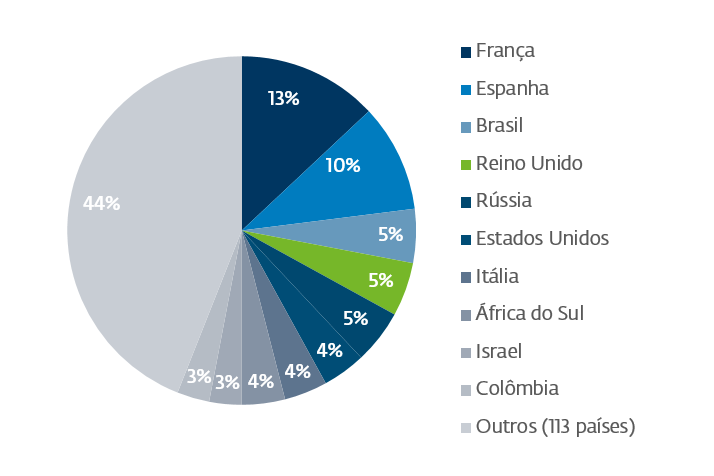

O Top 10 dos países mais afectados pelo Crysis

O Crysis se propaga através de múltiplos vetores, que vão desde o email até anúncios em redes sociais.

Começamos a perceber o crescimento na quantidade de detecções a nível mundial no mês de maio deste ano. Até hoje, as soluções da ESET têm detectado variantes dessa família de malware em 123 países, embora quase 60% possam ser encontradas apenas em 10 países:

No caso da América Latina, o Brasil, a Colômbia, a Argentina, o México e o Peru se encontram dentro destes 20 países, onde temos tido mais detecções dessa ameaça.

Algumas características do Crysis

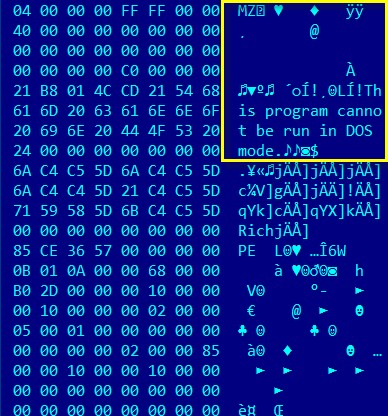

O ransomware não é nada menos que um arquivo executável que não é protegido por um packer, o que pode ser comprovado facilmente no cabeçalho do arquivo:

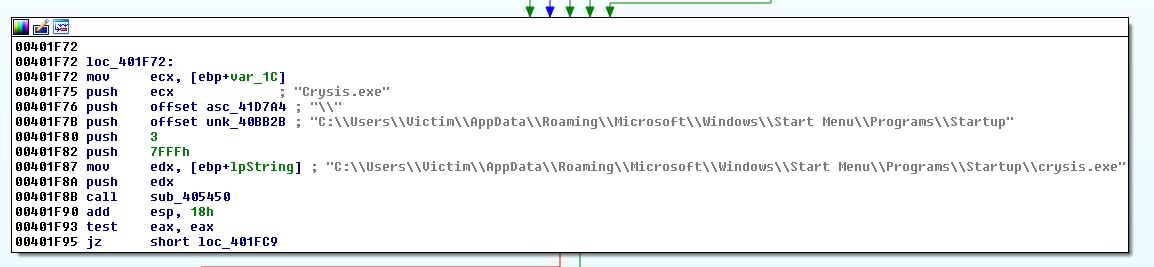

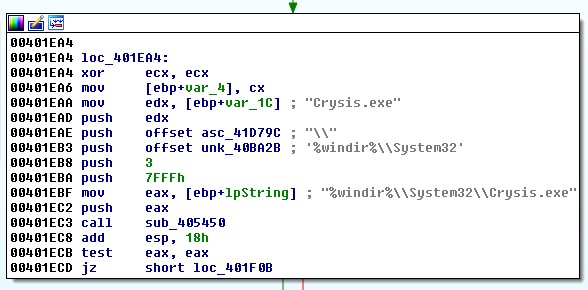

Fazendo uma análise estática podemos chegar a identificar algumas de suas principais características. Uma das primeiras ações que o ransomware tenta realizar é a criação de cópias de si mesmo nos seguintes diretórios, a fim de continuar no equipamento:

- C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Windows\System32

O primeiro diretório é utilizado pelo sistema operativo para executar todos os aplicativos que se encontrem dentro desta pasta, logo após o usuário realizar login. É claro que desta forma a ameaça garante criptografar os arquivos criados recém-criados.

No segundo diretório, o ransomware evita que o usuário se dê conta de sua presença, escondendo-se em uma pasta nativa e essencial do Windows.

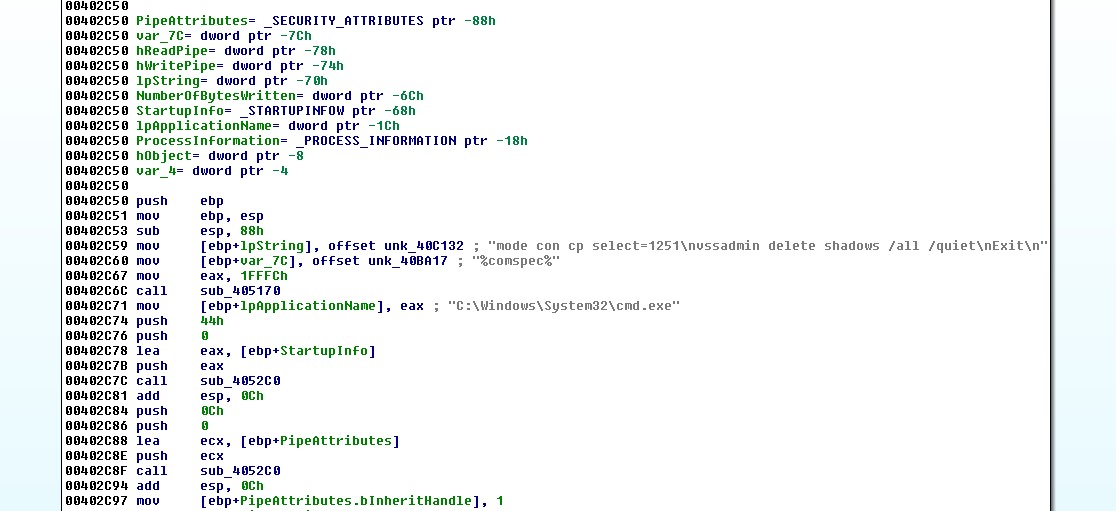

Uma das particularidades que o Crysis tem é eliminar as cópias de segurança criadas pelo serviço “Volume Shadow Copy Service, aplicativo incorporado no Windows, na versão XP.

Em poucas palavras, o serviço VSS encarregado de criar cópias ocultas (shadow copies) do arquivo cada vez que ocorra uma variação no sistema como resultado da instalação ou atualização de um software. Como podemos ver na captura de tela abaixo, a ameaça executará na consola uma série de comandos específicos para eliminar o backup, se houver.

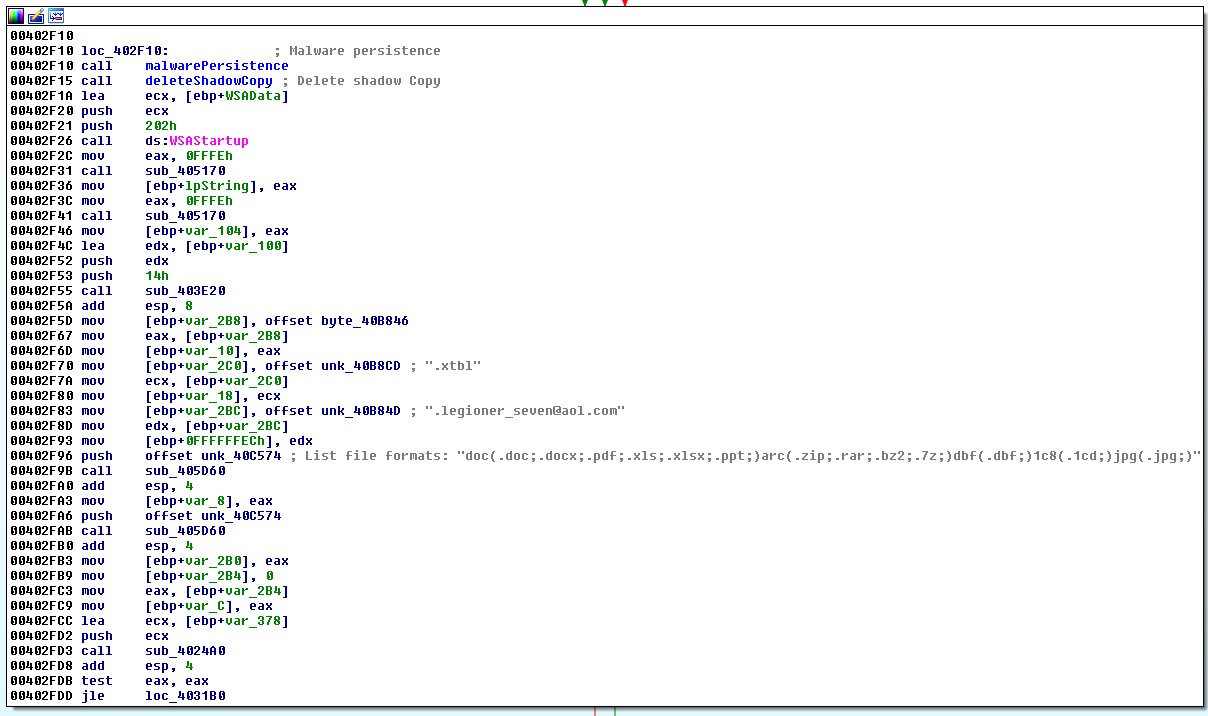

A seguir, podemos ver como continua o fluxo de execução do código malicioso, onde nas primeiras instruções se encontram as chamadas às funções antes mencionadas. Também observamos que em determinados offset se hospedam os strings que são utilizados para renomear os arquivos criptografados e, além disso, uma lista de extensões de arquivos, o qual nos dá indícios de quais arquivos estão sendo procurados pela ameaça para serem criptografados.

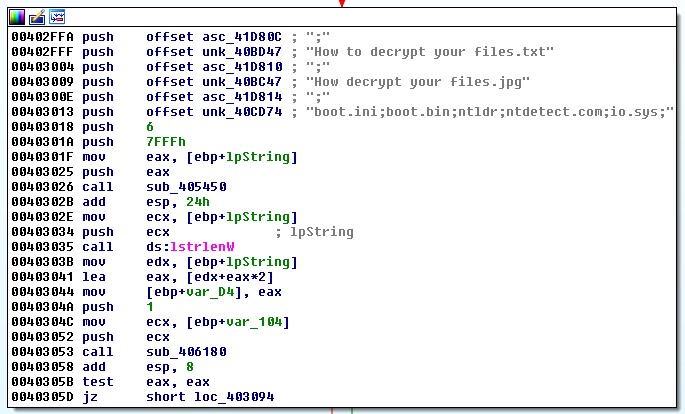

Em seguida, são criados os arquivos com os passos a seguir para recupera os arquivos infectados, o que pode variar, dependendo do ransomware. No caso do Crysis, são utilizados arquivos de texto e imagens para guiar o usuário.

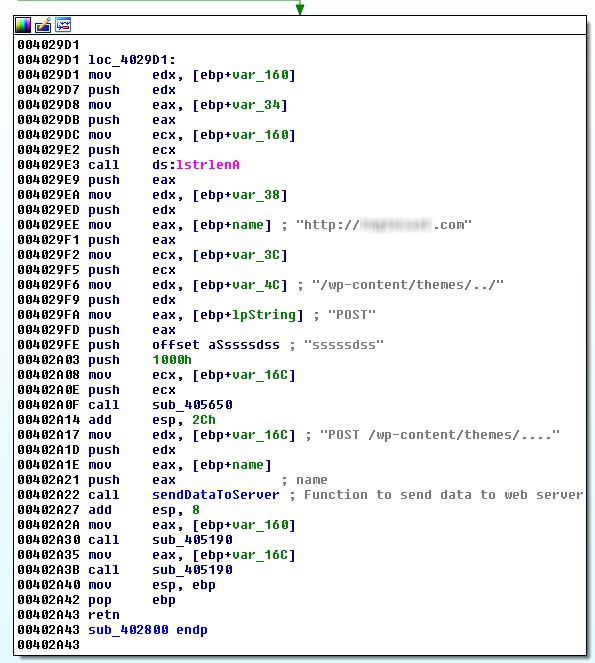

Uma das últimas ações que a ameaça realiza, logo após criptografar a informação do usuário, é enviar a informação com o nome do arquivo e um código identificador, utilizando o protocolo HTTP. É importante destacar que os sites aos quais a ameaça se conecta são páginas comprometidos, em geral, servidores com alguma versão vulnerável do WordPress.

Ferramenta para recuperar os arquivos criptografados

A ESET preparou uma ferramenta de descriptografia gratuita para as vítimas do ransomware Crysis, com o objetivo de ajudar a qualquer pessoa que tenha os dados ou dispositivos infectados pela família Crysis. A ferramenta se desenvolveu utilizando as chaves mestras de descriptografia recentemente publicadas.

Caso você tenha sido vítima do ransomware Crysis, pode baixar a ferramenta de descriptografia da ESET para Crysis por meio de nossa página de utilidades gratuitas. Caso precise mais informações sobre como utilizar a ferramenta, confira a nossa base de conhecimento.