No dia 8 de outubro, quando faltavam poucos dias para o primeiro turno das eleições para presidente do Brasil, começávamos a ver que a presidente Dilma Rousseff era usada como isca de Engenharia Social para infectar usuários com uma notícia falsa, onde era acusada de sabotar o avião em que viaja o então candidato Eduardo Campos. Agora, a poucos dias de sua reeleição, vemos que a presidente continua sendo usada como vetor de ataque para novas infecções.

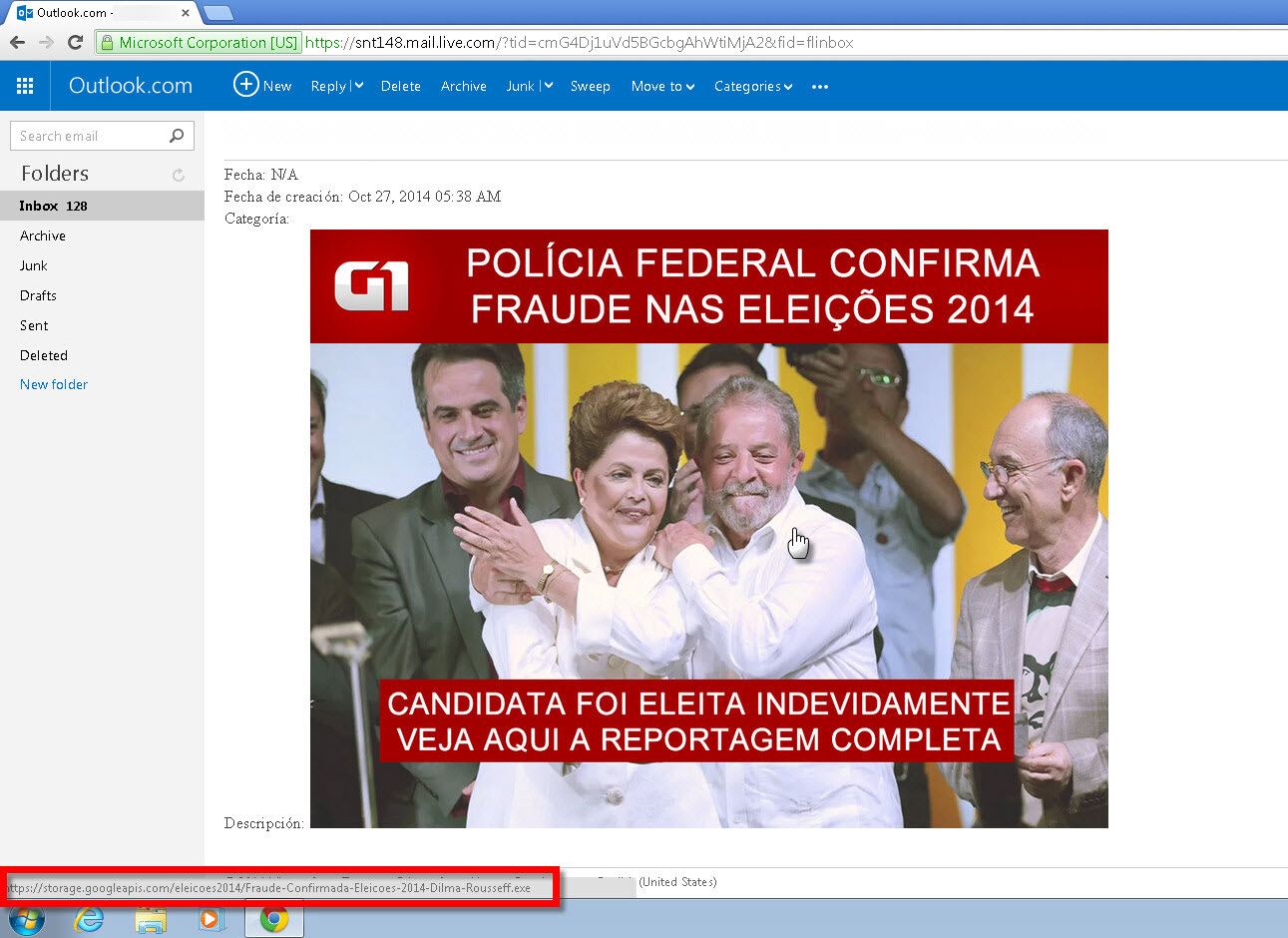

Encontramos recentemente em um e-mail que está sendo enviado a usuários com uma nova notícia falsa, que afirma que “A polícia federal confirma fraude nas eleições de 2014”. Como no caso que tínhamos visto anteriormente, também ligado a Dilma Rousseff, a imagem do meio de comunicação G1 é utilizada. O e-mail que está circulando pode ser visto abaixo:

Ao posicionar o cursor sobre a imagem, é possível ver no canto inferior esquerdo da tela o link real para onde o usuário seria redirecionado se clicasse na notícia falsa. Outro detalhe que vemos é que mais uma vez os atacantes usam os serviços do Google para espalhar códigos maliciosos (storage.googlrapis.com). Se a imagem é clicada, o usuário é redirecionado a outro site, que executa o download de um arquivo que simula ser a notícia.

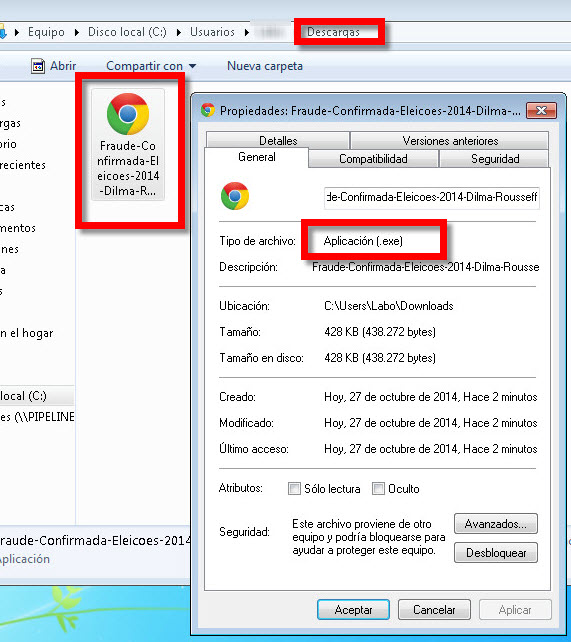

A seguir vemos a captura de tela da tentativa de enganar ao usuário quando o download do arquivo é executado:

Como podemos ver, a notícia falsa aparece na pasta de downloads – inclusive com o ícone do browser Google Chrome, o que tornaria a fraude mais confiável visualmente, já que as vítimas normalmente associam os ícones aos seus respectivos aplicativos. Nesse caso em particular o usuário poderia pensar que o arquivo é uma página web.

Ao acessar as propriedades do arquivo clicando com o botão direito do mouse (ver imagem acima), vemos que a extensão do arquivo e efetivamente .EXE, ou seja, é um arquivo executável.

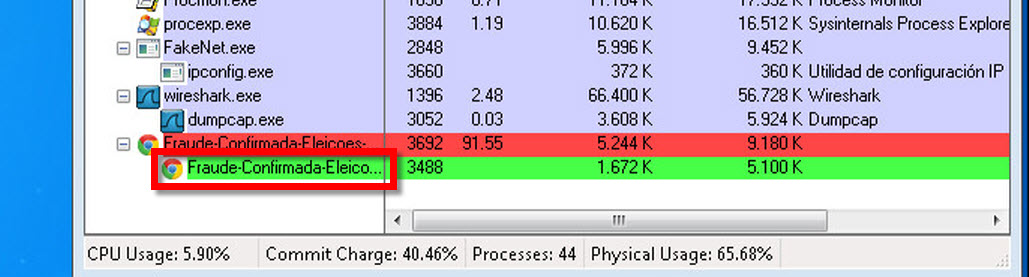

Ao analisar essa fraude no Laboratório de Investigação da ESET América Latina, conseguimos executar a ameaça e ver que ela cria um novo processo com o nome da notícia, como vemos na seguinte imagem:

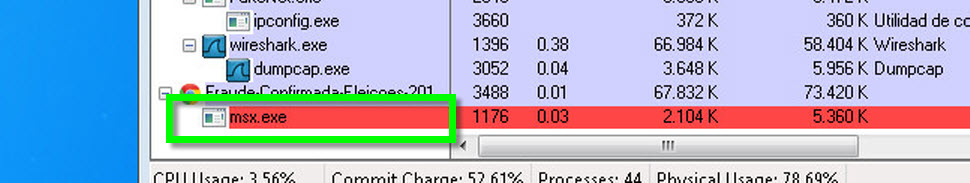

Alguns instantes depois, é iniciado o download de outro arquivo executável, sem que o usuário perceba. Vejamos o exemplo gráfico de seu download:

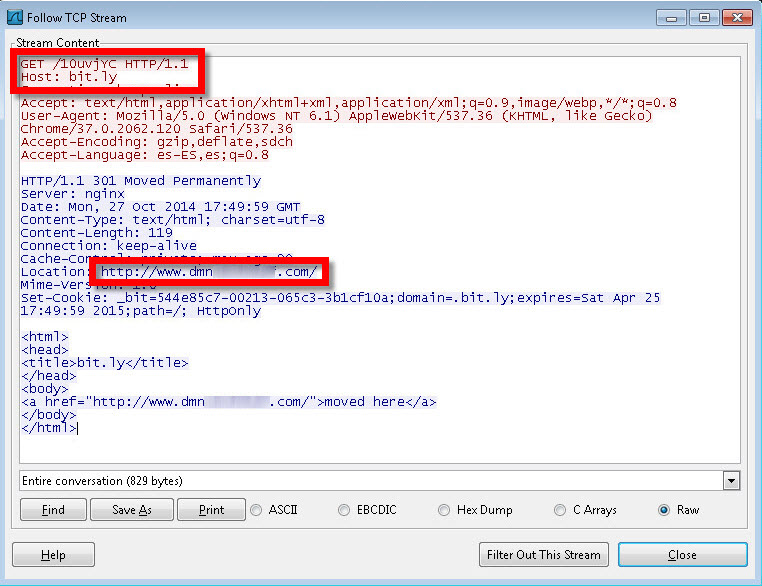

Essa ameaça é detectada pelos produtos ESET como Win32/Injector.BOGDtroyan. Continuamos analisando um pouco mais o comportamento dessa ameaça para ver se nos dava mais informações. Vimos se conexões eram estabelecidas, e de fato havia uma que indicava um URL encurtado (bit.ly) e outra com o site original:

Na primeira linha é possível observar o que vem depois do nome de domínio, em outras palavras, ao copiar o que está escrito a partir de GET, depois de bit.ly, é possível acessar o site. Também é possível visualizar esse site na parte inferior da captura de tela, no quadrado vermelho. Logicamente tentamos acessar o site para ver o que mais era possível extrair dele, mas o site já estava fora de serviço.

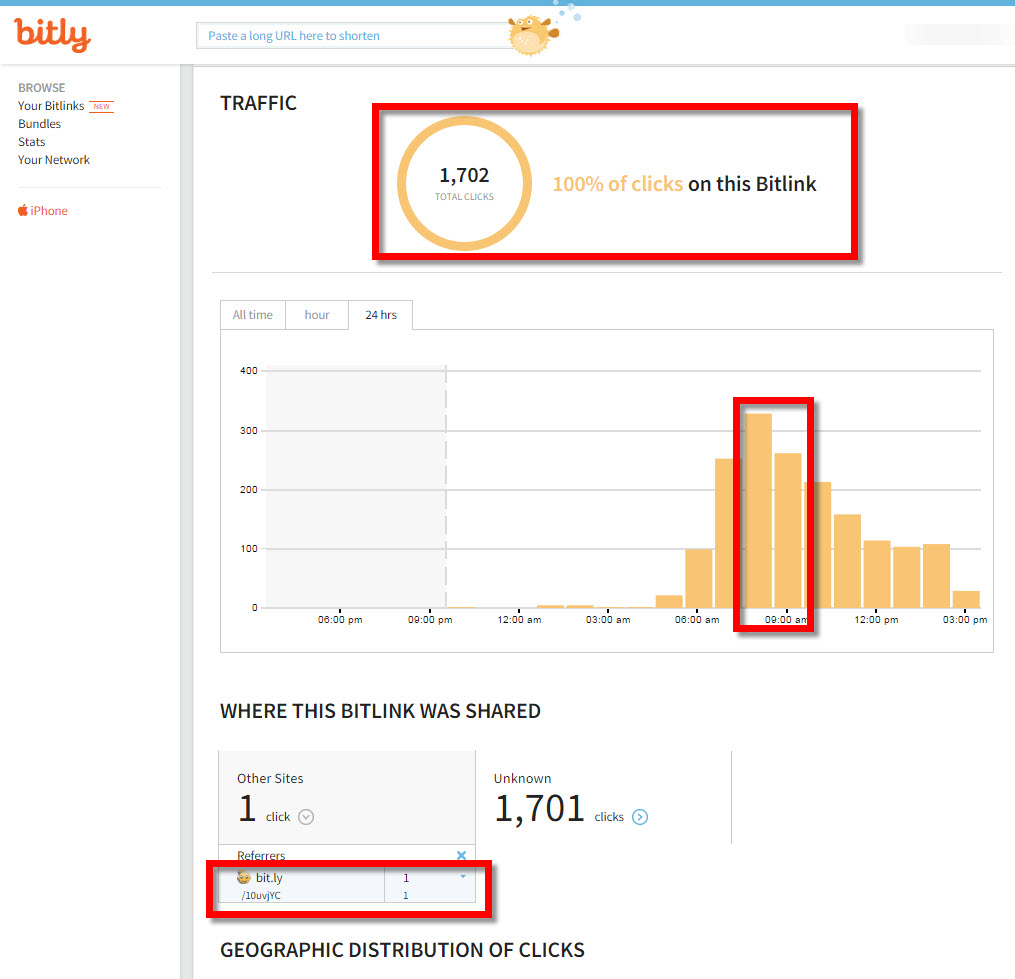

Ao procurar uma alternativa para conseguir mais informação, procuramos estatísticas no relatório do site do bit.ly, e encontramos uma surpresa, vejamos a seguir:

É possível ver que o link foi ativado bem cedo no dia 27 de outubro; e, no momento da análise, já tinha sido clicado 1702 vezes (e o número continuava aumentando). É possível ver na imagem que o horário de maior atividade foi em torno das 09 horas da manhã, o que nos leva a entender que esse é o horário que o brasileiro lê os seus e-mails de manhã; e na terceira área demarcada (parte inferior) é possível ver o link que conseguimos ver na captura de tráfego, que afirmam que as estatísticas são reais.

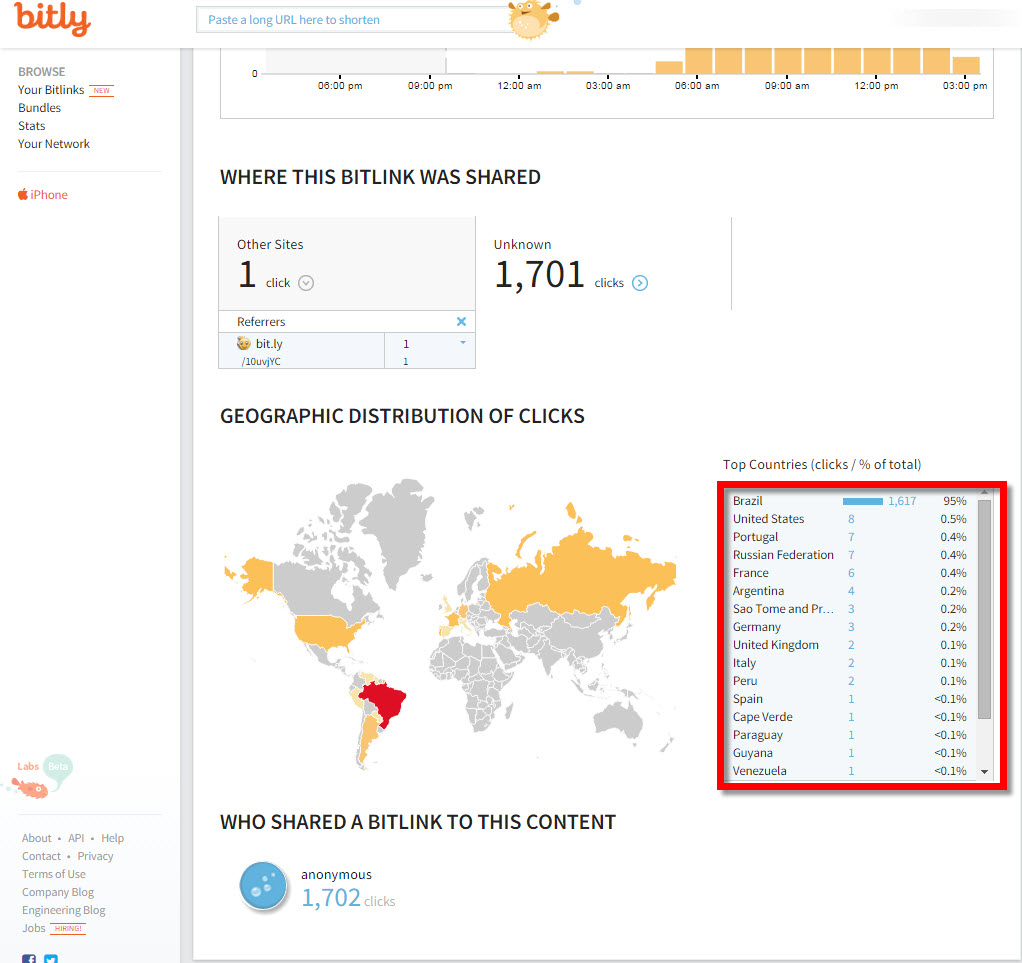

Devido ao método de Engenharia Social utilizado, o país mais afetado foi o Brasil, como podemos ver no mapa abaixo:

95% dos clicks nesse site (1617 clicks até o momento da análise) vieram do Brasil.

Mais uma vez é possível ver como os atacantes se aproveitam das tendências mais chamativas e polêmicas para espalhar seus códigos maliciosos. Por essa razão, o Laboratório de Investigação da ESET recomenda aos usuários que fiquem atentos aos e-mails e arquivos anexos; e como sempre, que tenham uma solução de segurança instalada e atualizada para sua proteção.

Realizando os passos das primeiras duas capturas de tela, ou seja: prestar atenção à parte inferior esquerda do browser, ou, no caso de ter feito o download do arquivo, analisar a situação observando as propriedades, é possível determinar se de fato é um código malicioso e, na dúvida, não executá-lo.