A campanha de phishing que analisamos e compartilhamos no post de hoje é um pouco mais sofisticada do que a maioria que vemos todos os dias, assim que poderemos revelar algumas práticas que visam evitar que usuários sejam vítimas das mesmas.

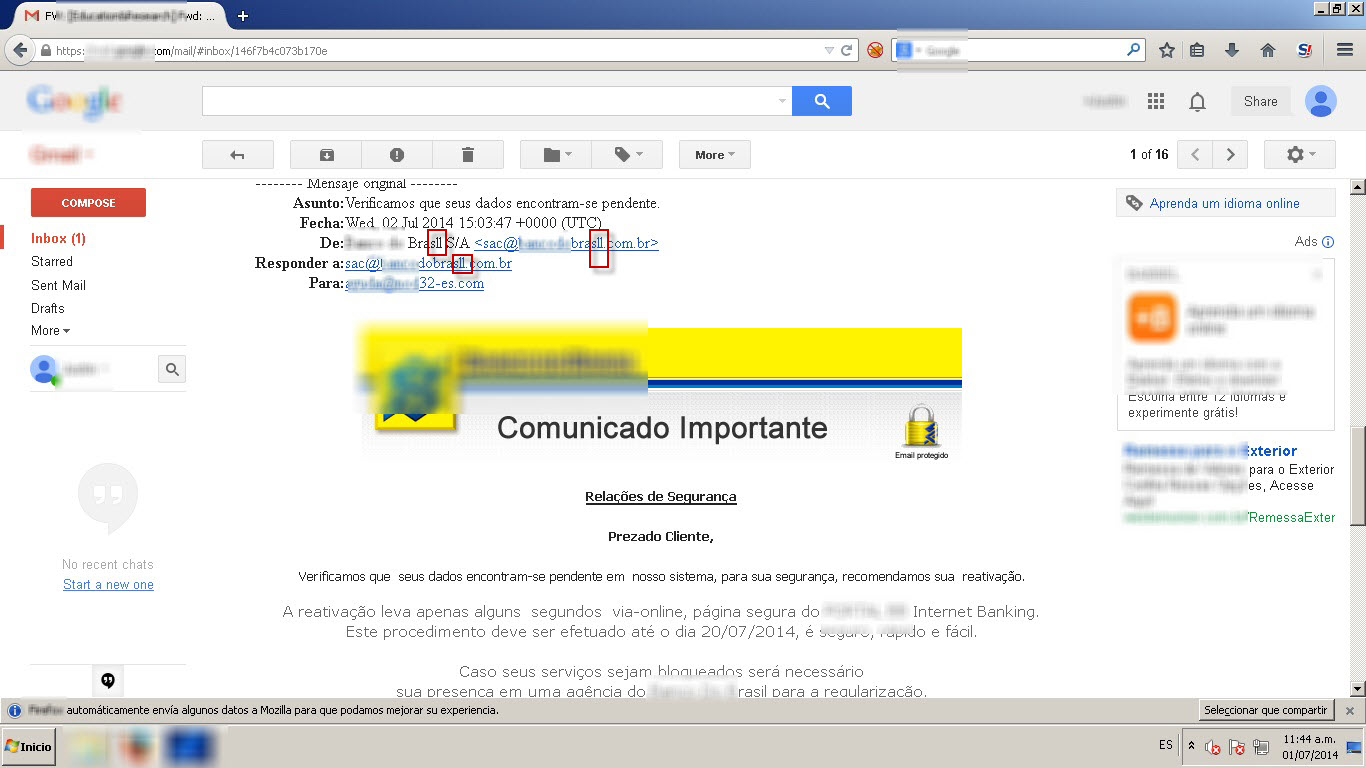

O primeiro contato do usuário com o ataque, como de costume, é por e-mail, como vemos na imagem seguinte:

O e-mail contém o nome e o logotipo reais do banco em questão, porém o endereço do remetente apresenta um detalhe curioso: onde deveríamos ver “Brasil”, está escrito “Brasll”...3 vezes! O detalhe é minúsculo, porém muito relevante: os erros de ortografia costumam tirar a credibilidade desses ataques. Vejamos mais detalhes da parte inferior do e-mail na imagem abaixo:

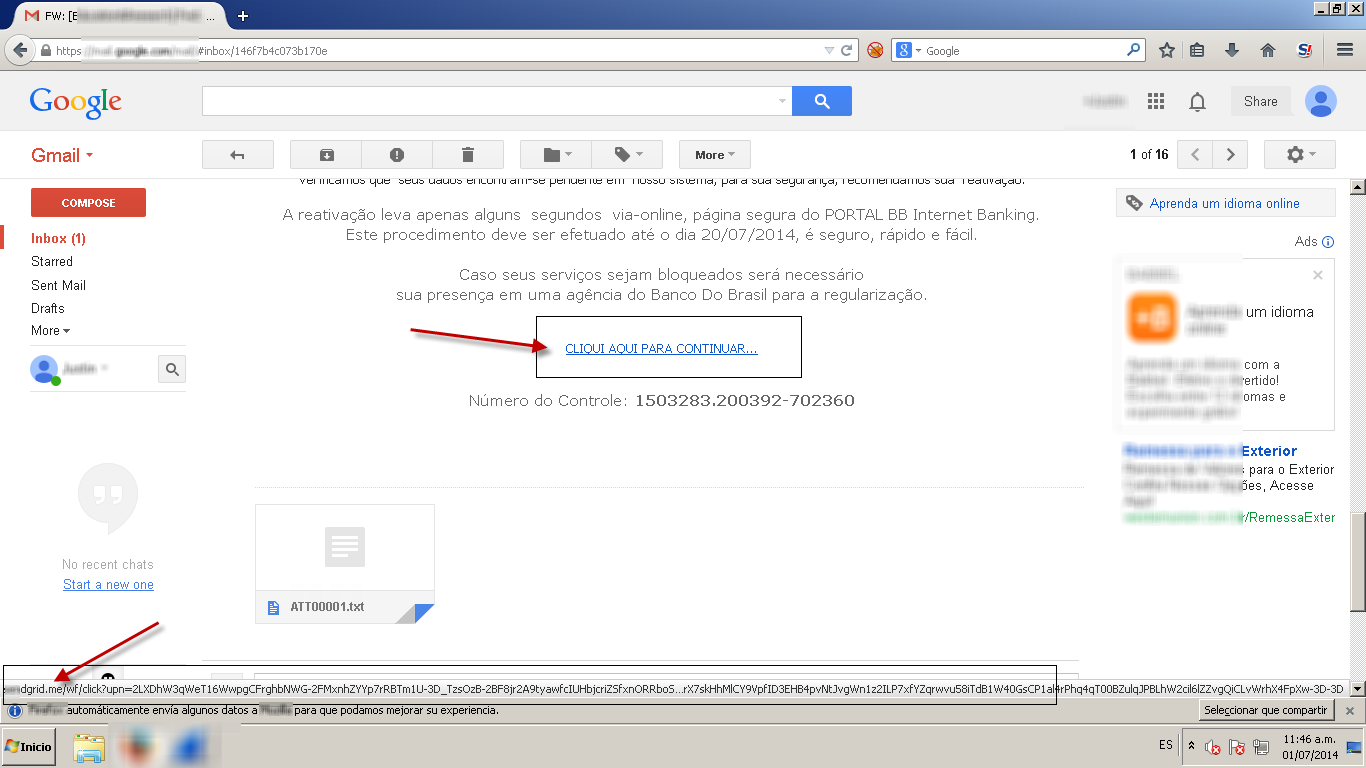

Como costumamos ver em fraudes como essas, o site tenta convencer o usuário a clicar em um link, porém o endereço do site visível na parte inferior da tela quando paramos o mouse no link mostra um URL completamente diferente.

Com esses dados na mão, o usuário jamais deveria seguir adiante, está claro que se trata de uma campanha de phishing.

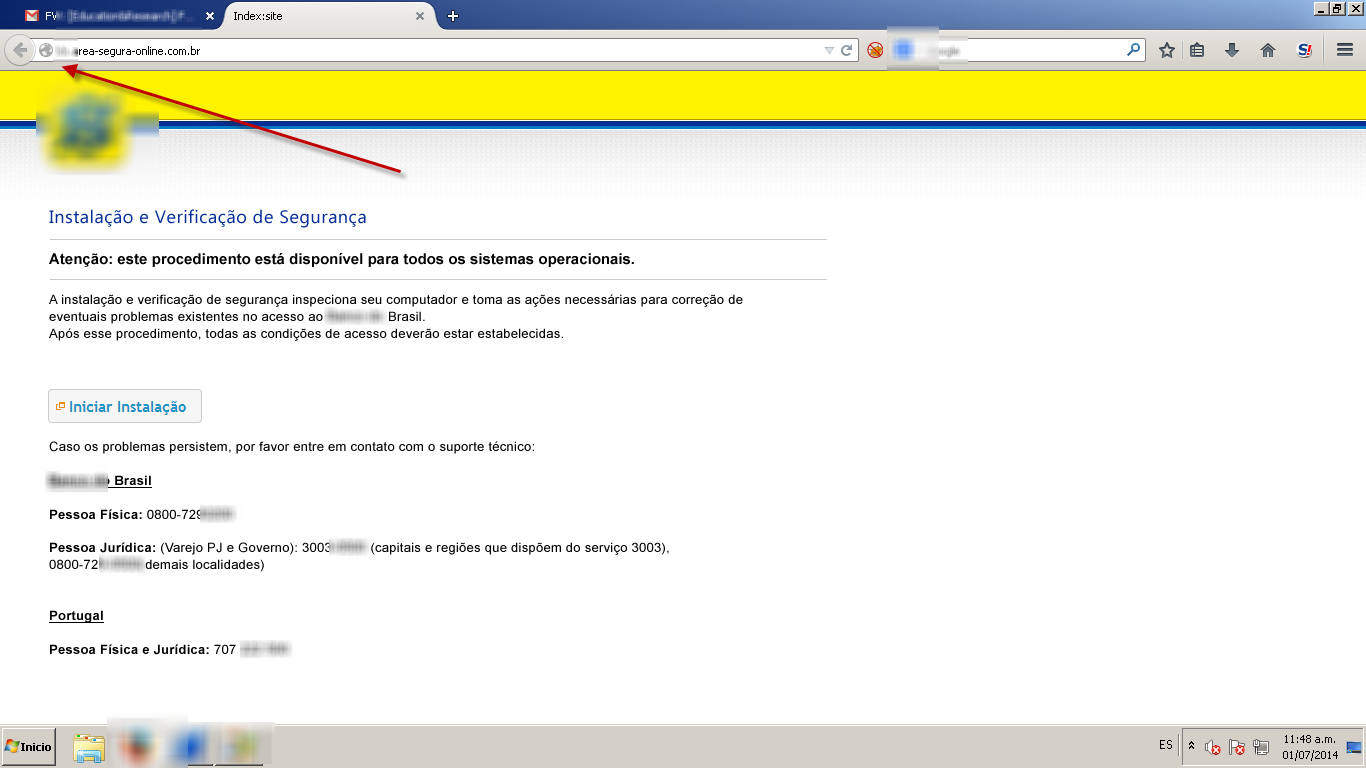

No ambiente protegido e controlado do nosso Laboratório de Investigação da ESET Brasil, continuamos com a análise para ver que tipo de dados esse atacante em particular está procurando. A próxima imagem mostra uma mistura de truques bem elaborados e erros clássicos:

- Os atacantes criaram um domínio válido (.com.br). Normalmente o endereço falso que vemos em casos de phishing é uma IP (192.155.x,x). O uso de um domínio dá mais “credibilidade” à fraude.

- O URL do site falso não começa com https:// (ou seja, os dados intercambiados com as páginas não são criptografados). Nenhum banco oferece serviços online sem criptografar seus dados antes.

- O desenho da página está bem feito, os números telefônicos de suporte são válidos.

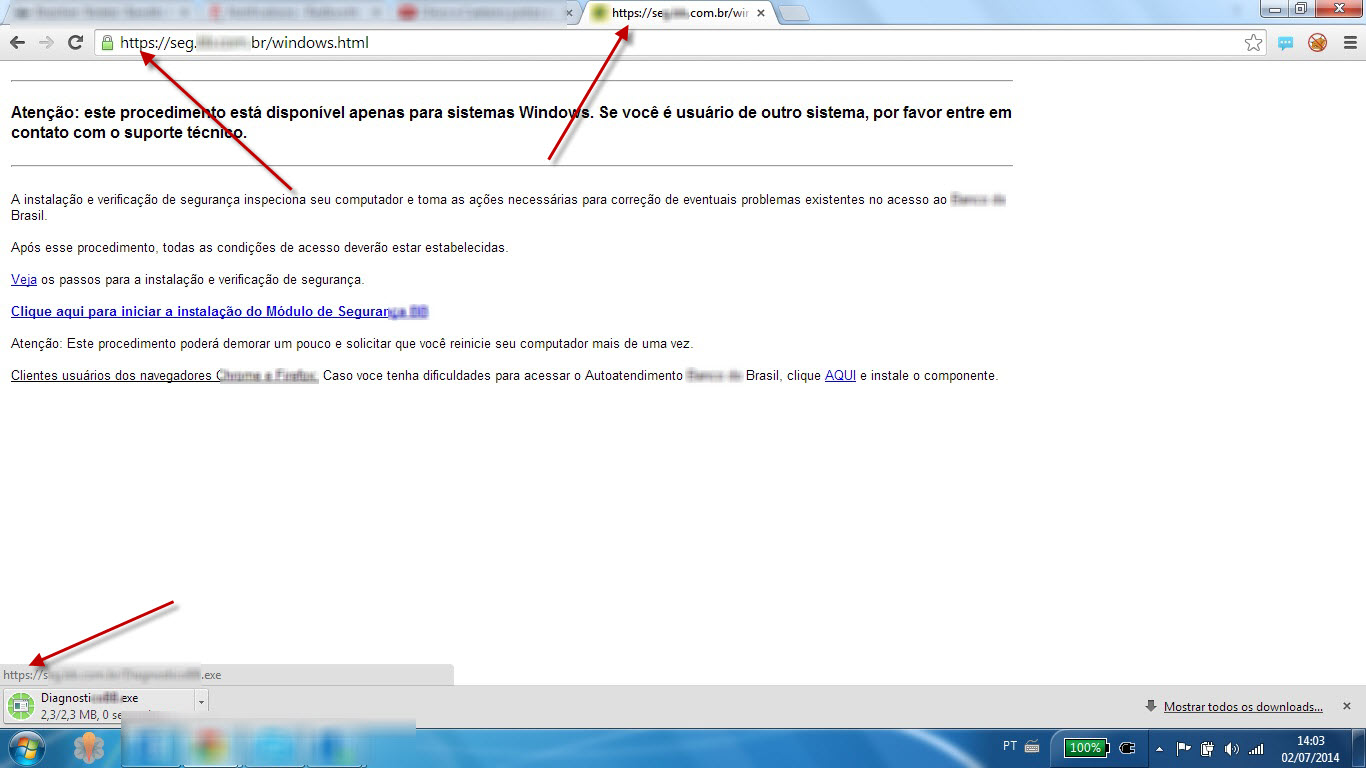

- Ao utilizar um browser para acessar o site legítimo do banco, vemos que o site real é bem diferente, o que podemos ver na captura de tela abaixo:

Como podemos observar, o site legítimo apresenta o protocolo HTTPS por todos os lados.

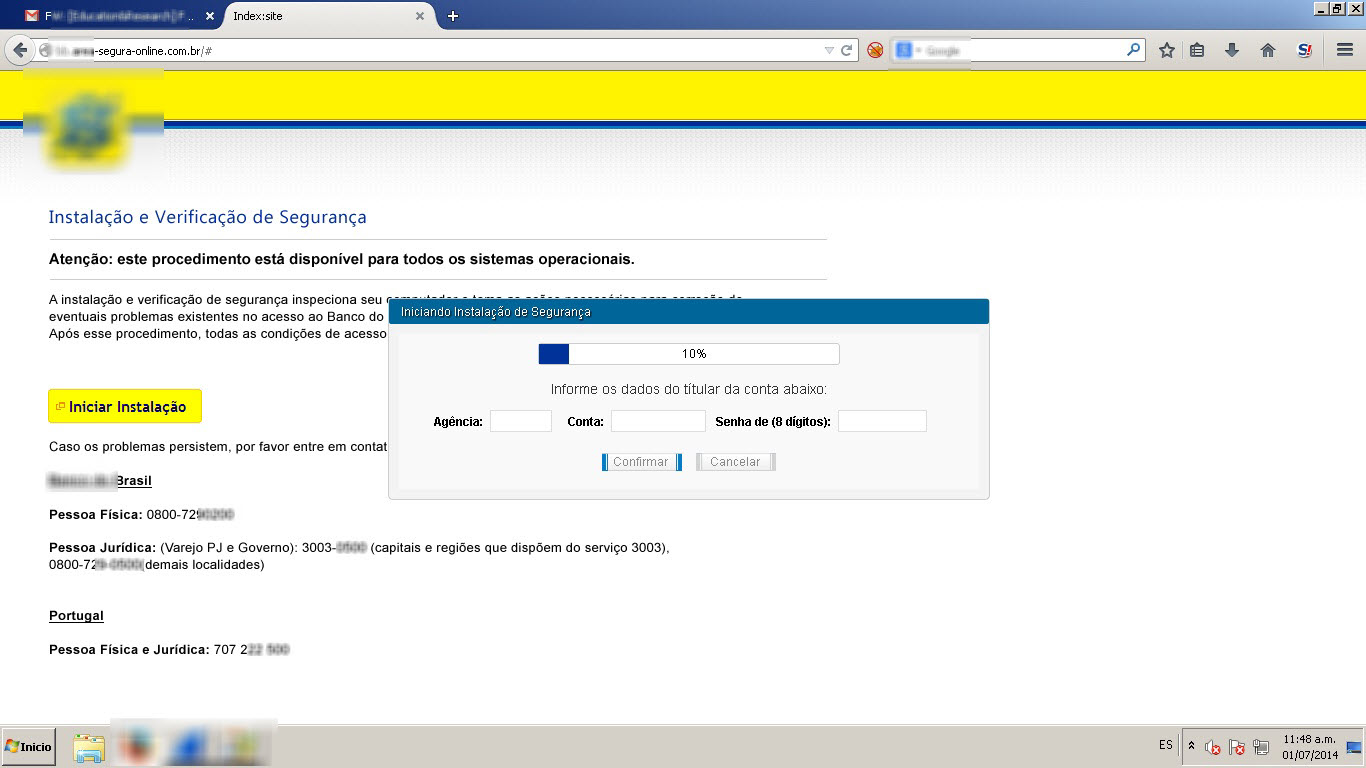

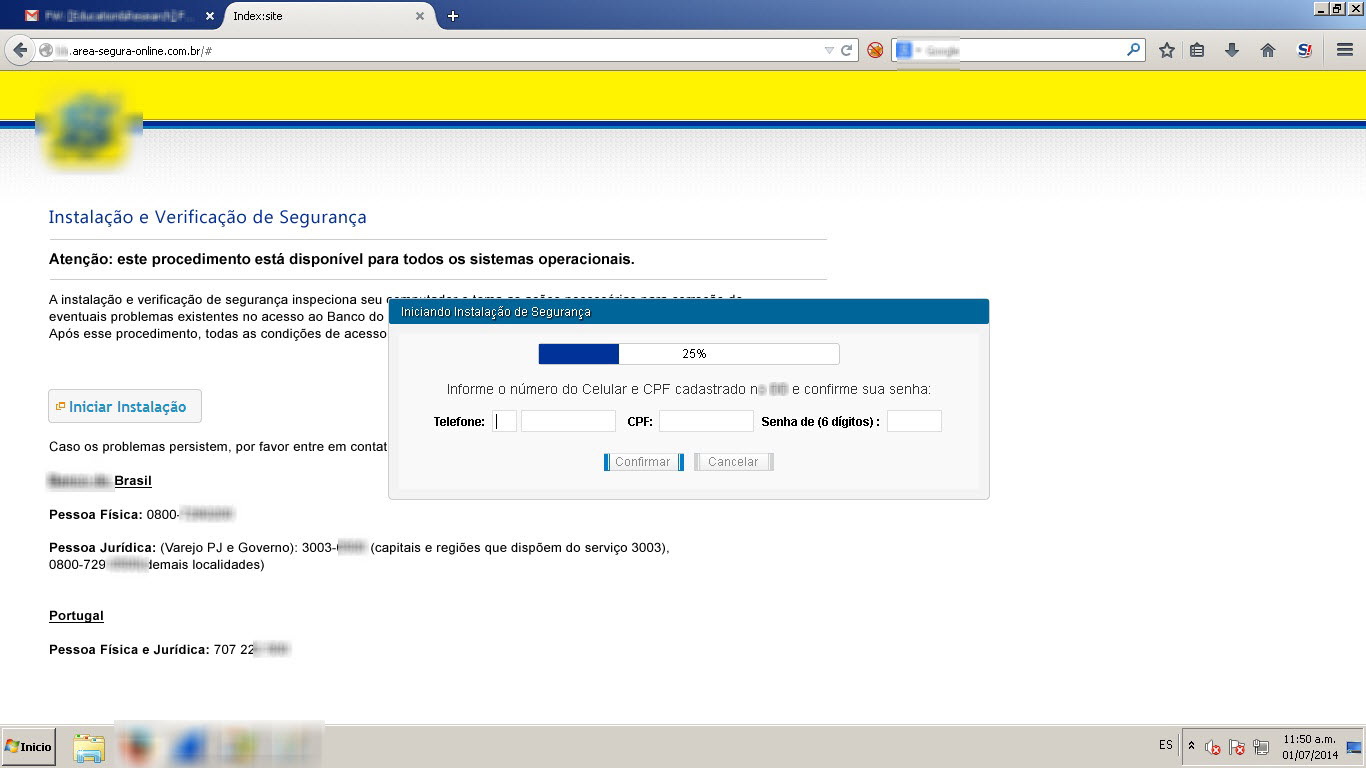

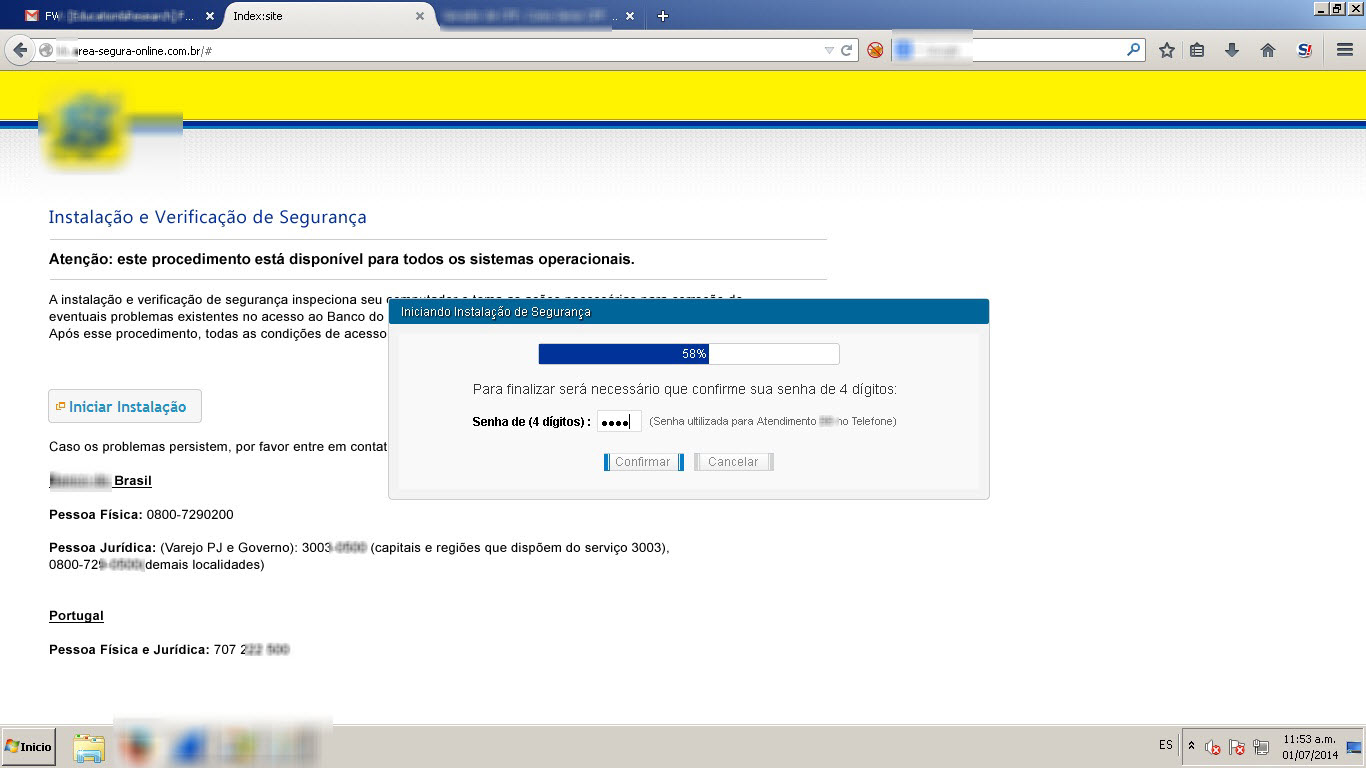

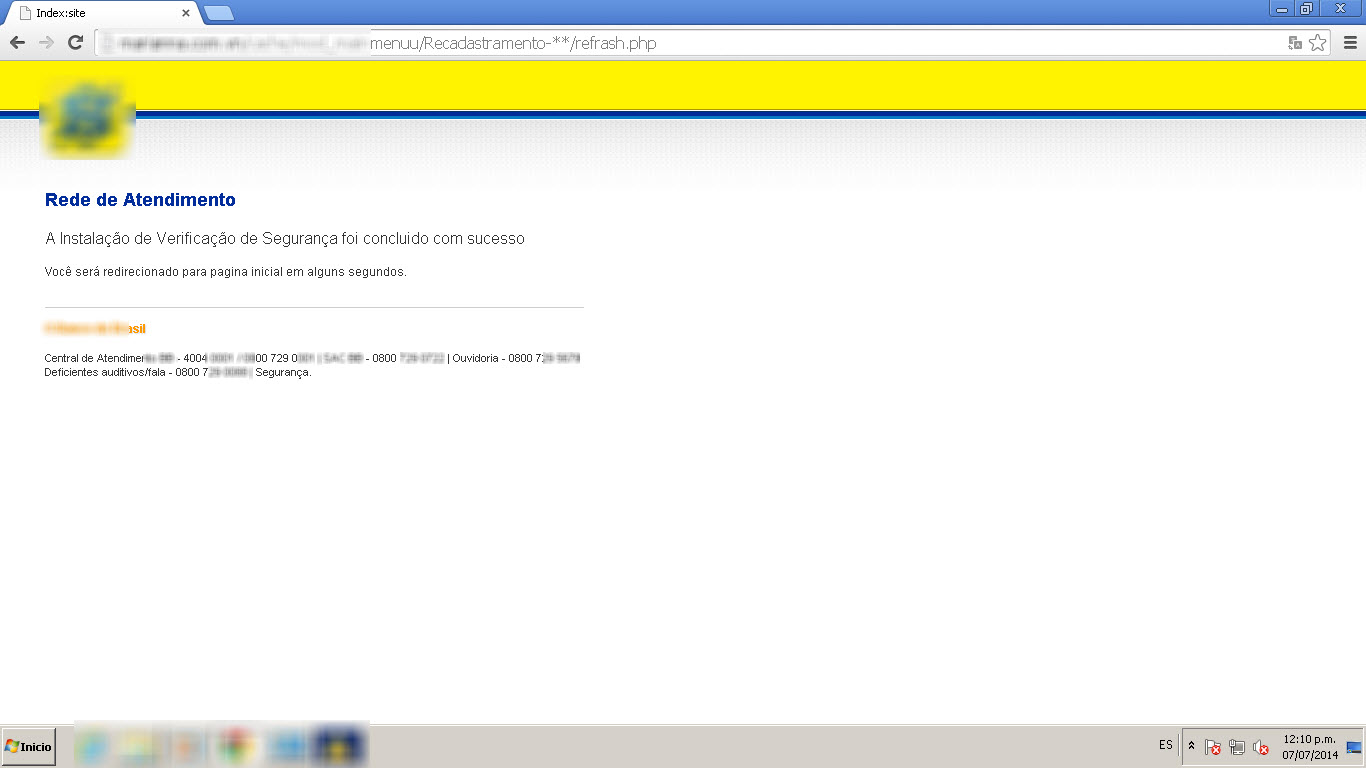

As quatro imagens seguintes mostram como a fraude continua e que dados são solicitados pelos cibercriminosos:

Os atacantes começam solicitando o número da agência, conta corrente e uma senha de 6 números. Esses dados não são revalidados, já que nesse caso colocamos números aleatórios e conseguimos acessar a página seguinte.

Os próximos dados solicitados são: número de telefone, CPF e a senha previamente “inventada” na página anterior.

O próximo dado solicitado é uma senha de 4 números que supostamente utilizamos para acessar o phone banking. Ao colocar uma senha, a página apresenta um erro, mas ao ingressar outra senha (ou a mesma), o site avisa que a operação foi realizada com sucesso.

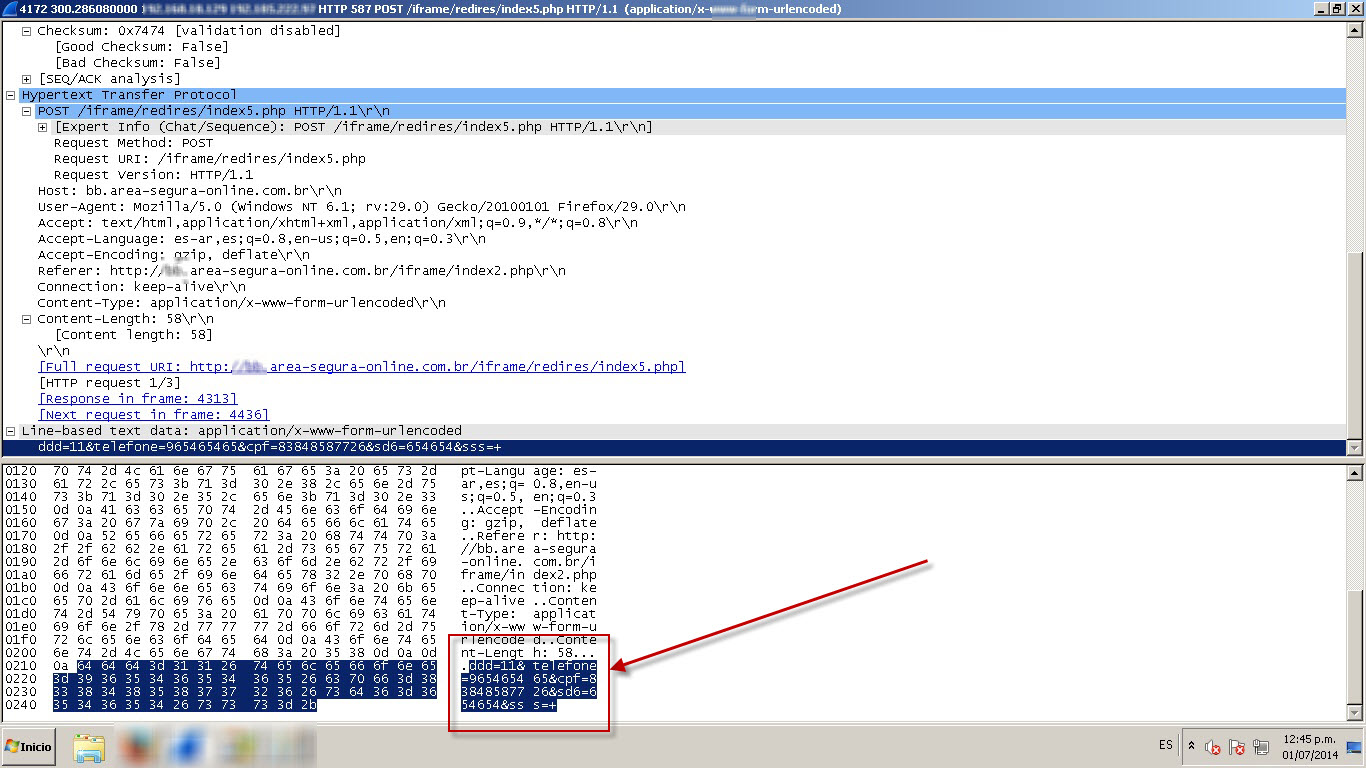

O dano causado nesse delito é gravíssimo, já que a vítima distraída presenteou ao atacante seus dados pessoais (CPF, número de telefone, etc.) e também seus dados bancários. Esses dados sensíveis chegam ao atacante em texto plano (sem criptografia), como observamos na imagem seguinte:

Como já haviamos comentado em nosso post sobre a Engenharia Social, ese tipo de ataque é responsável por 77% dos ataques “sociais” denunciados: 37.3 milhões de usuários reportaram ataques de phishing no ano passado.

Para obter mais informação e estatísticas adicionais sobre phishing e entender melhor como estar melhor protegido, recomendamos a leitura do nosso Infográfico “Como funciona o phishing”.