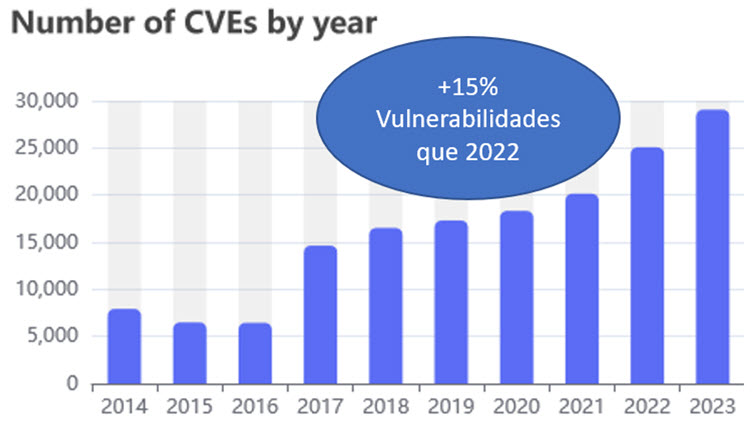

Sempre que um ciclo chega ao fim, tendemos a fazer um balanço de várias métricas que nos fornecem valor, tanto em termos do que aconteceu quanto da nossa posição em determinados aspectos. Portanto, é interessante analisar várias estatísticas sobre como foi o ano de 2023 em termos de vulnerabilidades e quais foram as características de cada uma delas.

Histórico de vulnerabilidades reportadas em 2023

Como podemos ver no gráfico acima, 2023 foi um ano que apresentou um novo pico histórico na notificação de vulnerabilidades em diferentes fornecedores e produtos, com um total de 29.065 falhas que representam 15% a mais do que as notificadas em 2022, ou seja, cerca de 70 vulnerabilidades notificadas em média por dia, portanto, podemos prever um aumento nas detecções para 2024.

Outro fato relevante sobre o número de vulnerabilidades reportadas é que apenas 1,3% delas são críticas, o que indica uma diminuição em relação a 2022, em que a porcentagem de vulnerabilidades críticas reportadas foi de 2%. Portanto, podemos deduzir que foram encontradas mais vulnerabilidades em 2023 do que em outros anos, mas não necessariamente mais críticas.

A seguir, vamos examinar os aplicativos, sistemas operacionais, fornecedores e produtos mais afetados, entre outros dados relevantes:

Aplicativos com mais vulnerabilidades em 2023

|

Product Name |

Vendor Name |

Product Type |

Number of Vulnerabilities |

|

|

01 |

Application |

|||

|

02 |

Application |

|||

|

03 |

Application |

|||

|

04 |

Application |

Os aplicativos são os softwares mais usados pelos usuários finais em todos os setores sociais, e é importante estar ciente das novas vulnerabilidades detectadas para atualizar e aplicar os diferentes patches de segurança a tempo e não ser vítima de diferentes problemas de segurança.

Entre os aplicativos com o maior número de falhas mais reportadas, mais uma vez o primeiro lugar fica com o navegador Google Chrome, que é usado por milhões de usuários; em segundo lugar, o Experience Manager; em terceiro lugar, o navegador Firefox, que é amplamente usado tanto por diferentes infraestruturas de tecnologia quanto por usuários finais. Se pensarmos em termos de receita, para os cibercriminosos, os aplicativos mais usados sempre serão os mais suscetíveis e propensos a serem explorados, pois, em geral, os atacantes buscam atingir o maior número possível de usuários/vítimas.

Sistemas operacionais com mais vulnerabilidades

|

Product Name |

Vendor Name |

Product Type |

Number of Vulnerabilities |

|

|

1 |

OS |

|||

|

2 |

OS |

|||

|

3 |

OS |

|||

|

4 |

OS |

No caso dos sistemas operacionais, foram detectadas 46 vulnerabilidades de alta criticidade no Android, 30 no Windows Server 2022 e 28 no sistema Windows Server 2019.

Fornecedores com mais vulnerabilidades

|

Vendor Name |

Number of Products |

Number of Vulnerabilities |

#Vulnerabilities/#Products |

|

|

1 |

1749 |

1 |

||

|

2 |

1019 |

2 |

||

|

3 |

669 |

3 |

||

|

4 |

505 |

4 |

Com relação aos fornecedores, embora vejamos o Google em primeiro lugar, é importante, como mencionamos anteriormente, não apenas relacionar o número de riscos, mas também sua criticidade e o número de produtos relacionados a cada fornecedor, pois isso oferece uma distribuição mais panorâmica da presença dos tipos de riscos e de quão expostos estamos, dependendo dos produtos que usamos

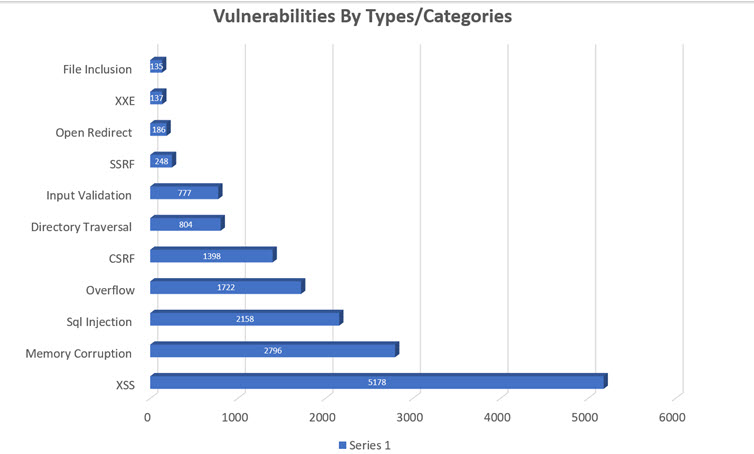

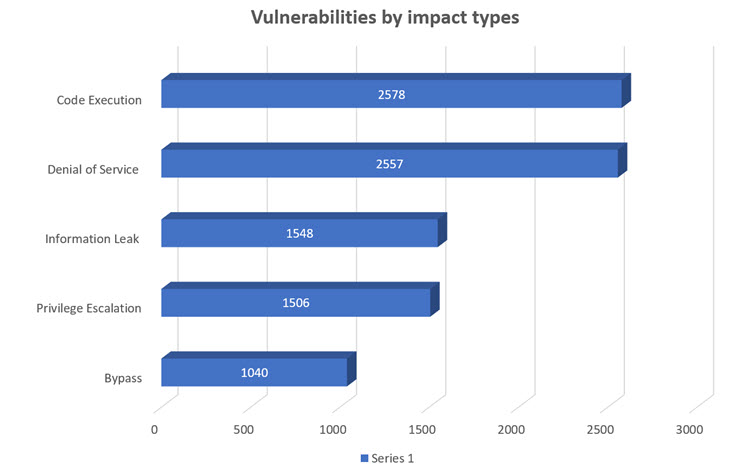

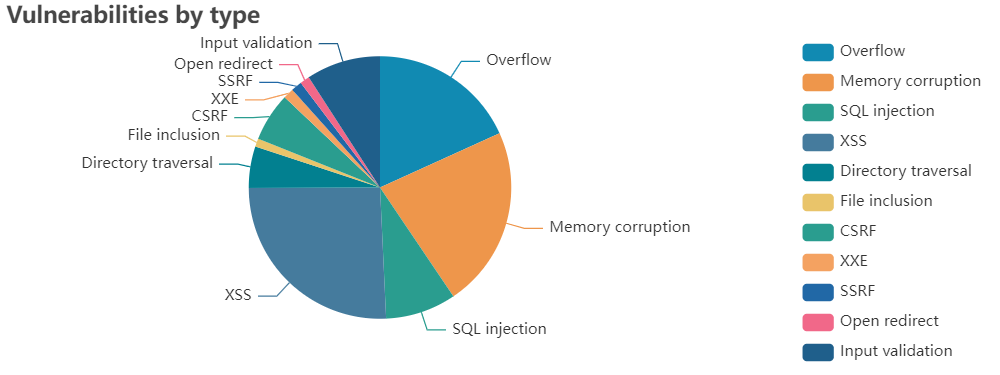

Tipos de vulnerabilidades mais frequentes

Com relação ao tipo de ameaças detectadas, podemos ver que o cenário é variado, mas as descobertas relacionadas às vulnerabilidades de execução de código se destacam, representando 9% das falhas reportadas, ou seja, uma porcentagem relativamente alta do total, especialmente devido ao seu grau de criticidade e risco; esse tipo de vulnerabilidade pode permitir que um cibercriminoso execute código e amplie suas estratégias de ataque de diferentes maneiras.

Embora tenhamos analisado o estado das vulnerabilidades em 2023 até o momento, é verdade que nem todas as vulnerabilidades são críticas, e nem todas elas têm exploits disponíveis para explorá-las. É interessante saber o que aconteceu durante 2023 com as explorações detectadas, quais são as mais relevantes e suas características, entre outras informações.

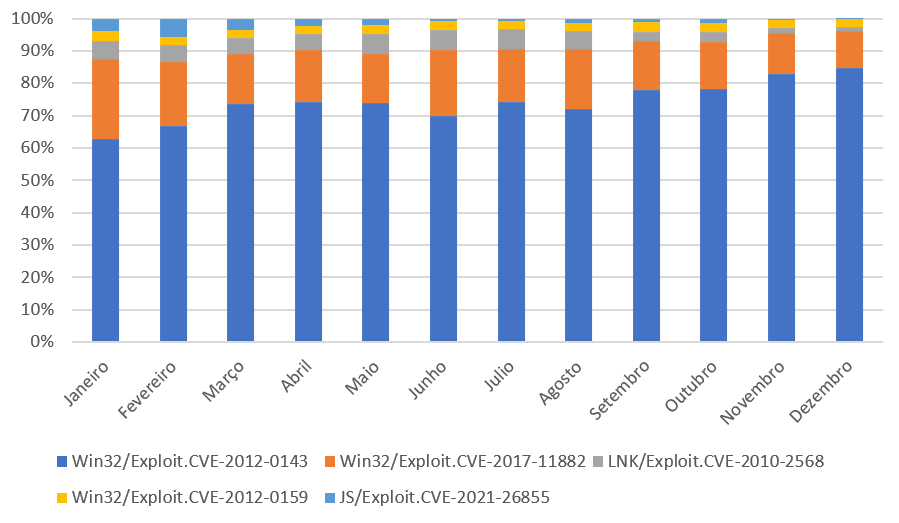

No gráfico a seguir, podemos ver as 5 vulnerabilidades mais utilizadas por cibercriminosos durante 2023 na América Latina, de acordo com nossos dados de telemetria:

Portanto, o fato mais mobilizador em termos de exploits detectados em 2023 reside no fato de que, entre as vulnerabilidades mais utilizadas por cibercriminosos para tentar infectar as vítimas, existem algumas que foram descobertas há mais de 10 anos e afetam serviços de uso em massa:

- CVE-2012-0143: seu exploit associado aproveita uma vulnerabilidade do Microsoft Windows que permite a execução remota de código arbitrário;

- CVE-2017-11882: está associado a um exploit que tira proveito de uma vulnerabilidade do Microsoft Office, permitindo que o atacante acesse remotamente um sistema vulnerável sem autenticação;

- CVE-2010-2568: afeta o Shell do Windows no Microsoft Windows XP SP3, Server 2003 SP2, Vista SP1 e SP2, Server 2008 SP2 e R2 e Windows 7, permitindo que usuários locais ou atacantes remotos executem códigos de sua escolha por meio de um arquivo de atalho manipulado (1) .LNK ou (2) .PIF, que não é tratado adequadamente enquanto o ícone é exibido no Windows Explorer;

- CVE-2012-0159: está associado a um exploit que se aproveita de uma vulnerabilidade no Microsoft Windows que também permite acesso remoto e não autenticado a um sistema vulnerável;

- CVE-2021-26855: está associado a um exploit que afeta o Microsoft Internet Explorer e permite que um atacante obtenha acesso remoto e não autenticado a um sistema vulnerável.

Sem dúvida, a prevalência dessas vulnerabilidades, mais uma vez, mostra que ainda há uma falta de conscientização entre os usuários e deve soar o alarme para defender a implementação de boas práticas de segurança que incluem a instalação de atualizações e patches de segurança para evitar possíveis incidentes.

Conforme discutimos em publicações anteriores, embora haja diversas variáveis que entram em jogo quando falamos de detecções de riscos de segurança, devemos presumir que sempre aparecerão novas vulnerabilidades e teremos de considerar se há exploits associados na exploração da falha. Muitos sistemas contêm muitas vulnerabilidades de baixo impacto que reduziriam a pontuação de risco em comparação com outros sistemas com menos vulnerabilidades, mas de maior impacto. Nesse contexto e para estarmos protegidos, fica clara a importância de atualizarmos nossos sistemas e estarmos cientes das vulnerabilidades que circulam ao nosso redor todos os dias.