Recentemente, fui questionado por pessoas conhecidas, em momentos diferentes, sobre como criminosos conseguem acesso aos seus dados de contato. Nos exemplos que chegaram até mim, os "dados de contato" a que se referiam eram o número de telefone celular e o e-mail principal.

Respondi a eles que existem diversas formas de os criminosos conseguirem esse tipo de informação, sendo a principal delas através de vazamentos de dados que obtiveram em locais específicos da internet ou até mesmo adquiriram de outros criminosos, o que é totalmente válido. Ainda assim, comecei a considerar a possibilidade de um cibercriminoso que não queira obter esses dados de lugar nenhum. Que caminhos ele poderia seguir para criar uma lista de contatos do zero, contendo dados extremamente atuais e válidos?

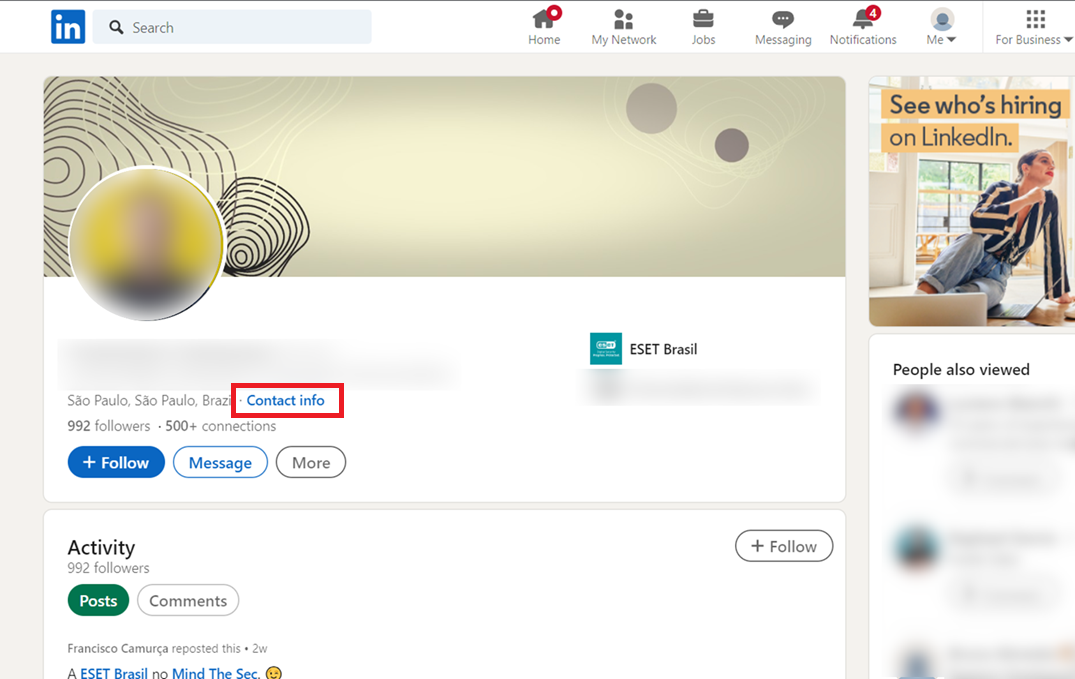

Bem, se você leu o título deste artigo, deve ter deduzido que o Linkedin foi a forma que considerei mais rápida e eficiente para um criminoso obter informações como nome completo, telefone e e-mail de potenciais vítimas que ele queira abordar futuramente. Isso acontece porque, dentre as redes sociais mais usadas atualmente, o Linkedin tende a ser usado para fins mais profissionais, com a intenção de interações mais profissionais entre seus participantes, seja para contatos ou possíveis propostas profissionais.

Tendo isso em mente, boa parte de seus usuários configura o perfil para ser receptivo e repleto de informações de contato, e os criminosos certamente se aproveitam disso.

Seguindo o exemplo mencionado em que o criminoso não quer obter uma lista de informações externas, ele apenas precisaria criar ou usar um dos já existentes Web Crawlers para o Linkedin para coletar todas as informações disponíveis para contato com seus alvos. No restante deste artigo, assumirei que o cibercriminoso se concentrará em obter dados de pessoas, com o principal objetivo de atacar a empresa em que elas trabalham e como as informações poderiam resultar em um ataque mais eficaz, já que os ataques digitais pessoais poderiam ter uma série de características distintas.

Dentre as possibilidades de coleta de dados realizada pelo Web Crawler, destaco duas que podem ser obtidas com uma coleta específica dos dados:

Criação de lista de funcionários atuais da empresa

Neste caso, basta que o criminoso configure o software de coleta para percorrer a aba "Pessoas" da empresa alvo. Isso resultará em uma lista de funcionários bastante atualizada, visto que é quase um procedimento padrão realizar alterações na rede social para demonstrar onde se está trabalhando atualmente.

Lista de alvos na cadeia de suprimentos relacionados ao alvo

Além do esforço de coleta inicial, é possível percorrer as interações realizadas nas publicações da empresa para identificar possíveis fornecedores e parceiros, obtendo com isso eventuais novos alvos principais ou possibilidades de ataque à cadeia de suprimentos do alvo inicial.

Vale ressaltar que, mesmo sendo um processo mais demorado, é possível realizá-lo de forma totalmente manual, o que permite que ataques similares ocorram mesmo sem que o criminoso tenha conhecimento de programação ou acesso às ferramentas já disponíveis para este fim.

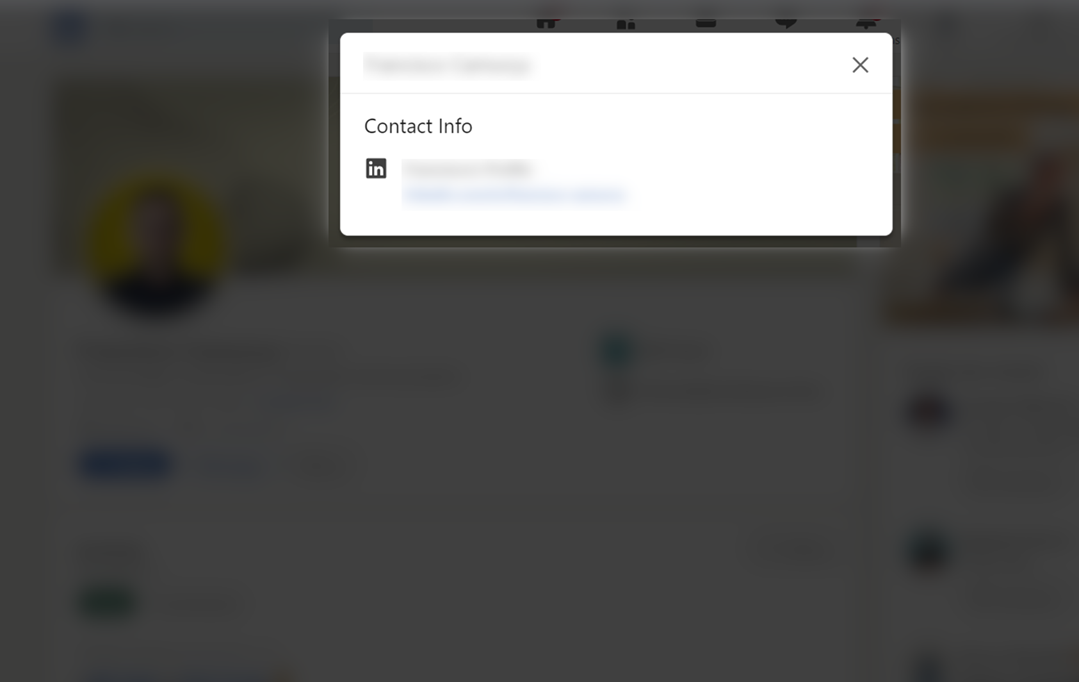

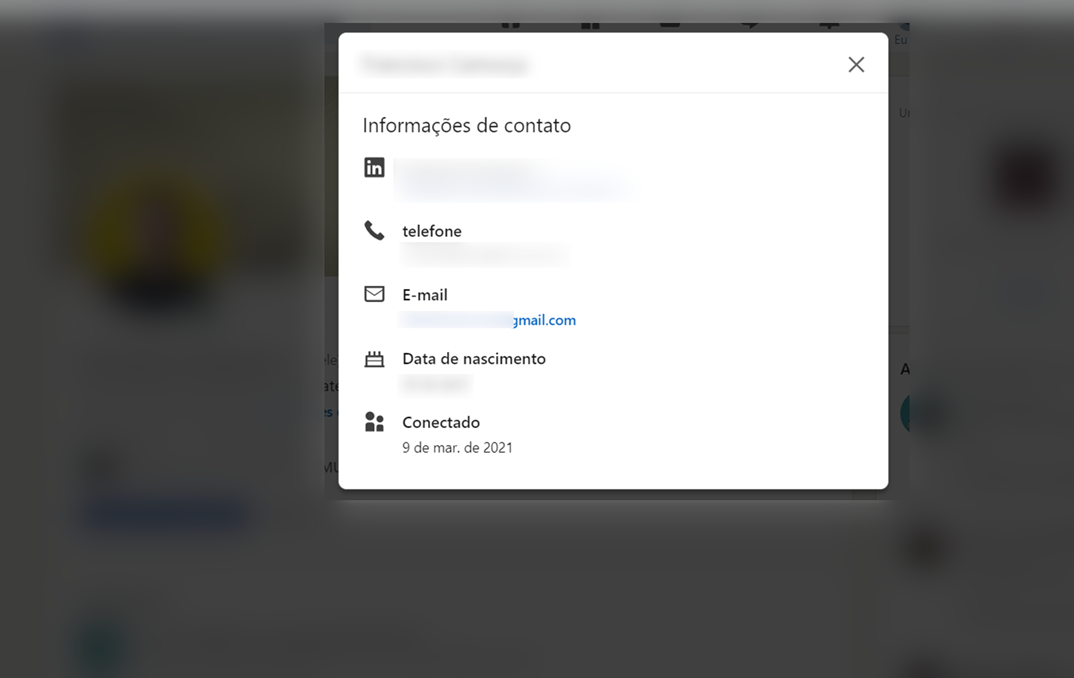

Ao examinar mais detalhadamente as possibilidades de coleta de dados, os criminosos se deparariam basicamente com três formas distintas de fornecimento de informações. É importante lembrar que as formas citadas abaixo podem ser divulgadas para o público em geral ou serem mais restritas, sendo divulgadas apenas para aqueles que pertencem à lista de contatos:

Perfis que não fornecem nenhum dado

Optar por não fornecer nenhum dado de contato alheio à plataforma faz com que o número de informações passíveis de serem coletadas pelos criminosos reduza bastante. Ainda assim, eles costumam ser capazes de coletar dados como nome completo, cargo e região onde a empresa está localizada.

Perfis que fornecem apenas e-mail para contato

Mesmo que o Linkedin seja uma rede focada em fornecer informações de contatos pessoais, alguns usuários também fornecem seu e-mail corporativo atual. Independentemente de qual seja o fornecimento do e-mail, isso permite que pessoas mal-intencionadas realizem interações mais direcionadas com suas vítimas. Um dos possíveis agravantes do fornecimento do e-mail corporativo neste caso é que os criminosos terão certeza de como são compostos os e-mails pertencentes à empresa. É sabido que boa parte das empresas usa os padrões "nome.sobrenome@empresa.com.br" ou variações desse formato, como a primeira letra do nome seguido do sobrenome ou todas as iniciais em adição ao último nome escrito por completo. Ter essa informação poupa tempo aos criminosos.

Perfis que fornecem telefone

Dentre as opções citadas, o fornecimento de telefone é sem dúvida o mais crítico, pois além de permitir interações em tempo real, os criminosos podem coletar esses dados para vendê-los em forma de lista de clientes ou algo equivalente.

Como proteger os dados

A própria natureza deste tipo de interação em redes sociais, sejam quais forem, permite que criminosos tenham acesso a alguns de nossos dados, caso tenhamos perfis válidos cadastrados nelas. Ainda assim, algumas posturas ajudam a evitar que criminosos consigam ter acesso a informações mais valiosas. São elas:

- Configure a privacidade do seu Linkedin: Existem diversas configurações de privacidade que auxiliam a inibir que interações de pessoas mal-intencionadas sejam bem-sucedidas. A principal delas é configurar a rede para que não forneça muitas informações para quem não pertence à sua lista de contatos. E vale lembrar que essa dica se aplica a todas as redes sociais.

- Tenha critério: Não adianta nada configurar adequadamente todas as opções de privacidade e segurança se você aceitar qualquer requisição de contato sem critério nenhum. Existem muitos robôs e perfis falsos cadastrados na rede, estabeleça critérios que pareçam válidos para você antes de aceitar uma conexão.

- Limite a quantidade de informações que o sistema terá sobre você: Por se tratar de uma rede social a própria plataforma já permite que interações aconteçam entre usuários, seja para contato ou para oferta/procura de oportunidades de emprego. Considere priorizar o contato pelas ferramentas disponibilizadas pela plataforma e evite fornecer dados externos a ela.

- Avalie suas conexões: Como citei, já existem muitos perfis falsos circulando pela rede, periodicamente reveja sua lista de conexões e faça uma limpeza em contatos que lhe parecerem suspeitos.

- Avalie se informações em tempo real são essenciais para algumas empresas isso pode ser até malvisto, mas analise se é realmente necessário mudar o status do local onde você está trabalhando no mesmo dia em que você começa! Alguns criminosos monitoram mudanças deste tipo ativamente e podem utilizar seu pouco conhecimento do ambiente para o envio de conteúdos maliciosos.

Caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.