Na avaliação das fraquezas de uma infraestrutura tecnológica, é importante identificar, analisar e avaliar as vulnerabilidades de segurança, a fim de executar as tarefas de remediação necessárias.

O OpenVAS (Open Vulnerability Assessment System) é um scanner de vulnerabilidades de código aberto que permite identificar e corrigir falhas de segurança, ou fraquezas em um ativo, que podem ser exploradas por uma ou mais ameaças.

Características do OpenVAS

O OpenVAS se trata de um framework baseado em serviços e ferramentas que podem ser usados individualmente ou como parte do conjunto de ferramentas de segurança incluídas no OSSIM (Open Source Security Information Management).

Distribuições como o Kali Linux já possuem essa ferramenta instalada por padrão, embora, no caso do Kali Linux 2023, seja necessário completar a instalação e configuração para poder utilizá-la através de dois clientes: a linha de comando (OpenVAS CLI) ou uma interface web (Greenbone Security Assistant).

Uma vez instalado no sistema, também é possível utilizá-la a partir do Metasploit, o framework de exploração de vulnerabilidades.

Através das interfaces, é possível interagir com dois serviços: o OpenVAS Manager e o OpenVAS Scanner.

O OpenVAS Manager é o serviço responsável por tarefas como filtragem ou classificação dos resultados da análise, controle das bases de dados que contêm as configurações ou resultados da exploração, e administração de usuários, incluindo grupos e funções.

Por outro lado, o OpenVAS Scanner executa as chamadas NVT (Network Vulnerability Tests), ou seja, testes de vulnerabilidades de rede, constituídos por rotinas que verificam a presença de problemas de segurança específicos conhecidos ou potenciais nos sistemas.

As NVTs são agrupadas em famílias de testes semelhantes, portanto, a seleção das famílias e/ou NVTs individuais faz parte da configuração de varredura.

O projeto OpenVAS mantém uma coleção de NVTs (OpenVAS NVT Feed) que está em constante crescimento e atualizações são feitas semanalmente. As máquinas com o OpenVAS instalado são sincronizadas com os servidores para atualizar os testes de vulnerabilidade.

Instalação e Configuração do OpenVAS

Neste exemplo, vamos aprender a maneira mais rápida e simples de usar o OpenVAS, através da interface web e com o sistema operacional Kali Linux, que já possui essa ferramenta pré-instalada.

Neste caso, estaremos usando a versão 2023 do Kali Linux, e é importante ressaltar que, embora esteja pré-instalada, é necessário finalizar sua instalação e configuração.

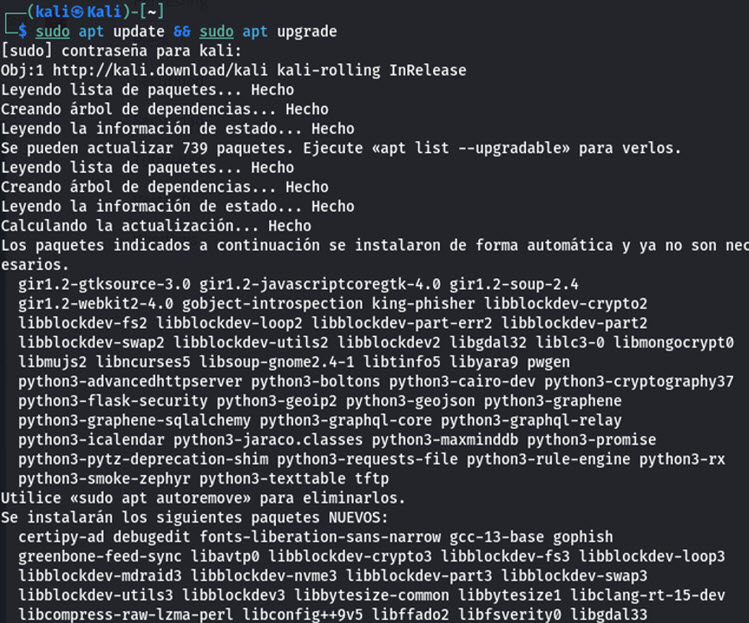

Primeiramente, atualizaremos nosso sistema utilizando os seguintes comandos:

sudo apt update && sudo apt upgrade

Observação: Dependendo da versão antiga do teu Kali, talvez seja necessário executar também o seguinte comando:

sudo apt dist-upgrade

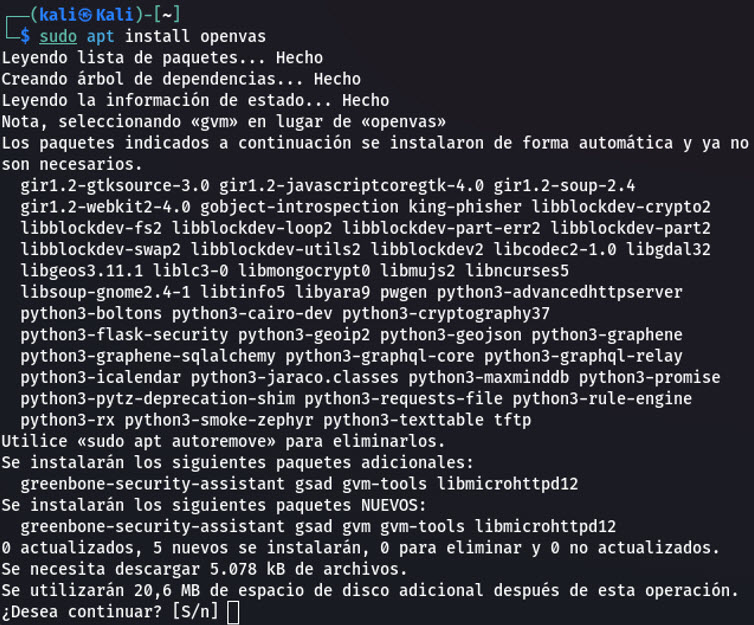

Em seguida, vamos instalar o OpenVAS com o seguinte comando:

sudo apt install openvas

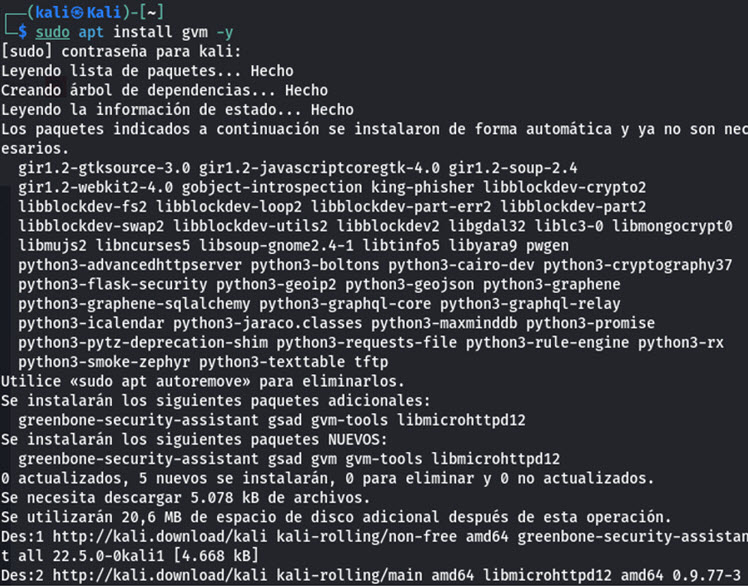

Em seguida, vamos instalar os feeds GVM com o seguinte comando:

sudo apt install gvm -y

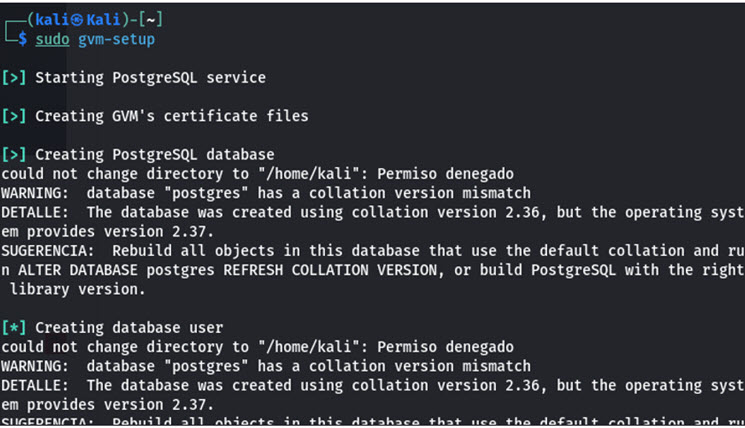

sudo gvm-setup

É importante saber que, neste ponto, podem surgir vários problemas, como podemos ver nas capturas, onde são exibidas algumas mensagens de erro que precisarão ser corrigidas.

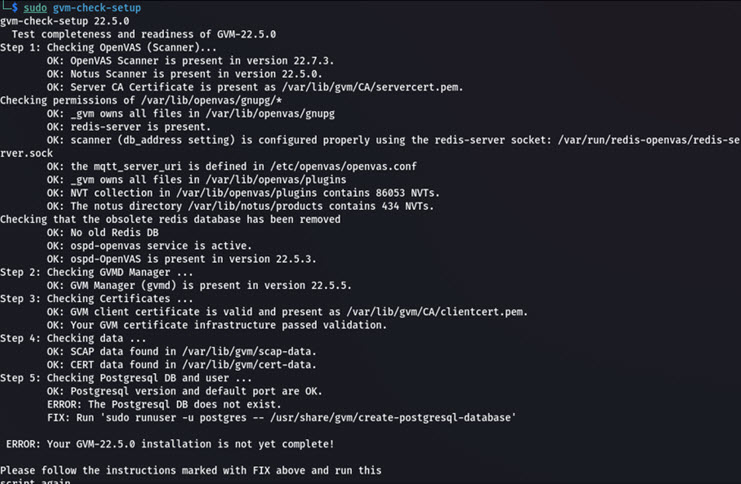

Ao executar o comando sudo gvm-check-setup, podemos verificar se ocorreram falhas na instalação, como acontece neste exemplo:

Esta pode ser uma parte tediosa, já que será necessário fazer o troubleshooting de problemas para os erros que possam surgir. Na maioria dos casos, os problemas ao executar o OpenVAS no Kali Linux 2023 podem estar relacionados à configuração do banco de dados.

Se for o caso, sugerimos procurar informações sobre erros no fórum do OpenVAS, onde há detalhes sobre como corrigir cada problema.

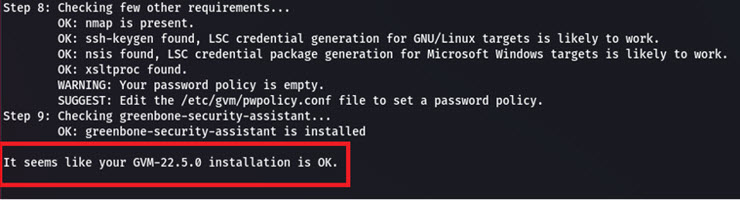

Neste exemplo, conseguimos corrigir todos os erros ao executar o sudo gvm-check-setup e garantir que a instalação ocorra sem problemas.

Uso básico do OpenVAS

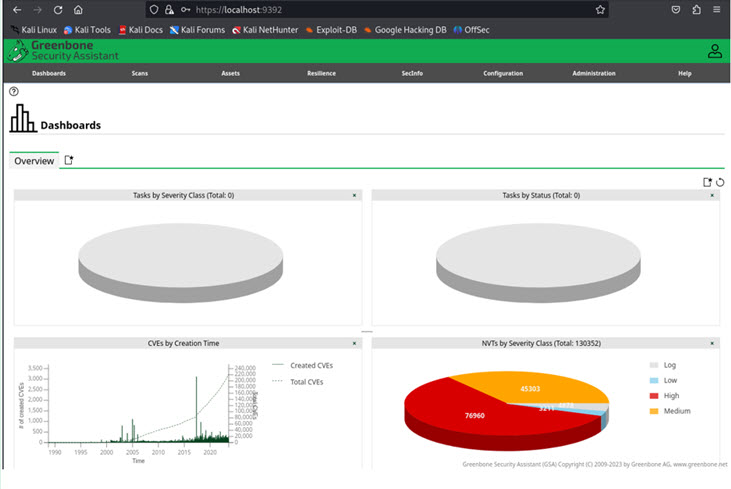

Após o script ter concluído a configuração com sucesso, você pode começar a usar o scanner a partir da seguinte URL:

https://localhost:9392

Neste momento, apenas existe a conta de acesso inicial com o usuário "admin" e a senha gerada durante a configuração, ou então o usuário e a senha que escolhemos durante o processo de instalação:

Após fazer login, você terá as seguintes opções para configurar e iniciar o gerenciador e o scanner do OpenVAS:

- Escaneamentos (Scans): A gestão do scanner permite criar novas tarefas de exploração, modificar aquelas que foram criadas previamente, revisar as notas (comentários associados a um NVT que aparecem nos relatórios) ou invalidações (regras para alterar ameaças de elementos dentro de um ou vários relatórios, especialmente usadas quando ocorrem falsos positivos).

- Ativos (Assets): Na aba de gerenciamento de ativos, são listados os hosts que foram analisados, juntamente com o número de vulnerabilidades identificadas.

- Configuração (Configuration): A terceira aba permite configurar os objetivos, atribuir credenciais de acesso para análises de segurança locais, configurar a varredura (seleção de NVTs, parâmetros gerais e específicos para o servidor de exploração), agendar varreduras, configurar a geração de relatórios, entre outras opções.

- Administração (Administration): Permite gerenciar os usuários do scanner, configurar a sincronização do NVT Feed e exibir as opções de configuração do OpenVAS.

- Ajuda (Help): Fornece informações de ajuda para todos os elementos da interface web.

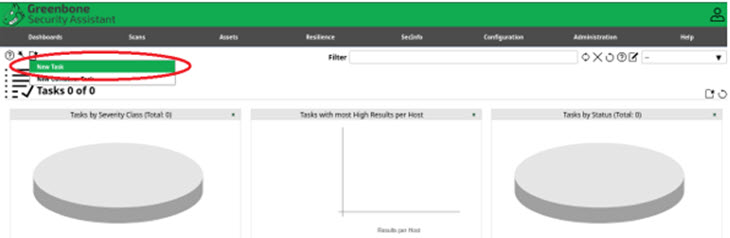

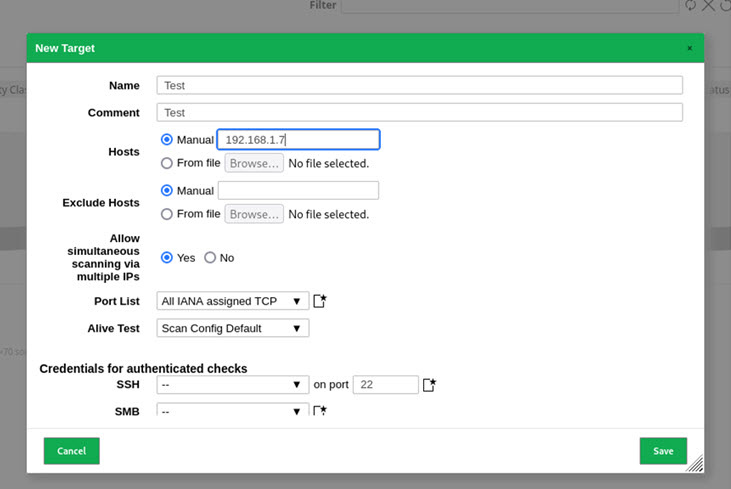

O início rápido é feito na aba "Escaneamentos" (Scans), configurando um objetivo ou um conjunto de sistemas (hosts) para análise. Os sistemas podem ser identificados por meio de seus endereços IP, nomes de host ou pela notação de rede CIDR (Classless Inter-Domain Routing):

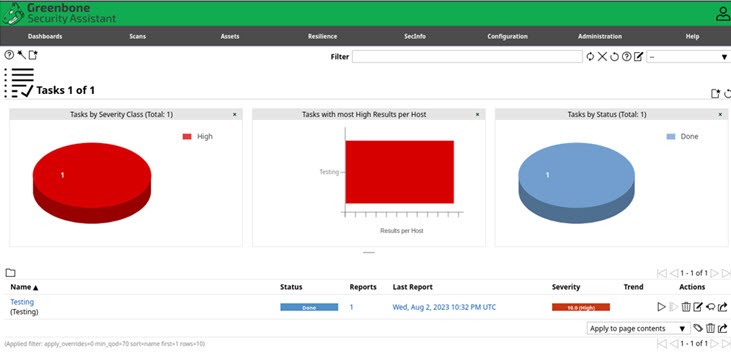

Após configurar o objetivo, clique em "Salvar" e, em seguida, em "Executar" (Run/Play) para iniciar a varredura e a execução da análise. A tarefa consiste em um objetivo e uma configuração de varredura. A execução implica iniciar a varredura, e como resultado, um relatório com os resultados é gerado.

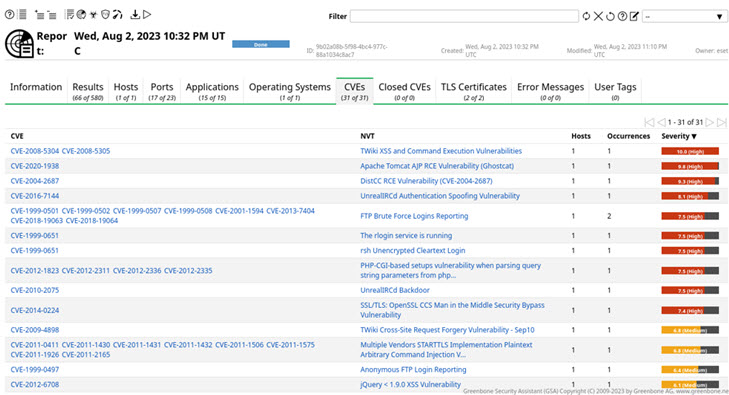

Após a conclusão da varredura, os resultados das vulnerabilidades são priorizados de acordo com o impacto nos sistemas (alto, médio ou baixo) e a quantidade de ocorrências para cada categoria.

No relatório, a vulnerabilidade identificada e avaliada é detalhada com mais precisão. Isso inclui a prova de rede utilizada (NVT), um resumo da descoberta, bem como uma possível solução para a falha.

Idealmente, os scanners devem ser usados como um complemento às práticas de segurança já existentes dentro de uma organização. Com base nos resultados obtidos, é essencial desenvolver um plano de remediação que seja acompanhado para corrigir quaisquer vulnerabilidades identificadas.

Dessa forma, é possível realizar uma avaliação de segurança nos sistemas da organização, visando aprimorar sua segurança. Além dessa atividade, existem outras preocupações a serem consideradas, o que torna necessário complementá-la com soluções de segurança, como proteções contra códigos maliciosos, firewalls, ferramentas de detecção de intrusos e a implementação de boas políticas de segurança. Essas medidas contribuem para a proteção dos ativos, incluindo informações sensíveis, e para a integração de diversos enfoques de segurança.