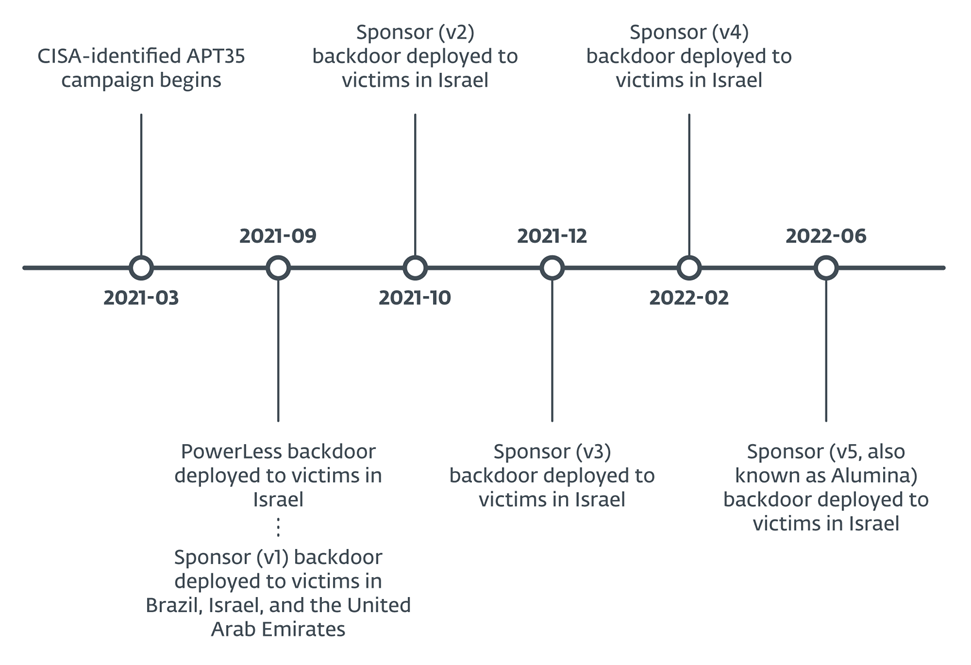

A equipe de pesquisa da ESET revelou a existência da campanha "Sponsoring Access", uma operação cibernética em que o grupo de ameaças avançadas persistentes (APT) conhecido como Ballistic Bobcat desempenha um papel central. Esta campanha foi descoberta enquanto os pesquisadores investigavam atividades suspeitas em sistemas de vítimas em Israel, em maio de 2022. O elemento central desta campanha é um backdoor até então desconhecido, batizado de "Sponsor" pela equipe da ESET.

O Ballistic Bobcat, previamente identificado por outros nomes, como APT35/APT42, Charming Kitten, TA453 ou PHOSPHORUS, é um grupo de ameaças cibernéticas suspeito de estar ligado ao Irã. Eles têm como alvo uma ampla gama de organizações, incluindo instituições de ensino, governamentais e de saúde, bem como ativistas de direitos humanos e jornalistas. Suas atividades são mais frequentes em Israel, Oriente Médio e Estados Unidos. Notavelmente, durante a pandemia de Covid-19, o grupo direcionou suas ações para organizações relacionadas à saúde, como a Organização Mundial da Saúde e a Gilead Pharmaceuticals, além de profissionais de pesquisa médica.

Uma característica marcante da campanha Sponsoring Access é a sua natureza altamente direcionada e a curta duração das operações. Os pesquisadores da ESET identificaram quatro versões diferentes do backdoor Sponsor, e ele foi implantado em pelo menos 34 vítimas no Brasil, Israel e Emirados Árabes Unidos.

A campanha Ballistic Bobcat obtém acesso inicial explorando vulnerabilidades conhecidas em servidores Microsoft Exchange que estão acessíveis pela internet. Eles conduzem varreduras detalhadas em sistemas ou redes para identificar possíveis fraquezas ou vulnerabilidades e, em seguida, direcionam seus ataques para explorar essas vulnerabilidades identificadas. Além disso, o grupo demonstra um comportamento oportunista, atacando sistemas que podem não ter sido previamente selecionados ou pesquisados em profundidade. Essa estratégia pode indicar que o Ballistic Bobcat não é o único grupo com acesso a esses sistemas.

O backdoor Sponsor utiliza arquivos de configuração armazenados em disco, que são implantados de forma discreta por meio de arquivos em lote (batch files). Esses arquivos são cuidadosamente projetados para parecerem inofensivos, na tentativa de evitar a detecção por mecanismos de verificação de segurança.

A maioria das vítimas identificadas está localizada em Israel, com apenas duas em outros países, ou seja, Brasil e Emirados Árabes Unidos. A campanha demonstra um alto grau de sofisticação técnica e uma abordagem estratégica para a coleta de informações e ataques cibernéticos.

A equipe de pesquisa da ESET fornece informações técnicas detalhadas sobre o funcionamento do backdoor Sponsor e das ferramentas usadas, disponibilizando insights valiosos para profissionais de segurança cibernética que desejam defender suas organizações contra tais ameaças. Confira o artigo (em inglês) com informações mais detalhadas sobre a pesquisa.