La implementación del modelo de seguridad Zero trust creció en el último tiempo en el mundo de las organizaciones. De hecho, en febrero de este año y antes del impacto de la pandemia, una encuesta realizada por Cybersecurity Insiders junto a Pulse Secure a más de 400 profesionales de seguridad responsables de tomar decisiones revelaba que el 72% de las organizaciones planea implementar Zero Trust en el transcurso de este año. ¿Pero cuáles son los fundamentos de este modelo? En este artículo explicamos brevemente en qué consiste Zero Trust, qué se necesita para implementarlo y porqué aumentó el interés por su implementación.

Según Forrester, creador de este concepto en 2010, en contraposición al modelo de seguridad perimetral cuya premisa es "confía y verifica", Zero Trust parte de la idea de que, por defecto, las organizaciones nunca deberían confiar en ninguna entidad interna o externa que ingrese a su perímetro, de ahí su nombre. Este esquema propone la necesidad de establecer mecanismos de seguridad delimitando entre grupos o entidades como los siguientes:

En el caso del modelo de seguridad tradicional de TI, el mismo parte de la base de que una organización es como un castillo rodeado por un foso, que vendría a ser la red. Por lo tanto, es difícil obtener acceso a los recursos de una organización estando fuera de la red. Sin embargo, todos los que están dentro de la misma son considerados como “confiables” de forma predeterminada. El problema con este enfoque es que una vez que un atacante obtiene acceso a la red tiene acceso a todos los recursos de ella.

Sin embargo, el modelo Zero Trust asume que puede haber atacantes tanto dentro de nuestra red como fuera de ella, por lo que no se debe confiar de forma predeterminada en ningún usuario o dispositivo.

Qué necesita una organización para implementar el modelo Zero Trust y sus controles

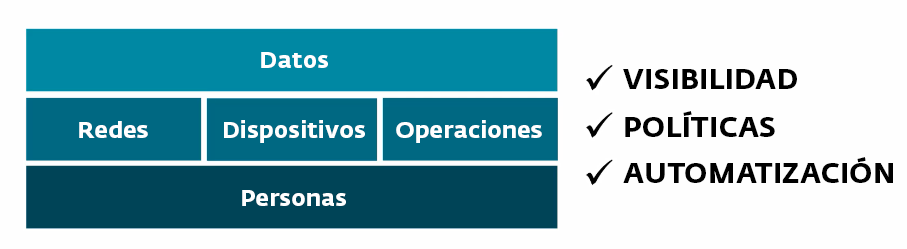

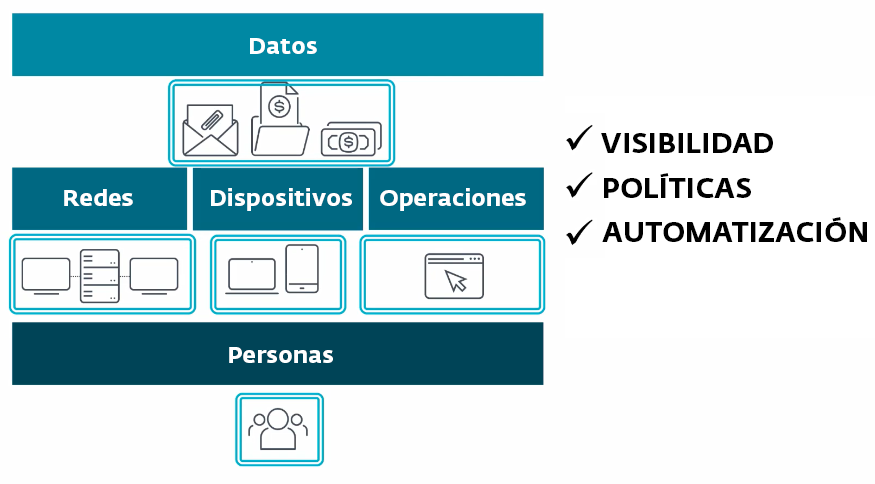

Hay tres puntos clave que la organización debe establecer para poder implementar el modelo Zero Trust. Estos son:

1. Visibilidad: Es necesario identificar los dispositivos y bienes que deben ser protegidos y monitorearlos. No es posible proteger un recurso que no sabemos que existe, por ello es indispensable tener visibilidad de todos los recursos que pertenecen a la organización o que tienen acceso a la misma.

2. Políticas: Se debe implementar controles que permitan que solamente personas específicas tengan acceso a entidades específicas en condiciones específicas. Es decir que se requieren controles minuciosos.

3. Automatización: La automatización de procesos asegura la correcta aplicación de las políticas y permite la rápida aplicación de medidas frente a posibles desvíos.

Por lo tanto, podemos definir Zero Trust como un modelo que busca brindar seguridad a partir de construir defensas alrededor de cada una de las entidades o grupos anteriormente mencionados.

¿Qué ha cambiado para que este modelo tenga mayor adopción e interés?

Con un entorno Zero Trust, además de tener control y conocimiento de todos los datos y en todo momento, en caso de una brecha los equipos de seguridad de la organización son capaces de detectar con precisión cuándo y de dónde se robaron o manipularon datos, brindando una capacidad de respuesta rápida, explica Forrester. Dicho esto, si consideramos que datos de un estudio reciente de IBM junto al Instituto Ponemon revelaron que en 2020 el costo promedio de una brecha de datos en varios países de América Latina es de 1.68 millones de dólares y el tiempo promedio para identificar y contener la brecha es de 328 días, parece lógico que Zero Trust se presente como un modelo atractivo.

Por otra parte, con el advenimiento de fenómenos como BYOD y el teletrabajo (amplificado en gran medida por la pandemia del COVID-19), los colaboradores necesitan cada vez más tener acceso a los recursos de las organizaciones, desde cualquier lugar y en cualquier momento. Vale la pena destacar que en este contexto de pandemia se detectó un incremento de los intentos de ataque de fuerza bruta dirigidos al protocolo de escritorio remoto, más conocido como RDP, lo cual demuestra el interés por parte de los cibercriminales de aprovechar la situación actual que encuentra a muchas personas trabajando remotamente

Otro componente clave es la cada vez más creciente adopción y el uso de servicios alojados en la nube, donde hay información y recursos claves de las empresas, o desde donde se proveen servicios críticos para el negocio.

Otros vectores que podrían atentar contra la seguridad son: ataques a la cadena de suministro, como fue el caso de CCleaner hace algunos años atrás, la terciarización y outsourcing de servicios, rotación de empleados, Shadow IT, entre otros.

Para más información sobre este modelo y cómo las tecnologías de ESET ayudan en la adopción del mismo, te invitamos a ver la charla sobre Zero Trust (en inglés) a cargo de Jakub Debski en el ESET Virtual World 2020.