En marzo de 2014, publicamos un paper sobre lo que llamamos Operación Windigo, un conjunto de herramientas de malware para servidores Linux usado para redireccionar tráfico web, enviar spam y alojar contenido malicioso. Fue el resultado de casi un año de investigación y el análisis profundo de diferentes componentes, cómo se usaban y qué los relacionaba.

Estamos muy orgullosos de que nuestro trabajo fuera reconocido por la industria en Virus Bulletin 2014, donde nuestro paper recibió el primer premio Péter Szőr a la mejor investigación técnica. Pero eso no fue lo único que logramos.

Un repaso de Operación Windigo

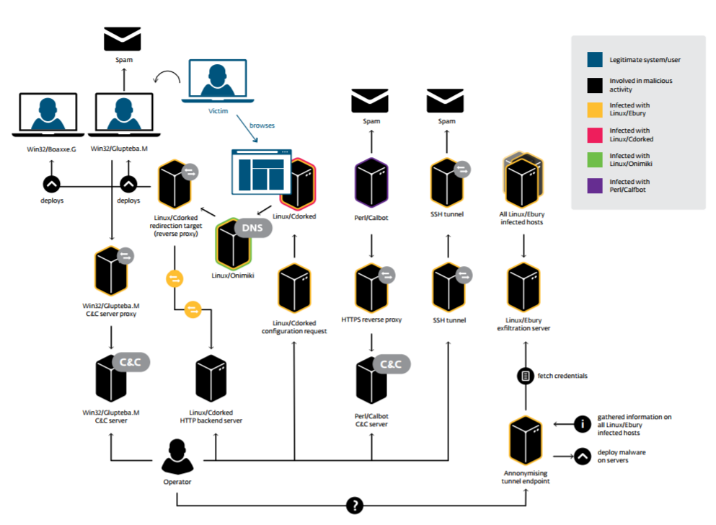

El núcleo de Operación Windigo es Linux/Ebury, un backdoor de OpenSSH que roba credenciales, el cual se instaló en decenas de miles de servidores. Usando ese backdoor, los atacantes instalaron malware adicional para ejecutar la redirección de tráfico web (usando Linux/Cdorked), enviar spam (usando Perl/Calfbot o túneles SSH) y, lo más importante, robar credenciales cuando se usaba el cliente OpenSSH para seguir propagándose.

Desde la publicación de ese paper escribimos múltiples actualizaciones sobre Windigo y Ebury. Hoy tenemos dos nuevos artículos: este, sobre el arresto y la sentencia de Maxim Senakh y una actualización técnica sobre las nuevas variantes de Ebury.

Cómo ESET colabora con las autoridades

Como investigadores de malware en ESET, una de nuestras responsabilidades es documentar nuevas amenazas y proteger a nuestros clientes de ellas. Pero en realidad nuestro trabajo tiene un alcance mayor: si es posible, debemos proteger a todos los usuarios de Internet.

Esto puede tomar la forma de desmantelamientos, interrupciones o incluso ayudar a que cibercriminales sean arrestados. Estas operaciones no son posibles sin trabajo en conjunto y requieren la participación de varias agencias de refuerzo de la ley.

Los investigadores de malware tienen la capacidad de diseccionar el malware, analizar su comportamiento, notar similitudes en el código de diferentes muestras y encontrar señales como timestamps de compilación; pero la atribución de un ciberataque a un determinado individuo o grupo es tarea de las autoridades.

A diferencia de las empresas privadas, los agentes encargados de hacer cumplir la ley pueden incautar servidores de C&C legalmente, seguir los rastros de operaciones monetarias y trabajar con los ISP para identificar a las personas sacando rédito de un ataque.

En el caso Windigo, colaboramos con el FBI compartiendo detalles técnicos sobre la operación maliciosa y los componentes de malware involucrados, permitiendo que sus investigadores entendieran mejor las varias partes de esta compleja estructura. También usaron nuestro reporte para explicar qué es Windigo a fiscales, abogados y jueces.

La historia de Maxim Senakh

usaron nuestra investigación para explicar qué es Windigo a fiscales, abogados y jueces

No fue sin dificultad que el FBI aprehendió a uno de los conspiradores detrás de la Operación Windigo. Una de las formas en que la botnet Ebury se monetizó fue mostrar anuncios no deseados a usuarios desprevenidos que visitaban servidores web comprometidos.

Según la acusación, el FBI siguió el rastro de dinero de los ingresos generados por las redes publicitarias. Los anuncios fueron visitados con el tráfico generado por la botnet Ebury.

Esto dio como resultado la identificación de un ciudadano ruso que utiliza múltiples identidades falsas para registrar nombres de dominio utilizados con fines maliciosos y para administrar transacciones monetarias relacionadas con la operación publicitaria no deseada.

Maxim Senakh fue arrestado el 8 de agosto de 2015 por las autoridades de Finlandia en la frontera de Finlandia y Rusia a petición de las autoridades federales de los EE. UU. No fue un proceso fluido: Rusia se opuso al proceso de arresto y extradición porque la información relacionada con la actividad ilegal de Senakh no se había enviado primero a Rusia.

Poco después, Estados Unidos presentó una solicitud de extradición al Ministerio de Justicia de Finlandia, quien aceptó después de un complejo proceso de evaluación. Esta decisión no pudo ser apelada, y Senakh fue extraditado a los EE. UU. en febrero de 2016, en espera de su juicio.

Senakh originalmente se declaró no culpable. Esto significaba que ambas partes se estaban preparando para un juicio por jurado. Se solicitó a ESET que proporcionara expertos para testificar en el juicio y explicara qué son Windigo y Ebury, cómo se recopilaron los hallazgos, números y hechos presentes en nuestro informe y por qué son precisos.

Escribir informes técnicos sobre malware es una cosa; testificar en un tribunal ante el presunto criminal es otra muy diferente. A pesar de la presión, aceptamos, sabiendo que nuestra participación solo estaría relacionada con los aspectos técnicos de la operación. La atribución se la dejamos al FBI.

En marzo de 2017, Senakh anunció al tribunal que cambiaría su declaración a culpable de un conjunto reducido de cargos. Ya no era necesario un juicio.

En agosto, fue sentenciado a 46 meses en prisión en el estado de Minnesota.

Aquí hay un resumen de los hechos:

- 13/01/2015: Maxim Senakh es acusado de 11 cargos.

- 08/08/2015: Maxim Senakh es arrestado por autoridades finlandesas en la frontera mientras regresaba a Rusia tras un viaje personal.

- 05/01/2016: Finlandia accede a la extradición de Senakh.

- 04/02/2016: Senakh es extraditado de Finlandia a los Estados Unidos, donde se declara no culpable a todos los cargos.

- 28/03/2017: Maxim Senakh llega a un acuerdo de culpabilidad con la Oficina del Fiscal de los EE. UU. y se declara culpable del primer cargo de la acusación formal, los 10 restantes se desestiman.

- 03/08/2017: Senakh es sentenciado a 46 meses en prisión federal, sin posibilidad de libertad condicional.

El resultado: ¿dónde está Windigo ahora?

¿Logró el arresto de Senakh cerrar la botnet detrás de Operación Windigo? Por lo que hemos visto, solo parcialmente.

No somos los únicos que creemos que Cdorked podría estar extinto

No mucho después del arresto de Senakh en 2015, nuestra telemetría mostró una fuerte disminución en el tráfico redirigido por Cdorked, el componente responsable de enviar a los visitantes a exploit kits o páginas de anuncios no deseados.

Como explicamos anteriormente, el FBI determinó que esta actividad maliciosa beneficiaba directamente a Senakh. Esta actividad no se ha reanudado.

No somos los únicos que creemos que Cdorked podría estar extinto: dos semanas después del arresto de Senakh, Brad Duncan, un investigador de seguridad de Rackspace, notó una caída significativa en la actividad de Windigo relacionada con la redirección del tráfico web.

Estas son buenas noticias. Sin embargo, Windigo no fue descartado por completo. Hemos visto nuevas variantes de Win32/Glupteba, un malware para Windows que tiene fuertes lazos con Windigo; Glupteba actúa como un proxy abierto.

Por último, pero no menos importante: el componente de malware en el núcleo de Windigo, el backdoor Linux/Ebury, ha evolucionado. El desarrollo continuó y se realizaron cambios importantes en las últimas versiones, como la evasión de la mayoría de los indicadores públicos de compromiso, mejores precauciones contra la incautación de botnets y un nuevo mecanismo para ocultar los archivos maliciosos en el sistema de archivos.

Lee nuestro análisis completo de la actualización de Linux/Ebury para más detalles.