Bienvenido a un nuevo repaso de noticias de seguridad, que reúne los hechos más destacados de los últimos siete días, incluyendo nuestro hallazgo de una botnet controlada vía Twitter, un ataque a foros de juegos online y una encuesta engañosa.

ESET descubre una botnet controlada vía tuits que afecta a equipos Android

La novedad de Android/Twitoor es que usa Twitter en vez de servidores de C&C para controlar a los dispositivos infectados, algo innovador para una botnet. De esta forma, envía comandos a sus equipos zombis a través de tuits, gracias a los cuales puede descargar malware adicional, apps maliciosas o cambiar la cuenta de Twitter de C&C por otra.

Se trata de un backdoor detectado por las soluciones de seguridad de ESET como una variante de Android/Twitoor.A, que se hace pasar por aplicaciones móviles.

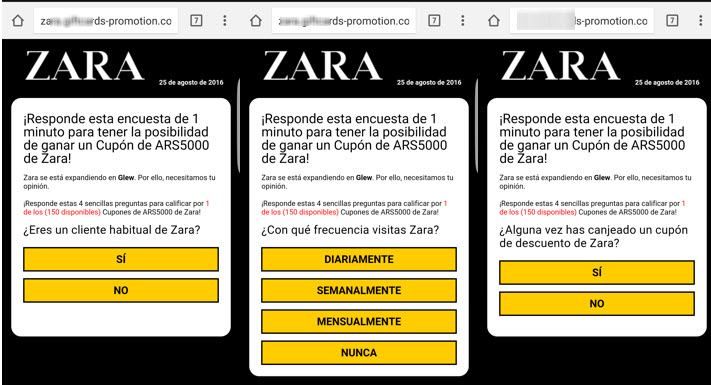

Vuelve el falso voucher de descuento en ZARA

La campaña engañosa promete ropa gratis a cambio de completar una encuesta que se propaga a través de WhatsApp con un enlace acortado. "El supuesto premio no va a llegar, pero lo que seguramente llegará serán nuevas estafas", dijo Lucas Paus, investigador de seguridad de ESET que analizó este caso y muchos otros pertenecientes a la misma campaña, que usaron diversas marcas e idiomas para captar una mayor cantidad de víctimas.

Foros de Epic Games comprometidos dejan a 800 mil gamers en riesgo

Tras poco más de un año desde el último gran ataque a los foros de Epic Games, sufrieron otro incidente. El problema fue es el mismo que en ese entonces: un software desactualizado, ya que los atacantes explotaron una vulnerabilidad conocida en vBulletin. Como consecuencia, no solo se puso en riesgo la información personal de los individuos sino también su historial de publicaciones y comentarios, incluyendo mensajes privados.

Por qué algunos ciberataques cumplen su cometido

Haciendo una analogía con el concepto de fruta madura, aquella que cuelga en las ramas bajas y es fácil de conseguir, el investigador de seguridad Miguel Ángel Mendoza explica por qué en ocasiones los usuarios son el eslabón más débil y cómo esto contribuye al "éxito" de los ataques informáticos.

"El concepto puede aplicarse en los ataques que emplean técnicas relativamente sencillas de implementar y propagar, que permiten a los atacantes obtener acceso a sistemas e información de las potenciales víctimas, y generalmente se encuentran en campañas masivas que tienen como propósito afectar a un mayor número de usuarios", explica.

Sigue leyendo WeLiveSecurity cada día para enterarte de las últimas noticias y tendencias en el mundo de la seguridad. ¡Hasta el próximo resumen!