La problemática de las contraseñas débiles, por la que muchos usuarios perezosos caen víctimas de ataques tras crear claves simples o dejar las que vienen por defecto, también es observada en el mundo mobile. Específicamente, lo vemos en los patrones de autentificación de los smartphones y tablets Android.

En muchas ocasiones hemos escrito acerca del uso de contraseñas fuertes, aconsejando también utilizar un doble factor de autentificación siempre que la plataforma lo permita. Hemos recomendado no utilizar contraseñas del tipo “admin” o “1234” ya que son consideradas contraseñas casi por defecto de muchos sistemas.

Los dispositivos Android permiten como modalidad de desbloqueo el ingreso de un PIN numérico, una contraseña alfanumérica o un patrón gráfico. Siendo este último muy popular entre los usuarios, profundizaremos acerca de las probabilidades de que sea adivinado, cuáles son los dibujos más comunes y, en base a esto, cómo tú puedes aumentar la seguridad de tu smartphone a la hora de elegir tus patrones.

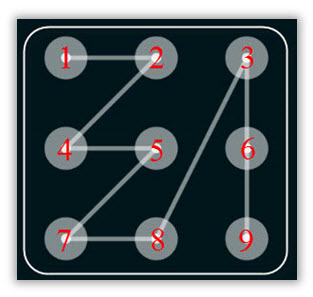

Cómo funciona el patrón

Desde el año 2008 Google ha implementado en su plataforma Android el patrón de desbloqueo como medida de seguridad para bloquear un equipo. La técnica migró mediante aplicaciones hacia otros sistemas operativos diferentes, como es el caso de iOS de Apple.

Este trazo personalizado, en muchos casos, se convierte en la primera barrera de seguridad física ligada a estos smartphones.

Si bien el teclado se encuentra compuesto por una combinación de nueve números, dando una gran cantidad de posibilidades (casi llegando al millón) el patrón puede tener como mínimo 4 y como máximo 9 dígitos, lo que ya comienza a limitar las variables a unas 389.000.

Por otra parte este número también está condicionado de manera abrupta por las siguientes tres reglas:

1. Cada punto solo puede ser utilizado una vez

Mirando la figura de arriba podrás darte cuenta de esta manera combinaciones como por ejemplo “2233” o “5555” son imposibles.

2. No se puede omitir un punto intermedio en una recta

Es decir que las combinatorias “4646” o “7171” son otro claro ejemplo entre muchas de la cantidad de variables no permitidas por el sistema.

3. El dedo no puede salirse de la superficie táctil

Esta regla está vinculada también a la anterior, sin embargo se le agrega el agravante de que muchas veces los dedos dejan rastros visibles en la pantalla, y de esa manera es fácil llegar a ver el camino que ha recorrido el patrón, ya que por esta regla no hay muchas variantes.

Para dar un ejemplo, solo hay dos maneras de escribir el patrón de la figura “124578369” o “963875421”.

Qué dicen las estadísticas

Un reciente estudio de la Universidad Noruega de Ciencia y Tecnología demostró que se eligen combinaciones demasiado predecibles y, por lo tanto, débiles. De los 4.000 patrones analizados, el 44% empezaba por la esquina superior izquierda, y en el 10% de los casos se dibuja una letra imaginaria que suele estar asociada al nombre propio, de algún familiar, amigo o mascota.

Además, la mayoría utilizaba cuatro o menos nódulos, limitando la cantidad de combinaciones posibles. El estudio indica algunas tendencias que dejan en claro que los seres humanos son predecibles, según halló la estudiante noruega Marte Løge como parte de su tesis.

Otras de sus conclusiones fueron:

- El 77% de los patrones se inició en una de las cuatro esquinas

- 5 es el promedio de dígitos utilizados, lo que implica que son solo 9.000 combinaciones posibles

- Suelen comenzar de izquierda a derecha y de arriba hacia abajo

- En general, los creados por hombres eran más largos (y más seguros) que el promedio de los creados por mujeres

- Tanto zurdos como diestros comparten los mismos patrones

Al igual que la clave “Admin” o “1234”, muchos patrones se convierten en muy fáciles de predecir especialmente cuando se da la condición de que comienzan con la letra inicial de su propio nombre o de alguien muy cercano. Si el atacante conoce esta información, dejaría la cantidad de posibles patrones en el orden de solamente cien.

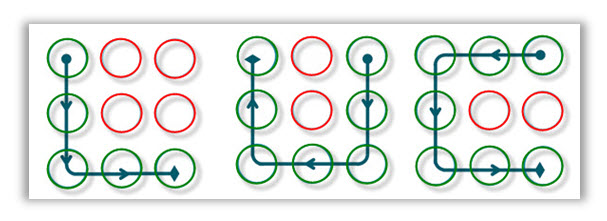

En la siguiente imagen podemos ver tres códigos inseguros, que nunca deberías utilizar:

Patrones más seguros

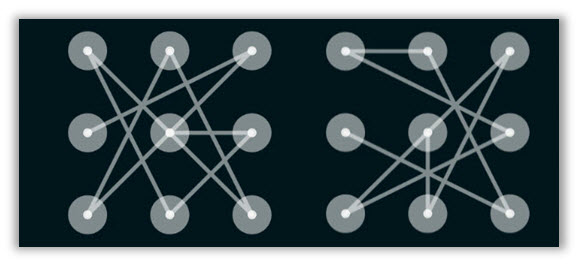

Las reglas aquí siguen la misma lógica que las de la construcción de una contraseña segura. Es importante no formas letras y utilizar patrones que en lo posible tengan 9 puntos.

Es muy conveniente utilizar un patrón que contenga un triángulo para desdibujar las huellas de dedos y, de alguna forma, cambiar la inercia del trazado para despistar a los atacantes.

En la siguiente imagen podemos visualizar dos patrones, en los cuales adivinar la combinatoria es realmente complejo y demandaría mucho tiempo:

En muchos modelos de smartphones existe la opción de no hacer visible el trazado, práctica recomendable ya que de esta forma, si alguien intenta espiar tu código de desbloqueo, le resultará mucho más difícil y estarás más seguro.

¿Qué podemos concluir?

Hemos visto cuáles son los patrones que no debes utilizar cuando la seguridad de tu dispositivo está en tus manos; sin embargo, también sería lógico pensar e intentar requerir a los desarrolladores que aumenten la protección. Por ejemplo, rompiendo alguna de las leyes mencionadas - como la de no poder repetir un punto o salir de la superficie táctil. De esta manera, se incrementaría de forma exponencial la cantidad de probabilidades.

Como mencionamos al principio del post, también existen otros métodos de desbloqueo que prestan una mayor seguridad como es el caso de las claves alfanuméricas. Sin embargo, la tendencia es que la autenticación en smartphones comienza a migrar hacia factores de desbloqueo biométricos, como es el reconocimiento facial o los lectores de huellas dactilares.

Pero hasta que la migración sea total, es muy probable que lleve bastante tiempo y esta es la causa principal de la importancia de mantener seguros los patrones de bloqueo.