Mientras nuestros teléfonos celulares concentran más y más servicios encargados de procesar información sensible, los datos que ellos manejan incrementan su valor a los ojos de los cibercriminales. En este contexto, y a pesar de las constantes mejoras que el equipo de seguridad de Android ha realizado para fortalecer su sistema, la alta cuota de mercado que esta plataforma ha logrado alcanzar hace que incluso pequeños porcentajes de infección impliquen miles de dispositivos afectados.

Dentro de la notoria variedad de familias que encontramos activas, los troyanos móviles son una de las que más conciernen a los usuarios de este sistema, amenazando con tomar el control del dispositivo ante el mínimo descuido. Pero, ¿cómo lo hacen? Y aún más, ¿qué motivaciones impulsan su expansión?

Analizando el panorama actual

En el esquema de la economía del malware moderno, los troyanos móviles para Android mantienen un rol indiscutible permitiendo no sólo la expansión de redes maliciosas que sirven a la prestación de servicios varios como ser el spamming, sino también la obtención de dinero mediante la compra no autorizada de aplicaciones ofrecidas en la Google Play Store por usuarios fraudulentos.

También, la obtención de información privada de los portadores de dispositivos móviles –especialmente el robo de credenciales bancarias– da pie a su venta en el mercado negro, o su utilización en la concreción de transacciones ilegales.

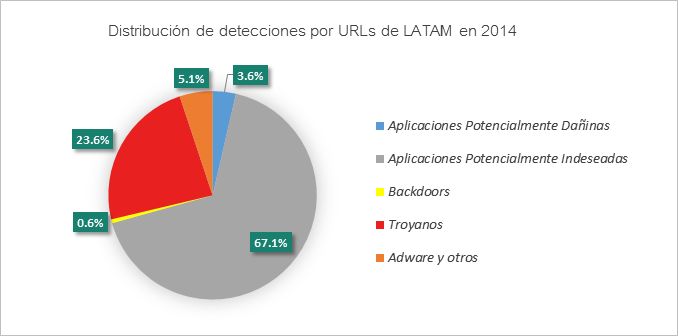

Particularmente en Latinoamérica, los troyanos llegaron a acaparar casi un cuarto del total de detecciones receptadas a lo largo del año 2014, constituyéndose la amenaza por excelencia en orden de relevancia, y esto sin incluir aquellas infecciones disparadas por archivos descargados a través de otros medios, como redes sociales o correos electrónicos.

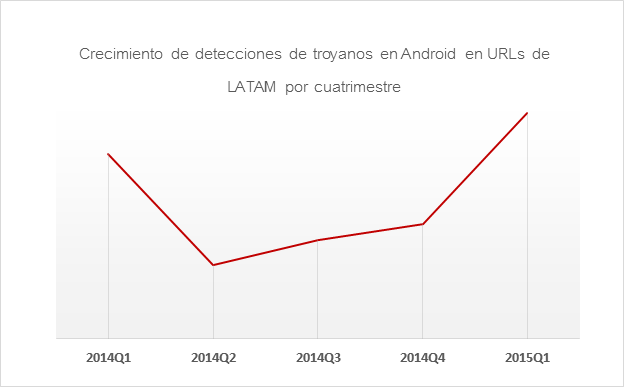

Luego de haber mostrado un leve descenso con respecto a la cantidad de muestras detectadas en el primer cuatrimestre de 2014, podemos observar tasas de incremento que se extienden hasta los primeros meses del corriente año.

Luego de haber mostrado un leve descenso con respecto a la cantidad de muestras detectadas en el primer cuatrimestre de 2014, podemos observar tasas de incremento que se extienden hasta los primeros meses del corriente año.

Tras el robo de credenciales bancarias

En los últimos años hemos presenciado cómo los servicios de e-Banking se han arraigado en nuestra cultura, pero su proliferación ha hecho más que despertar el interés de usuarios bancarios, proporcionando un vector de ataque para el robo de credenciales.

Algunos troyanos bancarios simplemente se constituyen como una extensión de ataques más exhaustivos, funcionando como un portal para el acceso a páginas de phishing. Otras muestras más desarrolladas simulan ser la aplicación oficial de una entidad bancaria particular, propagándose mediante sitios web vulnerados, o alojados incluso en la misma Google Play.

Debemos tener en cuenta que la concreción exitosa de fraudes bancarios normalmente aprovecha el uso descuidado de dispositivos móviles por parte de sus usuarios. Después de todo, gran parte de estos no poseen más protección frente al malware que aquella que puedan incluir de fábrica, y el costo del atacar de manera directa la seguridad de una entidad bancaria simplemente queda fuera de argumento.

Espías bajo las narices

El software espía, conocido como spyware, es una de las grandes preocupaciones que atañen al mundo móvil. Estas amenazas persiguen el robo de la información del usuario del teléfono mediante la interceptación de mensajes SMS o llamadas, la grabación de sonidos a través del micrófono, la toma de fotografías o la captura de la pantalla, enviando luego esta información a su creador gracias al uso de internet.

Dentro de la gama de características que podemos observar, una de las más notorias es el robo de credenciales de tarjetas de crédito. Para lograrlo, estos troyanos simulan ser intermediarios para la compra de aplicaciones, o bien generan servicios de escucha que redirigen los intentos de apertura de aplicaciones de tienda en línea como Google Play.

Orquestando redes maliciosas

Otro panorama común a darse luego de que el troyano ha tomado control del equipo es la conversión del dispositivo en un zombi dentro de una red maliciosa. La mayor parte de los troyanos que actualmente amenazan a esta plataforma exhiben capacidades de bot, pudiendo responder a mensajes C&C y actuar consecuentemente para, por ejemplo, diseminar correos electrónicos indeseados o propagar enlaces de descarga maliciosos mediante envío de mensajes SMS a las entradas de la lista de contactos del teléfono.

Las botnets móviles distan hoy de aquellas primeras estructuras observadas años atrás. Complejos paneles de control y una arquitectura distribuida con canales C&C redundantes son parte del arsenal utilizado para la mantención de estas gigantescas redes, comercializadas bajo el anonimato de la Deep Web.

Si enmarcamos este proceso de evolución bajo la inclusión de dispositivos móviles en ámbitos empresariales, entendemos que no sólo hablamos de poner en peligro los datos del usuario, sino además los de la corporación. Capacidades para la realización de ataques de fuerza bruta en entornos organizacionales o redirección de tráfico son comportamientos a los que puede sucumbir un equipo infectado, que aumentan el riesgo de sufrir una intrusión. Por esto es importante la definición de una política de seguridad móvil que mantenga bajo control equipos ajenos a la red empresarial.

Un equipo que no se encuentre protegido por una solución de seguridad, puede ser infectado y controlado a distancia para formar parte de una serie de actividades criminales. ¿Cómo es que esto sucede? Mayormente, este tipo de amenazas se propaga haciendo uso de la Ingeniería Social, mediante el envío de enlaces en mensajes de correo electrónico o publicaciones en redes sociales, la navegación de páginas web vulneradas y alteradas para distribuir malware, o la instalación de aplicaciones que simulan ser legítimas o de apps genuinas que han sido modificadas y reconstruidas para albergar código malicioso.

¿Qué tendencias podremos observar a futuro?

A medida que se intensifica la búsqueda de mejores barreras de protección, los creadores de troyanos para equipos que operan sobre Android desarrollan nuevas maneras de complicar el análisis de sus producciones. Resulta inevitable pensar que, con el correr del tiempo, será cada vez más difícil de aplicar ingeniería inversa al malware que atente contra esta plataforma. Las tres vertientes que surgen de esta hipótesis incluyen la utilización masiva de packers, la presencia de nuevas técnicas de ofuscación de código, y la explotación de fallos en el sistema operativo o en las aplicaciones comúnmente utilizadas para el análisis de muestras.

En Android, un packer permite cifrar el archivo DEX original, para luego descifrarlo en tiempo de ejecución. Una vez que éste está escrito en memoria, puede ser ejecutado mediante la clase DexClassLoader. Existen muchos servicios que permiten empaquetar archivos APK –como ser APKProtect– y que aspiran a proteger la codificación de aplicaciones comerciales. Sin embargo, del mismo modo que ocurre con el malware de computadores de escritorio, también pueden ser usados para proteger código malicioso, y es de esperar un crecimiento y post normalización en su utilización por parte de los cibercriminales de tecnologías móviles.

Como agregado, además de la mayor utilización de servicios de ofuscación, podemos prever un incremento en el cifrado de mensajes C&C, utilización de otros lenguajes como JavaScript, técnicas de inyección de bytecode, o inserción de archivos APK secundarios camuflados entre los recursos de la aplicación. Incluso, ya se han presentado las primeras muestras con código .NET y Lua.

Hasta aquí, ¿qué hemos visto?

Es real decir que los troyanos móviles distan de desaparecer. Aún más, podemos constantemente observar mejoras en su desarrollo que los vuelven más resistentes al análisis, mientras incrementan su papel en la economía del malware moderno. Es por ello que se torna de suma importancia comprender las bases de su comportamiento actual, con vistas a anticiparnos a las futuras tácticas que puedan exhibir, buscando siempre la mejor manera de protegernos frente a estas amenazas.

Esta vez, hemos visto cuáles son algunos de los roles que ostentan los troyanos en referencia a dispositivos móviles. En próximas publicaciones analizaremos cómo es que estas aplicaciones maliciosas logran instarse en nuevos equipos víctima, y qué acciones llevan a cabo una vez que tienen total control del mismo.