Para finalizar con esta serie de post sobre el funcionamiento de Cuckoo, vamos a analizarinformación adicional de los informes que nos pueden dar una idea del comportamiento de archivos que consideremos como maliciosos.

Después de haber realizado la instalación y configuración de Cuckoo y conociendo la estructura y los comandos necesarios para hacer el análisis sobre un archivo, tenemos a nuestra disposición unreporte con la información que nos dice que es lo que está haciendo el archivo que consideramos malicioso. En este caso, vamos a analizar lo que realmente está haciendo un archivo malicioso que dice ser una actualización para el popular juego WoW.

Como ya vimos cual es la forma de los reportes arrojados por Cuckoo, lo primero que podemos ver es si en el análisis se encontró alguna cadena de caracteres que nos pueda dar información de cómo está desarrollado el código malicioso.

Una herramienta interesante utilizada para clasificación de malware es Yara, la cual una vez instalada en la máquina de análisis nos muestra si hay cadenas de caracteres que puedan ser sospechosas. En este caso se encontró una cadena de caracteres que está asociada con instrucciones que son inyectadas en el stack de ejecución de algún programa, es decir, que este archivo particular está inyectando algunas rutinas dentro de otros programas en ejecución, algo típico de un código malicioso.

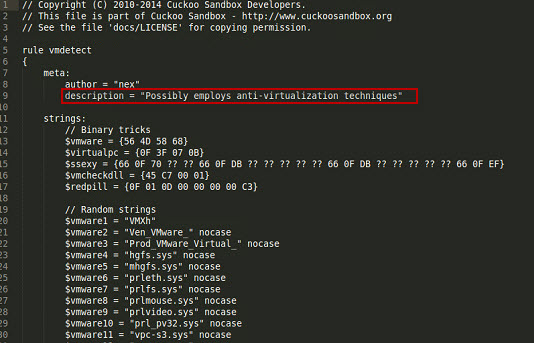

Si revisamos los archivos relacionados con Yara, podemos encontrar las reglas utilizadas para buscar patrones dentro de los archivos maliciosos y determinar características particulares. Por ejemplo, la siguiente captura muestra las reglas relacionadas con la detección de protecciones para la ejecución de una muestra en entornos virtuales.

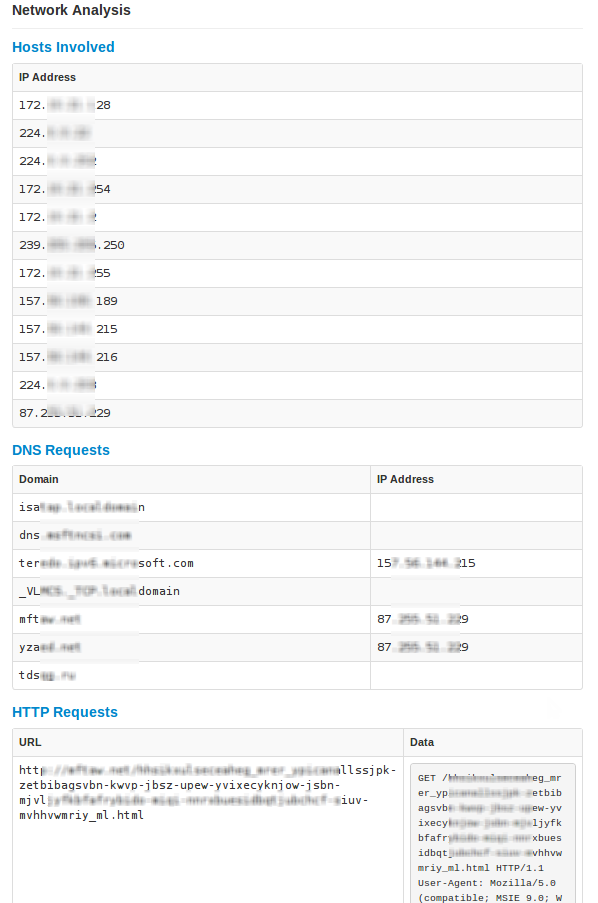

El análisis de red, nos muestra además todos los sitios con los cuales trató de conectarse. Por el tipo de peticiones que hace, vemos que hay unas descargas de archivos extraños para ser un actualización de un juego.

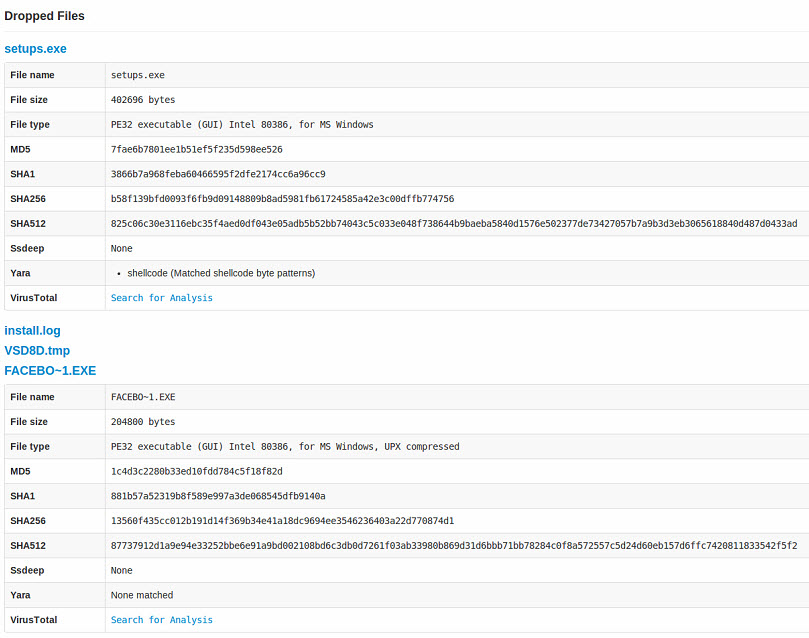

Más adelante en este informe se encuentran los archivos descargados por la ejecución del archivo original.

En este caso vemos, que el archivo descarga cuatro archivos adicionales, de los cuales dos son ejecutables. Uno de ellos tiene características similares al anterior y el otro dice que está relacionado con Facebook, lo cual es bastante sospechoso.

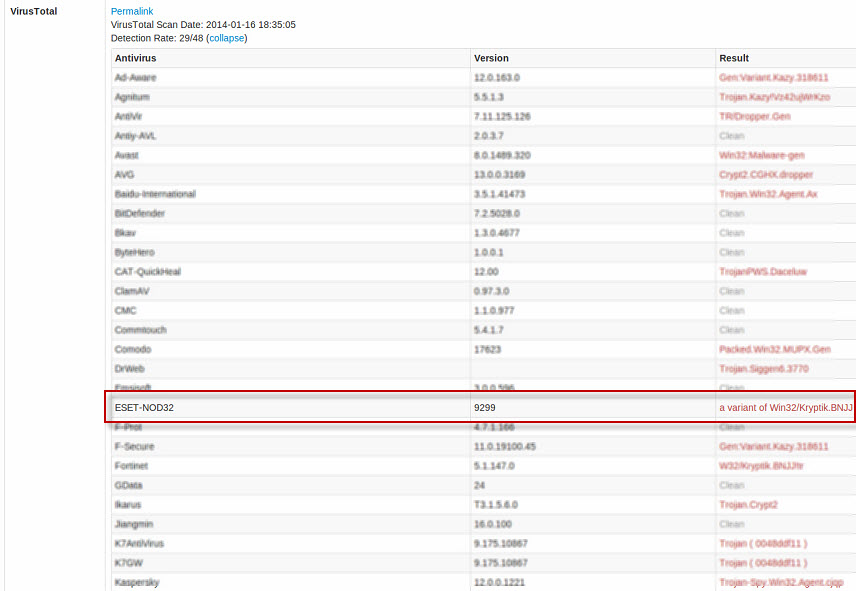

Además de esta información, Cuckoo Sandbox también se puede conectar con la base de VirusTotal y ver cuál como es analizado el archivo por diferentes soluciones de seguridad.

En este caso vemos que las soluciones de ESET detectan este archivo como una varianteWin32/Kryptik.

Cuckoo Sandbox es una herramienta bastante interesante que nos ayuda a entender cómo se comporta un archivo y nos aporta información importante para llegar a determinar si estamos frente a un archivo que pueda considerarse como malware. Si bien sus resultados no son definitivos si sirven para tener una base de análisis.

Lo mejor de esta herramienta desarrollada principalmente en Python, es que bastante modular y se le pueden ir agregando nuevos scripts con funcionalidades adicionales. Así que ha desarrollar nuevas funcionalidades, probar nuevas configuraciones para hacer esta herramienta nuestra base para iniciar un análisis de malware.