Con el pasar del tiempo la historia de los códigos malicioso ha ido experimentando drásticos cambios en varios aspectos como el tecnológico y motivacional. El primero es algo obvio, las amenazas suelen ser diseñadas para las computadoras y sistemas operativos de la época al igual que lo que sucede con programas legítimos. Es muy poco usual observar actualmente códigos maliciosos diseñados para funcionar en sistemas antiguos como MS-DOS o Windows 95. Del mismo modo, a medida que la tecnología avanza y tanto el software como hardware permiten utilizar nuevas opciones y funciones como el cálculo asistido de ciertas tareas multimedia (como el renderizado de video) utilizando la amplia capacidad de cómputo que ofrece una GPU (Graphic Processing Unit), los ciberdelincuentes también usufructúan de estas nuevas posibilidades para crear malware "tecnológico" como el caso del troyano Win32/Delf.QCZ.

Con respecto al tema motivacional se pudo observar que en un principio, todos los códigos maliciosos eran creados con fines de “entretención” o simplemente como una forma poco ortodoxa de mostrarle al mundo las capacidades de programación de su autor. Desde luego que esto no significa que ese tipo de malware esté exento de provocar grandes perjuicios económicos como el caso del gusano VBS/LoveLetter que aunque no robaba ningún tipo de información, sí destruía algunos archivos, provocando grandes pérdidas. Esta tendencia o época romántica del malware cambió drásticamente con el pasar del tiempo. En la actualidad es muy difícil encontrar códigos maliciosos creados con otro fin que no sea estrictamente económico, es decir, obtener ganancias ilícitas a través del robo de información sensible empleando amenazas informáticas.

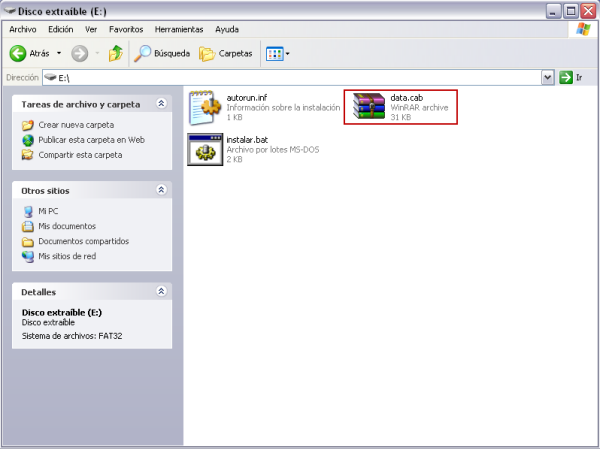

Es difícil pero no imposible. De parte de ZMA, nuestro distribuidor exclusivo para Argentina, hemos recibido en el laboratorio un gusano "clásico" detectado por ESET NOD32 Antivirus como BAT/Autorun.DN. Analizando en detalle esta muestra pudimos concluir que su función principal es sólo una: propagarse utilizando dispositivos de almacenamiento extraíble como pendrives. Para lograrlo, se copia a sí mismo en todas las unidades comenzando por la letra C y concluyendo con la Z además de incluir el respectivo autorun.inf para infectar automáticamente los sistemas vulnerables sin el respectivo parche. El archivo data.cab que puede observarse en la siguiente imagen, no es tal ni tampoco está comprimido. Se trata de una aplicación potencialmente insegura, es decir, que ha sido mal utilizada varias veces por distintas amenazas (no confundir con aplicaciones potencialmente indeseables) que permite manipular ventanas haciendo uso de una línea de comandos y que es necesario para el funcionamiento de este malware. Es posible inferir que el autor cambia la extensión .cab como técnica de Ingeniería Social para no levantar la sospecha del usuario (varios programas de instalación genuinos contienen un fichero data.cab).

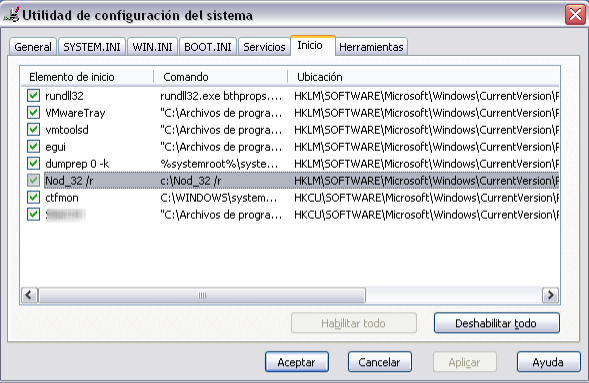

Si se inserta un medio de almacenamiento extraíble infectado por esta amenaza, el gusano copia el archivo data.cab a la carpeta de instalación de Windows y lo renombra como cmdow.exe. Luego, se copia en este mismo lugar como maloso.bat y en la raíz de C:/ como Nod_32.bat. Después, crea y abre maloso.reg con el propósito de agregarse como Nod_32 en el inicio automático del sistema operativo y así ejecutarse con la carga del mismo. Este código malicioso no es el primero en hacer un uso indebido de ESET o NOD32 para generar confusión en el usuario.

Debido a la situación anterior o similares, es recomendable descargar un programa legítimo siempre desde el sitio web oficial de la compañía que lo desarrolla para evitar programas falsos o infectados. Por otro lado, y a pesar que BAT/Autorun.DN no realiza ninguna otra acción fuera de las ya descritas ni tampoco su objetivo es robar información u obtener algún tipo de ganancia, su método de propagación a través de dispositivos de almacenamiento extraíble y la ejecución automática en el caso de Windows XP sin el parche respectivo siguen siendo artimañas utilizadas por cibercriminales para obtener mayor rédito económico. Por lo mismo, es imprescindible mantener actualizado el sistema operativo y los programas. De forma complementaria, una solución antivirus con capacidad de detección proactiva ayuda a prevenir considerablemente el riesgo de convertirse en víctima de amenazas informáticas como esta y otras. Además, es importante destacar que aquellos que deseen un control más estricto sobre este vector de propagación, pueden consultar el documento ¿Cómo agrego una nueva regla de medios extraíbles para mi producto ESET para Windows? (5.x) para bloquear completamente el uso de este tipo de dispositivos.

André Goujon

Especialista de Awareness & Research