Hace unos días les comentábamos sobre un nuevo rogue para el sistema operativo de Apple, Mac Defender. El código malicioso, al igual que el resto de los falsos antivirus, se caracteriza por simular infecciones en el sistema y por tentar al usuario a la compra de una falsa licencia de software, por la cual será estafado. Posterior a la aparición de la amenaza, diversas variantes comenzaron a circular en Internet, como "MacProtector", "Apple Security Center" y "MacSecurity", entre otras. El día de ayer, hemos detectado una nueva variante de esta amenaza, MacGuard, que se caracteriza por no necesitar credenciales de administrador para su instalación.

Hace unos días les comentábamos sobre un nuevo rogue para el sistema operativo de Apple, Mac Defender. El código malicioso, al igual que el resto de los falsos antivirus, se caracteriza por simular infecciones en el sistema y por tentar al usuario a la compra de una falsa licencia de software, por la cual será estafado. Posterior a la aparición de la amenaza, diversas variantes comenzaron a circular en Internet, como "MacProtector", "Apple Security Center" y "MacSecurity", entre otras. El día de ayer, hemos detectado una nueva variante de esta amenaza, MacGuard, que se caracteriza por no necesitar credenciales de administrador para su instalación.

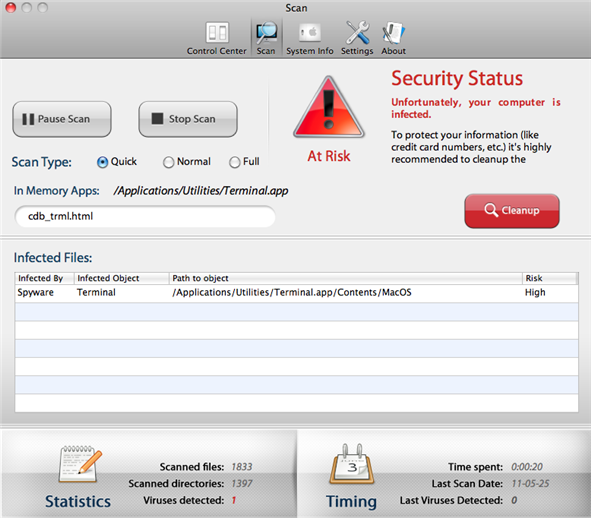

Esta nueva versión, detectada por ESET Cybersecurity como OSX/TrojanDownloader.FakeAlert.A, utiliza el nombre de MacGuard y en lineas generales, no posee grandes diferencias con sus predecesores: propagación web, alertas de infecciones, y compra de licencia:

Como ya se mencionó, la gran novedad de esta variante radica en que la instalación puede realizarse sin necesidad de ingresar credenciales de administrador en el sistema. Para ello, utiliza un sistema de dos instaladores, siendo el primero de estos el que se descarga en la carpeta "Aplicaciones", que requiere permisos de administrador. Este, es únicamente un "descargador" que se llama avRunner, y que se ejecuta automáticamente y descarga MacGuard. Luego de esta operación, el primero es eliminado para ocultar rastros en el sistema. El rogue se carga en las aplicaciones de inicio del usuario para ejecutarse en cada inicio de sesión, sin necesidad de permisos administrativos.

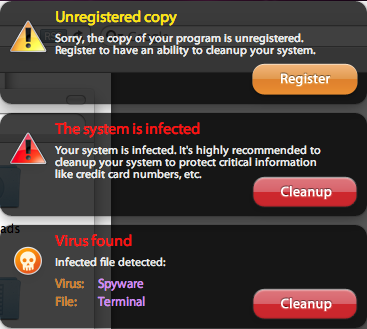

Una vez infectado el sistema, estos son algunos de los mensajes que muestra la aplicación, tanto de las supuestas infecciones, como del botón para "registrar" la copia:

Los costos de MacGuard son similares a los ya expuestos para las variantes anteriores:

- Licencia de un año: 59.95 dólares.

- Licencia de dos años: 69.95 dólares.

- Licencia de por vida: 79.95 dólares (esta incluye, supuestamente, un "60% de descuento")

¿Qué debe hacer un usuario infectado? En primer lugar, no comprar esta falsa solución antivirus. Para que la misma no se ejecute al inicio de sesión, esta debe ser deshabilitada desde el menú en Preferencias del Sistema, opción Cuentas y, a continuación, en Arranque.

Estos son los números de serie válidos que hemos identificado desde el Laboratorio de ESET:

- 1837-4164-2913

- 2073-2182-0724

- 8334-8928-9153

- 6241-9412-3024

- 4734-1427-9744

- 7593-5662-8323

- 9738-3426-1840

- 3248-2425-5577

- 5435-2648-4232

- 1515-8434-7756

Deshabilitar la ejecución automática de archivos en Safari también permite bloquear la ejecución de esta amenaza. Este tipo de amenazas son muy rentables para los atacantes. Para más información, el propio Apple a creado en su base de conocimientos un artículo sobre cómo prevenir este rogue. Es posible que sigan apareciendo variantes de esta amenaza, por lo que, de abrirse un instalador, el usuario debe ejecutarlo solo si él lo ha solicitado, y si se trata de una aplicación reconocida por el mismo.

Sebastián Bortnik

Coordinador de Awareness & Research