Hace un tiempo les mencionaba sobre las alternativas delictivas que se emplean en la actualidad para optimizar la creación automática de todo tipo de códigos maliciosos; incluso, su evolución incorporando técnicas anti-análisis.

Bajo este panorama, la realidad es que la automatización de amenazas es cada vez más común. En este caso, la misma está orientada a agilizar la generación de exploits (diseñados para aprovechar debilidades en otros programas, ya sea en un sistema operativo o en las aplicaciones instaladas sobre este).

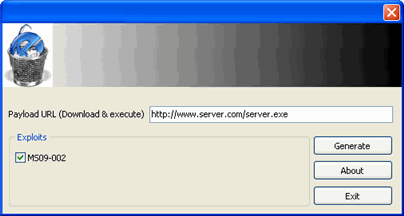

La cuestión es que se encuentra In-the-Wild una nueva aplicación de este estilo que permite crear con tan solo dos clics un exploit destinado a aprovechar la vulnerabilidad crítica en Internet Explorer 7 mencionada por Microsoft en el boletín de seguridad MS09-002. ESET NOD32 detecta esta amenaza como JS/Exploit.MS09-002 y a continuación pueden apreciar una captura de esta aplicación:

Esta vulnerabilidad esta siendo activamente abusada por una importante cantidad de familias de malware; incluso, muchas aplicaciones web diseñadas para el control y administración de botnets incorporan este exploit entre sus módulos, permitiendo así optimizar también los ataques del tipo Drive-by-Download y Multi-Stage que suelen ejecutar.

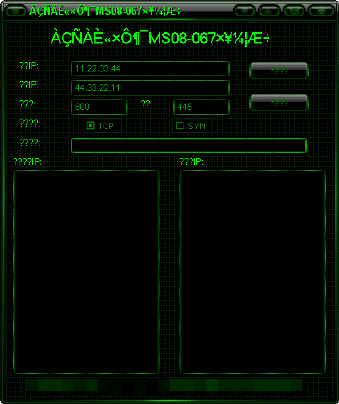

Este tipo de maniobras no son nuevas y existen antecedentes de aplicaciones similares, como la diseñada para automatizar la creación y explotación de la vulnerabilidad mencionada en el boletín MS08-067, también clasificada como crítica, y que dio origen a una de las amenazas más relevantes de la historia del malware como lo fue el gusano Conficker. A continuación vemos una captura de la interfaz del programa.

El problema más importante que presentan estos programas, independientemente de las acciones maliciosas para las cuales fueron desarrollados, es que su manipulación no tiene límites en cuanto a los requisitos de conocimiento, ya que cualquier usuario puede crear exploits específicos sin conocimiento alguno de programación y sin demasiados esfuerzos.

A pesar de la diferencia de tiempo entre una vulnerabilidad y la otra (2008 en el caso de MS08-067 y 2009 la MS09-002), ambas son explotadas activamente en la actualidad, por lo tanto, queda en evidencia una vez más la necesidad de mantener los sistemas operativos y las aplicaciones actualizadas.

Asimismo, la implementación de una solución de seguridad antivirus proactiva como ESET NOD32 y hacer uso de las buenas prácticas de seguridad que cotidianamente compartimos a través de este mismo canal.

Jorge