Alors que nous terminions notre analyse sur une récente vague de spam malveillant ciblant la Russie, nous avons remarqué qu'une autre campagne sans rapport, alimentée par JavaScript, atteignait de nouveaux sommets dans notre télémétrie. Apparemment, la campagne de courrier indésirable « Love you » de mi-janvier 2019 a été modifiée et a été lancée au Japon.

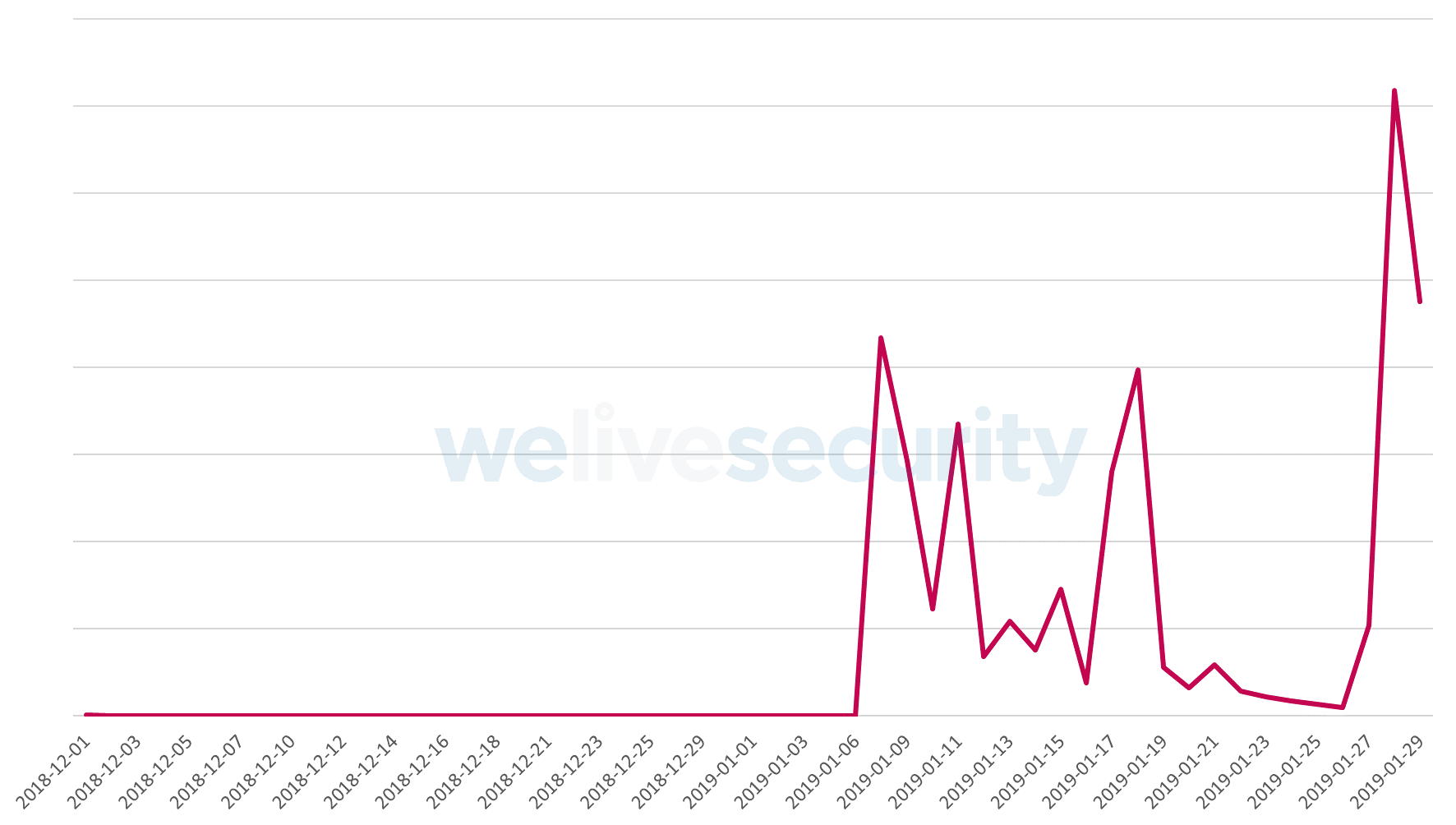

Sur la base de nos données télémétriques, cette dernière campagne « Love you » a été lancée le 28 janvier 2019 et a presque doublé en taille par rapport aux premières vagues, comme le montre la figure 1. Comme à la mi-janvier, les spams distribuent un cocktail de charges utiles malveillantes, avec quelques mises à jour : nous avons vu des tentatives de téléchargement d'un cryptomineur, un modificateur de paramètres système, un téléchargeur malveillant, le ver Phorpiex et le fameux rançongiciel GandCrab version 5.1.

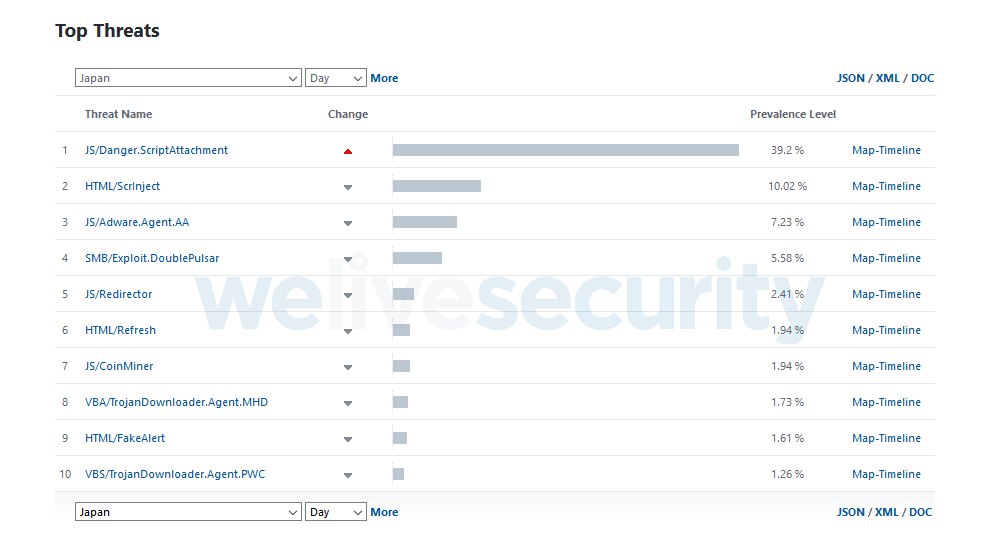

Figure 1 - Détection des pièces jointes JavaScript malveillantes distribuées dans le cadre de la campagne « Love you » et de la dernière vague de celle-ci

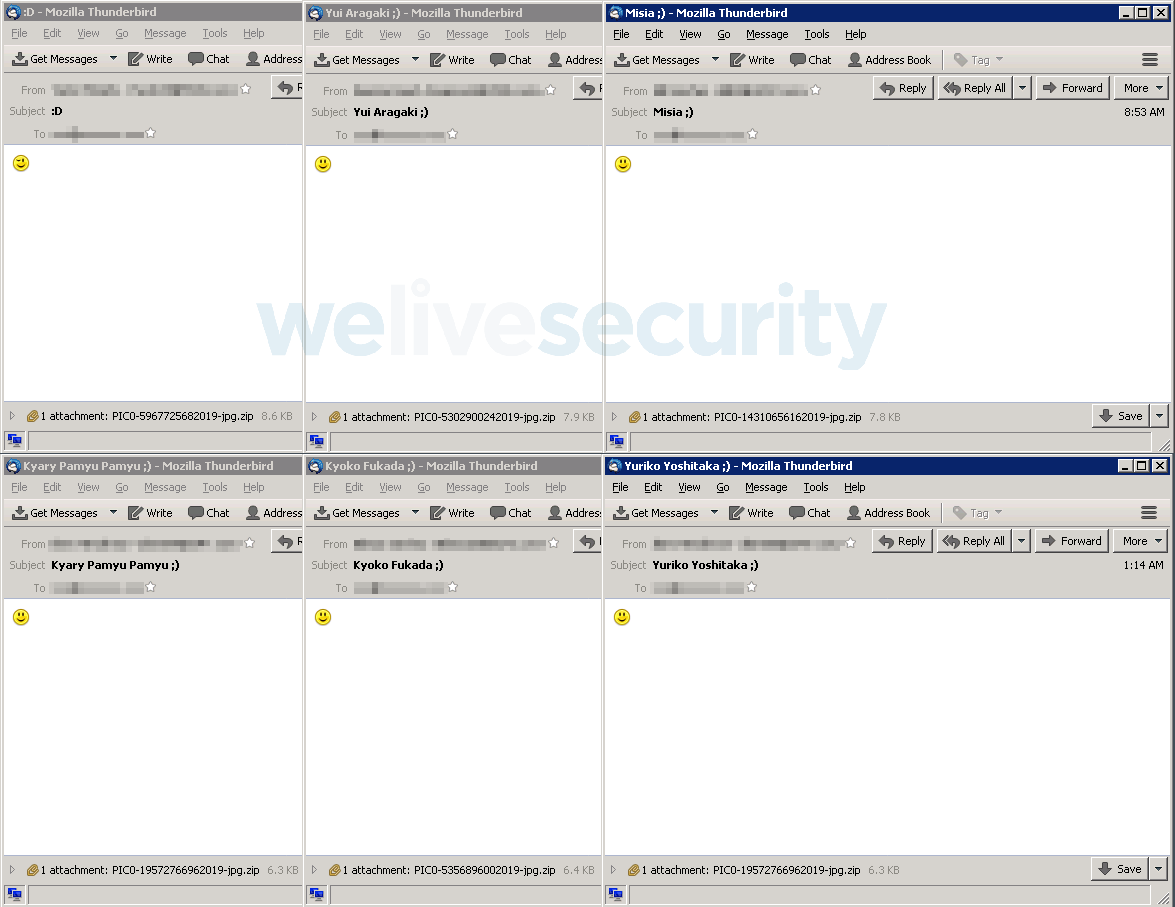

Au 29 janvier 2019, la grande majorité des détections étaient au Japon (95 %), avec des dizaines de milliers de courriels malveillants détectés chaque heure. Le même jour, JS/Danger.ScriptAttachment - le nom ESET pour JavaScript malveillant distribué via des pièces jointes de courrier électronique - était la quatrième menace la plus détectée dans le monde et la première au Japon, comme le montre la Figure 2.

Scénario d'attaque dans la campagne ciblée au Japon

Dans cette dernière campagne, les attaquants ont modifié le message des courriels malveillants, passant du thème romantique de la campagne initiale « Love you » de la mi-janvier à des sujets touchant plus spécifiquement le Japon. Une chose n'a pas changé : la forte utilisation des émoticons, tant dans l’objet des courriels que dans les corps de texte.

Les emails que nous avons observés au cours de notre analyse comprennent les objets de message suivants :

- :D

- Yui Aragaki ;)

- Kyary Pamyu Pamyu ;)

- Kyoko Fukada ;)

- Yuriko Yoshitaka ;)

- Sheena Ringo ;)

- Misia ;)

(Note : Il s’agit là d’artistes populaires au Japon)

Les pièces jointes malveillantes dans les messages analysées sont en fait des fichiers ZIP camouflés comme des images, avec des noms de fichier sous le format suivant : PIC0-[9-digit-number]2019-jpg.zip. La figure 3 présente des exemples de ces courriers électroniques malveillants.

Les archives ZIP contiennent un fichier JavaScript avec le même format de nom, se terminant uniquement par .js. Une fois extrait et lancé, le fichier JavaScript télécharge la charge utile de la première étape à partir du serveur C&C de l'attaquant, un fichier EXE détecté par les produits d’ESET comme étant Win32/TrojanDownloader.Agent.EJN. Les URLs hébergeant cette charge utile ont des chemins d’accès se terminant par bl*wj*b.exe (note : nom du fichier effacé) et krabler.exe, et ces charges utiles ont été téléchargées sous C:\Users\[username]\AppData\Local\Temp[random].exe.

Cette charge utile de première étape télécharge une ou plusieurs des charges utiles finales suivantes à partir du même serveur C&C :

- Le rançongiciel GandCrab version 5.1;

- Un cryptomineur;

- Le ver Phorpiex;

- Un téléchargeur spécifique à la langue locale (configuré pour télécharger d'autres charges utiles uniquement si les paramètres linguistiques de l'ordinateur affecté suggèrent que la victime se trouve en Chine, au Vietnam, en Corée du Sud, au Japon, en Turquie, en Allemagne, en Australie ou au Royaume-Uni);

- Un modificateur de paramètres système.

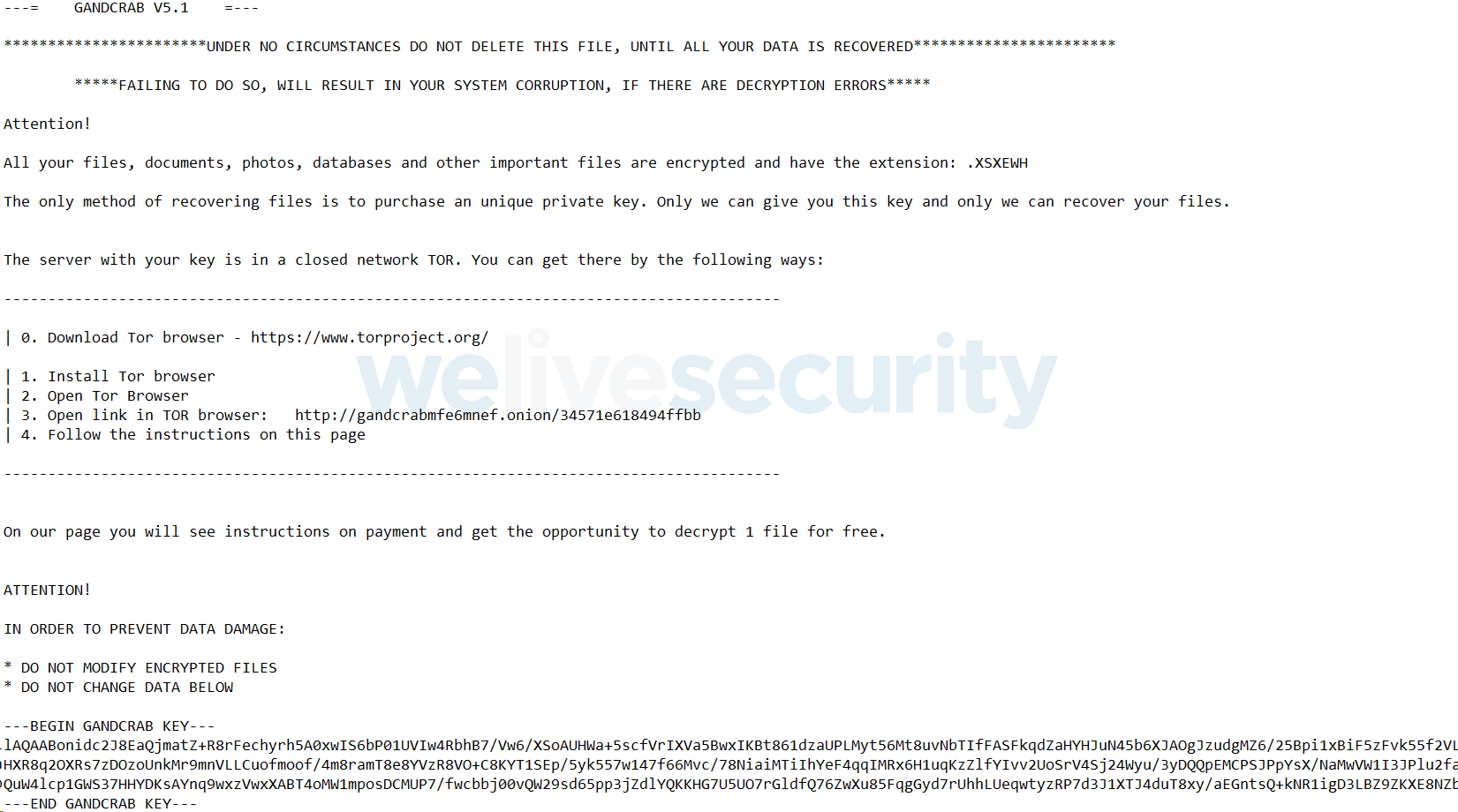

La version 5.1 du logiciel de rançon GandCrab chiffre les fichiers et ajoute une extension aléatoire de 5 caractères à leurs noms. Les notes de rançon contenant cette extension dans leurs noms de fichiers et leur contenu sont créées dans chaque dossier affecté.

Les charges utiles de cette campagne actualisée sont téléchargées à partir de l'adresse IP 92.63.197[.]153, qui semble se trouver en Ukraine, et ont été utilisées dans la campagne « Love you », depuis son lancement à la mi-janvier.

Comment demeurer en sécurité?

Pour éviter d'être victime de spams malveillants, vérifiez toujours l'authenticité des messages avant d'ouvrir une pièce jointe ou de cliquer sur un lien. Si nécessaire, vérifiez auprès de l'organisation qui semble avoir envoyé le courriel en utilisant les coordonnées fournies sur son site Web officiel.

Si vous êtes un utilisateur de Gmail, notez que Gmail bloque les pièces jointes JavaScript dans les courriers électroniques reçus et envoyés depuis près de deux ans maintenant.

Les utilisateurs d'autres services de messagerie, y compris les serveurs de messagerie de l'entreprise, doivent se fier à leur connaissance, sauf s'ils utilisent une solution de sécurité capable de détecter et de bloquer les fichiers JavaScript malveillants.

Plusieurs modules différents des produits de sécurité ESET détectent et bloquent indépendamment ces fichiers JavaScript malveillants ou les objets qu'ils récupèrent ensuite.

Indicateurs de compromission (IoCs)

Exemples de hashes provenant des pièces jointes ZIP malveillantes

| 8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B |

|---|

| BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7 |

| 9CE6131C0313F6DD7E3A56D30C74D9E8E426D831 |

| 83A0D471C6425DE421145424E60F9B90B201A3DF |

| 57F94E450E2A504837F70D7B6E8E58CDDFA2B026 |

| ESET detection name: JS/Danger.ScriptAttachment |

Exemples de hashes du téléchargeur JavaScript

| cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2 |

|---|

| c50f080689d9fb2ff6e731f72e18b8fe605f35e8 |

| 750474ff726bdbd34ffc223f430b021e6a356dd7 |

| 1445ea29bd624527517bfd34a7b7c0f1cf1787f6 |

| 791a9770daaf8454782d01a9308f0709576f75f9 |

| ESET detection name: JS/TrojanDownloader.Agent.SYW aka JS/TrojanDownloader.Nemucod.EDK |

Exemples de hashes de la charge utile de premier niveau

| 47C1F1B9DC715D6054772B028AD5C8DF00A73FFC |

|---|

| ESET detection name: Win32/TrojanDownloader.Agent.EJN |

Exemples de hashes de la charge utile de dernier niveau

| Payload | SHA-1 | ESET detection name |

|---|---|---|

| GandCrab ransomware | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| Cryptominer | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Phorpiex worm | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| Downloader | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| System settings changer | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

Utilisateurs C&C utilisés dans le cadre de cette campagne

| 92.63.197[.]153 |

|---|