Durant le mois de janvier 2019, nous avons pu observer une hausse spectaculaire des détections de pièces jointes malveillantes à des courriels JavaScript, un vecteur d'attaque qui, pour la plupart, est resté inactif tout au long de 2018. Parmi les campagnes de spam malveillants qui s'appuient sur ce vecteur, nous avons détecté une nouvelle vague de pourriels en langue russe qui distribue un rançongiciel connu sous les noms de Shade ou Troldesh et détecté par ESET comme étant Win32/Filecoder.Shade.

Cette campagne semble faire suite à une campagne de spam malveillant, qui a commencé à distribuer le rançongiciel Shade en octobre 2018.

La campagne de janvier 2019

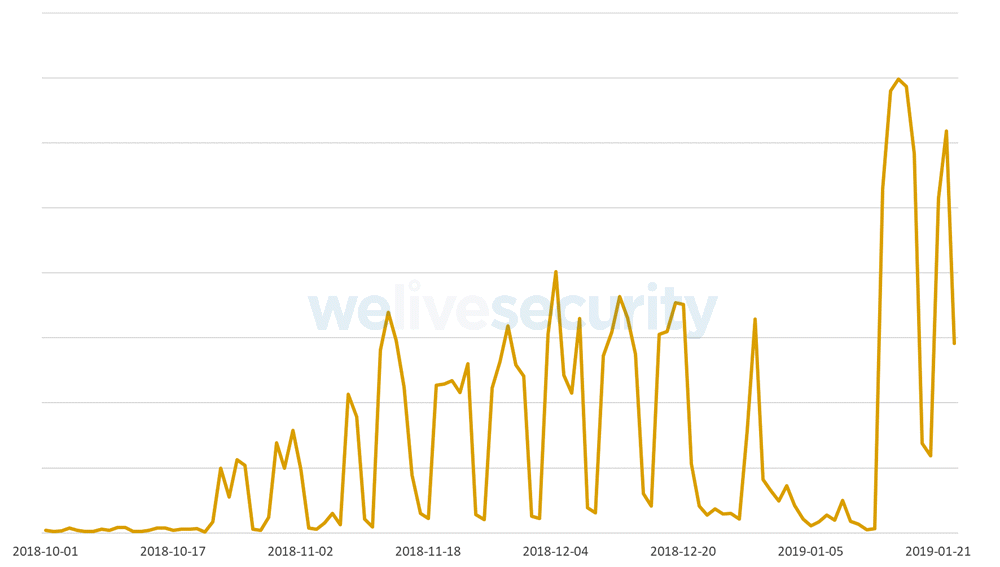

Notre télémétrie montre que la campagne d'octobre 2018 s'est déroulée à un rythme constant jusqu'à la deuxième moitié de décembre 2018, avant de prendre une pause vers Noël, et de reprendre à la mi-janvier 2019 jusqu’à doubler de taille, comme le montre la Figure 1. Les baisses dans le graphique semblent correspondre aux fins de semaine, ce qui suggère que les attaquants favorisent les adresses de courrier électronique des entreprises.

Figure 1 - Détection de pièces jointes JavaScript malveillantes diffusant Win32/Filecoder.Shade depuis octobre 2018

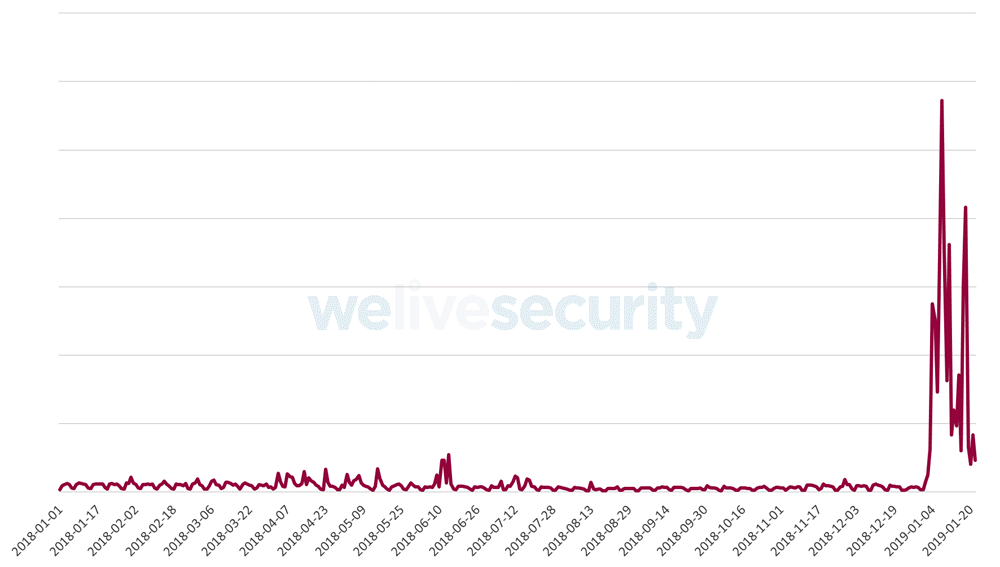

Comme mentionné précédemment, cette campagne fait partie d'une tendance plus large que nous avons observée depuis le début de 2019, c’est-à-dire le retour des pièces jointes JavaScript malveillantes comme vecteur d'attaque largement utilisé. La figure 2 illustre cette évolution telle qu'elle ressort de notre télémétrie.

Figure 2 - Détections de JavaScript malveillant distribué via des pièces jointes à des courriels, qui sont détectées comme JS/Danger.ScriptAttachment, au cours de la dernière année

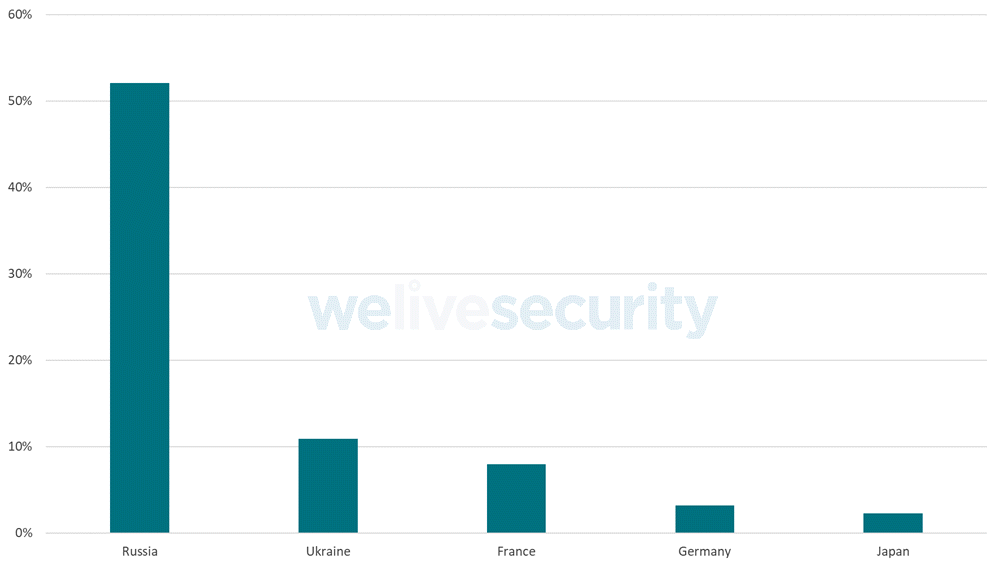

Il convient de noter en particulier que la campagne de diffusion du rançongiciel Shade en janvier 2019 a été la plus active en Russie, avec 52 % du total des détections de ces pièces jointes JavaScript malveillantes. Parmi les autres pays touchés figurent l'Ukraine, la France, l'Allemagne et le Japon, comme le montre la figure 3.

Figure 3 - Distribution des détections ESET des pièces jointes JavaScript malveillantes diffusant Win32/Filecoder.Shade du 1er janvier 2019 au 24 janvier 2019

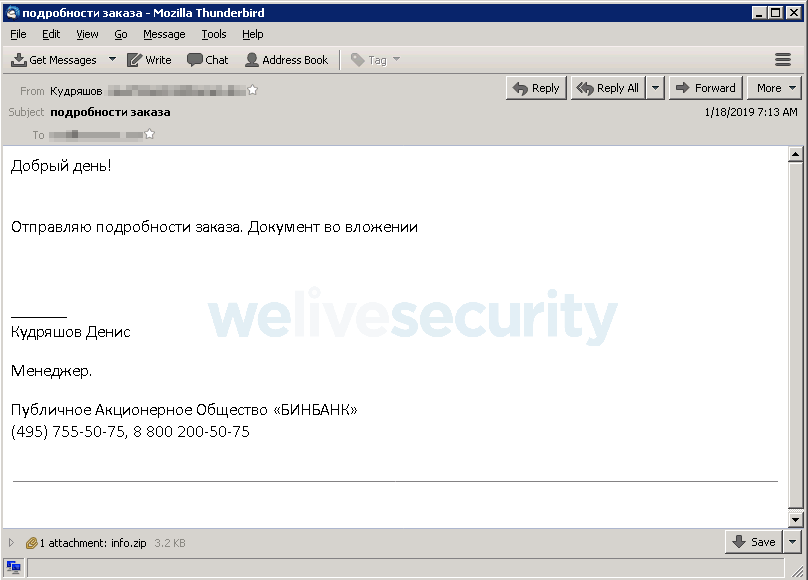

Sur la base de notre analyse, une attaque typique de la campagne de janvier 2019 s’amorce par la livraison d'un message électronique écrit en russe, avec une archive ZIP jointe nommée « info.zip » ou « inf.zip ».

Ces courriels malveillants se présentent comme des mises à jour de commandes, provenant apparemment d'organisations russes légitimes. Les courriels que nous avons vus usurpent l'identité de la banque russe B&N Bank (note : fusionnée récemment avec Otkritie Bank), et de la chaîne de détail Magnit. L’un des emails détectés par les systèmes ESET, pourrait se traduire ainsi :

Objet : Détails de la commande

Bonjour !

Je vous envoie les détails de la commande. Le document est joint en annexe.

Denis Kudrashev, manager

Figure 4 – Example of a spam email used in the January 2019 campaign

L'archive ZIP contient un fichier JavaScript nommé « Информация.js » (qui se traduit par « Information »). Une fois extrait et lancé, le fichier JavaScript télécharge un chargeur malveillant, détecté par les produits ESET comme Win32/Injector. Le chargeur malveillant déchiffre et lance la charge utile finale - le rançongiciel Shade.

Le chargeur malveillant est téléchargé à partir d'URL sur des sites WordPress légitimes et compromis, où il est déguisé en fichier image. Pour compromettre les pages de WordPress, les attaquants ont utilisé des attaques en force brute de mots de passe à grande échelle effectuées par des robots automatisés. Nos données de télémétrie montrent des centaines d'URL de ce type, se terminant toutes par la chaîne « ssj.jpg », hébergeant le fichier du chargeur malveillant.

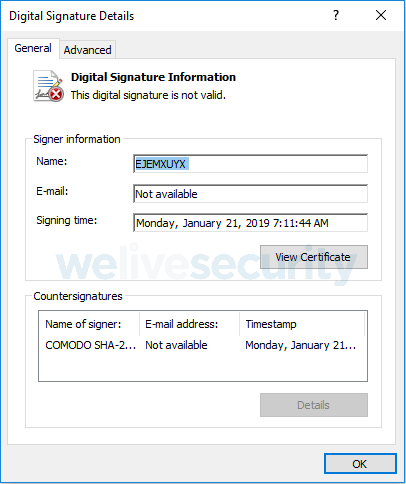

Le chargeur est signé à l'aide d'une signature numérique invalide qui prétend être émise par Comodo, comme le montre la figure 5. Le nom dans « Informations sur le signataire » et l'horodatage sont uniques pour chaque échantillon.

Figure 5 - Fausse signature numérique utilisée par le chargeur malveillant

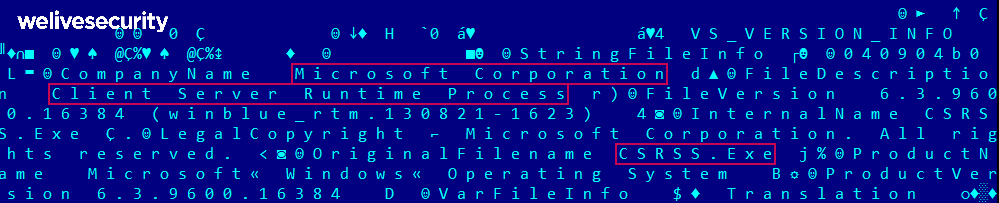

En outre, le chargeur tente de se déguiser davantage en se faisant passer pour le processus système légitime Client Server Runtime Process (csrss.exe). Il se copie lui-même dans C:\ProgramData\Windows\csrss.exe, où « Windows » représente un dossier caché créé par le logiciel malveillant et n'est normalement pas situé dans ProgramData.

Figure 6 - Le logiciel malveillant se présentant comme un processus système et utilisant des détails de version copiés à partir d'un binaire Windows Server 2012 R2 légitime

Le rançongiciel Shade

La dernière charge utile de cette campagne malveillante est un crypto-rançongiciel appelé Shade ou Troldesh. D'abord vu à l'état sauvage à la fin de 2014, mais réapparaissant fréquemment depuis, le rançongiciel chiffre un large éventail de types de fichiers sur les lecteurs locaux. Dans la récente campagne, le logiciel de rançon ajoute l'extension .crypted000007 aux fichiers chiffrés.

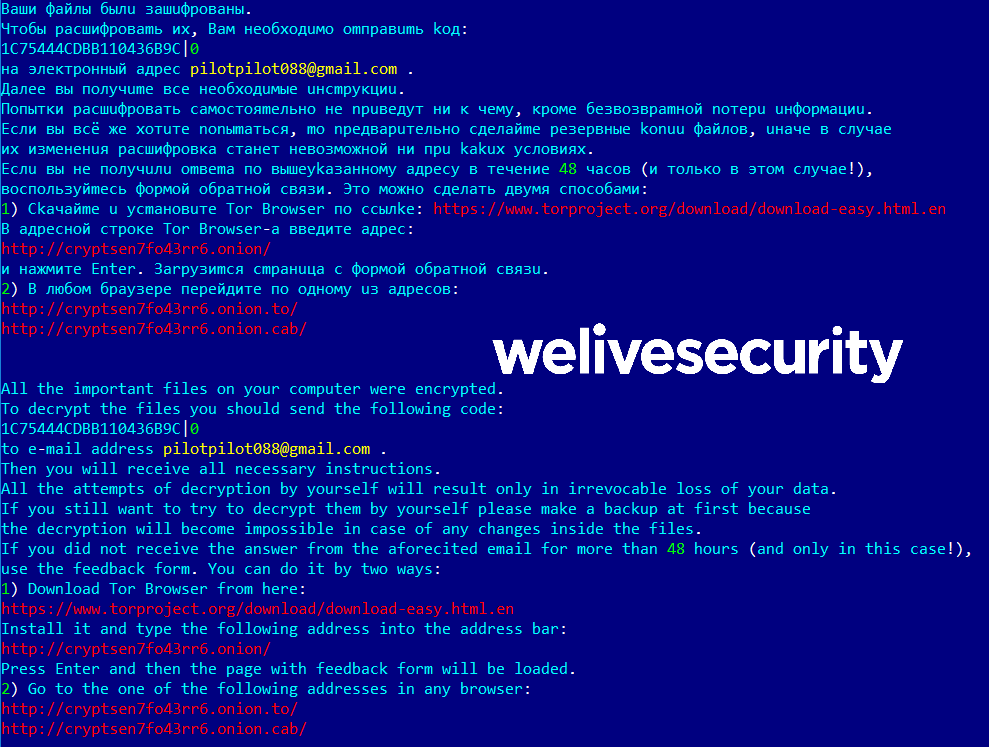

Les instructions de paiement sont présentées aux victimes dans un fichier TXT, en russe et en anglais, qui est déposé sur tous les lecteurs de l'ordinateur concerné. Le libellé de la demande de rançon est identique à celui de la campagne d'octobre 2018, dont il a été question précédemment.

Figure 7 - La demande de rançon de Shade à partir de janvier 2019

Comment rester en sécurité

Pour éviter d'être victime de spams malveillants, vérifiez toujours l'authenticité des messages avant d'ouvrir une pièce jointe ou de cliquer sur un lien. Si nécessaire, vérifiez auprès de l'organisation qui semble avoir envoyé le courriel en utilisant les coordonnées fournies sur son site Web officiel.

Pour les utilisateurs de Gmail, il est intéressant de noter que, depuis près de deux ans, Gmail bloque les pièces jointes JavaScript dans les messages reçus et envoyés.

Les utilisateurs d'autres services de messagerie, y compris les serveurs de messagerie d'entreprise, doivent se fier à leur vigilance, à moins d’utiliser une solution de sécurité capable de détecter et de bloquer les fichiers JavaScript malveillants.

Plusieurs modules des produits de sécurité ESET détectent et bloquent indépendamment les fichiers JavaScript malveillants.

Pour éviter de compromettre votre site Web WordPress, utilisez un mot de passe fort et l’authentification à deux facteurs. Assurez-vous également mettre à jour régulièrement WordPress lui-même, ainsi que les plugins et thèmes WordPress.

Indicateurs de compromission (IoCs)

Exemples de hashes provenant des pièces jointes ZIP malveillantes

| 0A76B1761EFB5AE9B70AF7850EFB77C740C26F82 |

|---|

| D072C6C25FEDB2DDF5582FA705255834D9BC9955 |

| 80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A |

| 5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B |

| 6EA6A1F6CA1B0573C139239C41B8820AED24F6AC |

| 43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76 |

| ESET detection name: JS/Danger.ScriptAttachment |

Exemples de hashes provenant des downloaders JavaScript

| 37A70B19934A71DC3E44201A451C89E8FF485009 |

|---|

| 08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E |

| E6A7DAF3B1348AB376A6840FF12F36A137D74202 |

| 1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F |

| CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C |

| ESET detection name: Win32/Injector |

Exemples de hashes du rançongiciels de Shade

| FEB458152108F81B3525B9AED2F6EB0F22AF0866 |

|---|

| 7AB40CD49B54427C607327FFF7AD879F926F685F |

| 441CFA1600E771AA8A78482963EBF278C297F81A |

| 9023B108989B61223C9DC23A8FB1EF7CD82EA66B |

| D8418DF846E93DA657312ACD64A671887E8D0FA7 |

| ESET detection name: Win32/Filecoder.Shade |

Chaîne spécifique à la campagne dans les URL hébergeant le rançongiciel Shade

| hxxp://[redacted]/ssj.jpg |

|---|