Le groupe Lazarus a gagné en notoriété surtout après le cybersabotage contre Sony Pictures Entertainment en 2014. On constatait à la fin de 2017 que le groupe continue de déployer ses outils malveillants, y compris les logiciels malveillants d'effacement de disques connus sous le nom de KillDisk, pour attaquer un certain nombre de cibles.

Notre analyse montre que l'origine de l'attaque contre un casino en ligne d’Amérique centrale et contre plusieurs autres cibles à la fin de l'année 2017 était probablement des cybercriminels appartenant au groupe de piratage Lazarus. Dans tous ces incidents, les attaquants ont utilisé des outils similaires, y compris KillDisk, l'outil d'effacement de disque qui a été exécuté sur des machines compromises.

Liste d’outils de Lazarus

Le groupe Lazarus a été identifié pour la première fois dans le rapport Operation Blockbuster, réalisé par Novetta en février 2016. US-CERT et le FBI nomment le groupe Hidden Cobra. Ces cybercriminels ont pris de l'importance avec le tristement célèbre cybersabotage contre Sony Pictures Entertainment.

Certaines des attaques attribuées au Groupe Lazarus ont suscité l'intérêt des chercheurs en sécurité, qui se sont appuyés sur les white papers de Novetta et alii, qui comprennent des centaines de pages décrivant les outils utilisés dans ces attaques. Parmi celles-ci, on compte les banques polonaise et mexicaine, l'épidémie de WannaCryptor, les campagnes d'hameçonnage contre des contractants de la défense américaine, etc. Les recherches sur ces cyberattaques fournissent des motifs pour attribuer des crimes au Groupe Lazarus.

Notez que la liste d'outils de Lazarus (c'est-à-dire la collection de tous les fichiers qui sont considérés par l'industrie de la sécurité comme des empreintes digitales de l'activité du groupe) est assez large. Qui plus est, nous croyons que de nombreux sous-groupes existent. Contrairement aux outils utilisés par d'autres groupes de cybercriminels, aucun des codes sources des outils de Lazarus n'a jamais été divulgué dans une fuite publique.

En plus d’outils personnalisés, le Groupe Lazarus s'appuie également sur des projets pouvant être obtenus grâce à GitHub ou fournis commercialement.

Les outils de Lazarus impliqués dans l'attaque contre le casino

Dans cette section, nous passerons en revue certains des outils qui ont été détectés sur de nombreux serveurs et terminaux dans le réseau d'un casino en ligne d’Amérique centrale. Ceux-ci ont été utilisés en conjonction avec les échantillons destructifs KillDisk décrits plus loin. Nous expliquons pourquoi nous pensons qu'ils sont liés à Lazare. ESET détecte les logiciels malveillants connus de Lazarus sous les noms de Win32/NukeSped ou Win64/NukeSped.

Presque tous ces outils sont conçus pour fonctionner en tant que service Windows. Les privilèges d'administrateur sont nécessaires pour y parvenir, ce qui signifie que les attaquants doivent avoir ces privilèges au moment de la conception de l'outil ou de la compilation.

Backdoor TCP

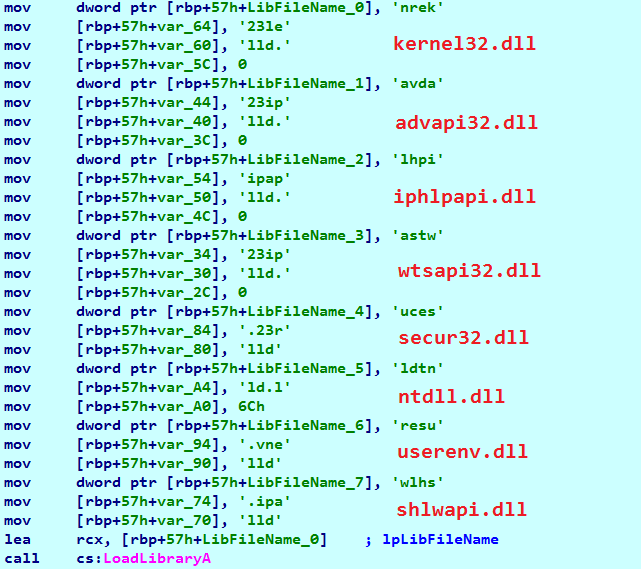

Win64/NukeSped.W est une application console qui est installée dans le système en tant que service. L'une des étapes initiales d'exécution est la résolution dynamique des noms de DLL requis sur la pile :

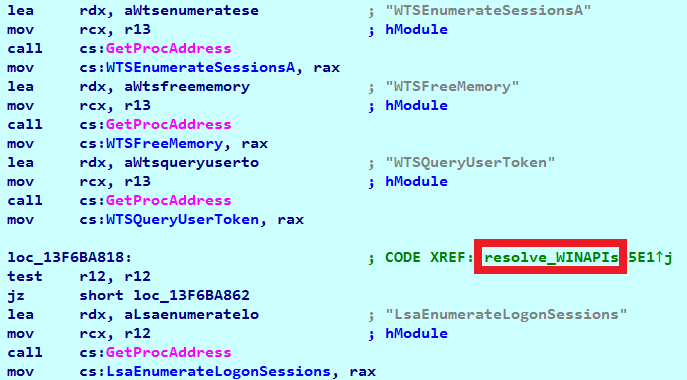

De plus, les noms de procédure des API Windows sont construits dynamiquement. Dans cet échantillon particulier, ils apparaissent en texte clair; dans d'autres échantillons que nous avons analysés par le passé, ils étaient plutôt codés en base64, chiffrés ou réglés sur la pile caractère par caractère :

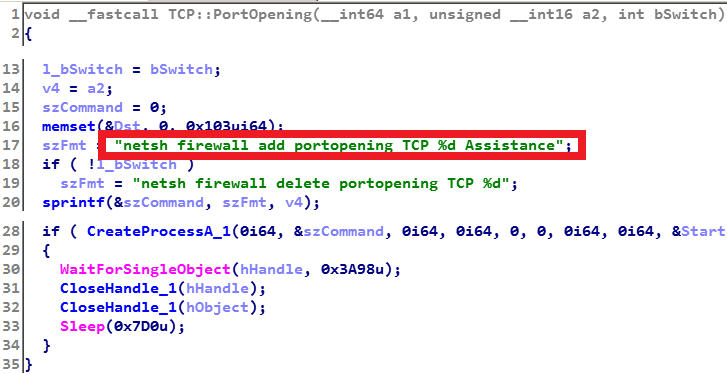

Tous deux constituent des traits typiques des logiciels malveillants de Lazarus. Une autre caractéristique typique des backdoors (ou portes dérobées) de Lazarus est également visible dans le cas présent. Celle-ci écoute sur un port spécifique qu'elle assure qu'il n'est pas bloqué par le pare-feu, comme l’illustre le graphique suivant.

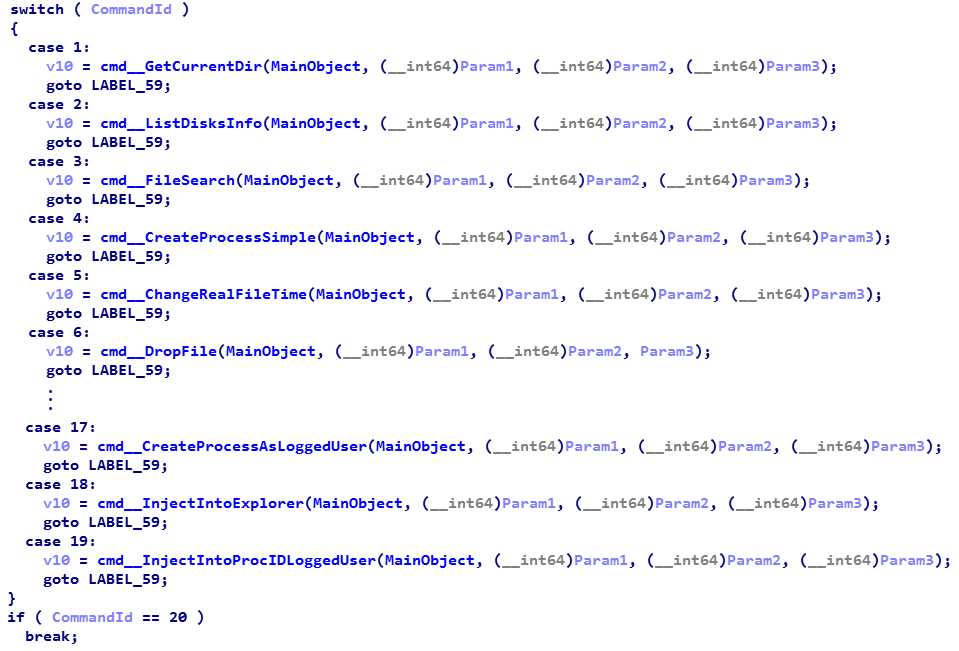

La porte dérobée supporte 20 commandes dont la fonctionnalité est similaire aux échantillons de Lazarus analysés précédemment. Notez que les noms des commandes ici ne proviennent pas des attaquants mais ont été créés par un analyste en logiciels malveillants d’ESET.

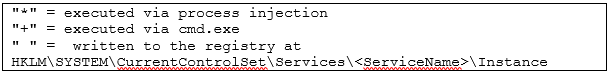

Le backdoor crée plusieurs fichiers sur le système de fichiers. Le port d'écoute est stocké dans un fichier texte nommé %WINDOWS%\Temp\p. Le fichier %WINDOWS%\Temp\perflog.evt contient une liste des chemins des fichiers binaires à injecter, exécuter ou écrire dans le Registre en fonction du caractère de début.

Dans le cas de l'option "+", les données de sortie de cmd.exe /c “%s 2>> %s” (ou cmd.exe /c “%s >> %s 2>&1”) sont enregistrées dans %WINDOWS%\Temp\perflog.dat.

Piratage de session

Win64/NukeSped.AB est une application de type console qui crée un processus comme un autre utilisateur actuellement connecté sur le système de la victime (similaire à la commande numéro 17 de la porte dérobée TCP décrite précédemment).

Il s'agit d'une variante protégée par Themida d'un échantillon, décrit par Kaspersky. Dans notre cas, il a été installé en tant que C:\Users\public\ps.exe. Il accepte trois paramètres.

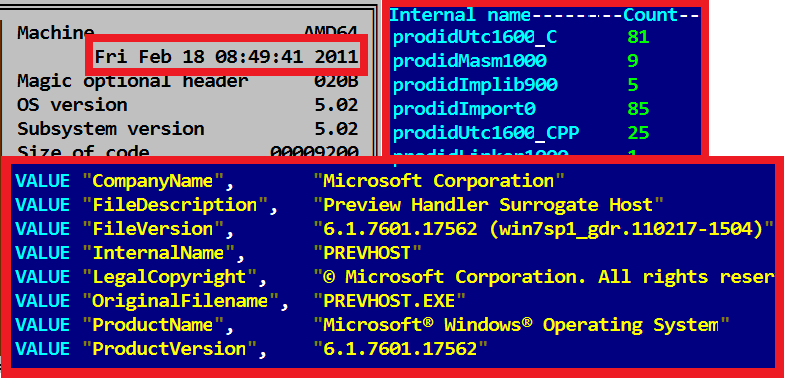

Une observation statique montre les mêmes propriétés de fichier dans ces deux échantillons : le même horodatage de compilation PE, des données Rich Header identiques (indiquant que le linker était Visual Studio 2010 (10.00)), et une partie des informations de la version des ressources :

Alors que l'horodatage PE et les ressources sont volés du fichier Microsoft PREVHOST.EXE légitime de Windows 7 SP1, les données du linker ne l'étaient pas : le fichier Microsoft original a été compilé et lié par Visual Studio 2008 (9.00).

Notre analyse dynamique et conséquente a confirmé que ce fichier trouvé dans le réseau du casino compromis est lié au piratage de sessions utilisé dans les attaques contre des banques polonaises et mexicaines.

Chargeur/installeur

Il s'agit d'un simple outil en ligne de commande acceptant plusieurs commutateurs. Son but est de travailler avec des processus (injecter ou tuer un processus par PID ou par nom), des services (terminer ou réinstaller un service) ou des fichiers (déposer ou supprimer). Sa fonctionnalité exacte dépend des paramètres.

Variantes de KillDisk

KillDisk est un nom de détection générique qu'ESET utilise pour les logiciels malveillants destructifs ayant des capacités d'effacement de disque, telles que l'endommagement des secteurs de démarrage et l'écrasement puis la suppression des fichiers (système), suivi d'un redémarrage, afin de rendre la machine inutilisable. Bien que tous les logiciels malveillants KillDisk aient des fonctionnalités similaires, en tant que détection générique, les échantillons individuels n'ont pas nécessairement de fortes similitudes ou relations de code. De telles détections de logiciels malveillants génériques ont généralement de nombreuses « sous-familles », qui se distinguent par le suffixe de détection (par exemple Win32/KillDisk.NBO dans ce cas). Les variantes sous-familiales qui ont de fortes similitudes de code, sont parfois considérées comme des cyberattaques distinctes et peuvent donc nous aider à établir des connexions, comme ici. D'autres cas, par exemple les cyberattaques dirigées contre des cibles de grande valeur en Ukraine en décembre 2015 et décembre 2016, ont également employé des logiciels malveillants KillDisk, mais ces échantillons provenaient de différentes sous-familles de KillDisk, de sorte qu'ils ne sont probablement pas liés à ces attaques.

Dans le cas du casino en ligne centraméricain, nous avons détecté deux variantes de Win32/KillDisk.NBO dans le réseau. Ce logiciel malveillant a été détecté sur plus de 100 machines de l'organisation. Il y a plusieurs explications possibles pour son déploiement, les attaquants couvrant leurs traces après une opération d'espionnage, ou son utilisation directe à des fins d'extorsion ou de sabotage, étant les plus probables. Quoi qu'il en soit, on peut constater que l'impact sur une seule organisation est important.

Basé sur notre télémétrie, l'utilisation simultanée des variantes Win32/KillDisk.NBO détectées et les autres logiciels malveillants de Lazarus connus sur le réseau ciblé, nous sommes confiants que ce logiciel malveillant KillDisk a été déployé par Lazarus, et non par un autre attaquant non apparenté.

Notre analyse de ces deux variantes de Win32/KillDisk.NBO a révélé qu'elles partagent de nombreuses similitudes de code. De plus, elles sont presque identiques à la variante KillDisk utilisée contre les organisations financières en Amérique latine décrite par Trend Micro.

Dans ce cas de casino en ligne, le chemin des variantes de KillDisk était typiquement : C:\Windows\Temp\dimens.exe.

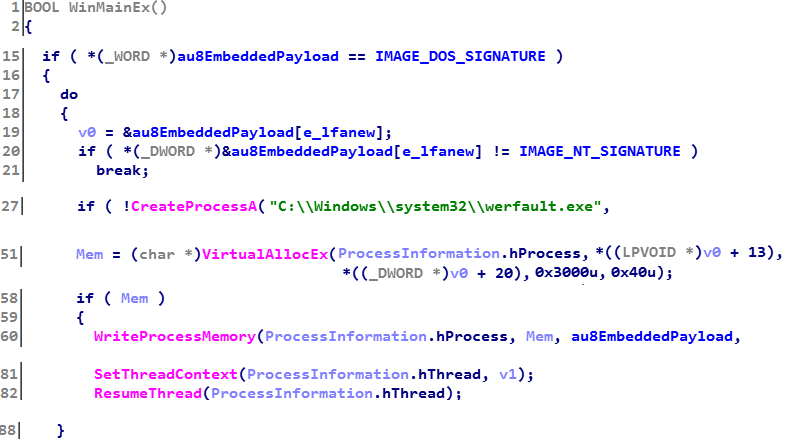

La charge utile intégrée est injectée dans le processus système werfault.exe :

L'une des variantes était protégée par le protecteur PE commercial VMProtect (3ème génération), ce qui a rendu son déballage plus délicat. Les attaquants n'ont probablement pas acheté une licence VMProtect, mais ont plutôt utilisé des copies piratées ou ayant fait l'objet de fuites disponibles sur Internet. L'utilisation de protecteurs est courante pour le groupe Lazarus : lors des attaques polonaise et mexicaine en février 2017, ils ont utilisé Enigma Protector et certains des échantillons de l'Opération Blockbuster, rapportés par Palo Alto Networks, ont utilisé une version plus ancienne de VMProtect.

Formats de chaînes Lazarus communs

Parmi les nombreuses caractéristiques que les chercheurs utilisent afin d'attribuer les échantillons et les attaques à Lazarus, on compte notamment le format des chaînes de caractères. Le tableau ci-dessous répertorie les chaînes de formatage trouvées dans les échantillons susmentionnés, ainsi que dans de nombreuses backdoors TCP liées à Lazarus :

| Format String | Lazarus Attack / Report |

|---|---|

| cmd.exe /c "%s 2>> %s" cmd.exe /c "%s >> %s 2>&1" |

This case - online casino in Central America |

| cm%sx%s"%s%s %s" 2>%s | Operation Blockbuster & WannaCryptor outbreak |

| c%s.e%sc "%s > %s 2>&1" %sd.e%sc "%s > %s 2>&1" |

Operation Blockbuster - The Sequel |

| %s%s%s "%s > %s 2>&1" md.e xe /c |

Operation Blockbuster - The Saga |

| %sd.e%sc "%s > %s" 2>&1 %sd.e%sc n%ssh%srewa%s ad%s po%sop%sing T%s %d "%s" |

Operation Blockbuster |

| %s /c "%s" >%s 2>&1 | Operation Blockbuster |

| cmd.exe /c "%s" > %s 2>&1 | The Polish and Mexican case |

Cela peut paraître peu convaincant comme indice si on le regarde isolément. Cependant, en comparant ces chaînes de format avec tous les échantillons de logiciels malveillants jamais collectés par ESET, les seuls résultats concluants proviennent d'échantillons d'opérations Lazarus présumées. Par conséquent, nous concluons que ces chaînes de format représentent une caractéristique statique et pertinente du modus operandi du groupe Lazarus.

Outils additionnels

Deux autres outils largement disponibles (au minimum) ont été utilisés par les attaquants dans le cas du casino en ligne ont également utilisé.

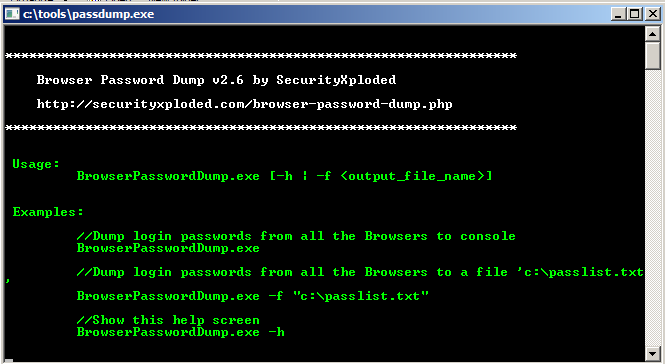

Browser Password Dump

Cet outil questionnable sert à récupérer les mots de passe des navigateurs Web populaires. Cependant, il s'agit d'un outil datant de décembre 2014, qui utilise des techniques anciennes et bien connues. Néanmoins, il peut être utilisé efficacement avec les dernières versions actuelles de Google Chrome (64.0.3282.186), Chromium (67.0.3364.0), Microsoft Edge (41.16299.15.0) and Microsoft Internet Explorer (11.0.9600.17843). Il ne fonctionne pas avec les versions récentes de Firefox ou d'Opera.

Mimikatz

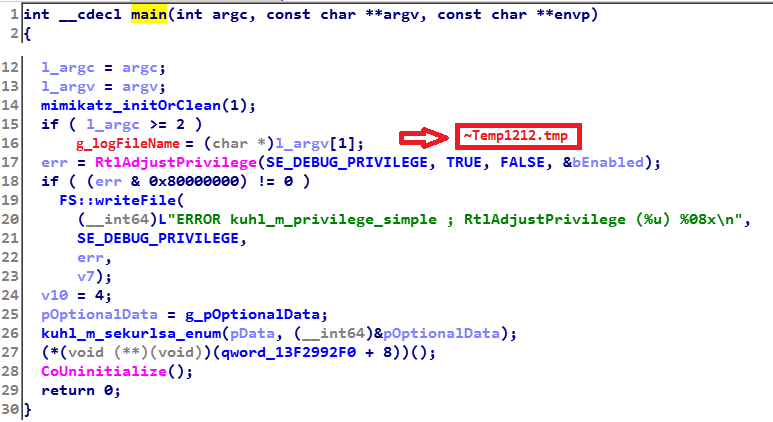

Ces attaquants ont également utilisé une version modifiée de l'infâme outil open-source Mimikatz, utilisé pour extraire les informations d'identification Windows. Il accepte un paramètre - le nom du fichier dans lequel stocker la sortie. Si aucun paramètre n'est donné, le fichier de sortie est appelé ~Temp121212.tmp situé dans le même répertoire que Mimikatz. La sortie contient les hashes des identifiants Windows des utilisateurs actuellement connectés. Cet outil est couramment utilisé par divers groupes APT et cybercriminels, par exemple par le groupe Telebots dans la flambée massive de DiskCoder.C (alias NotPetya), ou dans Operation Buhtrap.

Vecteur d’infection

La plupart des outils décrits ci-dessus sont téléchargés et installés sur les systèmes des victimes par des droppers et chargeurs malveillants actifs dans la phase initiale de l'attaque. De plus, nous avons vu des indications selon lesquels les attaquants ont utilisé des outils d'accès à distance, tels que Radmin 3 et LogMeIn, afin de contrôler les machines à distance.

Conclusion

Cette attaque récente contre un casino en ligne en Amérique centrale suggère que les outils de piratage de Lazarus sont recompilés à chaque attaque (nous n'avons pas observé ces échantillons exacts ailleurs). L'attaque elle-même était très complexe, consistait en plusieurs étapes et impliquait des dizaines d'outils protégés qui, étant autonomes, ne révéleraient pas grand-chose de leur dynamique.

L'utilisation de KillDisk dans le scénario d'attaque servait très probablement l'un des deux buts suivants : couvrir les traces des attaquants après une opération d'espionnage, ou servir directement pour l'extorsion ou le cyber-sabotage. Dans tous les cas, le fait que les produits ESET ont détecté ce logiciel malveillant sur plus de 100 points finaux et serveurs de l'organisation signifie un effort à grande échelle de la part des attaquants.

Nous remercions tout spécialement Dávid Gábriš et Robert Lipovský.

Crédit images : © Julliane Nova

|

SAMPLES |

#colspan# |

|---|---|

| 429B750D7B1E3B8DFC2264B8143E97E5C32803FF | Win32/KillDisk.NBO |

| 7DFE5F779E46855B32612D168B9CC5334F25B5F6 | Win32/KillDisk.NBO |

| 5042C16076AE6346AF8CF2B40553EEEEA98D5321 | Win64/NukeSped.W trojan (VMProtect-ed) |

| 7C55572E8573D08F3A69FB15B7FEF10DF1A8CB33 | Win64/NukeSped.W trojan (Themida-protected) |

| E7FDEAB60AA4203EA0FF24506B3FC666FBFF759F | Win64/NukeSped.Z trojan (Themida-protected) |

| 18EA298684308E50E3AE6BB66D7321A5CE664C8E | Win64/NukeSped.Z trojan (VMProtect-ed) |

| 8826D4EDBB00F0A45C23567B16BEED2CE18B1B6A | Win64/NukeSped.AB trojan (Themida-protected) |

| 325E27077B4A71E6946735D32224CA0421140EF4 | Win64/Riskware.Mimikatz.A application |

| D39311C74DEB60C736982C1AB74D6684DD1E1264 | Win32/SecurityXploded.T (VMProtect-ed) |

| E4B763B4E74DE3EF24DB6F19108E70C494CD18C9 | Win32/SecurityXploded.T (Themida-protected) |