La herramienta de compresión de archivos WinRAR lanzó la versión 7.12, que corrige una vulnerabilidad crítica que permite alterar las rutas de extracción de archivos comprimidos .rar maliciosos. Esta falla, identificada como CVE-2025-6218 y con un puntaje de 7.8 en la escala de severidad CVSS, habilitaba la ejecución instantánea de malware, o permitía que este se ejecute en un nuevo inicio de Windows. Según explica el reporte de WinRAR, el fallo afecta a versiones basadas en Windows.

Según la notificación oficial, los productos afectados son las versiones 7.11 y anteriores para Windows de RAR (WinRAR), así como las versiones RAR y UnRAR para Windows, el código fuente portable de UnRAR y UnRAR.dll. Las versiones para de RAR y UnRAR para Unix, el código fuente portable para Unix, y RAR para Android no fueron afectadas por este fallo.

WinRAR cuenta con más de 500 millones de usuarios a nivel mundial, según informa en su página oficial, por lo que el impacto de este fallo puede ser muy significativo y afectar a una gran cantidad de usuarios.

El fallo fue descubierto por el investigador de seguridad conocido como whs3-detonator, y reportado el 5 de junio a través de la Zero Day Initiative. Esto permitió a la empresa lanzar el 26 de junio esta actualización que parchea la vulnerabilidad.

Qué tipo de vulnerabilidad es la CVE-2025-6218

La vulnerabilidad detectada es del tipo directory traversal —Directory Traversal Remote Code Execution Vulnerability (ZDI-CAN-27198)— que permite que los archivos maliciosos contenidos en un comprimido se extraigan en rutas manipuladas. Sin importar la ruta de extracción que el usuario indique, los archivos se extraen en ubicaciones sensibles, como la carpeta de inicio automático.

Aunque la explotación requiere que el usuario interactúe con el archivo (por ejemplo, abriéndolo o accediendo a una página web manipulada), una vez descomprimido, el código malicioso puede ejecutarse sin necesidad de privilegios de administrador.

Si bien requiere indefectiblemente de la interacción del usuario —que abra el archivo, o que visite una web manipulada—, una vez descomprimido y alojado en las rutas manipuladas, se ejecuta sin necesidad de privilegios de administrador.

Antecedentes de vulnerabilidades WinRAR explotadas

No es la primera vez que se reporta una vulnerabilidad importante en WinRAR que luego es utilizada por cibercriminales para realizar ataques.

En 2019, una vulnerabilidad crítica en este software fue aprovechada por grupos de ransomware para distribuir archivos maliciosos con este tipo de malware. También, han circulado en varios foros herramientas que permitían crear archivos maliciosos personalizados en formato .rar con el malware que el operador de la herramienta elija.

Más acá en el tiempo, en 2023, una vulnerabilidad zero day en WinRAR (CVE-2023-38831) fue utilizada activamente por cibercriminales para distribuir distintos tipos de familias de malware, como troyanos de acceso remoto.

Cómo verificar si WinRAR está actualizado

Al ser WinRAR un programa que no se actualiza automáticamente, aumenta la cantidad de usuarios que pueden estar usando una versión muy antigua.

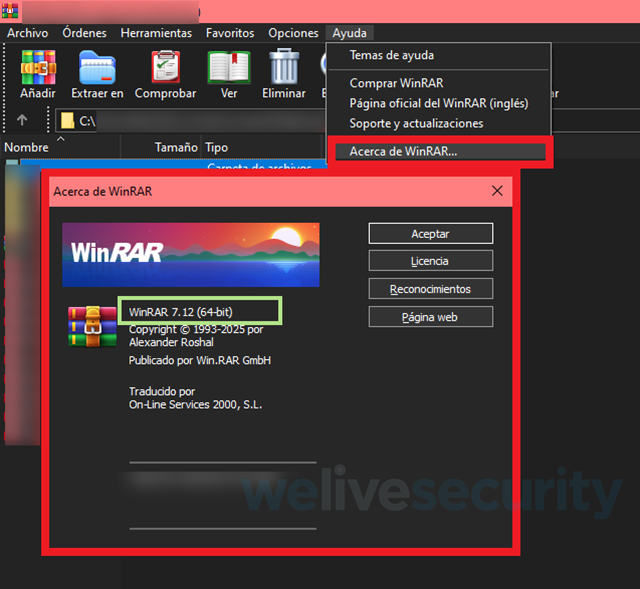

Para corroborar qué versión tienes, abre WinRAR, y ve a la pestaña Ayuda y ahí chequear que la versión sea esta última 7.12.

Para bajar la última versión, ve a soporte y actualización de la página oficial.

Bases de buenas prácticas en gestión empresarial

Si utilizas en tu empresa esta herramienta de compresión, y cualquier otra, seguir estos consejos puede minimizar los riesgos de que sea usada para atacar tu entorno corporativo. Como parte de las políticas de seguridad pueden nombrarse:

- Estandariza y define qué herramienta de compresión será la utilizada (por ejemplo, 7-Zip o WinRAR).

- Evita que se pueden instalar versiones no autorizadas o desactualizadas.

- Mantén el software actualizado a su última versión en todas los equipos.

- Implementa la restricción de ejecución de archivos extraídos en carpetas sensibles (como AppData, Startup, etc.),

- Desactiva la ejecución automática de archivos extraídos.

- Implementa soluciones antivirus/EDR que escaneen archivos comprimidos antes de su extracción y configura reglas para bloquear archivos con rutas sospechosas o dobles extensiones (ej. .jpg.exe).

- Concientiza sobre los riesgos de abrir archivos comprimidos de fuentes desconocidas.