En la comunidad de Roblox, herramientas como Solara, un ejecutor (executor) para Roblox, se han vuelto muy populares por permitir ejecutar scripts dentro del juego. Pero esta funcionalidad no está exenta de riesgos: cada vez más usuarios se preguntan si Solara es seguro, si puede contener malware o si conviene evitarlo.

En este artículo analizamos qué es realmente Solara, por qué es detectado por algunos antivirus, qué tipo de malware circulan utilizando su nombre, y cómo protegerse de posibles engaños.

¿Qué es Solara?

En el último tiempo, el término “Solara Executor” ha empezado a circular por distintos sitios y foros como Reddit, Discord y YouTube, mayoritariamente relacionados con Roblox, una plataforma que permite crear y jugar videojuegos diseñados por usuarios.

Solara ofrece una interfaz para ejecutar scripts en Roblox, facilitando la personalización y optimización de la experiencia de juego. Funciona inyectando código dentro del entorno del juego, una práctica que viola los términos de servicio de Roblox y se clasifica como game hacking.

Aunque Roblox bloquea regularmente algunas versiones, los desarrolladores de Solara y la comunidad encuentran formas de evadir detecciones, lo que mantiene operativo el ejecutor.

Al igual que otras herramientas de este tipo, Solara conlleva riesgos: se han detectado versiones alteradas utilizadas para la distribución de malware, desde RATs hasta cryptominers.

Más allá de la funcionalidad del ejecutor, uno de los mayores riesgos radica en las versiones falsas que circulan con fines maliciosos.

Solara: ¿es malware o un falso positivo?

Surge esta pregunta dado que algunos antivirus detectan a Solara, catalogándolo como malicioso, por su comportamiento potencialmente sospechoso. Esta detección no es un simple falso positivo: refleja el riesgo inherente de la herramienta, ya que su mecanismo (inyección de código, permisos elevados y actualizaciones dinámicas) puede ser utilizado por el desarrollador para ejecutar acciones dañinas en cualquier momento. Aunque muchos defiendan a un ejecutor y su comportamiento benigno, existe un potencial riesgo de seguridad. Menos si no sabemos mucho de quienes son los creadores de la herramienta.

Algunos antivirus detectan comportamiento malicioso o incluso como RAT, pero no existe una declaración oficial que confirme si la versión legítima es dañina o no, especialmente cuando circulan infinidad de variantes alteradas con fines maliciosos.

Por lo tanto, en principio debemos clasificarlas como aplicaciones potencialmente no deseadas (PUA, por sus siglas en inglés).

Es importante destacar que, en el ecosistema de Roblox, existen precedentes de ejecutors populares que, si bien comenzaron siendo benignos bajo el control de sus desarrolladores originales, fueron comprometidos por terceros y distribuyeron código malicioso en algunas distribuciones no oficiales. Esto fue lo que pasó en 2022 , cuando investigadores descubrieron que cibercriminales ocultaron malware junto a una versión legítima de Synapse X y la distribuyeron, demostrando cómo el compromiso de un ejecutor puede convertir una herramienta sin fines maliciosos en un vector de ataque.

Otro caso que ejemplifica los riesgos del uso de ejecutores es el del ejecutor para Roblox llamado Wave. Según reveló un usuario en X aprovecharon un fallo de seguridad para acceder remotamente a computadoras de usuarios para desinstalar el ejecutor y mostrar un mensaje de advertencia.

El mensaje buscaba concientizar a los usuarios sobre los peligros que implica instalar programas de reputación desconocida y demuestra cómo incluso herramientas consideradas “legítimas” pueden representar riesgos si contienen vulnerabilidades no corregidas o si caen en manos equivocadas.

Por lo tanto, más allá de las falsas versiones que aprovechan el interés y popularidad de los ejecutores y son detectados como malware, no podemos decir que los ejecutores llamados oficiales no deberían ser detectados como maliciosos porque su uso representa un riesgo de seguridad.

Todas esto nos permite reflexionar sobre los riesgos que trae aparejado el uso de Solara Executor y preguntarnos si realmente vale la pena asumirlos. Y para el caso afirmativo, nos plantea la necesidad de abordar los riesgos y conocer como mitigarlos.

Malware disfrazado como Solara Executor

Existen muchas versiones falsas de Solara que se distribuyen en sitios que simulan ser oficiales, falsos perfiles de Discord, videos en YouTube y publicaciones en Reddit, todos diseñados para engañar a quienes buscan descargar el ejecutor.

Hemos visto ejemplos de falsos executors de Solara que infectan con malware como troyanos de acceso remoto (RAT), infostealers que roban credenciales o hasta ransomware que cifra los archivos del equipo y solicita el pago de un rescate para recuperarlos.

En el último tiempo se han conocido varios informes que refieren que algunas versiones de Solara se han comportado como ejecutables maliciosos. Por ejemplo:

- Se han identificado casos de distribución del malware Meduza a través de un ejecutable descargado de un repositorio de GitHub (RobloxInjector.zip), según informe de Any.run.

- Otro informe reveló que se ha aprovechado Solara también para ransomware Chaos, una operación de RaaS desde 2021, donde el malware se camufla como SolaraBootstrapper.exe para engañar a los gamers.

- Por su parte, un análisis de RevDiaries reveló que ciertas versiones de Solara distribuyen el infostealer Rhadamanthys acompañado de un cryptominer, propagándose mediante mensajes en Discord y sitios fraudulentos que imitan al oficial.

Algunos aspectos destacados de los análisis de estos falsos ejecutores mostraron:

- Uso de técnicas de evasión para no ser detectados (Anti VM o Anti Debug) y evitar ser analizados y también para mantenerse ocultos en el equipo infectado.

- Descarga de otros componentes maliciosos desde GitHub. Por ejemplo, infostealers y cryptominers.

- Comunicación con un servidor del lado de los cibercriminales a al que se envía información recopilada del equipo de la víctima para monitorear y realizar acciones en el dispositivo comprometido.

Además, ESET ha detectado archivos maliciosos con el nombre de “Solara.exe" y “solarabootstrapper.exe”. Dicha detección fue catalogada dentro de una gama genérica haciendo referencia a posibles packers o cripters. Está claro que el nombre solara está vinculado con la distribución de archivos maliciosos, aunque esto no significa que el ejecutable original de Solara lo sea.

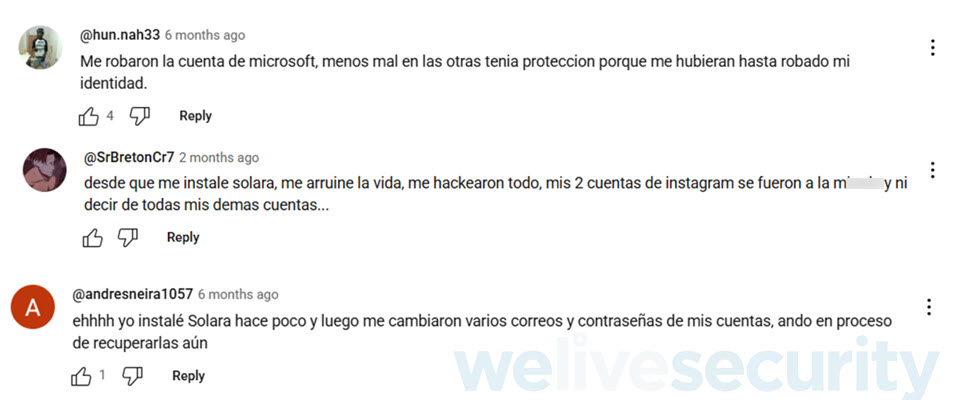

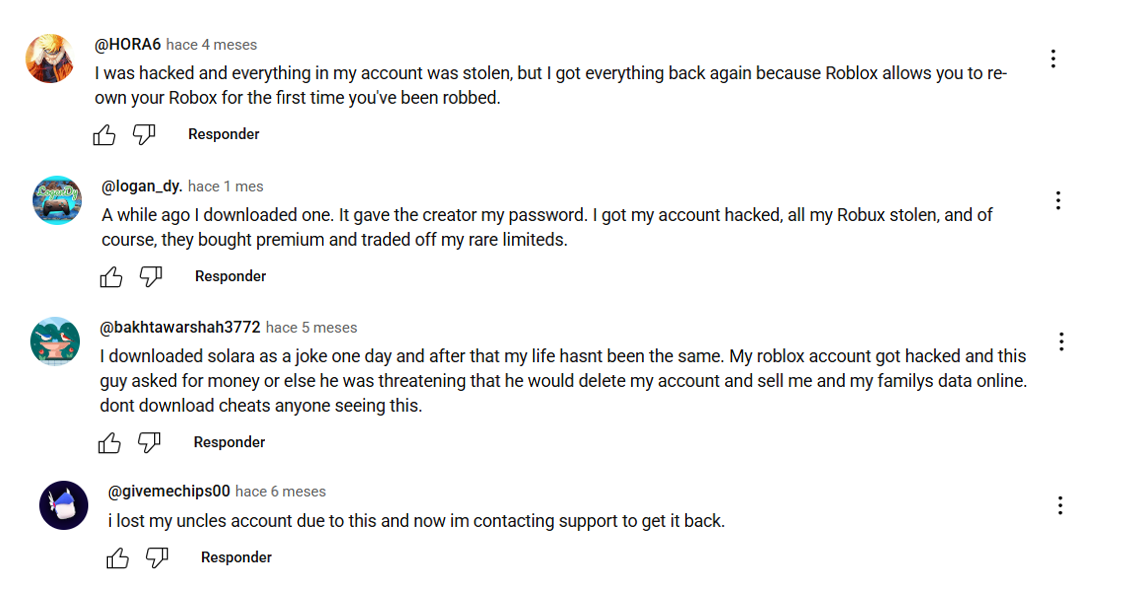

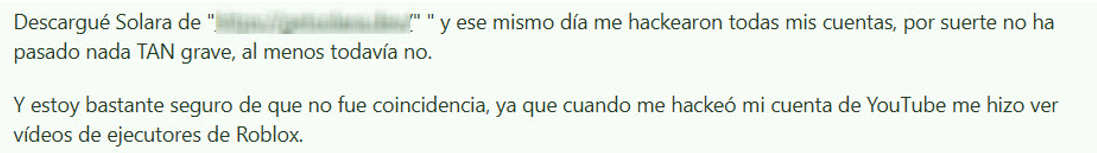

Testimonios de víctimas de falsos ejecutores de Solara

A continuación presentamos ejemplos de usuarios que compartieron sus experiencias tras descargar versiones falsas de Solara. Incluiremos capturas de comentarios de Reddit y YouTube, así como un ejemplo de cómo una vulnerabilidad en un ejecutor para Roblox oficial puede tener consecuencias.

A continuación recopilamos algunas imágenes de usuarios de América Latina y de otras partes del mundo que en videos en YouTube sobre el ejecutor o en Reddit comparten sus experiencias tras haber descargado posiblemente una versión falsa. La mayoría manifiesta haber sufrido el robo de sus cuentas de redes sociales, correo, incluso de las cuentas de Roblox.

¿Cuál es el Solara “oficial”?

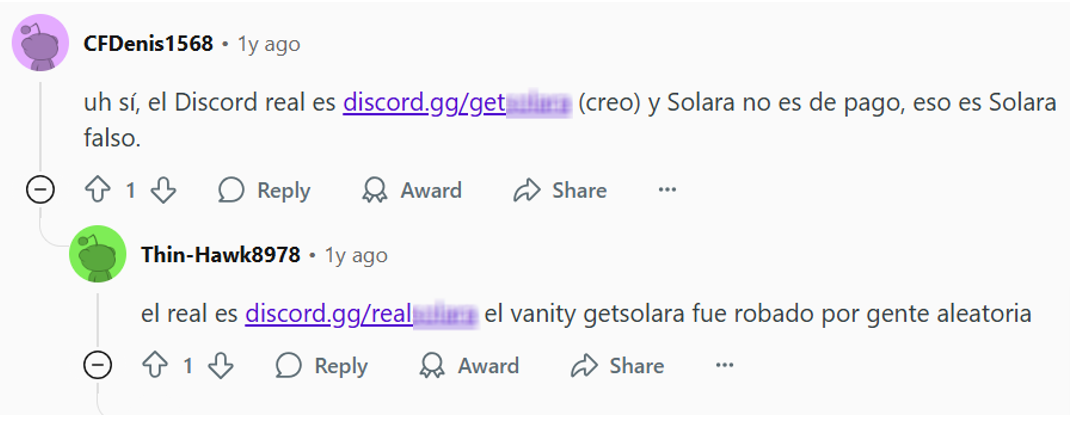

Otra gran problemática de Solara surge a partir de la forma en la que se distribuye, en tanto vemos versiones (reales o apócrifas) que se descargan de sitios web, otras de Discord e incluso de enlaces compartidos en YouTube. Muchas personas buscan saber cuál es la fuente oficial de descarga. Y como para muchas personas esto no está claro, esto da lugar a la descarga del ejecutor desde fuentes no oficiales. Esta falta de claridad crea tierra fértil para la distribución de malware y otros engaños.

Si bien en este artículo no compartiremos la URL que la comunidad reconoce como la URL por razones de seguridad y porque no promovemos el uso de este tipo de herramientas, hemos visto sitios que simulan ser el oficial y que utilizan URL como: “solaraexecutor”, “devsolara” o “solaraexec”, por nombrar algunos.

Con Discord parece ocurrir lo mismo y la comunidad discute cuál es el canal de Discord oficial.

Conclusión: ¿es seguro utilizar el ejecutor Solara para Roblox?

El caso de Solara refleja un fenómeno común en el ecosistema de Roblox: herramientas que ofrecen funcionalidades avanzadas pueden convertirse en un riesgo latente. Aunque la versión oficial de un ejecutor puede no mostrar un comportamiento peligroso, el diseño de estas herramientas basado en inyección de código, permisos elevados y actualizaciones remotas crea una superficie de ataque que puede ser explotada por los desarrolladores de estos programas o por terceros.

¿Cómo prevenir y estar seguros?

La principal recomendación es NO utilizar ejecutores ni herramientas para hacer trampa en Roblox por todos los riesgos que antes menciomamos.

Igualmente, compartimos algunas recomendaciones:

- No descargar ejecutores desde fuentes no verificadas: Si lo haces, analiza el archivo en sitios como VirusTotal.

- Prestar atención al origen: Verifica enlaces compartidos en Discord, YouTube o GitHub, y revisa la reputación de los sitios web que ofrecen diversas versiones.

- Revisar permisos solicitados: Antes de ejecutar, comprueba qué privilegios pide el ejecutable y evita conceder permisos innecesarios.

- Mantenerse informado: Sigue las tendencias en foros y comunidades confiables para conocer nuevas alertas o vulnerabilidades.

- Contar con soluciones de seguridad actualizadas: Utiliza antimalware y otras herramientas de protección en su última versión para detectar y detener amenazas.

- Considerar alternativas seguras: Existen herramientas legítimas de personalización de Roblox que no implican los mismos riesgos que un executor no auditado.