Sí, los archivos SVG son muy útiles para redimensionar imágenes y adaptarse a diversos navegadores, pero a la vez pueden transformarse en una vía para que los actores maliciosos intenten robar credenciales u obtener otros datos personales de sus víctimas.

Parece una simple imagen, pero no: detrás de lo que vemos existe un código que, si es manipulado con fines maliciosos, puede ser aprovechado por los cibercriminales.

A continuación, analizaremos qué son los archivos SVG, por qué pueden ser peligrosos si contienen contenido malicioso, y a qué se debió el aumento de su uso en ataques y campañas cibercriminales que afectan también a Latinoamérica.

¿Qué son los archivos SVG?

Un SVG (del inglés Scalable Vector Graphics) es un formato de imagen que se basa en vectores. Esto quiere decir que en vez de guardar cada píxel (como sí lo hace un archivo JPG o PNG), un SVG almacena instrucciones matemáticas: líneas, curvas, formas, colores y texto.

Así, logra ser un archivo mucho más liviano, escalable al 100% sin perder calidad. Se puede editar directamente como código y es compatible con los navegadores modernos. En resumen, su principal ventaja es que puede redimensionarse a cualquier tamaño sin degradarse.

Estos archivos se encuentran por ejemplo en logos de páginas web, íconos y botones de aplicaciones, gráficos interactivos, dibujos online e interfaces que se adaptan a cualquier pantalla.

¿Por qué pueden ser peligrosos?

La mala noticia es que los archivos SVG no son solo imágenes: al estar basados en XML, pueden incluir código incrustado. Esto no significa que todos los SVG sean peligrosos, pero sí que un atacante puede modificar uno para incluir contenido malicioso.

Esto se potencia con el contexto actual: algunas soluciones todavía tratan a los archivos SVG como imágenes inofensivas y no analizan su contenido interno, lo que permite a los ciberdelincuentes esconder código malicioso dentro del archivo y distribuirlo de manera más efectiva.

¿Cómo? Por ejemplo, en correos maliciosos adjuntan un archivo SVG que aparenta ser un video, una imagen o un documento de negocios, para engañar a las víctimas y redirigirlas a páginas de phishing.

Dicho de una manera más llana, es como meter una nota con órdenes ocultas dentro de un archivo que parece inofensivo. Ese código puede activar redirecciones, cargar contenido malicioso o mostrar formularios falsos para robar credenciales.

¿A qué se debe el aumento en su uso para distribuir malware?

Hay factores que hacen que los archivos SVG sean utilizados por los cibercriminales:

- Apariencia: a simple vista parecen imágenes legítimas y pueden evadir filtros básicos.

- Compatibilidad: casi todos los navegadores modernos pueden abrirlos.

- Flexibilidad: pueden contener, entre otras cosas, HTML y JavaScript si el entorno lo permite.

Además, la aparición de plataformas de Phishing as a Service (PaaS) facilitó que atacantes sin conocimientos técnicos puedan lanzar campañas maliciosas utilizando distintos vectores, incluidos archivos SVG manipulados. Esto volvió estas técnicas más accesibles y por ende más frecuentes.

Casos globales y regionales

El uso de archivos SVG por parte del cibercrimen para sus ataques es cada vez más frecuente. A continuación, algunos ejemplos recientes.

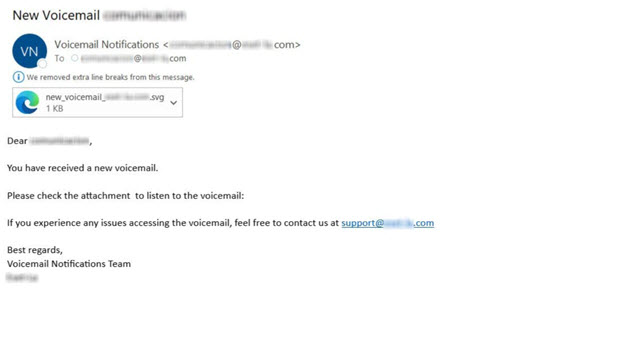

En febrero de 2025 tuvo lugar una campaña de spearphishing que distribuía archivos maliciosos en formato .SVG cuyo objetivo era robar credenciales de Outlook en entornos corporativos. El correo incluía el asunto "Nuevo Voicemail" y un archivo adjunto.

Lo cierto es que al descargar el archivo SVG incluido en el correo, se abre el navegador en una página que ofrece un link para poder escuchar el supuesto voicemail. Al hacer clic en ese link, redireccionaba a un sitio de phishing que se hace pasar por Outlook. Allí, se solicitaba las credenciales de acceso a la víctima para luego enviarlas al servidor de los atacantes.

En septiembre de 2025, ESET detectó diversas campañas en Colombia que usan archivos SVG para distribuir malware sin conexión externa y simular procesos legítimos. El ataque comienza con un correo que aparenta ser de una entidad oficial e incluye un archivo con extensión SVG. Su tamaño (superior a los diez megabytes), ya anticipa que contiene algo más que una simple imagen. Y al abrirlo, el usuario encuentra una interfaz que simula un proceso real.

En concreto, el objetivo del ataque es instalar un troyano de acceso remoto para registrar pulsaciones de teclado, acceder a archivos, capturar pantallas, controlar la cámara y el micrófono e incluso robar credenciales guardadas en navegadores de la víctima.

Principales riesgos: ¿cómo operan los SVG maliciosos?

Los archivos SVG pueden ser peligrosos porque, a diferencia de un JPG o PNG, pueden incluir código oculto (HTML o JavaScript) que un atacante puede manipular.

Dicho esto, un SVG malicioso suele operar de estas maneras:

- Inyección de código: el atacante modifica el SVG para que ejecute órdenes al abrirlo y redirigir a la víctima a páginas de phishing, robar información del navegador o iniciar la descarga de malware adicional.

- Disfraz ideal: se presenta como una imagen o documento (factura.svg, pagopendiente.svg), con una vista previa realista, pero que esconde instrucciones maliciosas en su estructura. Así evade filtros básicos de correo y de sistemas, que lo tratan como una imagen inofensiva.

- Ejecución silenciosa: como los SVG son compatibles con la mayoría de los navegadores modernos, el usuario puede abrirlos sin advertencias. En muchos casos, el navegador interpreta el código interno del archivo, lo que facilita la activación del ataque.

En conjunto, estas características vuelven a los SVG un vector atractivo para campañas de phishing, distribución de malware y robo de credenciales, especialmente porque mezclan la apariencia de una imagen común con la capacidad de ejecutar código.

Consejos de seguridad: herramientas y buenas prácticas

Aunque los archivos SVG parezcan simples imágenes, su capacidad de incluir código los convierte en un vector atractivo para que los cibercriminales lleven adelante sus ataques. Para minimizar riesgos y evitar caer en este tipo de engaños, ten en cuenta estos consejos:

1. Sospechar: Los archivos SVG rara vez se utilizan para enviar documentos o información comercial. Por eso, si recibes un archivo con nombres como factura.svg, pago_pendiente.svg, voicemail.svg o similares, es mejor asumir que podría ser algo malicioso.

2. Verificar: Es importante revisar la procedencia antes de abrir un archivo SVG. ¿Conoces al remitente? ¿Esperabas ese archivo? ¿El mensaje parece extraño, urgente o fuera de contexto? Ante la duda, evita abrirlo y consulta al remitente por otro canal.

3. Analizar: Las soluciones de seguridad pueden detectar si un SVG contiene código malicioso y ayudan a bloquear redirecciones sospechosas, páginas falsas o intentos de robo de credenciales.

4. No abrir el archivo directamente: Conviene evitar abrir un SVG directamente en el navegador. ¿Por qué? Porque los navegadores interpretan automáticamente su contenido, incluido JavaScript o HTML incrustado, lo que puede activar redirecciones o cargar elementos maliciosos.

5. Prestar atención: En general, un archivo SVG genuino pesa pocos kilobytes. Si el archivo ocupa varios megabytes, es una señal de alerta: podría contener scripts, datos embebidos o cargas adicionales.

6. Actualizar: Mantener el navegador y el sistema actualizados es clave. Las vulnerabilidades del navegador pueden permitir que un SVG malicioso ejecute acciones no previstas.

7. Bloquear: Para evitar sorpresas, muchas empresas optan por bloquear los archivos adjuntos .svg en el correo o limitar su apertura. Es una medida preventiva eficaz.