El cryptojacking —minería no autorizada de criptomonedas— fue una amenaza presente durante 2025. Como ejemplo de su alcance, en julio una campaña comprometió más de 3.500 sitios web para realizar minería ilícita. Los datos obtenidos a través de la telemetría de ESET confirman esta prevalencia y permiten identificar los principales tipos de sitios donde se detectan con mayor frecuencia mineros maliciosos en la región.

Qué es el cryptojacking (y por qué es una amenaza)

De manera concreta y resumida, el cryptojacking es una técnica utilizada por ciberdelincuentes para realizar minería de criptomonedas sin autorización, aprovechando la capacidad de procesamiento del dispositivo de la víctima —esté activo o inactivo— mediante la ejecución de código malicioso.

Las víctimas pueden no ser conscientes de que esto ocurre en segundo plano, pero sí experimentar reducción del rendimiento, sobrecalentamiento y aumento de la actividad del ventilador (con ruido perceptible). En dispositivos Android, la carga de trabajo puede incluso “hinchar” la batería y provocar daños físicos o la destrucción del equipo.

Los dominios asociados a la detección de mineros

Del análisis del top 10 de dominios se observan patrones consistentes que involucran al 80% de los sitios. Con base en los datos de la telemetría de ESET durante el segundo semestre de 2025 en Latinoamérica, se destacan dos perfiles de dominios asociados a detecciones de scripts de minería:

Sitios de riesgo “esperable”

Por ejemplo, páginas de piratería, descarga de archivos no oficiales y sitios de streaming. Las características comunes de estos sitios, monetizadas por los cibercriminales, son el tiempo prolongado de permanencia, la presencia de publicidades agresivas (malvertising) y la ejecución constante de scripts de terceros.

Sitios legítimos comprometidos

Por ejemplo, escuelas, pymes, medios de noticias locales o cualquier otro sitio que en principio no supone riesgos especiales. En estos casos, el beneficio para los atacantes no está en el tiempo de permanencia del visitante, sino en el volumen de sitios comprometidos.

Los 5 tipos de sitios con más detecciones

Según la telemetría de ESET, este es el top 5 de la región durante 2025.

1 - Sitios para descargas piratas a través de torrents / repacks (descargas no oficiales)

Si bien estos sitios pueden minar directamente, generalmente muestran anuncios maliciosos que contienen el script. Estos anuncios suelen ser muy agresivos, con pop-ups constantes, y también ejecutan scripts de terceros.

Ejemplos:

piratebays.to (34,8%)

thepiratebay3.to

thepiratebay2.to

switchtorrent.org

fitgirl-repacks.site

2 - Anime/manga

Son entornos de consumo prolongado: los visitantes leen o ven capítulos por mucho tiempo, navegan en el sitio y están acostumbrados al bombardeo constante de pop-ups. Este comportamiento los convierte en un escenario ideal para el cryptojacking basado en navegador.

Ejemplos:

Dominio madre:

mangany---.com

Subdominios con series/anime:

onepiece.manga----.com

chainsawman.manga-----.com

spyfamily.manga---.com

tokyorevengers.manga----.com

onepunchman.manga-----.com

sololeveling.manga---.com

boruto.manga----.com

snk.manga----.com

tensura.manga----.com

nagatoro.manga----.com

tonikawa.manga----.com

shikimori.manga----.com

mashle.manga-----.com

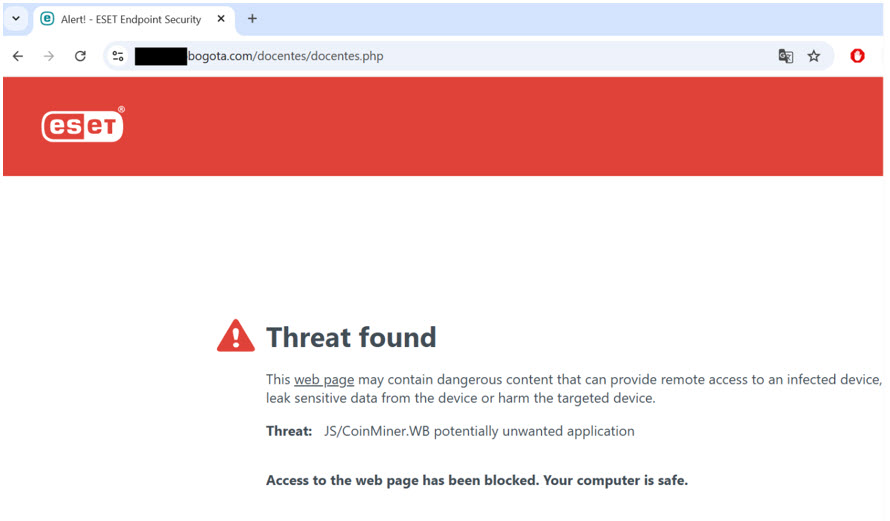

3 - Educación

Entre los sitios con más detecciones también figuran muchos que parecen instituciones educativas (privadas y públicas) de Colombia, México, Brasil o Argentina, entre otros países. Según el histórico de nuestras detecciones, algunos están siendo utilizados para el cryptojacking desde hace dos años.

Una característica típica de este perfil es que se hayan visto comprometidos por el CMS (WordPress/plugins, credenciales débiles, hosting compartido) y así terminen siendo víctimas de inyección de JavaScript. Es decir, no es una intención de la institución, sino que son víctimas por falta de seguridad, sitios web desatendidos o recursos limitados.

Este tipo de sitios son atractivos para los ciberatacantes solo por el volumen: comprometer muchos sitios pequeños, de pocas visitas, les genera rentabilidad

Ejemplos:

colfre----.edu.co

gimnasiosa----.edu.co

centroeducativo----.edu.co

liceolos-----.edu.co

colgarcia----.com

colmer----.com

colsanluis----.com

colmetropo----.com

liceodomingo-----.com

col-----bogota.com

colegio----bga.com

colsan-----.com

quipux.gobierno-----.gob.ec

educacao.palo---.pr.gov.br

oev.unm---.edu.pe

gd---.gob---.ve

4 - Pymes y comercios locales

Muchos dominios son de pequeñas empresas legítimas, de diversos rubros: servicios, autopartes, metalúrgica, logística y contabilidad, entre otros.

Al igual que en el punto anterior, es más probable que el sitio haya sido comprometido por terceros y que el propietario no esté enterado de que está al servicio del cryptojacking.

Ejemplos:

mar-pla---.com

ceola---.com.mx

rvmmo----.com.ar

nettocontab----.com.br

tetrac----.com.br

metal----.ind.br

dietrich-log----.com.co

deauto----.com

octopus---.com

shield---.com.br

tiagoramosarq----.com.br

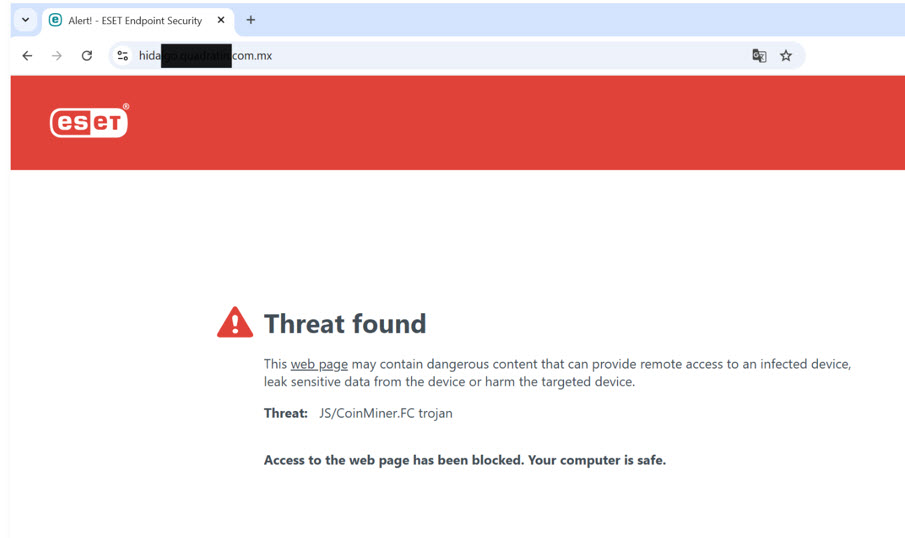

5 - Medios / noticias locales

Las detecciones de nuestra telemetría muestran varios medios regionales y sitios de noticias, haciendo foco en México y Brasil. Este tipo de sitios suelen atraer muchas visitas, utilizan ads para monetizar y también CMS, widgets, plugins y otras herramientas de terceros.

Es decir, presentan una combinación de los factores analizados en los puntos anteriores. Y si bien tienen más visitas, no son tan prolongadas como los de streaming. Aunque usan ads, no son tan agresivas.

Ejemplos:

hidalgo.quad----.com.mx

tribunarib----.com.br

jornalab----.com.br

met----cmx.com

elacarig----.com

Consejos para evitar el minado de criptomoneda

Ante este escenario, es clave saber qué acciones concretas tomar para evitar ser víctima del minado de criptomoneda.

Para usuarios

· Mantener el sistema operativo y el navegador actualizados, ya que muchas campañas explotan vulnerabilidades conocidas.

· Utilizar una solución de seguridad confiable que detecte scripts de minería en tiempo real, tanto en equipos de escritorio como en dispositivos móviles.

· Desconfiar de aquellos sitios con exceso de pop ups o publicidad invasiva, especialmente en plataformas de streaming no oficiales o descargas piratas.

· Cerrar pestañas que provoquen sobrecalentamiento, lentitud extrema o un uso inusual del CPU, incluso si el sitio parece legítimo.

Para pymes, instituciones educativas y medios de noticias

· Mantener actualizado el CMS, plugins y temas, y eliminar extensiones que no se utilicen.

· Revisar periódicamente el código del sitio para detectar inyecciones de JavaScript sospechosas.

· Implementar contraseñas robustas y autenticación de múltiples factores para accesos administrativos.

· Elegir proveedores de hosting con monitoreo de seguridad y soporte ante incidentes.

· Auditar scripts de terceros y redes de anuncios, ya que muchas infecciones se producen a través de servicios externos legítimos comprometidos.

· Asignar revisiones periódicas de seguridad.

· Limitar privilegios de usuarios y accesos al panel administrativo.

· Contar con respaldos frecuentes, para poder restaurar el sitio rápidamente ante un compromiso.

El minado de criptomoneda ya no es una amenaza marginal ni tampoco se limita a sitios ilegales: hoy afecta a organizaciones legítimas de toda Latinoamérica y se sostiene en campañas persistentes y silenciosas.