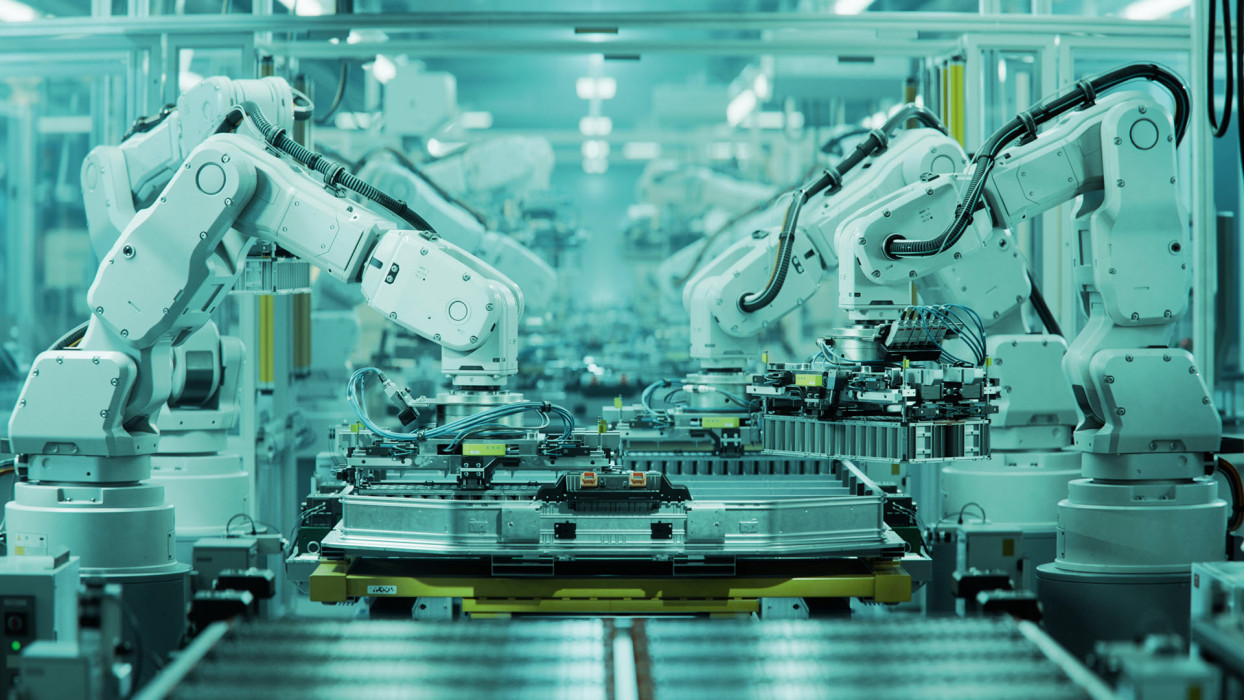

La Tecnología Operativa (OT) consiste en sistemas, software y hardware que controlan dispositivos físicos en entornos industriales (sistemas de control industrial) tales como plantas de energía, fábricas, entre muchos otros usos.

Las OT interactúan, por ejemplo, controlando maquinaria e infraestructuras críticas en el mundo físico, a diferencia de las IT convencionales que se enfocan más en el mundo digital. Aunque ambas están vinculadas y pertenecen al área de la tecnología.

Últimamente, han sido un blanco interesante para los cibercriminales. Según un informe de 2024, el 73% de las organizaciones encuestadas al efecto habían reportado intrusiones que afectaron a sus sistemas.

¿Cuáles son las principales Vulnerabilidades en Sistemas OT?

De acuerdo con el Top 10 de OWASP Operational Technology (OT) se han identificado como algunas de las principales vulnerabilidades en Sistemas OT a nivel global, y las siguientes podríamos afirmar que son las más destacables:

Gestión Inadecuada de la Cadena de Suministro:

Para el caso, los cibercriminales aprovechan los vínculos de una organización con sus proveedores de hardware u otros servicios. Es decir, que no atacan directamente al objetivo, sino a su cadena de suministro.

Una gestión inadecuada plantea un riesgo grave en el entorno OT y en particular en la implementación de SCADA (Supervisory Control and Data Acquisition) que básicamente son plataformas que permiten supervisar, controlar y automatizar procesos industriales a distancia

De hecho, en 2024 y a modo de ejemplo vimos el caso CrowdStrike en el que una actualización del software Falcon de CrowdStrike provocó interrupciones globales. Un error en una actualización de «Named Pipes» causó que el controlador accediera a una dirección de memoria inexistente, lo que desencadenó la «Pantalla Azul» (BSOD), lo que afecto a varias industrias, incluyendo aerolíneas, el sector salud, entre otros.

Broken Zones and Conduits Design

En entornos OT (Tecnología Operacional), una buena estrategia de seguridad sería segmentar la red en zonas según el nivel de riesgo y los requisitos de seguridad de cada activo.

Los “conductos” son los caminos de comunicación entre las zonas. Si no están bien definidos o asegurados, pueden convertirse en puntos de entrada para ataques.

Algunas deficiencias en este aspecto son:

- No contar con una DMZ (zonas desmilitarizadas) entre las redes de IT y OT, con lo cual las conexiones directas entre ambos entornos podrían estar abiertas, con lo cual existiría la posibilidad de que una amenaza en IT llegue a OT (y viceversa), lo que, de base, incumple el principio de separación y aumenta el riesgo de propagación de malware o accesos no autorizados.

- Permitir ACLs (access lists) que acepten rangos completos de IPs y puertos, en lugar de limitar el acceso solo a hosts o servicios específicos, trayendo aparejado, por ejemplo, la posibilidad que un atacante pueda escanear o explotar servicios en OT desde otras partes de la red.

- Utilizar protocolos como IMAP (correo) o DNS, que podrían permitir su uso para C&C (comando y control) y facilitarían, por ejemplo, la exfiltración de datos o el control remoto de dispositivos comprometidos.

Uso de Dispositivos con vulnerabilidades conocidas

La posibilidad dentro del mundo OT de actualizar constantemente vulnerabilidades como suceden en el ámbito de software e IT es un poco más compleja, dado que parchear no sucede con la misma facilidad.

En efecto, no es lo mismo actualizar un servidor que un dispositivo médico o un sistema de control de una planta, y esto porque un simple error en una actualización podría poner vidas en riesgo.

En segundo lugar, dentro del mundo OT, en la actualidad, hay pocos proveedores y no es tendencia el ofrecer actualizaciones o notificar vulnerabilidades y fallos.

También, vemos dentro de lo que son dispositivos heredados, que muchos sistemas, de base, no fueron construidos teniendo una perspectiva de seguridad y dichas falencias se extienden a sistemas derivados de estos, a los que lo heredan por así decirlo.

Estas cuestiones dejan mucho que desear en cuanto a seguridad y aún es complejo abordarlas, con lo cual resulta probable que muchos sistemas OT estén expuestas a estas.

Falta de concientización

Más allá de la tecnología, en el ámbito es bastante común que los usuarios y empleados o trabajadores no cuenten con una buena concientización, lo cual abre muchas brechas de seguridad.

Está claro que debería tenerse una cultura de educación, pero también políticas robustas que no solo deben aplicarse a los trabajadores internos, sino también a proveedores, licitantes, terceros que tengan contacto, para proteger cada parte del sistema.

Una falta de educación trae aparejadas diversas vulnerabilidades, como configuraciones incorrectas e incomprendidas por los trabajadores. Malas prácticas a la hora de vincular las OT con su entorno e incluso algunas que puedan facilitar el ingreso de ciberatacantes como errores mínimos o negligencias a la hora de trabajar.

También podemos mencionar la falta de conocimiento técnico a la hora del uso del hardware del sistema, que podría dejar abiertas vulnerabilidades.

Mitigación de riesgos

Está claro que aún nos encontramos en un momento de aprendizaje en la materia y que son muchas las acciones que podemos tomar para mitigar los riesgos, siendo quizás una de las más importantes el desarrollo seguro desde el inicio a la hora de crear sistemas OT, pero también:

- Realizar auditorías de seguridad en forma periódica sería un medio relevante para ir detectando vulnerabilidades.

- Aplicar parches de seguridad existentes, así como actualización del firmware.

- Realizar la segmentación de redes para separar las OT de las IT como herramienta esencial para evitar movimiento de ciberatacantes.

- Tener presente la necesidad de credenciales robustas y multifactor aplicables a todas las tecnologías y que no dejen fuera las OT.

Quizás, como ya sea mencionado, una de las formas más convenientes de abordar de base la cuestión es formar a los empleados en buenas prácticas de seguridad.

Finalmente, está claro que se deben implementar Soluciones de Seguridad Especializadas en la protección de entornos OT, como sistemas de detección de intrusiones y firewalls industriales.