El phishing sigue siendo una de las tácticas más utilizadas por los ciberdelincuentes para robar credenciales de usuarios desprevenidos. Con la evolución de la tecnología, los atacantes han perfeccionado sus métodos, aprovechando herramientas diseñadas para optimizar el envío de las campañas.

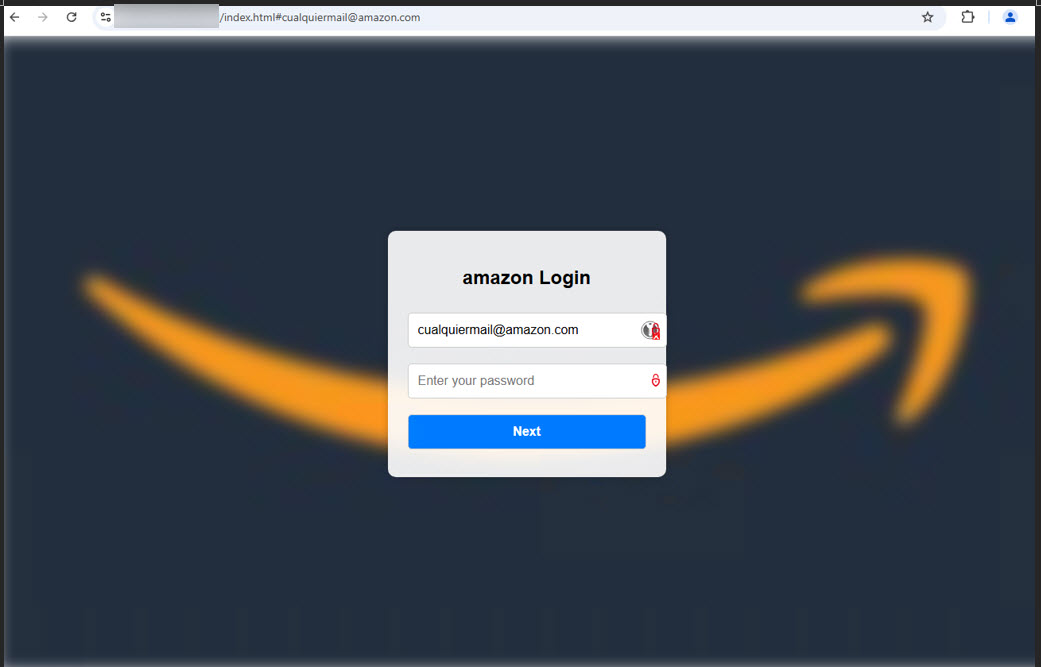

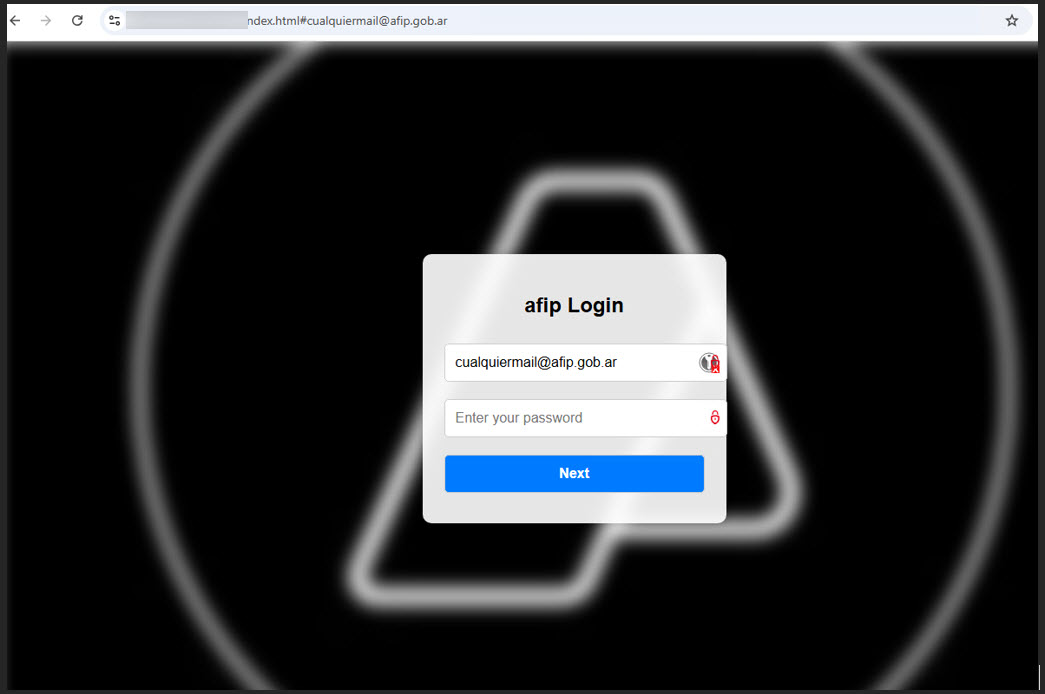

Con el objetivo de hacer sus engaños más creíbles, una de estas técnicas que comenzaron a utilizar es el phishing dinámico, que utiliza servicios externos para importar logotipos y personalizar páginas de phishing, para darles un aspecto legítimo más difícil de detectar.

Este tipo de campañas fueron referenciadas por el equipo de RiskIQ, particularmente con una herramienta denominada LogoKit, que facilita la creación de páginas de inicio de sesión falsas de forma rápida y convincente.

Los atacantes pueden enviar correos electrónicos de phishing que contienen enlaces a sitios maliciosos, sin tener que realizar una clonación compleja de sitios web.

Personalización automática de formularios

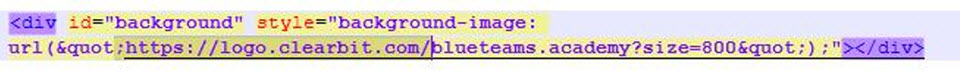

Cuando la víctima hace clic en el enlace, el sitio obtiene automáticamente el logotipo de la empresa-objetivo, de servicios externos como Clearbit.

Esto no solo da la apariencia de ser una página oficial, sino que también precarga el correo electrónico del usuario en el formulario de inicio de sesión, aumentando la sensación de autenticidad.

Si la víctima introduce su contraseña, la información ingresada se envía en tiempo real a los atacantes mediante una solicitud AJAX, antes de redirigir al usuario al sitio web legítimo. Este proceso hace que el ataque sea complejo de detectar.

Análisis del engaño

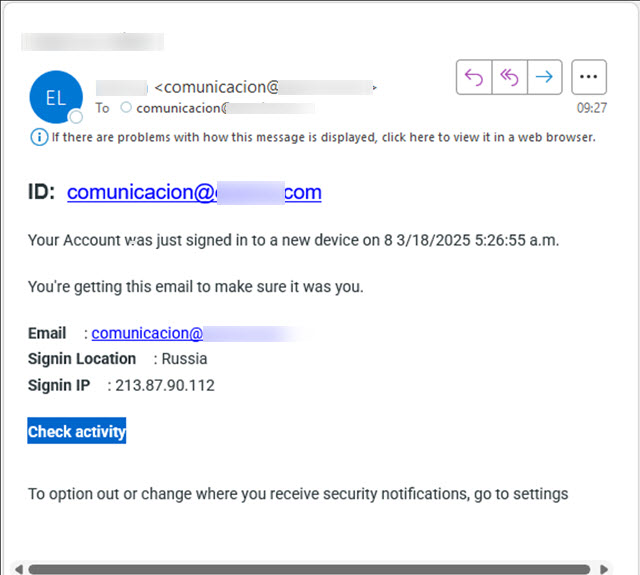

El engaño empieza, entonces, con un usual correo electrónico, que contiene un enlace a un sitio web preparado para simular la página de login; basado en una simple página web que permite la personalización dinámica en función de la empresa-objetivo.

El correo electrónico o nombre de usuario de la víctima se rellena automáticamente, con el objetivo de hacer creer que ya han iniciado sesión anteriormente.

Si la víctima introduce su contraseña, LogoKit realiza una solicitud AJAX, enviando el correo electrónico y la contraseña a una fuente externa y redirigiéndola finalmente a su sitio web corporativo legítimo.

Ventajas del phishing dinámico para los ciberdelincuentes

Las técnicas de phishing dinámico presentan ventajas para los ciberdelincuentes:

- Personalización en tiempo real: Los atacantes pueden adaptar la apariencia de la página a cualquier organización-objetivo, utilizando logotipos de servicios públicos.

- Menor detección: Al enmascarar sus ataques con elementos visuales de servicios legítimos, evitan ser detectados por los filtros de seguridad tradicionales.

- Mayor distribución: Estos ataques son ligeros y fáciles de alojar en plataformas como Firebase, Oracle Cloud o GitHub, lo que dificulta su identificación y eliminación rápida.

- Uso de vulnerabilidades de redirección: La existencia de redirecciones abiertas en muchos servicios en línea permite a los atacantes ocultar enlaces maliciosos en dominios confiables.

Cómo prevenir el phishing dinámico

Para mitigar el riesgo de ataques como los descritos anteriormente, las organizaciones podrían considerar medidas como la implementación de un segundo factor de autenticación (MFA); ya que añadir una capa adicional de seguridad puede prevenir el uso indebido de credenciales robadas.

El phishing dinámico es un recordatorio claro de que los ciberdelincuentes continúan evolucionando sus tácticas, utilizando tecnologías inicialmente diseñadas para mejorar la personalización y la experiencia del usuario. La vigilancia constante y la implementación de mejores prácticas de seguridad son esenciales para contrarrestar estas amenazas.