En los últimos años, los infostealers se han consolidado como una de las amenazas más persistentes y lucrativas. Este tipo de malware, especializado en el robo de información sensible como credenciales y datos financieros, ha visto un aumento significativo en su actividad, especialmente en países como Brasil, México y Argentina.

Desde troyanos bancarios, como Amavaldo o Guildma —con gran actividad en Brasil— hasta RATs avanzados utilizados en ciberataques de gran calibre como Agent Tesla, los infostealers se destacan por su capacidad de operar de manera sigilosa y efectiva, facilitando la monetización rápida de la información robada.

La actividad de infostealers en América Latina no solo creció en volumen, sino también en diversidad. Algunas familias tienen años de presencia sostenida, mientras que otras surgieron más recientemente y ganaron protagonismo por su velocidad de evolución o por su integración con otros componentes maliciosos.

¿Qué son los infostealers y cómo funcionan?

Los infostealers son tipos de malware diseñados para robar información sensible de manera sigilosa, sin dejar rastro. La facilidad con la que pueden adquirirse como Malware-as-a-Service (MaaS), su bajo costo de despliegue y la rápida monetización de los datos robados explican su popularidad entre los cibercriminales

Una vez que se infiltran en un sistema o red corporativa, capturan cualquier pieza de información que pueda ser útil para para comprometer cuentas, escalar privilegios, facilitar otro ciberataque o comerciarla en mercados clandestinos.

Es mismo infostealer empaqueta la información robada y la envía a los servidores de los ciberatacantes o, como es la tendencia en los últimos años, a cuentas de mensajería instantánea con gran poder de anonimato como Discord o Telegram.

Entre la información más codiciada, encontramos:

- Credenciales almacenadas en navegadores, clientes FTP, aplicaciones web o de escritorio.

- Tokens de sesión activos, que permiten eludir autenticaciones incluso si la cuenta está protegida con 2FA.

- Historial de navegación, cookies, formulados autocompletados y datos de tarjetas almacenados en navegadores.

- Archivos específicos, como planillas de Excel, contratos en PDF, entre otros.

- Capturas o grabaciones de pantalla, y listas de procesos o software instalado.

Actividad infostealer en Latinoamérica

A continuación, repasamos las familias más detectadas por ESET en Latinoamérica para la primera mitad de 2025.

LummaStealer

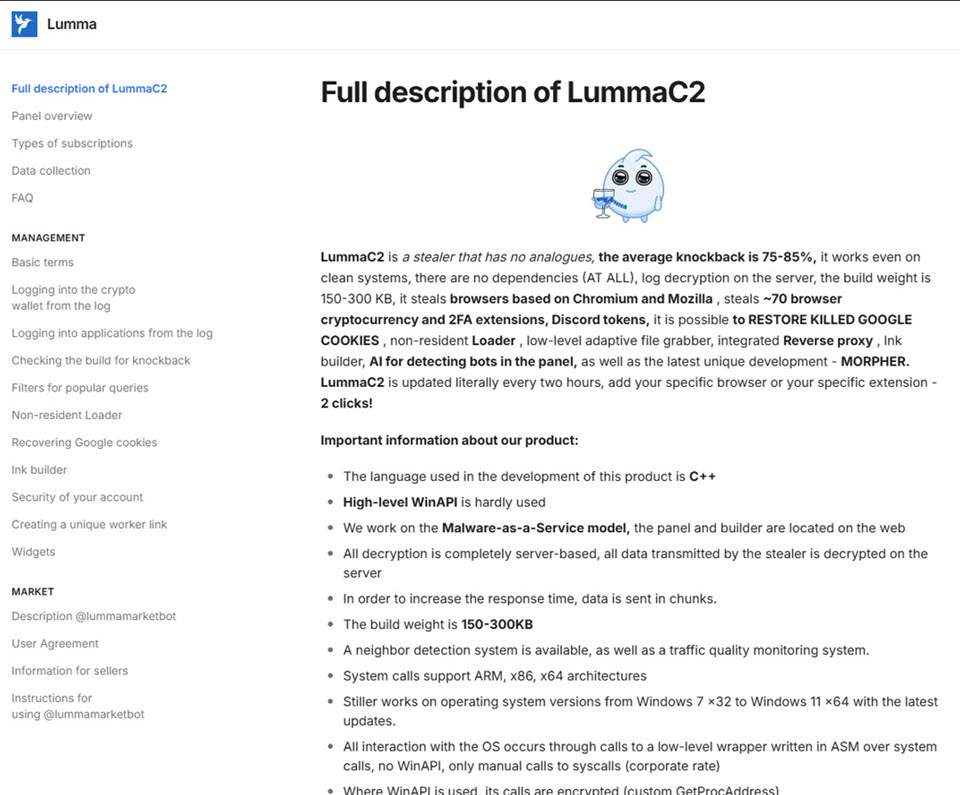

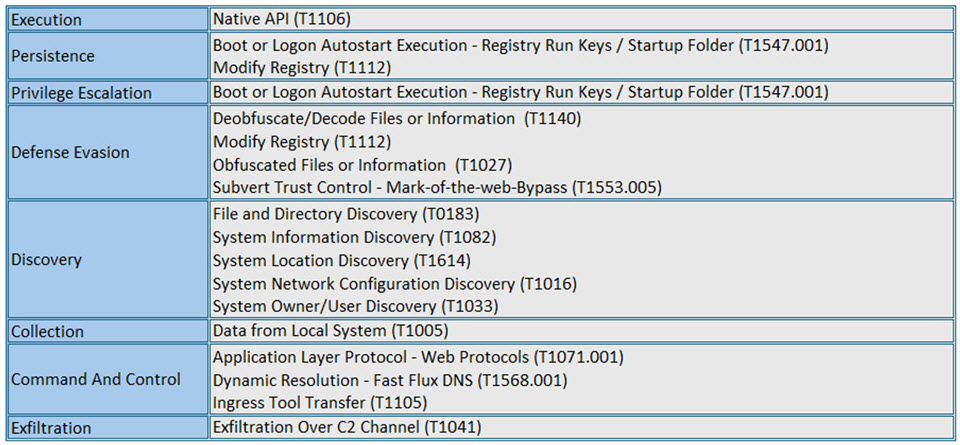

LummaStealer es una amenaza surgida alrededor del 2022 que evolucionó rápidamente bajo el modelo Malware-As-A-Service. Además de ser el infostealer más detectado por los sistemas de ESET —con más de 4000 detecciones únicas solamente en 2025 en la región—, es de los stealers más vendidos en los mercados clandestinos.

Al ser vendido como un “producto” que distintos atacantes pueden comprar, los posibles métodos de acceso inicial son altamente diversos. Su distribución suele ser a través de falsos instaladores de aplicaciones descargadas de sitios fraudulentos, malvertising, redes sociales y correos electrónicos infectados. Aunque, en campañas más complejas también se utilizó como payload final en equipos corporativos mediante loaders personalizados.

Uno de los puntos que hace a este malware atractivo para los cibercriminales es su arquitectura modular, con un estilo plug-and-play. Es decir, contiene un núcleo “base” con funciones esenciales, como la persistencia o comunicación con el servidor C&C, y luego módulos adicionales que se pueden agregar o quitar según la necesidad del actor malicioso.

Entre los módulos más utilizados encontramos el keylogger, la exfiltración vía FTP, la ejecución de comandos remotos y más. Estos módulos pueden descargarse dinámicamente, activarse bajo ciertas condiciones o incluso cambiarse sin tener que recompilar toda la amenaza.

En la región, este código malicioso ha tenido alta actividad en México, Brasil y Argentina, participando en campañas contra empresas de todo tamaño y capacidad. Durante mayo de 2025, ESET participó en la operación global de disrupción de este malware, procesando una gran cantidad de muestras para extraer elementos como los servidores y afiliados

Amadey

Amadey es una amenaza activa desde al menos 2018 que sigue siendo relevante en 2025 por su capacidad de cumplir un doble rol: funciona tanto como infostealer básico como también loader de otras amenazas más destructivas.

Si bien no tiene la sofisticación de otras familias más recientes, esta versatilidad le ha permitido mantenerse vigente en distintas campañas, especialmente en aquellas donde los atacantes buscan mantener bajo el perfil.

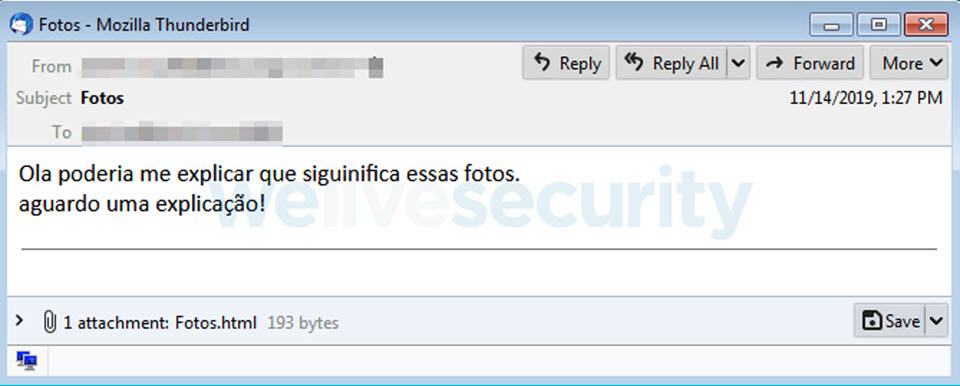

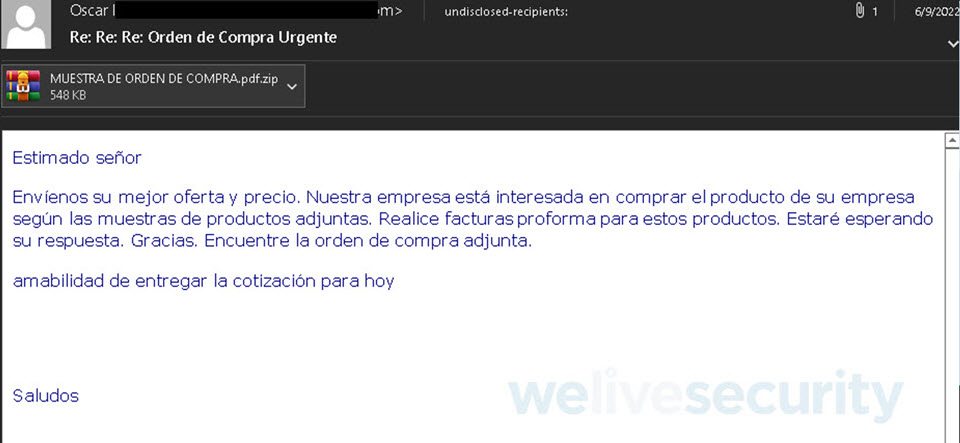

Su distribución suele estar vinculada al malspam: correos electrónicos que intentan engañar al usuario con señuelos de tipo factura, multa o aviso bancario, para inducirlo a descargar un adjunto maliciosos o cliquear en enlaces a documentos infectados. También aparece como payload secundario, descargado por otros troyanos que comprometen inicialmente al sistema y luego lo utilizan como puente para nuevos ataques.

Entre los datos que Amadey suele buscar se encuentran:

-credenciales de clientes de correo electrónico,

-cuentas FTP,

-información de interés técnico, como detalles del sistema, procesos en ejecución y configuración de red.

Puerta de entrada a otras cadenas de infección complejas

Aunque su capacidad de robo no es tan amplia como la de otros stealers modernos, su punto fuerte está en su utilidad como paso intermedio en cadenas de infección complejas.

Durante 2025 se lo ha visto con frecuencia actuando como “puerta de entrada” en campañas donde luego se descargan familias de ransomware o troyanos bancarios, aprovechando su ligereza y bajo nivel de detección para abrir el camino sin levantar sospechas.

A pesar de sus años, y con casi 2500 detecciones únicas en la región, Amadey sigue cumpliendo un rol importante en el ecosistema del malware, funcionando como eslabón clave en cadenas de infección multi-etapa.

Rozena

Rozena es una amenaza activa desde al menos 2015, que combina funciones de infostealer y backdoor. Aunque no es una de las familias de más protagonismo en las campañas en las cuales se utiliza, se destaca por su versatilidad y por su uso en campañas localizadas con objetivos específicos.

Su distribución se da principalmente a través de archivos “benignos” descargables vía phishing en formato de documentos maliciosos de Office (habitualmente con macros o exploits) o ejecutables falsos.

Más recientemente, los atacantes se han volcado a Discord tanto como canal de distribución como medio para alojar componentes de esta amenaza. Los atacantes aprovechan la funcionalidad de Discord como plataforma de mensajería y almacenamiento para subir archivos maliciosos (por ejemplo, cargados en canales o servidores privados) y luego descargarlos mediante scripts o enlaces directos. Esta estrategia, que vimos en otras campañas en la región, permite eludir filtros tradicionales ya que los dominios y subdominios de Discord suelen estar permitidos por defecto en muchas redes corporativas.

Entre sus capacidades se incluye el robo de información sensible, como credenciales y datos del sistema, además de la posibilidad de establecer shells inversas utilizando PowerShell, lo que le permite al atacante tomar control remoto del sistema comprometido.

Uno de los aspectos más relevantes en la actividad reciente de Rozena es su comportamiento file-less en algunas campañas. Esto implica que el código malicioso no necesariamente se guarda como archivo en el disco, sino que puede ejecutarse directamente en memoria, ya sea a través de macros, scripts o shellcode inyectado. Este enfoque reduce la huella en el sistema y dificulta su detección por parte de soluciones basadas en análisis de archivos, lo que lo convierte en una opción atractiva para campañas que priorizan el sigilo y la persistencia.

Guildma

Guildma forma parte del ecosistema de troyanos bancarios originados en Brasil y ha estado activo durante varios años, con una evolución constante tanto en capacidades como en técnicas de distribución. Es una de las amenazas más representativas del malware financiero en América Latina, con un alto nivel de focalización en bancos latinoamericanos.

Guildma incluye lógica específica para interactuar con plataformas financieras de la región, simulando clics, manipulando formularios y adaptándose a las interfaces de entidades bancarias locales. Esta personalización lo hace especialmente efectivo en entornos donde otros troyanos más genéricos fallan.

En cuanto a su presencia en la región, Brasil es su territorio principal, pero en los últimos años se han observado campañas dirigidas a usuarios en casi todos los países latinoamericanos

Su distribución es a través de campañas masivas por correo electrónico, en las que se utilizan señuelos variados: desde algunos más “acordes” a la temática como multas o facturas, hasta excusas que generan nada más que curiosidad en la víctima. Los mensajes suelen incluir archivos adjuntos maliciosos o enlaces que conducen a la descarga de la amenaza.

A nivel funcional, Guildma se comporta como un troyano bancario clásico, con características de stealer: captura credenciales, monitoriza el teclado, toma capturas de pantalla y es capaz de interferir con sesiones bancarias en tiempo real. Su objetivo es claro: robar información financiera y credenciales que permitan el acceso a cuentas bancarias de los usuarios afectados.

Formbook y Xloader

Formbook es una familia de malware con fines comerciales que viene circulando desde 2016 y, si bien con un decrecimiento en actividad, sigue teniendo una presencia fuerte a nivel global, incluyendo campañas activas en América Latina. Originalmente distribuido como malware-as-a-service en foros clandestinos, se caracterizó desde el inicio por ser liviano, accesible y eficaz, atractivo para atacantes que participan en la compraventa de amenazas. Por esta naturaleza, el modo de distribución depende de sus compradores, lo cual da una variedad de vectores de acceso inicial, aunque las campañas de correos con adjuntos son las más vistas.

Su enfoque principal es el robo de información, particularmente credenciales a través de formularios web, capturas de teclado, y exfiltración de datos desde navegadores y clientes de correo electrónico. También tiene capacidades para realizar capturas de pantalla y recolectar detalles del sistema comprometido. A nivel técnico, destaca por su capacidad de evasión: utiliza técnicas de ofuscación y anti-sandboxing. Para un análisis puramente técnico, recomendamos continuar la lectura con este artículo.

Una particularidad de esta amenaza es su evolución directa en la forma de XLoader, una versión actualizada que amplía sus funcionalidades y cambia la estrategia de distribución. A diferencia de Formbook, que era principalmente dirigido a sistemas Windows, XLoader introdujo variantes capaces de atacar también sistemas macOS, ampliando el espectro de objetivos. Además, XLoader conserva muchas de las capacidades de recolección de información de su predecesor, pero añade mejoras en persistencia y técnicas anti-defensas más significativas como DLL sideloading.

XLoader se ha comercializado como un sucesor más robusto, con mayor foco en campañas distribuidas a través de correos maliciosos, documentos infectados y sitios fraudulentos. Su aparición demuestra la persistencia del modelo de Formbook: herramientas simples de implementar, con bajo costo de entrada, pero efectivas para la recolección de datos en volumen.

En el contexto regional, tanto Formbook como XLoader han sido detectados en campañas contra usuarios particulares y organizaciones por igual, muchas veces mediante campañas de malspam con archivos adjuntos ofuscados o enlaces a descargas directas. Su bajo perfil y facilidad de uso hacen que siga siendo una herramienta vigente en el arsenal de atacantes menos sofisticados, pero igualmente efectivos.

Conclusión

La evolución y proliferación de los infostealers reflejan el panorama global de amenazas, cada vez más sofisticado y con alta capacidad de adaptación. Su operación bajo modelos como Malware-as-a-Service (MaaS) los convierte en un riesgo constante para usuarios y empresas, riesgo que se amplifica cuando son utilizados como vectores iniciales en ataques más complejos —como ransomware o espionaje corporativo—. Ante este escenario, se vuelve cada vez más evidente la necesidad de detección proactiva, inteligencia de amenazas y respuesta coordinada.